Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Realice copias de seguridad y archive datos en Amazon S3 con Veeam Backup & Replication

Jeanna James, Anthony Fiore (AWS) y William Quigley, Amazon Web Services

Resumen

Este patrón detalla el proceso de envío de copias de seguridad creadas por Veeam Backup & Replication a las clases de almacenamiento de objetos compatibles con Amazon Simple Storage Service (Amazon S3) mediante la capacidad de repositorio de copias de seguridad escalable de Veeam.

Veeam admite múltiples clases de almacenamiento de Amazon S3 para adaptarse mejor a sus necesidades específicas. Puede elegir el tipo de almacenamiento en función del acceso a los datos, la resiliencia y los requisitos de costo de sus datos de copia de seguridad o archivado. Por ejemplo, puede almacenar los datos que no planea usar durante 30 días o más en Amazon S3 de acceso poco frecuente (IA) a un menor costo. Si planea archivar datos durante 90 días o más, puede utilizar Amazon Simple Storage Service Glacier (Amazon S3 Glacier) Flexible Retrieval o S3 Glacier Deep Archive con el nivel de archivado de Veeam. También puede usar S3 Object Lock para realizar copias de seguridad que sean inmutables en Amazon S3.

Este patrón no explica cómo configurar Veeam Backup & Replication con una puerta de enlace de cinta integrada. AWS Storage Gateway Para obtener información sobre este tema, consulte Veeam Backup & Replication using AWS VTL Gateway - Deployment Guide

Advertencia: este escenario requiere que los usuarios AWS Identity and Access Management (IAM) dispongan de acceso programático y credenciales de larga duración, lo que supone un riesgo para la seguridad. Para ayudar a mitigar este riesgo, le recomendamos que brinde a estos usuarios únicamente los permisos que necesitan para realizar la tarea y que los elimine cuando ya no los necesiten. Las claves de acceso se pueden actualizar si es necesario. Para obtener más información, consulte Actualización de claves de acceso en la Guía de usuario de IAM. |

|---|

Requisitos previos y limitaciones

Requisitos previos

Veeam Backup & Replication, que incluye Veeam Availability Suite o Veeam Backup Essentials, instalado (puede registrarse para obtener una prueba gratuita

) Licencia Veeam Backup & Replication con funcionalidad Enterprise o Enterprise Plus, que incluye Veeam Universal License (VUL)

Un usuario de IAM activo con acceso a un bucket de Amazon S3

Un usuario de IAM activo con acceso a Amazon Elastic Compute Cloud (Amazon EC2) y Amazon Virtual Private Cloud (Amazon VPC), si utiliza el nivel de archivado

Conectividad de red, desde local hasta Servicios de AWS con ancho de banda disponible para respaldar y restaurar el tráfico a través de una conexión pública a Internet o una interfaz virtual AWS Direct Connect pública (VIF)

Se abrieron los siguientes puertos de red y puntos de conexión para garantizar una comunicación adecuada con los repositorios de almacenamiento de objetos:

Almacenamiento Amazon S3 — TCP — puerto 443: se utiliza para comunicarse con el almacenamiento de Amazon S3.

Almacenamiento de Amazon S3 (puntos de enlace en la nube)

*.amazonaws.compara Regiones de AWS y las AWS GovCloud (US) Regions regiones de China: se utiliza*.amazonaws.com.cnpara comunicarse con el almacenamiento de Amazon S3. Para obtener una lista completa de los puntos de conexión, consulte los puntos de enlace de Amazon S3 en la AWS documentación.Almacenamiento en Amazon S3 — TCP HTTP — puerto 80: se utiliza para verificar el estado del certificado. Tenga en cuenta que los puntos finales de verificación de certificados (la lista de revocación de certificados (CRL) URLs y los servidores del Protocolo de estado de certificados en línea (OCSP) están sujetos a cambios. Encontrará la lista real de direcciones en el propio certificado.

Almacenamiento en Amazon S3 (puntos de enlace de verificación de certificados)

*.amazontrust.com: se utiliza para verificar el estado del certificado. Tenga en cuenta que los puntos finales de verificación de certificados (servidores CRL URLs y OCSP) están sujetos a cambios. Encontrará la lista real de direcciones en el propio certificado.

Limitaciones

Veeam no admite las políticas de ciclo de vida de S3 en ningún bucket de S3 que se utilice como repositorio de almacenamiento de objetos de Veeam. Estas incluyen políticas con transiciones de clases de almacenamiento de Amazon S3 y reglas de caducidad del ciclo de vida de S3. Veeam debe ser la única entidad que administre estos objetos. La activación de las políticas de ciclo de vida de S3 puede tener resultados inesperados, incluida la pérdida de datos.

Versiones de producto

Veeam Backup & Replication v9.5 Update 4 o posterior (solo nivel de copia de seguridad o de capacidad)

Veeam Backup & Replication v10 o posterior (solo nivel de copia de seguridad o de capacidad y Bloqueo de objetos de S3)

Veeam Backup & Replication v11 o posterior (copia de seguridad o nivel de capacidad, archivo o nivel de archivo y Bloqueo de objetos de S3)

Veeam Backup & Replication v12 o posterior (nivel de rendimiento, copia de seguridad o nivel de capacidad, archivo o nivel de archivo y Bloqueo de objetos de S3)

S3 Standard

S3 Standard-IA

S3 One Zone-IA

S3 Glacier Flexible Retrieval (solo v11 y versiones posteriores)

S3 Glacier Deep Archive (solo v11 y versiones posteriores)

S3 Glacier Instant Retrieval (solo v12 y versiones posteriores)

Arquitectura

Pila de tecnología de origen

Instalación en las instalaciones de Veeam Backup & Replication con conectividad desde un servidor de copia de seguridad de Veeam o un servidor gateway de Veeam a Amazon S3

Pila de tecnología de destino

Amazon S3

Amazon VPC y Amazon EC2 (si se utiliza el nivel de archivado)

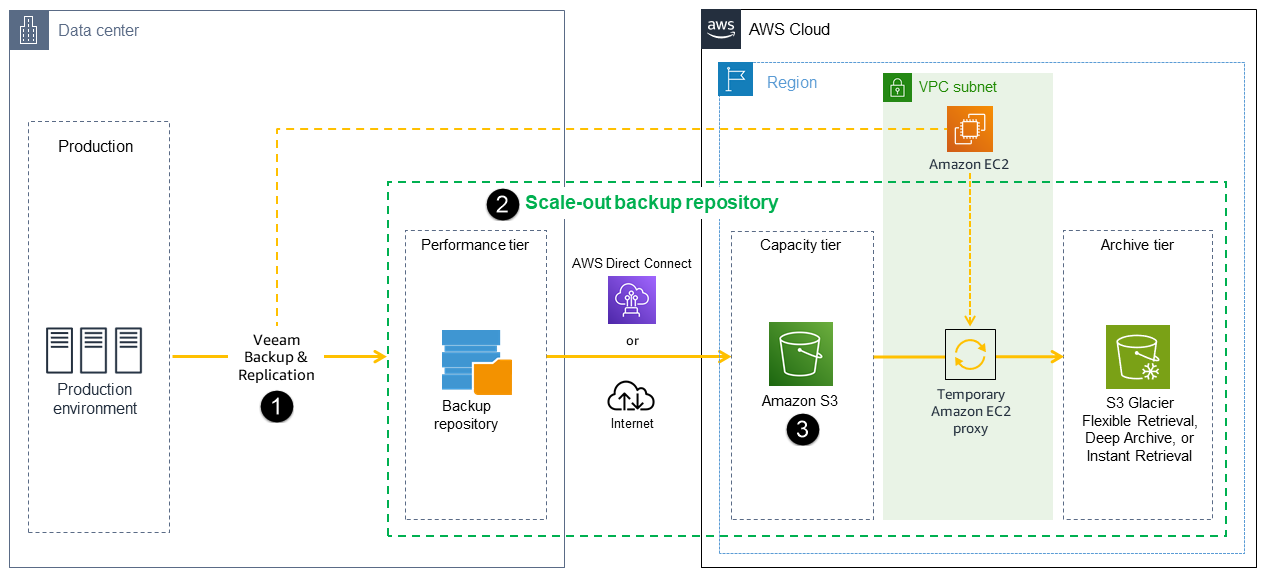

Arquitectura de destino: SOBR

El siguiente diagrama muestra la arquitectura del repositorio de copias de seguridad escalable horizontalmente (SOBR).

El software Veeam Backup and Replication protege los datos de errores lógicos, como fallas del sistema, errores de aplicaciones o eliminaciones accidentales. En este diagrama, las copias de seguridad se ejecutan primero en las instalaciones y una copia secundaria se envía directamente a Amazon S3. Una copia de seguridad representa una point-in-time copia de los datos.

El flujo de trabajo consta de tres componentes principales necesarios para organizar o copiar las copias de seguridad en Amazon S3 y un componente opcional:

Veeam Backup & Replication (1): el servidor de copia de seguridad responsable de coordinar, controlar y administrar la infraestructura de respaldo, la configuración, los trabajos, las tareas de recuperación y otros procesos.

Servidor de puerta de enlace Veeam (no se muestra en el diagrama): un servidor de puerta de enlace en las instalaciones opcional que se requiere si el servidor de respaldo de Veeam no tiene conectividad saliente con Amazon S3.

Repositorio de copia de seguridad escalable horizontalmente (2): sistema de repositorio con soporte de escalado horizontal para el almacenamiento de datos en varios niveles. El repositorio de copias de seguridad escalable horizontalmente consta de uno o más repositorios de copias de seguridad que proporcionan un acceso rápido a los datos y se pueden ampliar con los repositorios de almacenamiento de objetos de Amazon S3 para el almacenamiento a largo plazo (nivel de capacidad) y el archivado (nivel de archivo). Veeam utiliza el repositorio de copia de seguridad escalable horizontalmente para organizar los datos automáticamente entre el almacenamiento de objetos local (nivel de rendimiento) y el almacenamiento de objetos de Amazon S3 (niveles de capacidad y archivo).

nota

A partir de Veeam Backup & Replication v12.2, la función Direct to S3 Glacier hace que el nivel de capacidad S3 sea opcional. Un SOBR se puede configurar con un nivel de rendimiento y un nivel de archivo de S3 Glacier. Esta configuración resulta útil para los usuarios que tienen inversiones importantes en almacenamiento local (local) para el nivel de capacidad y que solo necesitan conservar los archivos a largo plazo en la nube. Para obtener más información, consulte la documentación de Veeam Backup & Replication

. Amazon S3 (3): servicio de almacenamiento de AWS objetos que ofrece escalabilidad, disponibilidad de datos, seguridad y rendimiento.

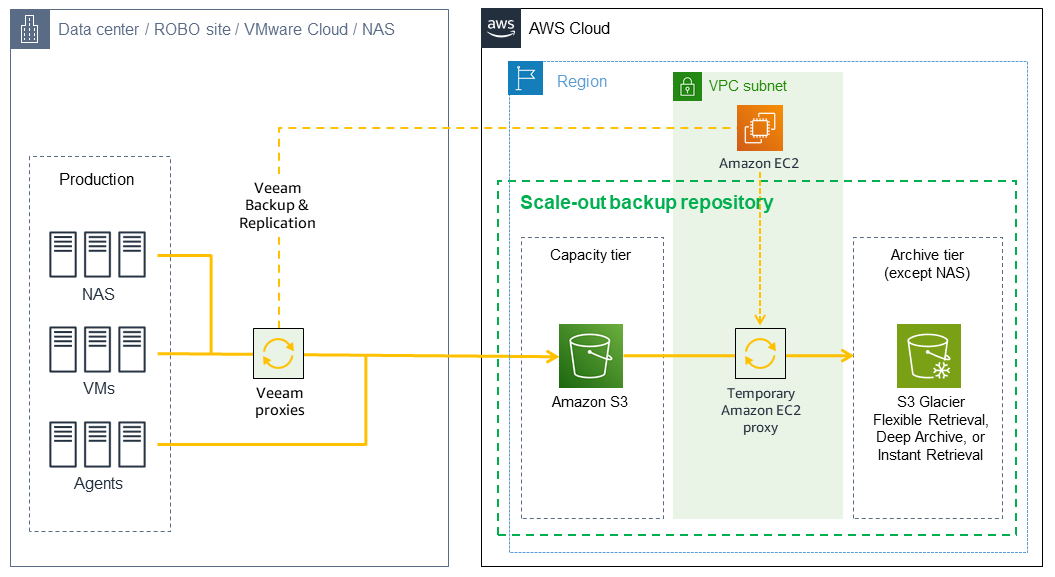

Arquitectura de destino: DTO

El siguiente diagrama muestra la arquitectura direct-to-object (DTO).

En este diagrama, los datos de las copias de seguridad van directamente a Amazon S3 sin almacenarse primero en las instalaciones. Las copias secundarias se pueden almacenar en S3 Glacier.

Automatizar y escalar

Puede automatizar la creación de recursos de IAM y depósitos de S3 mediante las AWS CloudFormation plantillas que se proporcionan en el repositorio. VeeamHub GitHub

Herramientas

Herramientas y Servicios de AWS

Veeam Backup & Replication

es una solución de Veeam para proteger, hacer copias de seguridad, replicar y restaurar sus cargas de trabajo físicas y virtuales. AWS CloudFormationle ayuda a modelar y configurar sus AWS recursos, aprovisionarlos de forma rápida y coherente y gestionarlos durante todo su ciclo de vida. Facilita poder usar una plantilla para describir los recursos y sus dependencias, y lanzarlos y configurarlos juntos como una pila, en lugar de administrarlos de forma individual. Puede gestionar y aprovisionar pilas en múltiples Cuentas de AWS y Regiones de AWS.

Amazon Elastic Compute Cloud (Amazon EC2) proporciona una capacidad informática escalable en el Nube de AWS. Puede usar Amazon EC2 para lanzar tantos o tan pocos servidores virtuales como necesite, y puede ampliarlos de manera horizontal o horizontal.

AWS Identity and Access Management (IAM) es un servicio web para controlar de forma segura el acceso a Servicios de AWS. Con IAM, puede gestionar de forma centralizada los usuarios, las credenciales de seguridad, como las claves de acceso, y los permisos que controlan a qué AWS recursos pueden acceder los usuarios y las aplicaciones.

Amazon Simple Storage Service (Amazon S3) es un servicio de almacenamiento de objetos. Puede utilizar Amazon S3 para almacenar y recuperar cualquier cantidad de datos en cualquier momento y desde cualquier parte de la web.

Amazon S3 Glacier (S3 Glacier) es un servicio seguro y duradero para archivar datos a bajo costo y realizar copias de seguridad a largo plazo.

Amazon Virtual Private Cloud (Amazon VPC) proporciona una sección aislada de forma lógica en la Nube de AWS que puede lanzar AWS los recursos en una red virtual que haya definido. Esta red virtual es muy similar a la red tradicional que usaría en su propio centro de datos, pero con los beneficios que supone utilizar la infraestructura escalable de AWS.

Código

Utilice las CloudFormation plantillas que se proporcionan en el VeeamHub GitHub repositorio

Prácticas recomendadas

De acuerdo con las prácticas recomendadas de IAM, le recomendamos encarecidamente que cambie periódicamente las credenciales de usuario de IAM a largo plazo, como el usuario de IAM que utiliza para escribir copias de seguridad de Veeam Backup & Replication en Amazon S3. Para obtener más información, consulte Prácticas recomendadas de seguridad en la documentación de IAM.

Epics

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Cree un usuario de IAM. | Siga las instrucciones de la documentación de IAM para crear un usuario de IAM. Este usuario no debería tener acceso a la AWS consola y tendrá que crear una clave de acceso para este usuario. Veeam usa esta entidad para autenticarse y leer y escribir en sus buckets de S3. AWS Debe conceder el privilegio mínimo (es decir, conceder solo los permisos necesarios para realizar una tarea) para que el usuario no tenga más autoridad de la que necesita. Para ver, por ejemplo, las políticas de IAM que debe adjuntar a su usuario de Veeam IAM, consulte la sección Información adicional. notaComo alternativa, puede usar las CloudFormation plantillas proporcionadas en el VeeamHub GitHub repositorio | Administrador de AWS |

Cree un bucket de S3. |

Para obtener más información, consulte Crear un bucket en la documentación de Amazon S3. | Administrador de AWS |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Inicie el asistente para el nuevo repositorio de objetos. | Antes de configurar el almacenamiento de objetos y los repositorios de backup escalables en Veeam, debe añadir los repositorios de almacenamiento Amazon S3 y S3 Glacier que desee utilizar para los niveles de capacidad y archivo. En la próxima épica, conectará estos repositorios de almacenamiento a su repositorio copia de seguridad escalable horizontalmente.

| Administrador de AWS, propietario de la aplicación |

Añada almacenamiento de Amazon S3 al nivel de capacidad. |

| Administrador de AWS, propietario de la aplicación |

Añada el almacenamiento de S3 Glacier al nivel de archivo. | Si desea crear un nivel de archivo, utilice los permisos de IAM que se detallan en la sección Información adicional.

| Administrador de AWS, propietario de la aplicación |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Inicie el asistente de nuevo repositorio de copia de seguridad escalable horizontalmente. |

| Propietario de la aplicación, administrador de sistemas de AWS |

Añada un repositorio de copias de seguridad escalable horizontalmente y configure los niveles de capacidad y archivo. |

| Propietario de la aplicación, administrador de sistemas de AWS |

Recursos relacionados

Crear un usuario de IAM en su Cuenta de AWS (documentación de IAM)

Creación de un bucket (documentación de Amazon S3)

Bloquear el acceso público al almacenamiento de Amazon S3 (documentación de Amazon S3)

Uso del Bloqueo de objetos de S3 (documentación de Amazon S3)

Cómo crear una política de IAM segura para la conexión a S3 Object Storage

(documentación de Veeam)

Información adicional

Las siguientes secciones proporcionan ejemplos de políticas de IAM que puede utilizar al crear un usuario de IAM en la sección Epics de este patrón.

Política de IAM para el nivel de capacidad

nota

Cambie el nombre de los depósitos de S3 en la política de ejemplo por el nombre del <yourbucketname> depósito de S3 que desee utilizar para los respaldos de los niveles de capacidad de Veeam. Tenga en cuenta también que la política debe restringirse a los recursos específicos utilizados para Veeam (lo que se indica en la Resource especificación de la siguiente política) y que la primera parte de la política inhabilita el cifrado del lado del cliente, como se explica en la entrada del AWS blog Prevenir el cifrado no intencionado de los objetos de Amazon S3

{ "Version": "2012-10-17", "Statement": [ { "Sid": "RestrictSSECObjectUploads", "Effect": "Deny", "Principal": "*", "Action": "s3:PutObject", "Resource": "arn:aws:s3:::<your-bucket-name>/*", "Condition": { "Null": { "s3:x-amz-server-side-encryption-customer-algorithm": "false" } } }, "Sid": "VisualEditor0", "Effect": "Allow", "Action": [ "s3:GetObjectVersion", "s3:ListBucketVersions", "s3:ListBucket", "s3:PutObjectLegalHold", "s3:GetBucketVersioning", "s3:GetObjectLegalHold", "s3:GetBucketObjectLockConfiguration", "s3:PutObject*", "s3:GetObject*", "s3:GetEncryptionConfiguration", "s3:PutObjectRetention", "s3:PutBucketObjectLockConfiguration", "s3:DeleteObject*", "s3:DeleteObjectVersion", "s3:GetBucketLocation" ], "Resource": [ "arn:aws:s3:::<yourbucketname>", "arn:aws:s3:::<yourbucketname>/*" ] }, { "Sid": "VisualEditor1", "Effect": "Allow", "Action": [ "s3:ListAllMyBuckets", "s3:ListBucket" ], "Resource": "arn:aws:s3:::*" } ] }

Política de IAM para el nivel de archivo

nota

Cambie el nombre de los depósitos de S3 en la política de ejemplo por el nombre del depósito de S3 que desee utilizar <yourbucketname> para las copias de seguridad de los niveles de archivo de Veeam.

Para usar su VPC, subred y grupos de seguridad existentes:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "S3Permissions", "Effect": "Allow", "Action": [ "s3:DeleteObject", "s3:PutObject", "s3:GetObject", "s3:RestoreObject", "s3:ListBucket", "s3:AbortMultipartUpload", "s3:GetBucketVersioning", "s3:ListAllMyBuckets", "s3:GetBucketLocation", "s3:GetBucketObjectLockConfiguration", "s3:PutObjectRetention", "s3:GetObjectVersion", "s3:PutObjectLegalHold", "s3:GetObjectRetention", "s3:DeleteObjectVersion", "s3:ListBucketVersions" ], "Resource": [ "arn:aws:s3:::<bucket-name>", "arn:aws:s3:::<bucket-name>/*" ] } ] } { "Version": "2012-10-17", "Statement": [ { "Sid": "EC2Permissions", "Effect": "Allow", "Action": [ "ec2:DescribeInstances", "ec2:CreateKeyPair", "ec2:DescribeKeyPairs", "ec2:RunInstances", "ec2:DeleteKeyPair", "ec2:DescribeVpcAttribute", "ec2:CreateTags", "ec2:DescribeSubnets", "ec2:TerminateInstances", "ec2:DescribeSecurityGroups", "ec2:DescribeImages", "ec2:DescribeVpcs" ], "Resource": "arn:aws:ec2:<region>:<account-id>:*" } ] }

Para crear nuevos grupos de VPC, subred y grupos de seguridad:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "S3Permissions", "Effect": "Allow", "Action": [ "s3:DeleteObject", "s3:PutObject", "s3:GetObject", "s3:RestoreObject", "s3:ListBucket", "s3:AbortMultipartUpload", "s3:GetBucketVersioning", "s3:ListAllMyBuckets", "s3:GetBucketLocation", "s3:GetBucketObjectLockConfiguration", "s3:PutObjectRetention", "s3:GetObjectVersion", "s3:PutObjectLegalHold", "s3:GetObjectRetention", "s3:DeleteObjectVersion", "s3:ListBucketVersions" ], "Resource": [ "arn:aws:s3:::<bucket-name>", "arn:aws:s3:::<bucket-name>/*" ] } ] } { "Version": "2012-10-17", "Statement": [ { "Sid": "EC2Permissions", "Effect": "Allow", "Action": [ "ec2:DescribeInstances", "ec2:CreateKeyPair", "ec2:DescribeKeyPairs", "ec2:RunInstances", "ec2:DeleteKeyPair", "ec2:DescribeVpcAttribute", "ec2:CreateTags", "ec2:DescribeSubnets", "ec2:TerminateInstances", "ec2:DescribeSecurityGroups", "ec2:DescribeImages", "ec2:DescribeVpcs", "ec2:CreateVpc", "ec2:CreateSubnet", "ec2:DescribeAvailabilityZones", "ec2:CreateRoute", "ec2:CreateInternetGateway", "ec2:AttachInternetGateway", "ec2:ModifyVpcAttribute", "ec2:CreateSecurityGroup", "ec2:DeleteSecurityGroup", "ec2:AuthorizeSecurityGroupIngress", "ec2:AuthorizeSecurityGroupEgress", "ec2:DescribeRouteTables", "ec2:DescribeInstanceTypes" ], "Resource": "*" } ] }