Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration et activation de la surveillance améliorée

Pour utiliser la surveillance améliorée, vous devez créer un IAM rôle, puis activer la surveillance améliorée.

Rubriques

Création d'un IAM rôle pour une surveillance améliorée

La surveillance améliorée nécessite l'autorisation d'agir en votre nom pour envoyer des informations métriques du système d'exploitation à CloudWatch Logs. Vous accordez des autorisations de surveillance améliorée à l'aide d'un rôle AWS Identity and Access Management (IAM). Vous pouvez soit créer ce rôle lorsque vous activez la surveillance améliorée, soit le créer au préalable.

Rubriques

Création du IAM rôle lorsque vous activez la surveillance améliorée

Lorsque vous activez la surveillance améliorée dans la RDS console, Amazon RDS peut créer le IAM rôle requis pour vous. Le rôle est nommérds-monitoring-role. RDSutilise ce rôle pour l'instance de base de données, la réplique de lecture ou le cluster de base de données multi-AZ spécifié.

Pour créer le IAM rôle lors de l'activation de la surveillance améliorée

-

Suivez les étapes de Activer et désactiver la surveillance améliorée.

-

Définissez Rôle de surveillance sur Par défaut à l'étape où vous choisissez un rôle.

Création du IAM rôle avant d'activer la surveillance améliorée

Vous pouvez créer le rôle requis avant d'activer la surveillance améliorée. Lorsque vous activez la surveillance améliorée, spécifiez le nom de votre nouveau rôle. Vous devez créer ce rôle obligatoire si vous activez la surveillance améliorée à l'aide du AWS CLI ou du RDSAPI.

L'utilisateur qui active la surveillance améliorée doit se voir accorder l'autorisation PassRole. Pour plus d'informations, consultez l'exemple 2 de la section Octroi à un utilisateur des autorisations pour transmettre un rôle à un AWS service dans le Guide de IAM l'utilisateur.

Pour créer un IAM rôle pour Amazon RDS Enhanced Monitoring

-

Ouvrez la IAMconsole

à l'adresse https://console.aws.amazon.com . -

Dans le panneau de navigation, choisissez Roles (Rôles).

-

Sélectionnez Create role (Créer un rôle).

-

Choisissez l'onglet AWS Service, puis faites votre choix RDSdans la liste des services.

-

Choisissez RDS- Surveillance améliorée, puis cliquez sur Suivant.

-

Assurez-vous que les politiques d'autorisations indiquent A mazonRDSEnhanced MonitoringRole, puis choisissez Next.

-

Dans le champ Role name (Nom de rôle), saisissez un nom pour votre rôle. Par exemple, entrez

emaccess.L'entité de confiance correspondant à votre rôle est le AWS service monitoring.rds.amazonaws.com.

-

Sélectionnez Créer un rôle.

Activer et désactiver la surveillance améliorée

Vous pouvez gérer la surveillance améliorée à l'aide du AWS Management Console AWS CLI, ou RDSAPI. Vous pouvez définir différentes granularités pour la collecte des métriques sur chaque de base de données. Vous pouvez également activer la surveillance améliorée pour un cluster de base de données existant depuis la console.

Vous pouvez activer la surveillance améliorée lorsque vous créez un cluster de base de données ou un réplica en lecture, ou lorsque vous modifiez un cluster de base de données. Si vous modifiez une instance ou un cluster de base de données pour activer la surveillance améliorée, vous n'avez pas besoin de redémarrer votre instance de base de données pour que la modification prenne effet.

Vous pouvez activer la surveillance améliorée dans la RDS console lorsque vous effectuez l'une des actions suivantes sur la page Bases de données :

-

Création d’un cluster de base de données : choisissez Create database (Créer une base de données).

-

Créer un réplica en lecture : choisissez Actions, puis Create read replica (Créer un réplica en lecture).

-

Modifier une instance de base de données, un cluster de base de données : choisissez Modifier.

Note

Lorsque vous activez la surveillance améliorée pour un cluster de bases de données, vous ne pouvez pas gérer la surveillance améliorée pour des instances de base de données individuelles au sein du cluster.

Si vous gérez la surveillance améliorée pour des instances de base de données individuelles dans un cluster de base de données et que la granularité est définie sur des valeurs différentes pour les différentes instances, votre cluster de base de données est hétérogène en ce qui concerne la surveillance améliorée. Dans de tels cas, vous ne pouvez pas modifier le cluster de base de données pour gérer la surveillance améliorée au niveau du cluster.

Pour activer ou désactiver la surveillance améliorée dans la RDS console

-

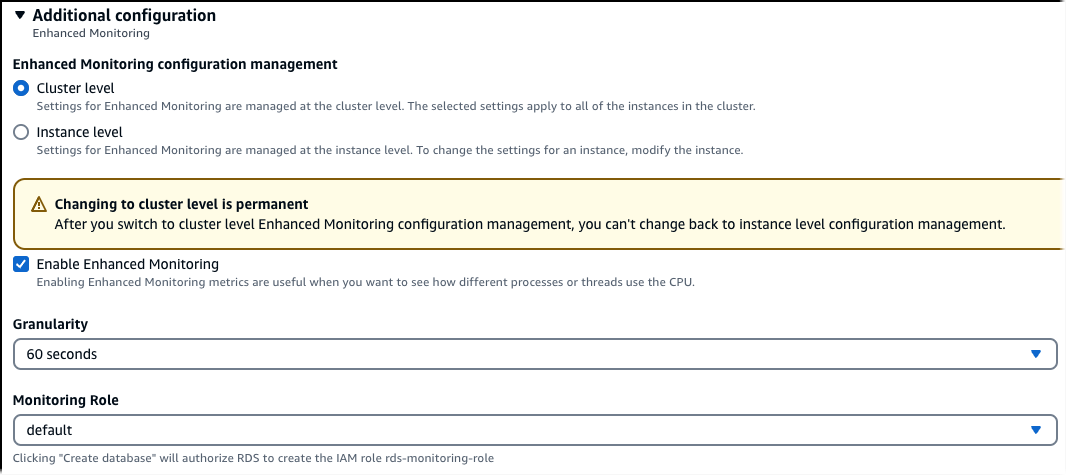

Descendez jusqu'à Additional configuration (Configuration supplémentaire).

-

Dans Surveillance, choisissez Activer la surveillance améliorée pour votre de base de données, votre cluster ou votre réplique de lecture. L'activation de la surveillance améliorée au niveau du cluster vous permet de gérer les paramètres et les options de surveillance améliorée au niveau du cluster. Les paramètres au niveau du cluster s'appliquent à toutes les instances de base de données du cluster.Désélectionnez l'option pour désactiver la surveillance améliorée au niveau du cluster. Vous pouvez modifier ultérieurement les paramètres de surveillance améliorée pour les instances de base de données individuelles du cluster.

Sur la page Créer une base de données, vous pouvez choisir d'activer la surveillance améliorée au niveau du cluster.

Si vous n'activez pas la surveillance améliorée lors de la création d'un cluster, vous pouvez modifier le cluster sur la page Modifier le cluster de base de données.

Note

Vous ne pouvez pas gérer la surveillance améliorée pour une instance de base de données individuelle dans un cluster de base de données pour lequel la surveillance améliorée est déjà gérée au niveau du cluster.

-

Vous ne pouvez pas choisir de gérer la surveillance améliorée au niveau du cluster si celui-ci est hétérogène par rapport à la surveillance améliorée. Pour gérer la surveillance améliorée au niveau du cluster, modifiez les paramètres de surveillance améliorée pour chaque instance afin qu'ils correspondent. Vous pouvez désormais choisir de gérer la surveillance améliorée au niveau du cluster lorsque vous modifiez celui-ci.

-

Définissez la propriété Monitoring Role sur le IAM rôle que vous avez créé pour permettre RDS à Amazon de communiquer avec Amazon CloudWatch Logs à votre place, ou choisissez Default pour RDS créer un rôle nommé pour vous

rds-monitoring-role. -

Définissez la propriété Granularity sur l'intervalle, en secondes, entre les points de collecte des métriques pour votre instance de base de données, votre cluster de base de données ou votre réplique de lecture. La propriété Granularité peut être définie sur l'une des valeurs suivantes :

1,5,10,15,30ou60.La RDS console se rafraîchit le plus rapidement toutes les 5 secondes. Si vous définissez la granularité sur 1 seconde dans la RDS console, les métriques mises à jour ne s'affichent toujours que toutes les 5 secondes. Vous pouvez récupérer les mises à jour des métriques en une seconde à l'aide CloudWatch des journaux.

Pour activer la surveillance améliorée à l'aide des commandes suivantes AWS CLI, définissez l'--monitoring-intervaloption sur une valeur autre que le rôle dans lequel vous l'avez créé 0 et définissez l'--monitoring-role-arnoption sur le rôle dans lequel vous l'avez crééCréation d'un IAM rôle pour une surveillance améliorée.

L'option --monitoring-interval spécifie l'intervalle, en secondes, entre les points lorsque des métriques de surveillance améliorée sont collectées. Les valeurs valides pour l'option sont 0, 1, 5, 10, 15, 30 et 60.

Pour désactiver la surveillance améliorée à l'aide de AWS CLI, définissez l'--monitoring-intervaloption sur 0 dans ces commandes.

Exemple

L'exemple suivant active la surveillance améliorée pour une instance de base de données :

Dans Linux, macOS, ou Unix:

aws rds modify-db-instance \ --db-instance-identifiermydbinstance\ --monitoring-interval30\ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Dans Windows:

aws rds modify-db-instance ^ --db-instance-identifiermydbinstance^ --monitoring-interval30^ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Exemple

L'exemple suivant active la surveillance améliorée pour un cluster de base de données :

Dans Linux, macOS, ou Unix:

aws rds modify-db-cluster \ --db-cluster-identifiermydbinstance\ --monitoring-interval30\ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Dans Windows:

aws rds modify-db-cluster ^ --db-cluster-identifiermydbinstance^ --monitoring-interval30^ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Exemple

L'exemple suivant active la surveillance améliorée pour une cluster de base de données Multi-AZ :

Dans Linux, macOS, ou Unix:

aws rds modify-db-cluster \ --db-cluster-identifiermydbcluster\ --monitoring-interval30\ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Dans Windows:

aws rds modify-db-cluster ^ --db-cluster-identifiermydbcluster^ --monitoring-interval30^ --monitoring-role-arnarn:aws:iam::123456789012:role/emaccess

Pour activer la surveillance améliorée à l'aide du RDSAPI, définissez le MonitoringInterval paramètre sur une valeur autre que le rôle dans lequel vous l'avez créé 0 et définissez le MonitoringRoleArn paramètre sur le rôle dans lequel vous l'avez crééCréation d'un IAM rôle pour une surveillance améliorée. Définissez ces paramètres dans les actions suivantes :

Le paramètre MonitoringInterval spécifie l'intervalle, en secondes, entre les points lorsque des métriques de surveillance améliorée sont collectées. Les valeurs valides sont 0, 1, 5, 10, 15, 30 et 60.

Pour désactiver la surveillance améliorée à l'aide du RDSAPI, réglez MonitoringInterval sur0.

Lutter contre le problème de l'adjoint confus

Le problème de député confus est un problème de sécurité dans lequel une entité qui n’est pas autorisée à effectuer une action peut contraindre une entité plus privilégiée à le faire. En AWS, l'usurpation d'identité interservices peut entraîner un problème de confusion chez les adjoints. L’usurpation d’identité entre services peut se produire lorsqu’un service (le service appelant) appelle un autre service (le service appelé). Le service appelant peut être manipulé et ses autorisations utilisées pour agir sur les ressources d’un autre client auxquelles on ne serait pas autorisé d’accéder autrement. Pour éviter cela, AWS fournit des outils qui vous aident à protéger vos données pour tous les services avec des principaux de service qui ont eu accès aux ressources de votre compte. Pour de plus amples informations, veuillez consulter Le problème de l'adjoint confus.

Pour limiter les autorisations à la ressource qu'Amazon RDS peut accorder à un autre service, nous vous recommandons d'utiliser les clés de contexte de condition aws:SourceAccount globale aws:SourceArn et les clés de contexte dans une politique de confiance pour votre rôle de surveillance améliorée. Si vous utilisez les deux clés de contexte de condition globale, elles doivent utiliser le même ID de compte.

Le moyen le plus efficace de se protéger contre le problème de confusion des adjoints consiste à utiliser la clé de contexte de la condition aws:SourceArn globale avec l'intégralité ARN de la ressource. Pour AmazonRDS, réglez aws:SourceArn surarn:aws:rds:.Region:my-account-id:db:dbname

L'exemple suivant utilise les clés de contexte de condition globale aws:SourceArn et aws:SourceAccount dans une politique d'approbation afin d'empêcher le problème d'adjoint confus.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "monitoring.rds.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringLike": { "aws:SourceArn": "arn:aws:rds:Region:my-account-id:db:dbname" }, "StringEquals": { "aws:SourceAccount": "my-account-id" } } } ] }