Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Contrôle d'accès par groupe de sécurité

Les groupes de sécurité du VPC contrôlent l’accès dont dispose le trafic entrant et sortant d’une instance .de bases de données. Par défaut, l’accès au réseau est désactivé pour une instance de bases de données. Vous pouvez spécifier des règles dans un groupe de sécurité qui autorisent l'accès depuis une plage d'adresses IP, un port ou un groupe de sécurité. Une fois les règles de trafic entrant configurées, les mêmes règles s’appliquent à toutes les instances de base de données qui sont associées à ce groupe de sécurité. Vous pouvez spécifier jusqu'à 20 règles dans un groupe de sécurité.

Présentation des groupes de sécurité VPC

Chaque règle de groupe de sécurité VPC permet à une source spécifique d’accéder à une instance de base de données dans un VPC associé à ce groupe de sécurité VPC. Cette source peut être une plage d'adresses (par exemple, 203.0.113.0/24) ou un autre groupe de sécurité VPC. En spécifiant un groupe de sécurité VPC en tant que source, vous autorisez le trafic entrant provenant de toutes les instances (généralement les serveurs d'application) qui utilisent le groupe de sécurité VPC source. Les groupes de sécurité du VPC peuvent avoir des règles qui régissent à la fois le trafic entrant et sortant. Cependant, les règles de trafic sortant ne s’appliquent généralement pas aux instances de bases de données. Les règles de trafic sortant ne s’appliquent que si l’instance de bases de données fait office de client. Par exemple, dès règles de trafic sortant s'appliquent à une instance de base de données Oracle DB avec des liens de base de données sortants. Vous devez utiliser l'API Amazon EC2 ou l'option Security Group (Groupe de sécurité) de la console VPC pour créer des groupes de sécurité VPC.

Lorsque vous créez des règles pour votre groupe de sécurité VPC pour permettre d’accéder aux instances dans votre VPC, vous devez spécifier un port pour chaque plage d’adresses à laquelle la règle autorise l’accès. Par exemple, si vous souhaitez activer l'accès Secure Shell (SSH) pour les instances du VPC, créez une règle autorisant l'accès au port TCP 22 pour la plage d'adresses spécifiée.

Vous pouvez configurer plusieurs groupes de sécurité VPC qui permettent d'accéder à des ports différents pour différentes instances dans votre VPC. Par exemple, vous pouvez créer un groupe de sécurité VPC qui autorise l'accès au port TCP 80 pour les serveurs Web de votre VPC. Vous pouvez ensuite créer un autre groupe de sécurité VPC qui autorise l’accès au port TCP 3306 pour les instances de base de données RDS for MySQL de votre VPC.

Pour plus d'informations sur les groupes de sécurité VPC, consultez Groupes de sécurité dans le Guide de l'utilisateur Amazon Virtual Private Cloud.

Note

Si votre instance de bases de données se trouve dans un VPC mais n’est pas accessible publiquement, vous pouvez également utiliser une connexion AWS Site-to-Site VPN ou une connexion Direct Connect pour y accéder à partir d’un réseau privé. Pour plus d’informations, consultez Confidentialité du trafic inter-réseau.

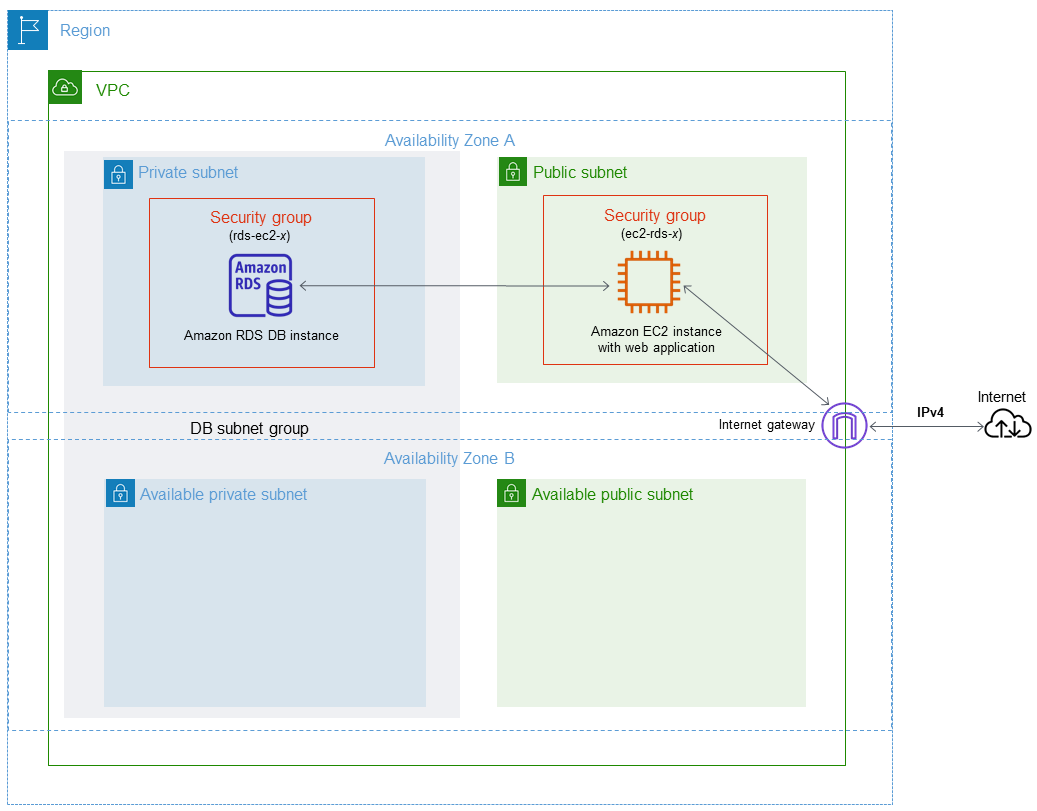

Scénario de groupes de sécurité

Une utilisation courante d’une instance de base de données dans un VPC consiste à partager les données avec un serveur d’application qui s’exécute dans une instance Amazon EC2 dans le même VPC et auquel accède une application cliente située hors du VPC. Dans ce scénario, vous utilisez les pages RDS et VPC sur la AWS Management Console ou les opérations d'API RDS et EC2 pour créer les instances et les groupes de sécurité nécessaires :

-

Créez un groupe de sécurité VPC (par exemple,

sg-0123ec2example) et définissez des règles entrantes qui utilisent les adresses IP de l'application cliente comme source. Ce groupe de sécurité autorise votre application cliente à se connecter aux instances EC2 dans un VPC qui utilise ce groupe de sécurité. -

Créez une instance EC2 pour l'application et ajoutez l'instance EC2 au groupe de sécurité VPC (

sg-0123ec2example) que vous avez créé à l'étape précédente. -

Créez un second groupe de sécurité VPC (par exemple,

sg-6789rdsexample) et créez une nouvelle règle en spécifiant le groupe de sécurité VPC que vous avez créé à l'étape 1 (sg-0123ec2example) en tant que source. -

Créez une instance de base de données et ajoutez l’instance de base de données au groupe de sécurité VPC (

sg-6789rdsexample) que vous avez créé à l’étape précédente. Lorsque vous créez l’instance de bases de données, utilisez le même numéro de port que celui spécifié pour la règle du groupe de sécurité VPC (sg-6789rdsexample) que vous avez créée à l’étape 3.

Le schéma suivant illustre ce scénario.

Pour des instructions détaillées sur la configuration d’un VPC pour ce scénario, consultez Tutoriel : créer un VPC à utiliser avec une instance de base de données (IPv4 uniquement). Pour plus d'informations sur l'utilisation d'un VPC, consultez Amazon VPC et Amazon RDS .

Création d'un groupe de sécurité VPC

Vous pouvez créer un groupe de sécurité VPC pour une instance de base de données à l'aide de la console VPC. Pour plus d'informations sur la création d'un groupe de sécurité, consultez Créer un groupe de sécurité qui autorise l'accès à votre instance de base de données dans votre VPC et Groupes de sécurité dans le Guide de l'utilisateur Amazon Virtual Private Cloud.

Association d'un groupe de sécurité à une instance de base de données

Vous pouvez associer un groupe de sécurité de base de données à une instance de base de données à l'aide de l'option Modifier sur la console RDS de l'API ModifyDBInstance Amazon RDS ou de la commande modify-db-instance d'AWS CLI.

L’exemple de commande CLI suivant associe un groupe de sécurité VPC spécifique et supprime les groupes de sécurité de base de données d’une instance de base de données

aws rds modify-db-instance --db-instance-identifierdbName--vpc-security-group-idssg-ID

Pour plus d'informations sur la modification d'une instance de base de données , consultez Modification d'une instance de base de données Amazon RDS . Pour plus de détails sur les groupes de sécurité lors de la restauration d'une instance de base de données à partir d'un instantané de base de données, consultez Considérations relatives aux groupes de sécurité .

Note

La console RDS affiche différents noms de règles de groupe de sécurité pour votre base de données si la valeur Port est configurée sur une valeur autre que celle par défaut.

Pour les instances de base de données RDS for Oracle, il est possible d’associer des groupes de sécurité supplémentaires en renseignant le paramètre des options de groupe de sécurité pour Oracle Enterprise Manager Database Express (OEM), Oracle Management Agent for Enterprise Manager Cloud Control (OEM Agent) et les options Oracle Secure Sockets Layer. Dans ce cas, les groupes de sécurité associés à l’instance de base de données et les paramètres d’options s’appliquent à l’instance de base de données. Pour plus d’informations sur ces options, consultez Oracle Enterprise Manager, Oracle Management Agent pour Enterprise Manager Cloud Control et Oracle Secure Sockets Layer (SSL).