Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Chiffrement au repos : comment cela fonctionne dans Amazon Keyspaces

Le chiffrement au repos d'Amazon Keyspaces (pour Apache Cassandra) chiffre vos données à l'aide de la norme de chiffrement avancée 256 bits (AES-256). Cela permet de sécuriser vos données contre tout accès non autorisé au stockage sous-jacent. Toutes les données clients contenues dans les tables Amazon Keyspaces sont chiffrées au repos par défaut, et le chiffrement côté serveur est transparent, ce qui signifie qu'il n'est pas nécessaire de modifier les applications.

Encryption at rest s'intègre à AWS Key Management Service (AWS KMS) pour gérer la clé de chiffrement utilisée pour chiffrer vos tables. Lorsque vous créez une nouvelle table ou que vous mettez à jour une table existante, vous pouvez choisir l'une des AWS KMS principales options suivantes :

-

Clé détenue par AWS — Il s'agit du type de cryptage par défaut. La clé appartient à Amazon Keyspaces (sans frais supplémentaires).

-

Clé gérée par le client — Cette clé est stockée dans votre compte et vous l'avez créée, détenue et gérée par vous. Vous avez le contrôle total de la clé gérée par le client (AWS KMS des frais s'appliquent).

- AWS KMS clé (clé KMS)

-

Le chiffrement au repos protège toutes vos données Amazon Keyspaces à l'aide d'une AWS KMS clé. Par défaut, Amazon Keyspaces utilise une Clé détenue par AWSclé de chiffrement multi-locataires créée et gérée dans un compte de service Amazon Keyspaces.

Cependant, vous pouvez chiffrer vos tables Amazon Keyspaces à l'aide d'une clé gérée par le client dans votre. Compte AWS Vous pouvez sélectionner une clé KMS différente pour chaque table dans un espace de touches. La clé KMS que vous sélectionnez pour une table est également utilisée pour chiffrer toutes ses métadonnées et ses sauvegardes restaurables.

Vous sélectionnez la clé KMS pour une table lorsque vous créez ou mettez à jour la table. Vous pouvez modifier la clé KMS d'une table à tout moment, soit dans la console Amazon Keyspaces, soit à l'aide de l'instruction ALTER TABLE. Le processus de commutation des clés KMS est fluide et ne nécessite pas de temps d'arrêt ni de dégradation du service.

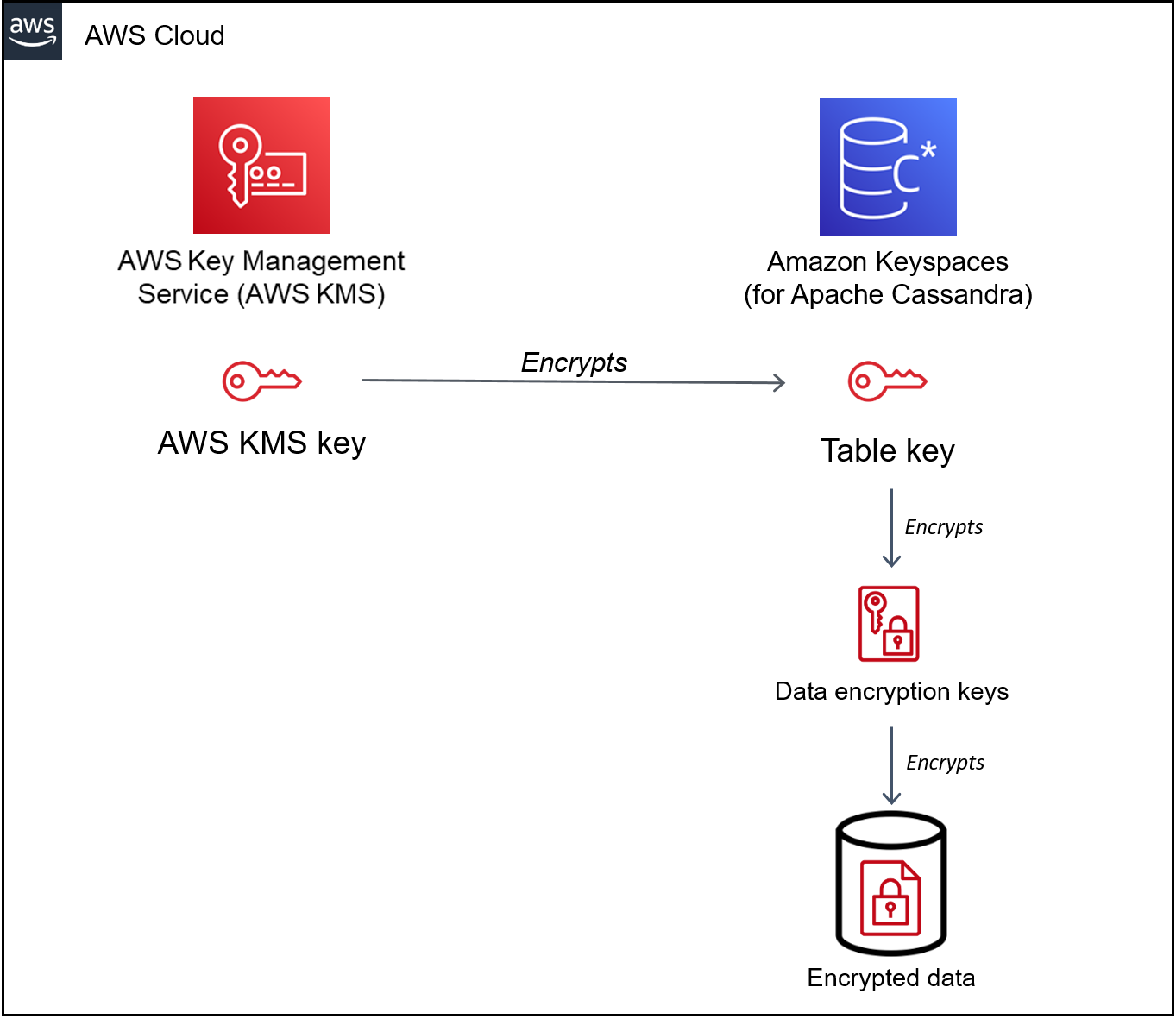

- Hiérarchie des clés

-

Amazon Keyspaces utilise une hiérarchie de clés pour chiffrer les données. Dans cette hiérarchie de clés, la clé KMS est la clé racine. Il est utilisé pour chiffrer et déchiffrer la clé de chiffrement des tables Amazon Keyspaces. La clé de chiffrement de table est utilisée pour chiffrer les clés de chiffrement utilisées en interne par Amazon Keyspaces pour chiffrer et déchiffrer les données lors des opérations de lecture et d'écriture.

Grâce à la hiérarchie des clés de chiffrement, vous pouvez apporter des modifications à la clé KMS sans avoir à rechiffrer les données ou à affecter les applications et les opérations de données en cours.

- Clé de table

La clé de table Amazon Keyspaces est utilisée comme clé de chiffrement. Amazon Keyspaces utilise la clé de table pour protéger les clés de chiffrement des données internes utilisées pour chiffrer les données stockées dans les tables, les fichiers journaux et les sauvegardes restaurables. Amazon Keyspaces génère une clé de chiffrement de données unique pour chaque structure sous-jacente d'une table. Toutefois, plusieurs lignes du tableau peuvent être protégées par la même clé de chiffrement des données.

Lorsque vous définissez pour la première fois la clé KMS sur une clé gérée par le client, une clé de données est AWS KMS générée. La clé AWS KMS de données fait référence à la clé de table dans Amazon Keyspaces.

Lorsque vous accédez à une table chiffrée, Amazon Keyspaces envoie une demande d'utilisation de la clé KMS AWS KMS pour déchiffrer la clé de table. Il utilise ensuite la clé de table en texte brut pour déchiffrer les clés de chiffrement des données Amazon Keyspaces, et il utilise les clés de chiffrement des données en texte clair pour déchiffrer les données des tables.

Amazon Keyspaces utilise et stocke la clé de table et les clés de chiffrement des données en dehors de. AWS KMS Il protège toutes les clés avec les clés de chiffrement Advanced Encryption Standard

(AES) et 256 bits. Ensuite, il stocke les clés cryptées avec les données cryptées afin qu'elles soient disponibles pour déchiffrer les données de la table à la demande. - Mise en cache des clés de table

Pour éviter d'avoir à faire appel AWS KMS à chaque opération Amazon Keyspaces, Amazon Keyspaces met en cache les clés de table en texte brut pour chaque connexion en mémoire. Si Amazon Keyspaces reçoit une demande pour la clé de table mise en cache après cinq minutes d'inactivité, il envoie une nouvelle demande pour déchiffrer la clé AWS KMS de table. Cet appel capture toutes les modifications apportées aux politiques d'accès de la clé KMS dans AWS KMS ou AWS Identity and Access Management (IAM) depuis la dernière demande de déchiffrement de la clé de table.

- Chiffrement d’enveloppe

-

Si vous modifiez la clé gérée par le client pour votre table, Amazon Keyspaces génère une nouvelle clé de table. Il utilise ensuite la nouvelle clé de table pour rechiffrer les clés de chiffrement des données. Il utilise également la nouvelle clé de table pour chiffrer les clés de table précédentes utilisées pour protéger les sauvegardes restaurables. Ce processus s'appelle le chiffrement des enveloppes. Cela garantit que vous pouvez accéder aux sauvegardes restaurables même si vous modifiez la clé gérée par le client. Pour plus d'informations sur le chiffrement des enveloppes, consultez la section Chiffrement des enveloppes dans le manuel du AWS Key Management Service développeur.

AWS clés possédées

Clés détenues par AWS ne sont pas stockés dans votre Compte AWS. Elles font partie d'un ensemble de clés KMS qui AWS possède et gère pour une utilisation multiple Comptes AWS. AWS services que vous pouvez Clés détenues par AWS utiliser pour protéger vos données.

Vous ne pouvez ni afficher, ni gérer, ni utiliser Clés détenues par AWS, ni auditer leur utilisation. Cependant, vous n'avez pas besoin de travailler ou de modifier de programme pour protéger les clés qui chiffrent vos données.

Aucun frais mensuel ni aucun frais d'utilisation ne vous sont facturés pour l'utilisation de Clés détenues par AWS, et ils ne sont pas pris en compte dans les AWS KMS quotas de votre compte.

Clés gérées par le client

Les clés gérées par le client sont des clés Compte AWS que vous créez, détenez et gérez. Vous avez un contrôle total sur ces clés KMS.

Utilisez une clé gérée par le client pour obtenir les fonctions suivantes.

-

Vous créez et gérez la clé gérée par le client, notamment en définissant et en gérant les politiques clés, les politiques IAM et les autorisations pour contrôler l'accès à la clé gérée par le client. Vous pouvez activer et désactiver la clé gérée par le client, activer et désactiver la rotation automatique des clés et planifier la suppression de la clé gérée par le client lorsqu'elle n'est plus utilisée. Vous pouvez créer des balises et des alias pour les clés gérées par le client que vous gérez.

-

Vous pouvez utiliser une clé gérée par le client avec un élément de clé importé ou dans un magasin de clés personnalisé que vous possédez et gérez.

-

Vous pouvez utiliser AWS CloudTrail Amazon CloudWatch Logs pour suivre les demandes qu'Amazon Keyspaces envoie en votre AWS KMS nom. Pour de plus amples informations, veuillez consulter Étape 6 : Configuration de la surveillance avec AWS CloudTrail.

Les clés gérées par le client sont facturées

Lorsque vous spécifiez une clé gérée par le client comme clé de chiffrement racine pour une table, les sauvegardes restaurables sont chiffrées avec la même clé de chiffrement que celle spécifiée pour la table au moment de la création de la sauvegarde. Si la clé KMS de la table fait l'objet d'une rotation, l'encapsulation des clés garantit que la dernière clé KMS a accès à toutes les sauvegardes restaurables.

Amazon Keyspaces doit avoir accès à votre clé gérée par le client pour vous permettre d'accéder aux données de votre table. Si l'état de la clé de chiffrement est défini sur Désactivé ou si sa suppression est planifiée, Amazon Keyspaces n'est pas en mesure de chiffrer ou de déchiffrer les données. Par conséquent, vous ne pouvez pas effectuer d'opérations de lecture et d'écriture sur la table. Dès que le service détecte que votre clé de chiffrement n'est pas accessible, Amazon Keyspaces envoie une notification par e-mail pour vous avertir.

Vous devez rétablir l'accès à votre clé de chiffrement dans les sept jours, sinon Amazon Keyspaces supprimera automatiquement votre table. Par mesure de précaution, Amazon Keyspaces crée une sauvegarde restaurable des données de votre table avant de supprimer la table. Amazon Keyspaces conserve la sauvegarde restaurable pendant 35 jours. Après 35 jours, vous ne pouvez plus restaurer les données de votre table. La sauvegarde restaurable ne vous est pas facturée, mais les frais de restauration

Vous pouvez utiliser cette sauvegarde restaurable pour restaurer vos données dans une nouvelle table. Pour lancer la restauration, la dernière clé gérée par le client utilisée pour la table doit être activée et Amazon Keyspaces doit y avoir accès.

Note

Lorsque vous créez une table chiffrée à l'aide d'une clé gérée par le client qui est inaccessible ou dont la suppression est prévue avant la fin du processus de création, une erreur se produit. L'opération de création de table échoue et vous recevez une notification par e-mail.

Notes d'utilisation du chiffrement au repos

Tenez compte des points suivants lorsque vous utilisez le chiffrement au repos dans Amazon Keyspaces.

-

Le chiffrement au repos côté serveur est activé sur toutes les tables Amazon Keyspaces et ne peut pas être désactivé. La table entière est chiffrée au repos, vous ne pouvez pas sélectionner de colonnes ou de lignes spécifiques pour le chiffrement.

-

Par défaut, Amazon Keyspaces utilise une clé par défaut à service unique (Clé détenue par AWS) pour chiffrer toutes vos tables. Si cette clé n'existe pas, elle a été créée pour vous. Les clés par défaut du service ne peuvent pas être désactivées.

-

Le chiffrement au repos ne chiffre les données que lorsqu'elles sont statiques (au repos) sur un support de stockage persistant. Si la sécurité des données est un élément important pour les données en transit ou en cours d'utilisation, vous devez prendre des mesures supplémentaires :

-

Données en transit : toutes vos données stockées dans Amazon Keyspaces sont cryptées pendant le transfert. Par défaut, les communications à destination et en provenance d'Amazon Keyspaces sont protégées à l'aide du chiffrement SSL (Secure Sockets Layer) /Transport Layer Security (TLS).

-

Données en cours d'utilisation : protégez vos données avant de les envoyer à Amazon Keyspaces en utilisant le chiffrement côté client.

Clés gérées par le client : les données stockées dans vos tables sont toujours chiffrées à l'aide des clés gérées par le client. Cependant, les opérations qui effectuent des mises à jour atomiques de plusieurs lignes chiffrent les données temporairement utilisées Clés détenues par AWS pendant le traitement. Cela inclut les opérations de suppression de plages et les opérations qui accèdent simultanément à des données statiques et non statiques.

-

Une seule clé gérée par le client peut générer jusqu'à 50 000 subventions. Chaque table Amazon Keyspaces associée à une clé gérée par le client consomme 2 subventions. Une subvention est accordée lorsque la table est supprimée. La deuxième subvention est utilisée pour créer un instantané automatique du tableau afin d'éviter toute perte de données au cas où Amazon Keyspaces perdrait involontairement l'accès à la clé gérée par le client. Cette subvention est débloquée 42 jours après la suppression du tableau.