Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Automatizza la replica delle istanze Amazon RDS su Account AWS

Creato da Parag Nagwekar (AWS) e Arun Chandapillai (AWS)

Riepilogo

Questo modello mostra come automatizzare il processo di replica, tracciamento e ripristino delle istanze DB di Amazon Relational Database Service (Amazon RDS) tra diverse istanze database utilizzando e. Account AWS AWS Step Functions AWS Lambda Puoi utilizzare questa automazione per eseguire repliche su larga scala di istanze DB RDS senza alcun impatto sulle prestazioni o sovraccarico operativo, indipendentemente dalle dimensioni dell'organizzazione. È inoltre possibile utilizzare questo modello per aiutare l'organizzazione a rispettare le strategie obbligatorie di governance dei dati o i requisiti di conformità che richiedono la replica e la ridondanza dei dati su aree diverse. Account AWS Regioni AWS La replica su più account dei dati di Amazon RDS su larga scala è un processo manuale inefficiente e soggetto a errori che può essere costoso e dispendioso in termini di tempo, ma l'automazione in questo modello può aiutarti a ottenere la replica tra account in modo sicuro, efficace ed efficiente.

Prerequisiti e limitazioni

Prerequisiti

Due Account AWS

Un'istanza DB RDS, attiva e funzionante nel codice sorgente Account AWS

Un gruppo di sottoreti per l'istanza DB RDS nella destinazione Account AWS

Una chiave AWS Key Management Service (AWS KMS) creata nell'origine Account AWS e condivisa con l'account di destinazione (per ulteriori informazioni sui dettagli delle politiche, consulta la sezione Informazioni aggiuntive di questo modello).

Un AWS KMS key nella destinazione Account AWS per crittografare il database nell'account di destinazione

Limitazioni

Alcuni Servizi AWS non sono disponibili in tutti Regioni AWS. Per la disponibilità per regione, vedi Servizi AWS per regione

. Per endpoint specifici, consulta la pagina Endpoint e quote del servizio e scegli il link relativo al servizio.

Versioni del prodotto

Python 3.9 (utilizzo) AWS Lambda

PostgreSQL 11.3, 13.x e 14.x

Architettura

Stack tecnologico

Amazon Relational Database Service (Amazon RDS)

Servizio di notifica semplice Amazon (Amazon Simple Notification Service (Amazon SNS))

AWS Key Management Service (AWS KMS)

AWS Lambda

AWS Secrets Manager

AWS Step Functions

Architettura Target

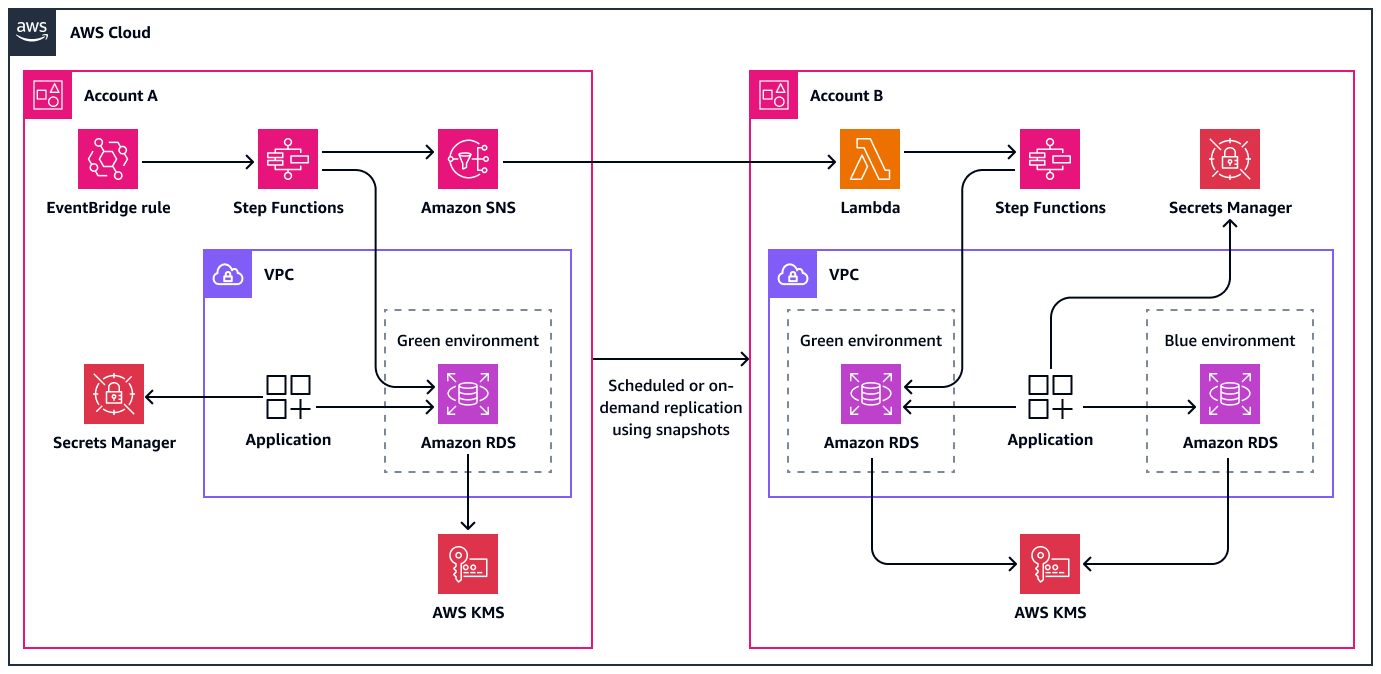

Il diagramma seguente mostra un'architettura per l'utilizzo di Step Functions per orchestrare la replica pianificata e su richiesta delle istanze DB RDS da un account di origine (account A) a un account di destinazione (account B).

Nell'account di origine (account A nel diagramma), la macchina a stati Step Functions esegue le seguenti operazioni:

Crea un'istantanea dall'istanza DB RDS nell'account A.

Copia e crittografa lo snapshot con un account di origine A. Per garantire la crittografia in transito, lo snapshot viene crittografato indipendentemente AWS KMS key dal fatto che l'istanza DB sia crittografata o meno.

Condivide lo snapshot DB con l'account B dando all'account B l'accesso allo snapshot.

Invia una notifica all'argomento SNS, quindi l'argomento SNS richiama la funzione Lambda nell'account B.

Nell'account di destinazione (account B nel diagramma), la funzione Lambda esegue la macchina a stati Step Functions per orchestrare quanto segue:

Copia l'istantanea condivisa dall'account A all'account B, mentre utilizza prima l'account AWS KMS key dall'account A per decrittografare i dati e poi crittografa i dati utilizzando l'account B. AWS KMS key

Legge il segreto da Secrets Manager per acquisire il nome dell'istanza DB corrente.

Ripristina l'istanza DB dallo snapshot con un nuovo nome e un valore predefinito per AWS KMS key Amazon RDS.

Legge l'endpoint del nuovo database e aggiorna il segreto in Secrets Manager con il nuovo endpoint del database, quindi etichetta l'istanza DB precedente in modo che possa essere eliminata in un secondo momento.

Mantiene le ultime N istanze dei database ed elimina tutte le altre istanze.

Strumenti

Servizi AWS

Amazon Relational Database Service (Amazon RDS) ti aiuta a configurare, gestire e scalare un database relazionale in. Cloud AWS

Amazon Simple Notification Service (Amazon SNS) ti aiuta a coordinare e gestire lo scambio di messaggi tra editori e clienti, inclusi server Web e indirizzi e-mail.

AWS CloudFormationti aiuta a configurare AWS le risorse, fornirle in modo rapido e coerente e gestirle durante tutto il loro ciclo di vita su e. Account AWS Regioni AWS

AWS Key Management Service (AWS KMS) consente di creare e controllare chiavi crittografiche per proteggere i dati.

AWS Lambda è un servizio di calcolo che consente di eseguire il codice senza gestire i server o effettuarne il provisioning. Esegue il codice solo quando necessario e si ridimensiona automaticamente, quindi paghi solo per il tempo di elaborazione che utilizzi.

AWS SDK per Python (Boto3)

è un kit di sviluppo software che ti aiuta a integrare la tua applicazione, libreria o script Python con. Servizi AWS Con AWS Secrets Manager puoi sostituire le credenziali nel codice,incluse le password, con una chiamata API a Secrets Manager in modo da recuperare il segreto a livello di codice.

AWS Step Functionsè un servizio di orchestrazione serverless che consente di combinare funzioni Lambda e altro Servizi AWS per creare applicazioni aziendali critiche.

Archivio di codice

Il codice per questo pattern è disponibile nel repository GitHub Crossaccount RDS Replication.

Epiche

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Implementa lo CloudFormation stack nell'account di origine. |

| Amministratore del cloud, architetto del cloud |

Implementa lo CloudFormation stack nell'account di destinazione. |

| Architetto cloud, DevOps ingegnere, amministratore del cloud |

Verifica la creazione dell'istanza DB RDS nell'account di destinazione. |

| Amministratore cloud, architetto cloud, DevOps ingegnere |

Sottoscrivi la funzione Lambda all'argomento SNS. | È necessario eseguire i seguenti comandi AWS Command Line Interface (AWS CLI) per sottoscrivere la funzione Lambda nell'account di destinazione (account B) all'argomento SNS nell'account di origine (account A). Nell'account A, esegui il seguente comando:

Nell'account B, esegui il seguente comando:

Nell'account B, esegui il seguente comando:

| Amministratore cloud, architetto cloud, DBA |

Sincronizza l'istanza DB RDS dall'account di origine con l'account di destinazione. | Avvia la replica del database su richiesta avviando la macchina a stati Step Functions nell'account di origine.

NotaÈ disponibile uno scheduler che consente di eseguire la replica automaticamente nei tempi previsti, ma per impostazione predefinita è disattivato. Puoi trovare il nome della CloudWatch regola Amazon per lo scheduler nella scheda Risorse dello CloudFormation stack nell'account di destinazione. Per istruzioni su come modificare la regola degli CloudWatch eventi, consulta Eliminazione o disabilitazione di una regola relativa CloudWatch agli eventi nella documentazione. CloudWatch | Architetto cloud, DevOps ingegnere, amministratore del cloud |

Ripristina il database su una delle copie precedenti quando necessario. |

| Amministratore cloud, DBA, ingegnere DevOps |

Risorse correlate

Repliche di lettura tra regioni (documentazione Amazon RDS)

Implementazioni blu/verdi (documentazione Amazon RDS)

Informazioni aggiuntive

Puoi utilizzare la seguente policy di esempio per condividere le tue informazioni. AWS KMS key Account AWS

{ "Version": "2012-10-17", "Id": "cross-account-rds-kms-key", "Statement": [ { "Sid": "Enable user permissions", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::<SourceAccount>:root" }, "Action": "kms:*", "Resource": "*" }, { "Sid": "Allow administration of the key", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::<DestinationAccount>:root" }, "Action": [ "kms:Create*", "kms:Describe*", "kms:Enable*", "kms:List*", "kms:Put*", "kms:Update*", "kms:Revoke*", "kms:Disable*", "kms:Get*", "kms:Delete*", "kms:ScheduleKeyDeletion", "kms:CancelKeyDeletion" ], "Resource": "*" }, { "Sid": "Allow use of the key", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::<DestinationAccount>:root", "arn:aws:iam::<SourceAccount>:root" ] }, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:GenerateDataKey*", "kms:DescribeKey", "kms:CreateGrant" ], "Resource": "*" } ] }