Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Security OU — Account Security Tooling

Ci piacerebbe sentire la tua opinione. Fornisci un feedback sul AWS PRA rispondendo a un breve sondaggio |

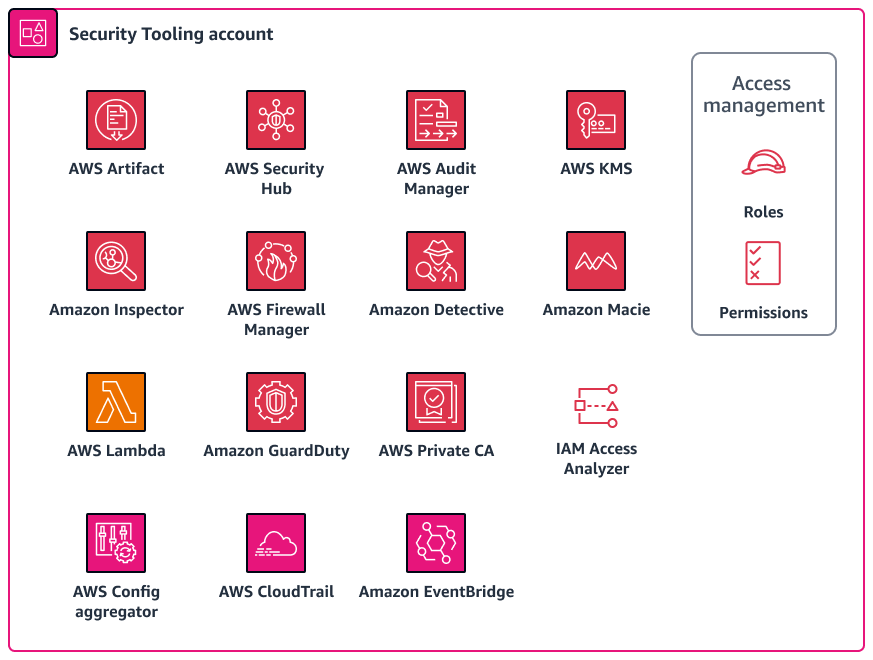

L'account Security Tooling è dedicato alla gestione dei servizi fondamentali per la sicurezza e la privacy, al monitoraggio Account AWS e all'automazione degli avvisi e delle risposte in materia di sicurezza e privacy. Per ulteriori informazioni su questo account, consulta la AWS Security Reference Architecture (SRA).AWS Il diagramma seguente illustra i servizi AWS di sicurezza e privacy configurati nell'account Security Tooling.

Questa sezione fornisce informazioni più dettagliate su quanto segue in questo account:

AWS CloudTrail

AWS CloudTrailti aiuta a controllare l'attività complessiva dell'API nel tuo Account AWS. Consentire CloudTrail a tutti Account AWS di archiviare, elaborare o trasmettere dati personali può aiutarti a tenere traccia dell'uso e della divulgazione di questi dati. Regioni AWS La AWS Security Reference Architecture consiglia di abilitare un percorso organizzativo, ovvero un percorso singolo che registra tutti gli eventi per tutti gli account dell'organizzazione. Tuttavia, l'attivazione di questo percorso organizzativo aggrega i dati di log multiregionali in un unico bucket Amazon Simple Storage Service (Amazon S3) nell'account Log Archive. Per gli account che gestiscono dati personali, ciò può comportare alcune considerazioni di progettazione aggiuntive. I record di registro potrebbero contenere alcuni riferimenti a dati personali. Per soddisfare i requisiti di residenza e trasferimento dei dati, potrebbe essere necessario riconsiderare l'aggregazione dei dati di registro interregionali in un'unica regione in cui si trova il bucket S3. La tua organizzazione potrebbe valutare quali carichi di lavoro regionali includere o escludere dal percorso organizzativo. Per i carichi di lavoro che decidi di escludere dall'itinerario organizzativo, potresti prendere in considerazione la configurazione di un percorso specifico per regione che nasconda i dati personali. Per ulteriori informazioni sul mascheramento dei dati personali, consulta la Amazon Data Firehose sezione di questa guida. In definitiva, l'organizzazione potrebbe disporre di una combinazione di percorsi organizzativi e percorsi regionali aggregati nell'account Log Archive centralizzato.

Per ulteriori informazioni sulla configurazione di un percorso a regione singola, consulta le istruzioni per l'uso di AWS Command Line Interface (AWS CLI) o della console. Quando crei l'itinerario organizzativo, puoi utilizzare un'impostazione di attivazione in AWS Control Toweroppure puoi creare il percorso direttamente nella console. CloudTrail

Per ulteriori informazioni sull'approccio generale e su come gestire la centralizzazione dei log e i requisiti di trasferimento dei dati, consulta la Archiviazione centralizzata dei log sezione di questa guida. A prescindere dalla configurazione scelta, secondo lo SRA, potresti voler separare la gestione dei trail nell'account Security Tooling dall'archiviazione dei log nell'account Log Archive. AWS Questo design consente di creare politiche di accesso con privilegi minimi per coloro che devono gestire i log e per coloro che devono utilizzare i dati di registro.

AWS Config

AWS Configfornisce una visualizzazione dettagliata delle risorse presenti Account AWS e di come sono configurate. Ti aiuta a identificare in che modo le risorse si relazionano tra loro e in che modo le loro configurazioni sono cambiate nel tempo. Per ulteriori informazioni su come questo servizio viene utilizzato in un contesto di sicurezza, consulta la AWS Security Reference Architecture.

In AWS Config, è possibile distribuire pacchetti di conformità, che sono insiemi di AWS Config regole e azioni correttive. I Conformance Pack forniscono un framework generico progettato per consentire controlli di governance relativi a privacy, sicurezza, operatività e ottimizzazione dei costi utilizzando regole gestite o personalizzate. AWS Config È possibile utilizzare questo strumento come parte di un set più ampio di strumenti di automazione per verificare se le configurazioni delle AWS risorse sono conformi ai requisiti del proprio framework di controllo.

Il pacchetto di conformità Operational Best Practices for NIST Privacy Framework v1.0 è allineato a una serie di controlli relativi alla privacy del NIST Privacy Framework. Ogni AWS Config regola si applica a un tipo di AWS risorsa specifico e si riferisce a uno o più controlli del NIST Privacy Framework. Puoi utilizzare questo pacchetto di conformità per monitorare la conformità continua relativa alla privacy tra le risorse dei tuoi account. Di seguito sono riportate alcune delle regole incluse in questo pacchetto di conformità:

-

no-unrestricted-route-to-igw— Questa regola aiuta a prevenire l'esfiltrazione dei dati sul piano dati monitorando continuamente le tabelle di routing VPC per individuare percorsi predefiniti0.0.0.0/0o di::/0uscita verso un gateway Internet. Ciò consente di limitare i punti in cui può essere inviato il traffico diretto a Internet, soprattutto se esistono intervalli CIDR noti per essere dannosi. -

encrypted-volumes— Questa regola verifica se i volumi Amazon Elastic Block Store (Amazon EBS) collegati alle istanze di Amazon Elastic Compute Cloud ( EC2Amazon) sono crittografati. Se la tua organizzazione ha requisiti di controllo specifici relativi all'uso delle chiavi AWS Key Management Service (AWS KMS) per la protezione dei dati personali, puoi specificare una chiave specifica IDs come parte della regola per verificare che i volumi siano crittografati con una chiave specifica. AWS KMS -

restricted-common-ports— Questa regola verifica se i gruppi EC2 di sicurezza Amazon consentono il traffico TCP senza restrizioni verso porte specifiche. I gruppi di sicurezza possono aiutarti a gestire l'accesso alla rete fornendo un filtraggio statico del traffico di rete in ingresso e in uscita verso le risorse. AWS Il blocco del traffico in ingresso dalle0.0.0.0/0porte comuni, come TCP 3389 e TCP 21, sulle risorse consente di limitare l'accesso remoto.

AWS Config può essere utilizzato per controlli di conformità proattivi e reattivi delle risorse. AWS

Oltre a considerare le regole contenute nei pacchetti di conformità, è possibile incorporarle in modalità di valutazione sia investigativa che proattiva. Ciò consente di implementare i controlli sulla privacy nelle fasi iniziali del ciclo di vita di sviluppo del software, poiché gli sviluppatori di applicazioni possono iniziare a incorporare i controlli di predistribuzione. Ad esempio, possono includere nei AWS CloudFormation modelli degli hook che controllano la risorsa dichiarata nel modello rispetto a tutte le regole relative alla privacy che hanno la modalità proattiva AWS Config abilitata. Per ulteriori informazioni, consulta AWS Config Rules Now Support Proactive Compliance

Amazon GuardDuty

AWS offre diversi servizi che possono essere utilizzati per archiviare o elaborare dati personali, come Amazon S3, Amazon Relational Database Service (Amazon RDS) o Amazon with Kubernetes. EC2 Amazon GuardDuty combina la visibilità intelligente con il monitoraggio continuo per rilevare indicatori che potrebbero essere correlati alla divulgazione involontaria di dati personali. Per ulteriori informazioni su come questo servizio viene utilizzato in un contesto di sicurezza, consulta la AWS Security Reference Architecture.

Con GuardDuty, puoi identificare attività potenzialmente dannose legate alla privacy durante tutto il ciclo di vita di un attacco. Ad esempio, GuardDuty può avvisarti in caso di connessioni a siti nella lista nera, traffico o volumi di traffico insoliti sulle porte di rete, esfiltrazioni DNS, avvii imprevisti di istanze e chiamate ISP insolite. EC2 È inoltre possibile configurare in modo GuardDuty da bloccare gli avvisi relativi agli indirizzi IP attendibili presenti nei propri elenchi di IP attendibili e segnalare gli indirizzi IP dannosi noti presenti nei propri elenchi di minacce.

Come consigliato nell' AWS SRA, è possibile attivare l'opzione GuardDuty per tutti i membri Account AWS dell'organizzazione e configurare l'account Security Tooling come amministratore delegato. GuardDuty GuardDutyaggrega i risultati provenienti da tutta l'organizzazione in un unico account. Per ulteriori informazioni, consulta Gestire GuardDuty gli account con AWS Organizations. Puoi anche prendere in considerazione l'identificazione di tutte le parti interessate legate alla privacy nel processo di risposta agli incidenti, dal rilevamento e dall'analisi al contenimento e all'eliminazione, e coinvolgerle in eventuali incidenti che potrebbero comportare l'esfiltrazione di dati.

Sistema di analisi degli accessi IAM

Molti clienti desiderano la garanzia continua che i dati personali vengano condivisi in modo appropriato con processori terzi preapprovati e previsti e nessun altro ente. Un perimetro di dati

Con AWS Identity and Access Management Access Analyzer (IAM Access Analyzer), le organizzazioni possono definire una Account AWS zona di attendibilità e configurare gli avvisi per le violazioni di tale zona di fiducia. IAM Access Analyzer analizza le policy IAM per aiutare a identificare e risolvere l'accesso pubblico o tra account non intenzionali a risorse potenzialmente sensibili. IAM Access Analyzer utilizza la logica matematica e l'inferenza per generare risultati completi per le risorse a cui è possibile accedere dall'esterno di un. Account AWS Infine, per rispondere e correggere le policy IAM eccessivamente permissive, puoi utilizzare IAM Access Analyzer per convalidare le policy esistenti rispetto alle best practice IAM e fornire suggerimenti. IAM Access Analyzer può generare una policy IAM con privilegi minimi basata sull'attività di accesso precedente di un responsabile IAM. Analizza CloudTrail i log e genera una policy che concede solo le autorizzazioni necessarie per continuare a eseguire tali attività.

Amazon Macie

Amazon Macie è un servizio che utilizza l'apprendimento automatico e il pattern matching per scoprire dati sensibili, fornisce visibilità sui rischi per la sicurezza dei dati e aiuta ad automatizzare le protezioni contro tali rischi. Macie genera risultati quando rileva potenziali violazioni delle policy o problemi con la sicurezza o la privacy dei bucket Amazon S3. Macie è un altro strumento che le organizzazioni possono utilizzare per implementare l'automazione al fine di supportare gli sforzi di conformità. Per ulteriori informazioni su come questo servizio viene utilizzato in un contesto di sicurezza, consulta la AWS Security Reference Architecture.

Macie è in grado di rilevare un elenco ampio e crescente di tipi di dati sensibili, tra cui informazioni di identificazione personale (PII), come nomi, indirizzi e altri attributi identificabili. Puoi persino creare identificatori di dati personalizzati per definire criteri di rilevamento che riflettano la definizione di dati personali della tua organizzazione.

Man mano che la tua organizzazione definisce i controlli preventivi per i bucket Amazon S3 che contengono dati personali, puoi utilizzare Macie come meccanismo di convalida per fornire una rassicurazione continua su dove risiedono i tuoi dati personali e su come sono protetti. Per iniziare, abilita Macie e configura il rilevamento automatico dei dati sensibili. Macie analizza continuamente gli oggetti in tutti i bucket S3, tra account e. Regioni AWS Macie genera e mantiene una mappa termica interattiva che mostra dove risiedono i dati personali. La funzione di rilevamento automatico dei dati sensibili è progettata per ridurre i costi e ridurre al minimo la necessità di configurare manualmente i processi di rilevamento. Puoi sfruttare la funzionalità di rilevamento automatico dei dati sensibili e utilizzare Macie per rilevare automaticamente nuovi bucket o nuovi dati nei bucket esistenti e quindi convalidare i dati rispetto ai tag di classificazione dei dati assegnati. Configura questa architettura per notificare tempestivamente ai team di sviluppo e privacy appropriati i bucket erroneamente classificati o non classificati.

Puoi abilitare Macie per ogni account della tua organizzazione utilizzando. AWS Organizations Per ulteriori informazioni, consulta Integrazione e configurazione di un'organizzazione in Amazon Macie.