Amazon RDS Proxy

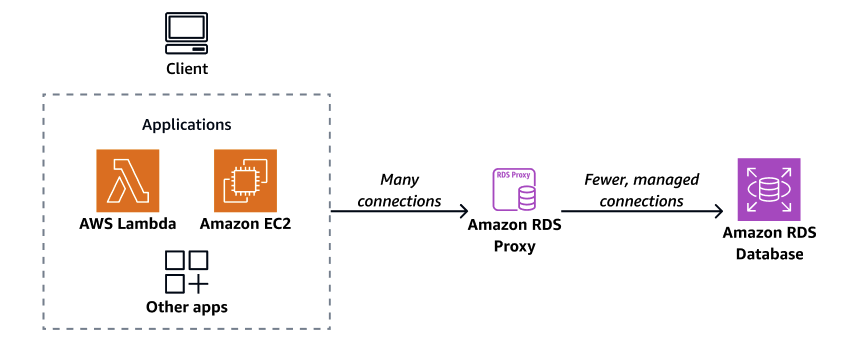

Amazon RDS Proxy を使用すると、アプリケーションでデータベース接続をプールおよび共有して、アプリケーションのスケーリング能力を向上させることができます。RDS Proxy は、アプリケーション接続を維持しながらスタンバイ DB インスタンスに自動的に接続することで、データベースの障害に対するアプリケーションの耐障害性を高めます。RDS Proxy を使用すると、プロキシに接続するクライアントに AWS Identity and Access Management (IAM) 認証を適用でき、プロキシは IAM データベース認証または AWS Secrets Manager に保存されている認証情報を使用してデータベースに接続できます。

RDS Proxy を使用すると、データベーストラフィックの予測不可能なサージを処理できます。そうでない場合、このようなサージは、接続のオーバーサブスクリプションや新しい接続の急速な作成による問題の原因となることがあります。RDS Proxy は、データベース接続プールを確立し、このプール内の接続を再利用します。この方法により、毎回新しいデータベース接続を開くことによるメモリと CPU のオーバーヘッドを回避することができます。オーバーサブスクリプションからデータベースを保護するために、データベース接続の作成数を制御できます。

RDS Proxy は、接続プールからアプリケーション接続をすぐに提供できない場合に、これらの接続の処理順序を決めたり、スロットリングを行ったりします。レイテンシーは増加する場合がありますが、データベースの障害や過負荷が突然発生することはなく、アプリケーションは継続してスケーリングされます。接続リクエスト数が指定した制限を超えると、RDS Proxy はアプリケーション接続を拒否 (負荷を削除) します。同時に、使用可能な容量で RDS が対応できる負荷に対して、予測可能なパフォーマンスを維持します。

認証情報を処理するオーバーヘッドを減らし、新しい接続ごとに安全な接続を確立できます。RDS Proxy は、この作業の一部をデータベースに代わって処理できます。

RDS Proxy には、RDS Proxy でサポートされているエンジンバージョンとの完全な互換性があります。ほとんどのアプリケーションでは、コードを変更せずに RDS Proxy を有効にすることができます。

トピック

リージョンとバージョンの可用性

機能の可用性とサポートは、各データベースエンジンの特定のバージョン、および AWS リージョン によって異なります。RDS Proxy に関する Amazon RDS のバージョンとリージョンの可用性の詳細については、「Amazon RDS Proxy でサポートされているリージョンと DB エンジン」を参照してください。

RDS Proxy のクォータと制限事項

RDS Proxy には以下のクォータと制限が適用されます。

-

各 AWS アカウント ID は 20 個のプロキシに制限されています。アプリケーションがさらに多くのプロキシを必要とする場合、AWS マネジメントコンソール 内の Service Quotas ページから引き上げをリクエストします。Service Quotas ページで、Amazon Relational Database Service (Amazon RDS) を選択し、Proxies を見つけてクォータの引き上げをリクエストします。AWS は、クォータを自動的に引き上げたり、サポート によるリクエストのレビューを保留したりできます。

-

各プロキシには最大 200 個の Secrets Manager シークレットを関連付けることができるため、シークレットを使用するときに接続を最大 200 個の異なるユーザーアカウントに制限できます。

-

各プロキシにはデフォルトのエンドポイントがあります。プロキシごとに最大 20 のプロキシエンドポイントを追加することもできます。これらのエンドポイントを作成、表示、変更、および削除できます。

-

レプリケーション設定の RDS DB インスタンスの場合、リードレプリカではなく、ライター DB インスタンスにのみプロキシを関連付けることができます。

-

RDS Proxy は、データベースと同じ仮想プライベートクラウド (VPC) 内に存在する必要があります。プロキシにはパブリックにアクセスできませんが、データベースにはパブリックにアクセスできます。例えば、ローカルホストでデータベースをプロトタイプ化する場合、プロキシへの接続を許可するために必要なネットワーク要件を設定しない限り、プロキシに接続することはできません。これは、ローカルホストがプロキシの VPC の外側にあるためです。

-

dedicatedに設定されたテナンシーを含む VPC では、RDS Proxy を使用できません。 -

Enforce Modeが有効になっている暗号化コントロールを持つ VPC では RDS Proxy を使用できません。 -

IPv6 エンドポイントネットワークタイプの場合は、IPv6 のみをサポートするように VPC とサブネットを設定します。IPv4 と IPv6 の両方のターゲット接続ネットワークタイプで、デュアルスタックモードをサポートするように VPC とサブネットを設定します。

-

IAM 認証が有効になっている RDS DB インスタンスで RDS Proxy を使用する場合、プロキシは、IAM 認証または Secrets Manager に保存されている認証情報を使用してデータベースに接続できます。プロキシに接続するクライアントは、IAM 認証情報を使用して認証する必要があります。設定手順の詳細については、「RDS Proxy のデータベース認証情報の設定」および「RDS Proxy の IAM 認証の設定」を参照してください。

-

SSL ホスト名の検証を使用するときは、カスタム DNS で RDS Proxy を使用することができません。

-

各プロキシは、1 つのターゲット DB インスタンスに関連付けることができます。ただし、同じ DB インスタンスに複数のプロキシを関連付けることができます。

ステートメントのテキストサイズが 16 KB を超える場合、プロキシはセッションを現在の接続に固定します。

-

特定のリージョンには、プロキシを作成する際に考慮すべきアベイラビリティーゾーン (AZ) の制限があります。米国東部 (バージニア北部) リージョンは、

use1-az3アベイラビリティーゾーンで RDS Proxy サポートしていません。米国西部 (北カリフォルニア) リージョンは、usw1-az2アベイラビリティーゾーンで RDS プロキシをサポートしていません。プロキシの作成時にサブネットを選択するときは、上記のアベイラビリティーゾーンのサブネットを選択しないようにしてください。 -

現在、RDS プロキシはグローバル条件コンテキストキーをサポートしていません。

グローバル条件コンテキストキーの詳細については、「IAM ユーザーガイド」の「AWS グローバル条件コンテキストキー」を参照してください。

-

RDS Custom for SQL Server で RDS Proxy を使用することはできません。

-

データベースパラメータグループの変更をプロキシに反映するには、変更をすぐに適用することを選択した場合でも、インスタンスの再起動が必要です。クラスターレベルのパラメータには、クラスター全体の再起動が必要です。

-

プロキシターゲットを登録すると、プロキシによって

rdsproxyadminDB ユーザーが自動的に作成されます。これは、プロキシ機能に不可欠な保護されたユーザーです。rdsproxyadminユーザーの改ざんは、いかなる権限においても、避けてください。rdsproxyadminユーザーやそのアクセス許可を削除または変更すると、アプリケーションへのプロキシが完全に利用できなくなる可能性があります。

以下のセクションに各 DB エンジンに関するその他の制限事項については、以下のセクションを参照してください。

RDS for MariaDB の追加の制限事項

RDS for MariaDB データベースを使用した RDS Proxy には、以下の追加制限が適用されます。

-

現在、すべてのプロキシはポート 3306 で MariaDB をリッスンします。プロキシは引き続き、データベース設定で指定したポートを使用してデータベースに接続します。

-

RDS Proxy は、Amazon EC2 インスタンスのセルフマネージド MariaDB データベースでは使用できません。

-

DB パラメータグループが

1に設定されたread_onlyパラメータを含む RDS for MariaDB DB インスタンスでは、RDS Proxy を使用できません。 -

RDS Proxy は MariaDB 圧縮モードをサポートしていません。例えば、

mysqlコマンドの--compressオプションや-Cオプションで使用される圧縮はサポートされていません。 -

一部の SQL ステートメントと関数は、固定させずに接続状態を変更できます。固定の最新の動作については、「RDS Proxy の固定の回避」を参照してください。

RDS Proxy では、MariaDB

auth_ed25519プラグインはサポートされていません。RDS Proxy では、MariaDB データベースの Transport Layer Security (TLS) バージョン 1.3 はサポートされていません。

-

RDS Proxy が同じデータベース接続を再利用して別のクエリを実行すると、

GET DIAGNOSTICコマンドを処理するデータベース接続が不正確な情報を返すことがあります。これは、RDS プロキシがデータベース接続を多重化する場合に発生する可能性があります。詳細については、「RDS Proxy の概念」を参照してください。 -

RDS Proxy は現在、MariaDB で

ClientPasswordAuthTypeのcaching_sha2_passwordオプションをサポートしていません。

重要

MariaDB データベースに関連付けられているプロキシの場合、初期化クエリで設定パラメータ sql_auto_is_null を true または 0 以外の値に設定しないでください。その場合、アプリケーションの動作が正常でなくなる場合があります。

RDS for Microsoft SQL Server の追加の制限事項

Microsoft SQL Server データベースを使用した RDS Proxy には、以下の追加制限が適用されます。

プロキシ用に作成する必要がある Secrets Manager シークレットの数は、DB インスタンスが使用する照合順序によって異なります。例えば、DB インスタンスが大文字と小文字を区別する照合順序を使用しているとします。アプリケーションが「Admin」と「admin」の両方を受け入れる場合、プロキシには 2 つの別々のシークレットが必要です。SQL Server Agent の詳細については、Microsoft SQL Server

のドキュメントを参照してください。 RDS Proxy は、Active Directory を使用する接続をサポートしていません。

トークンプロパティをサポートしていないクライアントでは IAM 認証を使用できません。詳細については、「Microsoft SQL Server への接続に関する考慮事項」を参照してください。

@@IDENTITY、@@ROWCOUNT、およびSCOPE_IDENTITYの結果は必ずしも正確ではありません。回避策として、同じセッションステートメントでそれらの値を取得して、正しい情報が返されることを確認します。接続で複数のアクティブな結果セット (MARS) が使用されている場合、RDS プロキシは初期化クエリを実行しません。MARS の詳細については、 Microsoft SQL Server

のドキュメントを参照してください。 -

現在、RDS Proxy は、メジャーバージョンの SQL Server 2022 で実行する RDS for SQL Server DB インスタンスをサポートしていません。

-

RDS Proxy は、メジャーバージョンの SQL Server 2014 で実行される RDS for SQL Server DB インスタンスをサポートしていません。

-

RDS Proxy は、1 つの TLS レコードで複数のレスポンスメッセージを処理できないクライアントアプリケーションをサポートしていません。

-

RDS Proxy は、RDS for SQL Server のエンドツーエンドの IAM 認証をサポートしていません。

RDS for MySQL の追加の制限事項

RDS for MySQL データベースを使用した RDS Proxy には、以下の追加制限が適用されます。

-

RDS Proxy の

caching_sha2_password認証のサポートには、安全な (TLS) 接続が必要です。 -

RDS Proxy の

caching_sha2_passwordのサポートには、特定の go-sql ドライバーバージョンとの互換性の問題があることが知られています。 -

MySQL 8.4 C ドライバーを使用した場合、パラメータ数がプリペアドステートメントのプレースホルダー数を超えると、

mysql_stmt_bind_named_paramAPI が不正な形式のパケットを生成する可能性があります。これにより、誤ったレスポンスが生じます。MySQL リードレプリカの詳細については、MySQL バグレポートを参照してください。 -

現在、すべてのプロキシはポート 3306 で MySQL をリッスンします。プロキシは引き続き、データベース設定で指定したポートを使用してデータベースに接続します。

-

RDS Proxy は、EC2 インスタンスのセルフマネージド MySQL データベースでは使用できません。

-

DB パラメータグループが

1に設定されたread_onlyパラメータを含む RDS for MySQL DB インスタンスでは、RDS Proxy を使用できません。 -

RDS Proxy は MySQL の圧縮モードをサポートしていません。例えば、

mysqlコマンドの--compressオプションや-Cオプションで使用される圧縮はサポートされていません。 -

RDS プロキシが同じデータベース接続を再利用して別のクエリを実行すると、

GET DIAGNOSTICコマンドを処理するデータベース接続が不正確な情報を返すことがあります。これは、RDS プロキシがデータベース接続を多重化する場合に発生する可能性があります。 -

SET LOCALなど、一部の SQL ステートメントと関数は、ピニングを起こさずに接続状態を変更できます。固定の最新の動作については、「RDS Proxy の固定の回避」を参照してください。 -

マルチステートメントクエリでの

ROW_COUNT()関数の使用はサポートされていません。 -

RDS Proxy は、1 つの TLS レコードで複数のレスポンスメッセージを処理できないクライアントアプリケーションをサポートしていません。

-

RDS Proxy は MySQL デュアルパスワードをサポートしていません。

-

セッション状態変数を設定するように RDS DB パラメータグループの

init_connectパラメータを設定すると、RDS Proxy が期待どおりに動作しない場合があります。代わりに、プロキシを使用してデータベースに接続する際に、セッション初期化ステートメントを実行するように、プロキシの初期化クエリを設定します。

重要

MySQL データベースに関連付けられているプロキシの場合、初期化クエリで設定パラメータ sql_auto_is_null を true または 0 以外の値に設定しないでください。その場合、アプリケーションの動作が正常でなくなる場合があります。

RDS for PostgreSQL の追加の制限事項

RDS for PostgreSQL データベースを使用した RDS Proxy には、以下の追加制限が適用されます。

RDS Proxy は PostgreSQL のセッション固定フィルターをサポートしていません。

-

現在、すべてのプロキシはポート 5432 で PostgreSQL をリッスンします。

-

PostgreSQL の場合、RDS Proxy は現在、

CancelRequestを発行してクライアントからのクエリのキャンセルをサポートしていません。これは例えば、インタラクティブな psql セッションで長時間実行されるクエリを、Ctrl+C を使用してキャンセルする場合に相当します。 -

PostgreSQL 関数 lastval

の結果は必ずしも正確ではありません。回避策としては、INSERT ステートメントを RETURNING句と共に使用します。 RDS Proxy は現在、ストリーミングレプリケーションモードをサポートしていません。

-

RDS for PostgreSQL 16 では、

scram_iterations値の変更は、プロキシとデータベース間の認証プロセスにのみ影響します。具体的には、ClientPasswordAuthTypeをscram-sha-256に設定した場合、scram_iterations値に加えられたカスタマイズは、クライアントとプロキシ間のパスワード認証に影響しません。代わりに、クライアントとプロキシ間のパスワード認証の反復値は 4096 に固定されます。 -

RDS Proxy が機能するには、デフォルトの

postgresデータベースが RDS for PostgreSQL インスタンスに存在する必要があります。アプリケーションが異なるデータベースを使用している場合でも、このデータベースを削除しないでください。 -

ALTER ROLEを使用してSET ROLEでユーザーロールを変更した場合、そのユーザーによるプロキシへの後続の接続で固定が発生した場合に、このロール設定は使用されないことがあります。これを防ぐには、プロキシを使用するときにプロキシの初期化クエリでSET ROLEを使用します。詳細については、「Amazon RDS のプロキシの作成」の「初期化クエリ」を参照してください。

重要

PostgreSQL データベースを使用する既存のプロキシでは、SCRAM のみを使用するようにデータベース認証を変更すると、プロキシが最大 60 秒間使用できなくなります。この問題を回避するには、以下のいずれかの方法で対応します。

データベースが

SCRAMとMD5認証の両方を許可していることを確認します。SCRAM認証のみを使用するには、新しいプロキシを作成し、アプリケーショントラフィックを新しいプロキシに移行してから、以前にデータベースに関連付けられていたプロキシを削除します。