翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Organizations と AWS Secrets Manager を使用して IAM ユーザーアクセスキーを大規模に自動的にローテーションする

Tracy Hickey、Michael Davie、Arvind Patel、Laura Seletos、Gaurav Verma、Amazon Web Services

概要

重要: ベストプラクティスとして、AWS では、アクセスキーなどの長期的な認証情報を持つ IAM ユーザーの代わりに AWS Identity and Access Management (IAM) ロールを使用することをお勧めします。このパターンで説明されているアプローチは、長期間有効な AWS API 認証情報を必要とするレガシー実装のみを対象としています。このような実装でも、Amazon Elastic Compute Cloud (Amazon EC2) インスタンスプロファイルや IAM Roles Anywhere を使用するなど、短期認証情報を使用するオプションを検討することをお勧めします。この記事のアプローチは、短期認証情報の使用にすぐには変更できず、長期認証情報をスケジュールに従ってローテーションする必要がある場合のみを対象としています。このアプローチでは、ローテーションされた API 認証情報を使用するようにレガシーアプリケーションのコードまたは設定を定期的に更新する必要があります。 |

|---|

アクセスキーは、IAM ユーザーまたは の長期的な認証情報です。IAM 認証情報を定期的にローテーションすることで、侵害された IAM アクセスキーのセットが AWS アカウントのコンポーネントにアクセスするのを防ぐことができます。IAM 認証情報のローテーションは、IAM におけるセキュリティのベストプラクティスの重要な部分でもあります。

このパターンは、GitHub IAM キーローテーションリポジトリで提供されている AWS CloudFormation テンプレートを使用して IAM

このパターンは、1 つのアカウントまたは複数のアカウントでのデプロイをサポートします。AWS Organizations を使用している場合、このソリューションは組織内のすべての AWS アカウント ID を識別し、アカウントの削除や新しいアカウントの作成に応じて動的にスケーリングします。一元管理された AWS Lambda 関数は、想定した IAM ロールを使用して、選択した複数のアカウントにわたってローテーション関数をローカルに実行します。

新しい IAM アクセスキーは、既存のアクセスキーが 90 日経過すると生成されます。

新しいアクセスキーは AWS Secrets Manager にシークレットとして保存されます。リソースベースのポリシーでは、指定した IAM プリンシパルのみにシークレットへのアクセスと取得を許可します。管理アカウントにキーを保存すると、すべてのアカウントのキーが管理アカウントに保存されます。

新しいアクセスキーが作成された AWS アカウントの所有者に割り当てられたメールアドレスが通知を受け取ります。

以前のアクセスキーは 100 日後に非アクティブ化され、110 日後に削除されます。

一元管理された E メール通知が AWS アカウント所有者に送信されます。

Lambda 関数と Amazon CloudWatch は、これらのアクションを自動的に実行します。その後、新しいアクセスキーペアを取得して、コードまたはアプリケーション内で置き換えることができます。ローテーション、削除、非アクティブ化の期間はカスタマイズできます。

前提条件と制限

少なくとも 1 つのアクティブな AWS アカウント。

AWS Organizations、設定、セットアップ (チュートリアルを参照)。

管理アカウントから AWS Organizations をクエリする権限。詳細については、AWS Organizations ドキュメントの「AWS Organizations とサービスにリンクされたロール」を参照してください。

AWS CloudFormation テンプレートと関連リソースを起動する権限を持つ IAM プリンシパル。詳細については、AWS CloudFormation のドキュメントの「セルフマネージド型のアクセス許可を付与する」を参照してください。

リソースをデプロイするための既存の Amazon Simple Storage Service (Amazon S3) バケット。

サンドボックス外に移動した Amazon Simple Email Service (Amazon SES)。詳細については、Amazon SES ドキュメントの「Amazon SES サンドボックス外への移動」を参照してください。

仮想プライベートクラウド (VPC) で Lambda を実行する場合は、メインの CloudFormation テンプレートを実行する前に以下のリソースを作成する必要があります。

VPC。

サブネット。

Amazon SES、AWS Systems Manager、AWS Security Token Service (AWS STS)、Amazon S3、AWS Secrets Manager のエンドポイント。(GitHub IAM key rotation

リポジトリで提供されているエンドポイントテンプレートを実行して、これらのエンドポイントを作成できます。)

AWS Systems Manager のパラメータ (SSM パラメータ) に保存されている簡易メール転送プロトコル (SMTP) ユーザーおよびパスワード。パラメータは、メインの CloudFormation テンプレートのパラメータと一致する必要があります。

アーキテクチャ

テクノロジースタック

Amazon CloudWatch

Amazon EventBridge

IAM

AWS Lambda

AWS Organizations

Amazon S3

アーキテクチャ

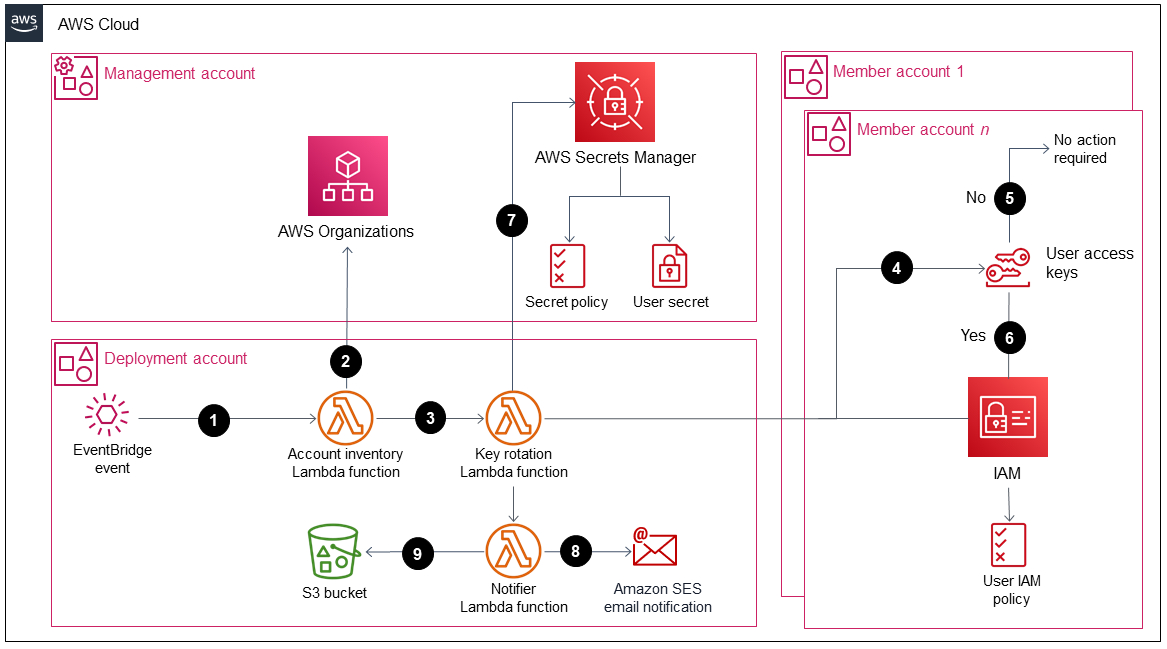

次の図は、このパターンのコンポーネントとワークフローを示しています。このソリューションでは、認証情報をメンバーアカウントと管理アカウントに保存する 2 つのシナリオがサポートされています。

オプション 1: 認証情報をメンバーアカウントに保存する

オプション 2: 認証情報を管理アカウントに保存する

図は次のワークフローを示しています。

EventBridge イベントは 24 時間ごとに

account_inventoryLambda 関数を開始します。この Lambda 関数は、すべての AWS アカウント ID、アカウント名、アカウントメールのリストを AWS Organizations に問い合わせます。

account_inventoryLambda 関数は AWS アカウント ID ごとにaccess_key_auto_rotationLambda 関数を開始し、メタデータをそのアカウントに渡して追加の処理を行います。access_key_auto_rotationLambda 関数は、想定した IAM ロールを使用して AWS アカウント ID にアクセスします。Lambda スクリプトは、アカウント内のすべてのユーザーとそのユーザーの IAM アクセスキーに対して監査を実行します。IAM アクセスキーの有効期間がベストプラクティスのしきい値を超えていない場合、Lambda 関数はそれ以上のアクションを実行しません。

IAM アクセスキーの有効期間がベストプラクティスのしきい値を超えた場合、

access_key_auto_rotationLambda 関数は実行するローテーションアクションを決定します。アクションが必要な場合、新しいキーが生成されると、

access_key_auto_rotationLambda 関数は AWS Secrets Manager でシークレットを作成して更新します。また、指定した IAM プリンシパルのみがシークレットにアクセスしてシークレットを取得できるようにするリソースベースのポリシーも作成されます。オプション 1 の場合、認証情報はそれぞれのアカウントの Secrets Manager に保存されます。オプション 2 の場合 (StoreSecretsInCentralAccountフラグが True に設定されている場合)、認証情報は管理アカウントの Secrets Manager に保存されます。notifierLambda 関数が開始され、アカウントの所有者にローテーションアクティビティが通知されます。この関数は、AWS アカウント ID、アカウント名、アカウント E メール、および実行されたローテーションアクションを受け取ります。notifierLambda 関数はデプロイメント S3 バケットにメールテンプレートをクエリし、関連するアクティビティメタデータを使用して動的に更新します。その後、E メールはアカウントオーナーの E メールアドレスに送信されます。

注意:

このソリューションは、複数のアベイラビリティゾーンでの耐障害性をサポートします。ただし、複数の AWS リージョンでの耐障害性はサポートされていません。複数のリージョンでサポートする場合は、2 番目のリージョンにソリューションをデプロイし、キーローテーションの EventBridge ルールを無効のままにしておくことができます。その後、2 つ目のリージョンでソリューションを実行したいときにルールを有効にできます。

このソリューションは監査モードで実行できます。監査モードでは IAM アクセスキーは変更されませんが、ユーザーに通知するメールが送信されます。ソリューションを監査モードで実行するには、キーローテーションテンプレートを実行するとき、または

access_key_auto_rotationLambda 関数の環境変数でDryRunFlagフラグを True に設定します。

自動化とスケール

このソリューションを自動化する CloudFormation テンプレートは、GitHub IAM key rotationASA-iam-key-auto-rotation-iam-assumed-roles.yaml CloudFormation テンプレートを複数のアカウントにデプロイできます。

ツール

AWS サービス

Amazon CloudWatch は、AWS のリソースや、AWS で実行されるアプリケーションをリアルタイムにモニタリングします。

「AWS Identity and Access Management (IAM)」は、AWS リソースへのアクセスを安全に管理し、誰が認証され、使用する権限があるかを制御するのに役立ちます。

AWS Lambda は、サーバーのプロビジョニングや管理を行うことなくコードを実行できるコンピューティングサービスです。必要に応じてコードを実行し、自動的にスケーリングするため、課金は実際に使用したコンピューティング時間に対してのみ発生します。

「AWS Organizations」は、複数の AWS アカウントを 1 つの組織に統合し、作成と一元管理するためのアカウント管理サービスです。

AWS Secrets Manager は、コード内のハードコードされた認証情報 (パスワードを含む) を Secrets Manager への API コールに置き換えて、シークレットをプログラムで取得する上で役立ちます。

Amazon Simple Storage Service (Amazon S3) は、どのようなデータ量であっても、データを保存、保護、取得することを支援するクラウドベースのオブジェクトストレージサービスです。

Amazon Simple Email Service (Amazon SES) は、独自の E メールアドレスとドメインを使用して E メールを送受信するのに役立ちます。

「Amazon Simple Notification Service (Amazon SNS)」は、ウェブサーバーやメールアドレスなど、パブリッシャーとクライアント間のメッセージの交換を調整および管理するのに役立ちます。

Amazon Virtual Private Cloud (Amazon VPC) を使用すると、定義した仮想ネットワーク内で AWS リソースを起動できます。この仮想ネットワークは、お客様自身のデータセンターで運用されていた従来のネットワークに似ていますが、AWS のスケーラブルなインフラストラクチャを使用できるというメリットがあります。

Amazon VPC エンドポイントは、AWS PrivateLink を使用するサービス (多くの AWS サービスを含め) に接続するためのインターフェイスを提供します。VVPC から指定したサブネットごとに、サブネット内にエンドポイントネットワークインターフェイスが作成され、サブネットアドレス範囲からプライベート IP アドレスが割り当てられます。

コード

必要な AWS CloudFormation テンプレート、Python スクリプト、およびランブックドキュメントは、GitHub IAM key rotation

テンプレート | デプロイ先 | メモ |

|---|---|---|

| デプロイアカウント | これはソリューションのメインテンプレートです。 |

| 認証情報をローテーションしたい単一または複数のメンバーアカウント | CloudFormation スタックセットを使用して、このテンプレートを複数のアカウントにデプロイできます。 |

| セントラル/管理アカウント | このテンプレートを使用して、AWS Organizations のアカウントのインベントリを管理します。 |

| デプロイアカウント | Lambda 関数を VPC で実行する (メインテンプレートで |

エピック

| タスク | 説明 | 必要なスキル |

|---|---|---|

デプロイする S3 バケットを選択します。 | アカウントの AWS マネジメントコンソールにサインインし、Amazon S3 コンソール | クラウドアーキテクト |

リポジトリをクローン作成します。 | GitHub IAM key rotation | クラウドアーキテクト |

ファイルを S3 バケットにアップロードします。 | クローンファイルを S3 バケットにアップロードします。以下のデフォルトフォルダ構造を使用して、クローンされたファイルとディレクトリをすべてコピーして貼り付けます。 注記このフォルダ構造は、CloudFormation テンプレートでカスタマイズできます。 | クラウドアーキテクト |

E メールテンプレートを変更します。 |

| クラウドアーキテクト |

| タスク | 説明 | 必要なスキル |

|---|---|---|

キーローテーション用の CloudFormation テンプレートを起動します。 |

| クラウドアーキテクト |

引き受けたロール用の CloudFormation テンプレートを起動します。 |

| クラウドアーキテクト |

アカウントインベントリ用の CloudFormation テンプレートを起動します。 |

| クラウドアーキテクト |

VPC エンドポイント用の CloudFormation テンプレートを起動します。 | このタスクはオプションです。

| クラウドアーキテクト |

関連リソース

IAM でのセキュリティのベストプラクティス (IAM ドキュメント)

AWS Organizations とサービスにリンクされたロール (AWS Organizations ドキュメント)

スタックテンプレートの選択 (CloudFormation ドキュメント)

AWS CloudFormation StackSets の操作 (CloudFormation ドキュメント)