翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

クラウドカストディアンを使用して Amazon RDS へのパブリックアクセスをブロック

Amazon Web Services の abhay kumar と Dwarika Patra

概要

多くの組織がワークロードとサービスを複数のクラウドベンダーで実行しています。このようなハイブリッドクラウド環境では、個々のクラウドプロバイダーが提供するセキュリティに加えて、クラウドインフラストラクチャには厳格なクラウドガバナンスが必要です。Amazon Relational Database Service (Amazon RDS) のようなクラウドデータベースは、アクセスや許可に関する脆弱性がないか監視する必要がある重要なサービスの1つです。セキュリティグループを設定することで Amazon RDS データベースへのアクセスを制限できますが、2 つ目の保護レイヤーを追加してパブリックアクセスなどのアクションを禁止することもできます。パブリックアクセスのブロックは、一般データ保護規則 (GDPR)、医療保険の相互運用性と説明責任に関する法律 (HIPAA)、米国国立標準技術研究所 (NIST)、および Payment Card Industry Data Security Standard (PCI DSS) コンプライアンスに役立ちます。

クラウドカストディアンは、Amazon RDS などの Amazon Web Services (AWS) リソースのアクセス制限を適用するために使用できるオープンソースのルールエンジンです。Cloud Custodian では、定義されたセキュリティおよびコンプライアンス基準に照らして環境を検証するルールを設定できます。Cloud Custodian を使用すると、セキュリティポリシー、タグポリシーの順守、未使用リソースのガベージコレクション、コスト管理を実現することで、クラウド環境を管理できます。Cloud Custodian を使用すると、単一のインターフェースでハイブリッドクラウド環境にガバナンスを実装できます。例えば、Cloud Custodian インターフェイスを使用して AWS および Microsoft Azure とやり取りし AWS Config、 AWS セキュリティグループや Azure ポリシーなどのメカニズムを使用する労力を減らすことができます。

このパターンでは、 で Cloud Custodian AWS を使用して Amazon RDS インスタンスにパブリックアクセシビリティの制限を適用する手順を示します。

前提条件と制限

前提条件

アクティブな AWS アカウント

「キーペア」

AWS Lambda インストール済み

アーキテクチャ

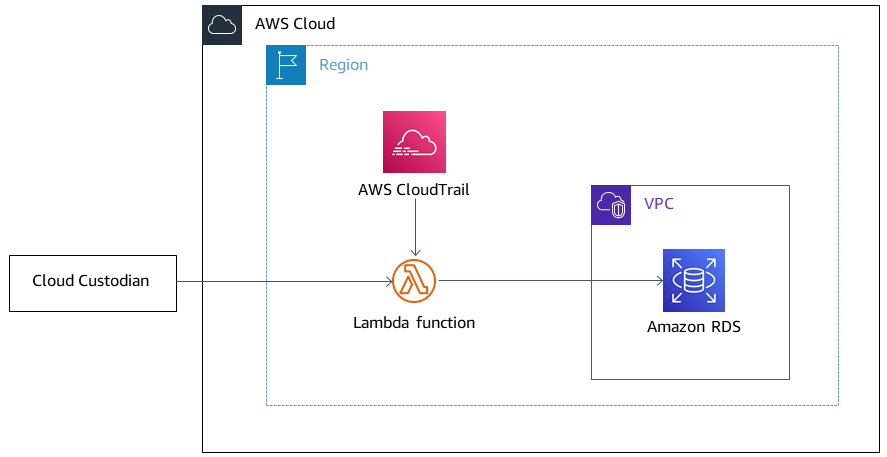

次の図は、Amazon RDS での Cloud Custodian によるポリシーのデプロイ AWS Lambda、CreateDBInstanceイベント AWS CloudTrail の開始、Lambda 関数設定の PubliclyAccessible false を示しています。

ツール

AWS のサービス

AWS CloudTrail は、 のガバナンス、コンプライアンス、運用リスクを監査するのに役立ちます AWS アカウント。

AWS Command Line Interface (AWS CLI) は、コマンドラインシェルのコマンド AWS のサービス を通じて を操作するのに役立つオープンソースツールです。

AWS Identity and Access Management (IAM) は、誰を認証し、誰に使用する権限を付与するかを制御することで、 AWS リソースへのアクセスを安全に管理できます。

AWS Lambda は、サーバーのプロビジョニングや管理を行うことなくコードを実行できるコンピューティングサービスです。必要に応じてコードを実行し、自動的にスケーリングするため、課金は実際に使用したコンピューティング時間に対してのみ発生します。

Amazon Relational Database Service (Amazon RDS) は、 でリレーショナルデータベースをセットアップ、運用、スケーリングするのに役立ちます AWS クラウド。

その他のツール

「Cloud Custodian

」 は、多くの組織がパブリッククラウドアカウントの管理に使用しているツールとスクリプトを 1 つのオープンソースツールに統合します。ポリシーの定義と実施にはステートレスなルールエンジンを使用し、クラウドインフラストラクチャの指標、構造化された出力、詳細なレポート機能を備えています。サーバーレスランタイムと緊密に統合されているため、運用上のオーバーヘッドを低く抑えながらリアルタイムの修復と対応が可能です。

エピック

| タスク | 説明 | 必要なスキル |

|---|---|---|

をインストールします AWS CLI。 | をインストールするには AWS CLI、 AWS ドキュメントの指示に従います。 | AWS 管理者 |

AWS 認証情報を設定します。 | が操作 AWS CLI に使用する設定を設定します。これには AWS、 AWS リージョン や使用する出力形式が含まれます。

詳細については、AWS のドキュメントを参照してください。 | AWS 管理者 |

IAM ロールを作成します。 | Lambda 実行ロールを使用して IAM ロールを作成するには、次のコマンドを実行します。

| AWS DevOps |

| タスク | 説明 | 必要なスキル |

|---|---|---|

クラウドカストディアンをインストールします。 | ご使用のオペレーティングシステムと環境に Cloud Custodian をインストールするには、「Cloud Custodian ドキュメント | DevOps エンジニア |

クラウドカストディアンスキーマをチェックします。 | ポリシーを実行できる Amazon RDS リソースの完全なリストを確認するには、以下のコマンドを使用します。

| DevOps エンジニア |

クラウドカストディアンポリシーを作成します。 | クラウドカストディアンポリシーファイルにあるコードを YAML 拡張子を使用して追加情報セクションに保存します。 | DevOps エンジニア |

パブリックにアクセス可能なフラグを変更するクラウドカストディアンアクションを定義します。 |

| DevOps エンジニア |

リサルの実行を行います。 | (オプション) リソースに対してアクションを実行せずに、ポリシーによってどのリソースが識別されているかを確認するには、以下のコマンドを使用します。

| DevOps エンジニア |

| タスク | 説明 | 必要なスキル |

|---|---|---|

Lambda を使用してポリシーをデプロイします。 | ポリシーを実行する Lambda 関数を作成するには、次のコマンドを使用します。

その後、このポリシーは イベントによって開始されます AWS CloudTrail その結果、 AWS Lambda は、条件に一致するインスタンス | DevOps エンジニア |

関連リソース

追加情報

クラウドカストディアンポリシー (YAML ファイル)

policies: - name: "block-public-access" resource: rds description: | This Enforcement blocks public access for RDS instances. mode: type: cloudtrail events: - event: CreateDBInstance # Create RDS instance cloudtrail event source: rds.amazonaws.com ids: requestParameters.dBInstanceIdentifier role: arn:aws:iam::1234567890:role/Custodian-compliance-role filters: - type: event key: 'detail.requestParameters.publiclyAccessible' value: true actions: - type: set-public-access state: false

c7n リソース rds.py ファイル

@actions.register('set-public-access') class RDSSetPublicAvailability(BaseAction): schema = type_schema( "set-public-access", state={'type': 'boolean'}) permissions = ('rds:ModifyDBInstance',) def set_accessibility(self, r): client = local_session(self.manager.session_factory).client('rds') waiter = client.get_waiter('db_instance_available') waiter.wait(DBInstanceIdentifier=r['DBInstanceIdentifier']) client.modify_db_instance( DBInstanceIdentifier=r['DBInstanceIdentifier'], PubliclyAccessible=self.data.get('state', False)) def process(self, rds): with self.executor_factory(max_workers=2) as w: futures = {w.submit(self.set_accessibility, r): r for r in rds} for f in as_completed(futures): if f.exception(): self.log.error( "Exception setting public access on %s \n %s", futures[f]['DBInstanceIdentifier'], f.exception()) return rds

セキュリティハブの統合

クラウドカストディアンは と統合AWS Security Hub