翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

従来のクラウドワークロードと Amazon Bedrock の統合

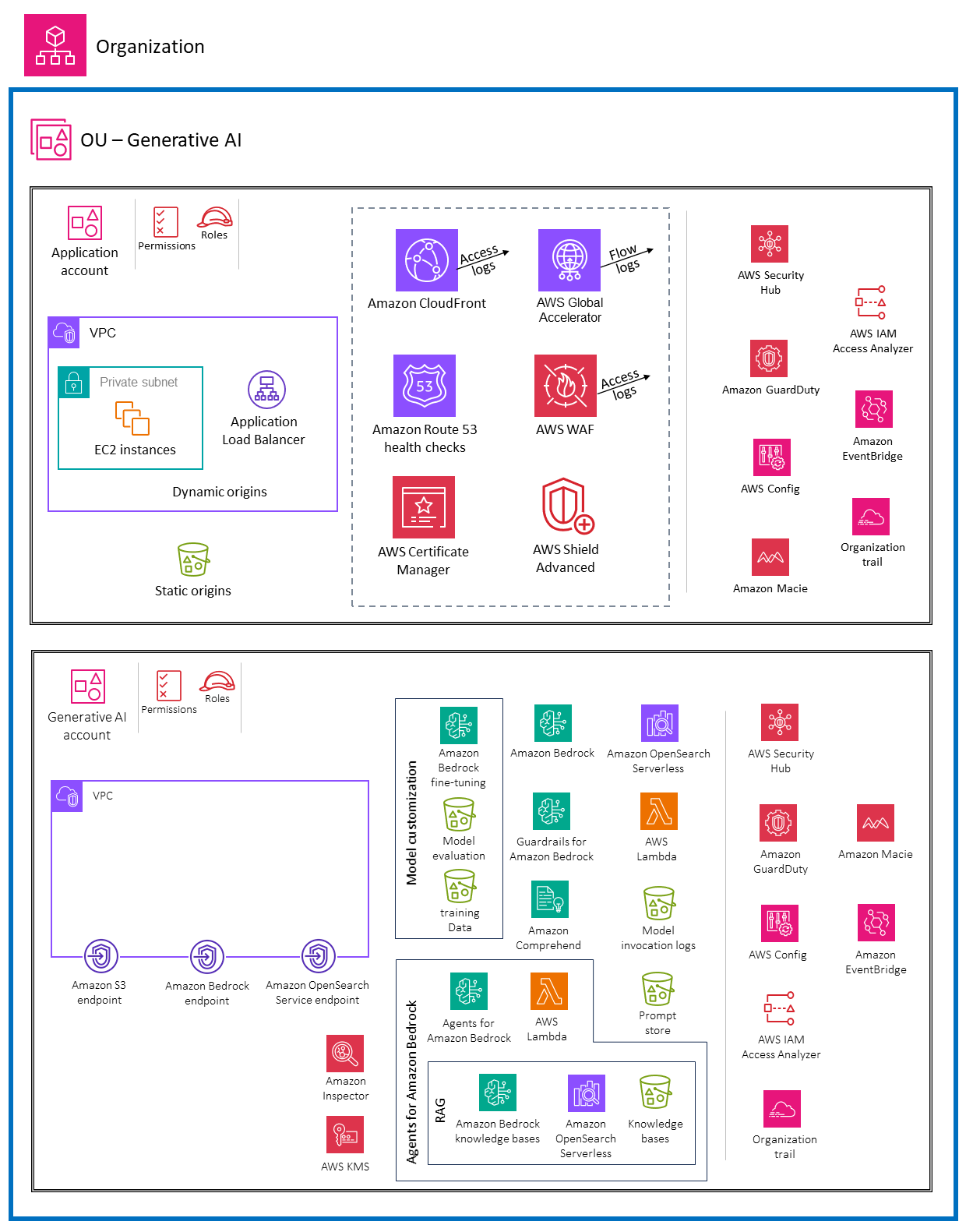

このユースケースの範囲は、生成 AI 機能を活用するために Amazon Bedrock と統合された従来のクラウドワークロードを実証することです。次の図は、生成 AI アカウントとサンプルアプリケーションアカウントの組み合わせを示しています。

Generative AI アカウントは、Amazon Bedrock を使用して生成 AI 機能を提供することに専念しています。アプリケーションアカウントはサンプルワークロードの例です。このアカウントで使用する AWS サービスは、要件によって異なります。生成 AI アカウントとアプリケーションアカウント間のやり取りでは、Amazon Bedrock APIsが使用されます。

アプリケーションアカウントは生成 AI アカウントから分離され、ビジネス目的と所有権に基づいてワークロードをグループ化するのに役立ちます。これにより、生成 AI 環境内の機密データへのアクセスが制限され、環境ごとに異なるセキュリティコントロールの適用がサポートされます。従来のクラウドワークロードを別のアカウントに保持することは、有害事象の影響範囲を制限するのにも役立ちます。

Amazon Bedrock でサポートされているさまざまなユースケースに基づいて、エンタープライズ生成 AI アプリケーションを構築およびスケーリングできます。一般的なユースケースには、テキスト生成、仮想支援、テキストと画像の検索、テキストの要約、画像生成などがあります。ユースケースに応じて、アプリケーションコンポーネントはナレッジベースやエージェントなどの 1 つ以上の Amazon Bedrock 機能とやり取りします。

アプリケーションアカウント

Application アカウントは、エンタープライズアプリケーションを実行および維持するためのプライマリインフラストラクチャとサービスをホストします。このコンテキストでは、アプリケーションアカウントは従来のクラウドワークロードとして機能し、生成 AI アカウントの Amazon Bedrock マネージドサービスとやり取りします。このアカウントを保護するための一般的なセキュリティのベストプラクティスについては、「ワークロード OU アプリケーションアカウント」セクションを参照してください。

標準のアプリケーションセキュリティのベストプラクティスは、他のアプリケーションと同様に適用されます。取得拡張生成 (RAG) を使用する場合、アプリケーションはユーザーからのテキストプロンプトを使用してベクトルデータベース

生成 AI アプリケーションのもう 1 つの設計パターンは、エージェント

また、推論の生成に使用された事前トレーニング済みモデルの推論エンドポイントへの直接アクセスを制限することも重要です。コストを制御し、アクティビティをモニタリングするために、推論エンドポイントへのアクセスを制限したい。Amazon Bedrock ベースモデルなど、推論エンドポイントが AWS でホストされている場合、IAM

AI アプリケーションをウェブアプリケーションとしてユーザーが利用できる場合は、ウェブアプリケーションファイアウォールなどのコントロールを使用してインフラストラクチャを保護する必要があります。SQL インジェクションやリクエストフラッドなどの従来のサイバー脅威は、アプリケーションに対して発生する可能性があります。アプリケーションの呼び出しはモデル推論 APIs の呼び出しを引き起こし、モデル推論 API 呼び出しは通常課金されるため、フラッドを軽減して FM プロバイダーからの予期しない料金を最小限に抑えることが重要です。ウェブアプリケーションファイアウォールは、プロンプトインジェクション

生成 AI モデルの推論のログ記録とモニタリングは、セキュリティを維持し、誤用を防ぐために不可欠です。これにより、潜在的な脅威アクター、悪意のあるアクティビティ、不正アクセスを特定し、これらの強力なモデルのデプロイに関連するリスクのタイムリーな介入と軽減が可能になります。

生成 AI アカウント

ユースケースに応じて、生成 AI アカウントはすべての生成 AI アクティビティをホストします。これには、モデル呼び出し、RAG、エージェントとツール、モデルのカスタマイズが含まれますが、これらに限定されません。ワークロードに必要な機能と実装については、特定のユースケースについて説明する前のセクションを参照してください。

このガイドで紹介するアーキテクチャは、AWS のサービスを使用して生成 AI 機能を安全かつ効率的に活用する組織に包括的なフレームワークを提供します。これらのアーキテクチャは、Amazon Bedrock のフルマネージド機能とセキュリティのベストプラクティスを組み合わせて、生成 AI を従来のクラウドワークロードと組織プロセスに統合するための強固な基盤を提供します。生成 AI FMs、RAG、エージェント、モデルのカスタマイズの提供など、対象となる特定のユースケースは、潜在的なさまざまなアプリケーションやシナリオに対処します。このガイダンスは、AWS Bedrock のサービスとその固有の設定可能なセキュリティコントロールについて必要な理解を組織に提供し、独自のインフラストラクチャ、アプリケーション、およびセキュリティ要件に合わせた情報に基づいた意思決定を可能にします。