翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

テープゲートウェイのセットアップ要件

以下に挙げる要件は、特記がない限り、すべてのゲートウェイ構成に共通です。

トピック

ハードウェアとストレージの要件

このセクションでは、ゲートウェイの最小ハードウェアと設定、および必要なストレージに割り当てる最小ディスク容量について説明します。

VM のハードウェア要件

ゲートウェイをデプロイする前に必ず、ゲートウェイ VM をデプロイする基盤となるハードウェアで、以下の最小リソースを専有できることを確認してください。

-

VM に割り当てられた仮想プロセッサ 4 個。

-

テープゲートウェイの場合、ハードウェアの RAM に次の容量の専用領域を確保する必要があります。

-

16 TiB までのキャッシュ容量が使用可能な、ゲートウェイ用に予約された 16 GiB の RAM 領域

-

16 TiB~32 TiB のキャッシュ容量が使用可能な、ゲートウェイ用に予約された 32 GiB の RAM 領域

-

32 TiB~64 TiB のキャッシュ容量が使用可能な、ゲートウェイ用に予約された 48 GiB の RAM 領域

-

-

ディスクの空き容量 80 GiB (VM イメージとシステムデータのインストール用)。

詳細については、「ゲートウェイのパフォーマンスの最適化」を参照してください。ハードウェアがゲートウェイ VM のパフォーマンスにどのように影響を与えるかについては、「AWS Storage Gateway クォータ」を参照してください。

Amazon EC2 インスタンスタイプでの要件

Amazon Elastic Compute Cloud (Amazon EC2) でゲートウェイをデプロイする場合、このゲートウェイが機能するためには、インスタンスサイズとして少なくとも xlarge を使用する必要があります。ただし、コンピューティング最適化インスタンスファミリーの場合は、サイズとして少なくとも 2xlarge が必要です

注記

Storage Gateway AMI は、Intel または AMD プロセッサを使用する x86 ベースのインスタンスとのみ互換性があります。Graviton プロセッサを使用する ARM ベースのインスタンスはサポートされていません。

テープゲートウェイの場合、Amazon EC2 インスタンスはゲートウェイに使用する予定のキャッシュサイズに応じて、次の量の RAM を割り当てる必要があります。

-

16 TiB までのキャッシュ容量が使用可能な、ゲートウェイ用に予約された 16 GiB の RAM 領域

-

16 TiB~32 TiB のキャッシュ容量が使用可能な、ゲートウェイ用に予約された 32 GiB の RAM 領域

-

32 TiB~64 TiB のキャッシュ容量が使用可能な、ゲートウェイ用に予約された 48 GiB の RAM 領域

ゲートウェイの種類に応じて次のインスタンスタイプのうち 1 つを使用することをお勧めします。

テープゲートウェイに推奨

-

汎用インスタンスファミリー – m4、m5、または m6 インスタンスタイプ。

-

コンピューティング最適化インスタンスファミリー – c4、c5、c6、または c7 インスタンスタイプ。2xlarge 以上のインスタンスサイズを選択し、必要な RAM 要件を満たします。

-

メモリ最適化インスタンスファミリー – r3、r5、r6、または r7 インスタンスタイプ。

-

ストレージ最適化インスタンスファミリー – i3、i4、または i7 インスタンスタイプ。

ストレージの要件

ゲートウェイには VM 用の 80 GiB 以外にもディスク領域が必要になります。

次の表は、デプロイされるゲートウェイのローカルディスクストレージの推奨サイズを示しています。

| ゲートウェイタイプ | キャッシュ (最小) | キャッシュ (最大) | アップロードバッファ (最小) | アップロードバッファ (最大) | その他の必要なローカルディスク |

|---|---|---|---|---|---|

| テープゲートウェイ | 150 GiB | 64 TiB | 150 GiB | 2 TiB | — |

注記

キャッシュおよびアップロードバッファ用として、1 つ以上のローカルドライブを、最大容量まで構成することができます。

既存のゲートウェイにキャッシュやアップロードバッファを追加する場合、ホスト (ハイパーバイザーまたは Amazon EC2 インスタンス) に新しいディスクを作成することが重要です。ディスクがキャッシュやアップロードバッファとして割り当て済みである場合は、既存のディスクサイズを変更しないでください。

ゲートウェイクォータの詳細については、「AWS Storage Gateway クォータ」を参照してください。

ネットワークとファイアウォールの要件

ゲートウェイには、インターネット、ローカルネットワーク、ドメインネームサービス (DNS) サーバー、ファイアウォール、ルーターなどへのアクセスが必要です。以下は、必要なポートと、ファイアウォールとルーターを経由してアクセスを許可する方法についての情報です。

注記

場合によっては、Storage Gateway を Amazon EC2 にデプロイしたり、 AWS IP アドレス範囲を制限するネットワークセキュリティポリシーで他のタイプのデプロイ (オンプレミスを含む) を使用したりすることがあります。このような場合、 AWS IP 範囲の値が変更されると、ゲートウェイでサービス接続の問題が発生する可能性があります。使用する必要がある AWS IP アドレス範囲の値は、ゲートウェイをアクティブ化する AWS リージョンの Amazon サービスサブセットにあります。現在の IP 範囲値については、「AWS 全般のリファレンス」の「AWS IP アドレスの範囲」を参してください。

注記

ネットワーク帯域幅の要件は、ゲートウェイによってアップロードおよびダウンロードされるデータの量によって異なります。ゲートウェイのダウンロード、アクティブ化、および更新を正常に行うには、最低 100 Mbps が必要です。データ転送のパターンによって、ワークロードのサポートに必要な帯域幅が決まります。Storage Gateway を Amazon EC2 にデプロイしたり、他のタイプのデプロイを使用したりする場合があります。

トピック

ポート要件

テープゲートウェイでは、デプロイとオペレーションを成功させるために、ネットワークセキュリティを通じて特定のポートを許可する必要があります。一部のポートはすべてのゲートウェイに必要ですが、他のポートは VPC エンドポイントに接続するときなど、特定の設定にのみ必要です。

テープゲートウェイのポート要件

|

ネットワーク要素 |

From |

To |

プロトコル |

ポート |

インバウンド |

アウトバウンド |

必須 |

メモ |

|---|---|---|---|---|---|---|---|---|

|

ウェブブラウザ |

ウェブブラウザ |

Storage Gateway VM |

TCP HTTP |

80 |

✓ |

✓ |

✓ |

Storage Gateway アクティベーションキーを取得するためにローカルシステムによって使用されます。ポート 80 は Storage Gateway アプライアンスのアクティベーション時にのみ使用されます。Storage Gateway VM には、ポート 80 へのパブリックアクセスは不要です。ポート 80 へのアクセスに必要なレベルはネットワークの設定によって決まります。Storage Gateway マネジメントコンソールからゲートウェイをアクティブ化する場合、コンソールに接続するホストはゲートウェイのポート 80 にアクセスできる必要があります。 |

|

ウェブブラウザ |

Storage Gateway VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓ |

AWS マネジメントコンソール (その他すべてのオペレーション) |

|

DNS |

Storage Gateway VM |

ドメインネームサービス (DNS) サーバー |

TCP および UDP DNS |

53 |

✓ |

✓ |

✓ |

IP 名解決のために Storage Gateway VM と DNS サーバー間の通信に使用されます。 |

|

NTP |

Storage Gateway VM |

Network Time Protocol (NTP) サーバー |

TCP および UDP NTP |

123 |

✓ |

✓ |

✓ |

VM 時間をホスト時間に同期するためにオンプレミスシステムで使用されます。Storage Gateway VM は、以下の NTP サーバーを使用するように設定されています。

注記Amazon EC2 でホストされているゲートウェイには必要ありません。 |

|

Storage Gateway |

Storage Gateway VM |

サポート エンドポイント |

TCP SSH |

22 |

✓ |

✓ |

✓ |

サポート ゲートウェイの問題のトラブルシューティングに役立つゲートウェイへのアクセスを に許可します。このポートは、ゲートウェイの通常のオペレーションでは開いておく必要はありませんが、トラブルシューティングでは必要です。サポートエンドポイントのリストについては、サポート 「 エンドポイント」を参照してください。 |

|

Storage Gateway |

Storage Gateway VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓ |

管理コントロール |

|

Amazon CloudFront |

Storage Gateway VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓ |

アクティベーション用 |

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓* |

管理コントロール *VPC エンドポイントを使用する場合にのみ必須 |

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

1026 |

✓ |

✓* |

コントロールプレーンエンドポイント *VPC エンドポイントを使用する場合にのみ必須 |

|

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

1027 |

✓ |

✓* |

Anon コントロールプレーン (アクティベーション用) *VPC エンドポイントを使用する場合にのみ必須 |

|

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

1028 |

✓ |

✓* |

プロキシエンドポイント *VPC エンドポイントを使用する場合にのみ必須 |

|

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

1031 |

✓ |

✓* |

データプレーン *VPC エンドポイントを使用する場合にのみ必須 |

|

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

2222 |

✓ |

✓* |

VPCe の SSH サポートチャネル *VPC エンドポイントを使用する場合にサポートチャネルを開く場合にのみ必要です |

|

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓* |

管理コントロール *VPC エンドポイントを使用する場合にのみ必須 |

|

iSCSI クライアント |

iSCSI クライアント |

Storage Gateway VM |

TCP |

3260 |

✓ |

✓ |

✓ |

ローカルシステムがゲートウェイによって公開されている iSCSI ターゲットに接続できるようにするため。 |

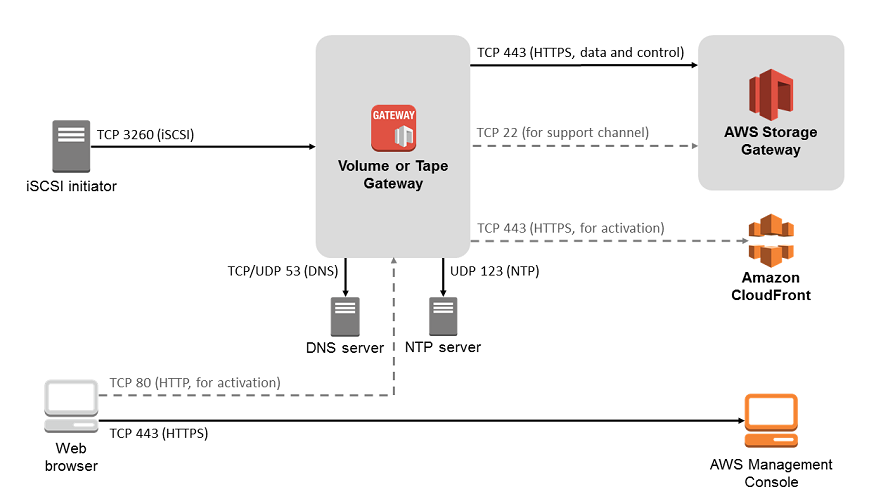

次の図は、基本的なテープゲートウェイのデプロイのネットワークトラフィックフローを示しています。

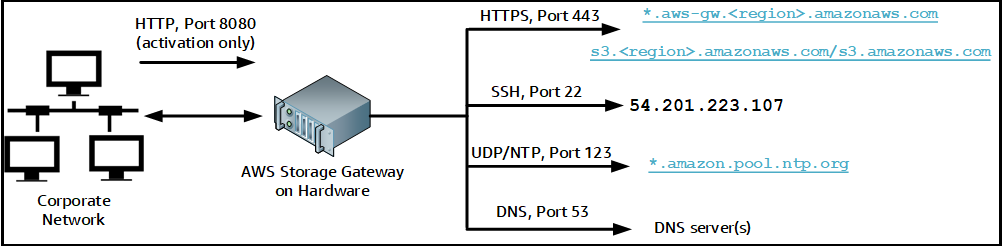

Storage Gateway ハードウェアアプライアンスのネットワークとファイアウォールに関する要件

それぞれの Storage Gateway ハードウェアアプライアンスには、以下のネットワークサービスが必要です。

-

インターネットアクセス – サーバー上の任意のネットワークインターフェイスを介した、インターネットへの常時接続のネットワーク接続。

-

DNS サービス – ハードウェアアプライアンスと DNS サーバー間の通信のための DNS サービス。

-

時刻同期 – 自動的に設定された Amazon NTP タイムサービスへのアクセス。

-

IP アドレス – 割り当てられた DHCP または静的 IPv4 アドレス。IPv6 アドレスを割り当てることはできません。

Dell PowerEdge R640 サーバーの背面には、5 つの物理ネットワークポートがあります。これらのポートは、サーバーの背面から見て左から右に、次のとおりです。

-

iDRAC

-

em1 -

em2 -

em3 -

em4

iDRAC ポートをリモートサーバー管理に使用できます。

ハードウェアアプライアンスでは、以下のポートの操作が必要です。

|

プロトコル |

ポート |

[Direction] (方向) |

ソース |

デスティネーション |

用途 |

|---|---|---|---|---|---|

| SSH |

22 |

アウトバウンド |

ハードウェアアプライアンス |

|

サポートチャネル |

| DNS | 53 | アウトバウンド | ハードウェアアプライアンス | DNS サーバー | 名前解決 |

| UDP/NTP | 123 | アウトバウンド | ハードウェアアプライアンス | *.amazon.pool.ntp.org |

時刻同期 |

| HTTPS |

443 |

アウトバウンド |

ハードウェアアプライアンス |

|

データ転送 |

| HTTP | 8080 | インバウンド | AWS | ハードウェアアプライアンス | アクティベーション (短時間のみ) |

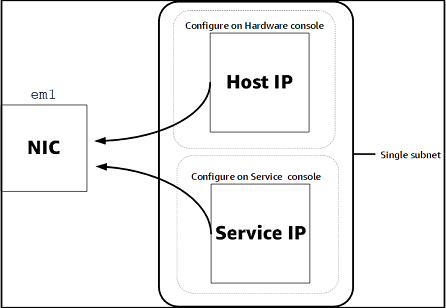

ハードウェアアプライアンスでは、設計どおりに機能するためには、次のようなネットワークとファイアウォールの設定が必要です。

-

接続されているすべてのネットワークインターフェイスをハードウェアコンソールで設定します。

-

各ネットワークインターフェイスが一意のサブネット上にあることを確認します。

-

接続されているすべてのネットワークインターフェースに、前の図に示されているエンドポイントへのアウトバウンドアクセスを提供します。

-

ハードウェアアプライアンスをサポートするためには、少なくとも 1 つのネットワークインターフェイスを設定します。詳細については、「ハードウェアアプライアンスのネットワークパラメータの設定」を参照してください。

注記

サーバーの背面とポートを示す図については、「ハードウェアアプライアンスの物理的なインストール」を参照してください。

同じネットワークインターフェイス (NIC) 上のすべての IP アドレスは、ゲートウェイ用でもホスト用でも、同じサブネットにある必要があります。次の図は、アドレス割り当てスキームを示しています。

ハードウェアアプライアンスのアクティベーションと設定の詳細については、Storage Gateway ハードウェアアプライアンスの使用 を参照してください。

ファイアウォールとルーターを介した AWS Storage Gateway アクセスの許可

ゲートウェイは、通信するために次のサービスエンドポイントにアクセスする必要があります AWS。ファイアウォールまたはルーターを使用してネットワークトラフィックをフィルタリングまたは制限する場合は、これらのサービスエンドポイントに対し AWSへのアウトバウンド通信を許可するように、対象のファイアウォールおよびルーターを設定する必要があります。

注記

Storage Gateway との接続とデータ転送に使用するようにプライベート VPC エンドポイントを設定する場合 AWS、ゲートウェイはパブリックインターネットにアクセスする必要はありません。詳細については、「仮想プライベートクラウドでのゲートウェイのアクティブ化」を参照してください。

重要

ゲートウェイの AWS リージョンに応じて、サービスエンドポイントのリージョンを正しいリージョン文字列に置き換えます。

以下のサービスエンドポイントは、コントロールパス (anon-cp、client-cp、proxy-app) とデータパス (dp-1) オペレーションのためにすべてのゲートウェイに必要です。

anon-cp.storagegateway.region.amazonaws.com:443 client-cp.storagegateway.region.amazonaws.com:443 proxy-app.storagegateway.region.amazonaws.com:443 dp-1.storagegateway.region.amazonaws.com:443

次のゲートウェイサービスエンドポイントは、API コールを行うために必要です。

storagegateway.region.amazonaws.com:443

次に、米国西部 (オレゴン) リージョン (us-west-2) にあるゲートウェイサービスエンドポイントの例を示します。

storagegateway.us-west-2.amazonaws.com:443

Storage Gateway VM は、以下の NTP サーバーを使用するように設定されています。

0.amazon.pool.ntp.org 1.amazon.pool.ntp.org 2.amazon.pool.ntp.org 3.amazon.pool.ntp.org

-

Storage Gateway — サポートされている AWS リージョンと Storage Gateway で使用できる AWS サービスエンドポイントのリストについては、「」のAWS Storage Gateway 「エンドポイントとクォータ」を参照してくださいAWS 全般のリファレンス。

-

Storage Gateway ハードウェアアプライアンス — ハードウェアアプライアンスで使用できるサポートされている AWS リージョンについては、 のStorage Gateway ハードウェアアプライアンスのリージョン」を参照してくださいAWS 全般のリファレンス。

Amazon EC2 ゲートウェイインスタンスでのセキュリティグループの設定

セキュリティグループは、Amazon EC2 ゲートウェイインスタンスへのトラフィックを制御します。セキュリティグループを設定するときは、次のことを推奨します。

-

セキュリティグループで、外部のインターネットからの着信接続は許可しないでください。ゲートウェイのセキュリティグループ内のインスタンスのみがゲートウェイと通信できるようにします。ゲートウェイのセキュリティグループに属さないインスタンスにゲートウェイへの接続を許可する必要がある場合、ポート 3260 (iSCSI 接続用) および 80 (アクティベーション用) でのみ接続を許可することをお勧めします。

-

ゲートウェイのセキュリティグループに属さない Amazon EC2 ホストからゲートウェイをアクティベートする場合は、そのホストの IP アドレスからの着信接続をポート 80 で許可します。アクティブ化するホストの IP アドレスがわからない場合、ポート 80 を開き、ゲートウェイをアクティブ化して、アクティブ化の完了後、ポート 80 のアクセスを閉じることができます。

-

トラブルシューティング サポート の目的で を使用している場合のみ、ポート 22 アクセスを許可します。詳細については、「EC2 ゲートウェイ サポート のトラブルシューティングを支援したい」を参照してください。

場合によっては、Amazon EC2 インスタンスをイニシエータとして (Amazon EC2 にデプロイしたゲートウェイの iSCSI ターゲットに接続するため) 使用します。このような場合は、2 つのステップを実行するアプローチをお勧めします。

-

ゲートウェイと同じセキュリティグループのイニシエータインスタンスを起動してください。

-

アクセスを設定すると、イニシエータはゲートウェイと通信できます。

ゲートウェイで開くポートについては、「ポート要件」を参照してください。

サポートされているハイパーバイザーとホストの要件

Storage Gateway は、仮想マシン (VM) アプライアンス、物理ハードウェアアプライアンス、または Amazon EC2 インスタンス AWS としてオンプレミスで実行できます。

注記

製造元がハイパーバイザーバージョンの全般サポートを終了した場合は、Storage Gateway でも該当するハイパーバイザーバージョンのサポートを終了します。特定のバージョンのハイパーバイザーのサポートについて詳しくは、製造元のドキュメントを参照してください。

Storage Gateway では、以下のハイパーバイザーのバージョンとホストがサポートされます。

-

VMware ESXi Hypervisor (バージョン 7.0 または 8.0) – このセットアップには、ホストに接続するための VMware vSphere クライアントも必要です。

-

Microsoft Hyper-V Hypervisor (バージョン 2012 R2、2016、2019、または 2022) – Hyper-V の無料スタンドアロン版を Microsoft Download Center

から入手できます。このセットアップでは、ホストに接続する Microsoft Windows クライアントコンピュータには Microsoft Hyper-V Manager が必要になります。 -

Linux カーネルベースの仮想マシン (KVM) – これは無料のオープンソースの仮想化テクノロジーです。KVM は、Linux バージョン 2.6.20 以降のすべてのバージョンに同梱されています。Storage Gateway は、CentOS/RHEL 7.7、Ubuntu 16.04 LTS、および Ubuntu 18.04 LTS の各ディストリビューションでテストされ動作が確認されています。他の最新の Linux ディストリビューションは動作しますが、機能やパフォーマンスは保証されません。既に KVM 環境が稼働しており、KVM の仕組みに精通している場合は、このオプションをお勧めします。

-

Amazon EC2 インスタンス – Storage Gateway では、ゲートウェイ の VM イメージを含む Amazon マシンイメージ (AMI) を提供します。Amazon EC2 に対してはファイル、キャッシュ型ボリューム、テープゲートウェイのテープのみがデプロイ可能です。Amazon EC2 にゲートウェイをデプロイする方法については、「テープゲートウェイ用にカスタマイズされた Amazon EC2 インスタンスをデプロイする」を参照してください。

-

Storage Gateway ハードウェアアプライアンス – Storage Gateway では、仮想マシンによるインフラストラクチャが制限されている場所のためのオンプレミス用デプロイオプションとして、物理ハードウェアアプライアンスが提供されています。

注記

Storage Gateway では、スナップショットから作成された VM、または別のゲートウェイ VM のクローン、または Amazon EC2 AMI からのゲートウェイの復元はサポートされていません。ゲートウェイ VM が正しく機能しない場合は、新しいゲートウェイをアクティブ化し、データをそのゲートウェイに復旧します。詳細については、「予期しない仮想マシンのシャットダウンからの復旧」を参照してください。

Storage Gateway は動的メモリと仮想メモリのバルーニングをサポートしていません。

サポートされている iSCSI イニシエータ

テープゲートウェイをデプロイするときに、メディアチェンジャー 1 個とテープドライブ 10 個がゲートウェイに自動的に設定されます。このテープドライブとメディアチェンジャーは、既存のクライアントバックアップアプリケーションから iSCSI デバイスとして利用できます。

これらの iSCSI デバイスに接続するために、Storage Gateway では、以下の iSCSI イニシエータがサポートされています。

-

Microsoft Windows Server 2022

-

Red Hat Enterprise Linux 8

-

Red Hat Enterprise Linux 9

-

VM のゲストオペレーティングシステムでのイニシエータの使用に代わる、VMware ESX イニシエータ

重要

Storage Gateway では、Windows クライアントからの Microsoft Multipath I/O (MPIO) はサポートされていません。

ホストが Windows Server Failover Clustering (WSFC) を使用してアクセスを調整する場合には、Storage Gatewayによる同じボリューム内の複数のホストへの接続がサポートされます。ただし、WSFC を使用せずに複数のホストを同じボリュームに接続すること (非クラスター NTFS/ext4 ファイルシステムの共有など) はできません。

テープゲートウェイでサポートされているサードパーティー製バックアップアプリケーション

テープゲートウェイを使用したテープの読み書きや管理には、バックアップアプリケーションを使用します。選択するメディアチェンジャーのタイプが、使用するバックアップアプリケーションによって異なってきます。

AWS は、次の表に示すサードパーティーのバックアップアプリケーションをテストして、これらのテープゲートウェイの機能と機能との互換性を確保しています。

-

iSCSI イニシエータ接続、メディアチェンジャー、再スキャン、自動および手動デバイスマッピングなどの検出機能。

-

作成、削除、インポート、エクスポート、インベントリ、バーコードの可視性などのテープ関数。

-

テープコンテンツの消去と、後続の復元にデータが含まれていないことの検証。

-

単一および複数のテープへのデータバックアップ、テープ容量を超えるバックアップジョブが一時停止して追加のテープを待機する検証。

-

テープからの完全および部分的なデータの復元とデータの整合性の検証。

-

バックアップオペレーション中のゲートウェイのシャットダウンおよび再起動イベント後の機能とデータ整合性の検証。

| バックアップアプリケーション | バージョン | メディアチェンジャータイプ | テストされたゲートウェイバージョン |

|---|---|---|---|

| Arcserve Backup | 19 | AWS-Gateway-VTL | 2.12.3 |

| Bacula Enterprise | 15.0.2 | AWS-Gateway-VTL または STK-L700 | 2.12.3 |

| Commvault | 2024E / 11.36.35 | STK-L700 | 2.12.3 |

| Dell EMC NetWorker | 19.10 | AWS-Gateway-VTL | 2.12.3 |

| IBM Storage Protect | 8.1.10 | IBM-03584L32-0402 | すべて |

| Micro Focus Data Protector | 24.4 | AWS-Gateway-VTL | 2.12.3 |

| Microsoft System Center Data Protection Manager | 2025 | STK-L700 | 2.12.3 |

| NovaStor DataCenter | 9.5.3 | STK-L700 | 2.12.3 |

| Quest NetVault Backup | 13.3 | STK-L700 | 2.12.3 |

| Veeam Backup & Replication | 12 | AWS-Gateway-VTL | すべて |

| Veritas Backup Exec | 24 | AWS-Gateway-VTL | すべて |

| Veritas NetBackup | 10.5 | AWS-Gateway-VTL | 2.12.3 |

重要

バックアップアプリケーションへの対応が確認されているメディアチェンジャーを選択することを、強くお勧めします。その他のメディアチェンジャーを使用した場合には、正常に機能しないことがあります。メディアチェンジャーは、ゲートウェイをアクティブ化した後に変更することも可能です。詳細については、「ゲートウェイのアクティブ化後のメディアチェンジャーの選択」を参照してください。