As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Autorização com o Amazon Verified Permissions

O Amazon Verified Permissions é um serviço de autorização para as aplicações que você cria. Quando você adiciona um grupo de usuários do Amazon Cognito como uma fonte de identidade, a aplicação pode passar tokens de acesso ou identidade (ID) do grupo de usuários para o Verified Permissions tomar uma decisão de permissão ou negação. O Verified Permissions consideram as propriedades do usuário e o contexto da solicitação com base nas políticas que você escreve na linguagem de política Cedar

Seu aplicativo pode fornecer a identidade do usuário ou os tokens de acesso às permissões verificadas IsAuthorizedWithTokenou às solicitações de BatchIsAuthorizedWithTokenAPI. Essas operações de API aceitam seus usuários como Principal e tomam decisões de autorização de Action sobre o Resource que eles desejam acessar. A personalização adicional Context pode contribuir para uma decisão de acesso detalhada.

Quando a aplicação apresenta um token em uma solicitação de API IsAuthorizedWithToken, o Verified Permissions realiza as validações a seguir.

-

O grupo de usuários é uma fonte de identidade do Verified Permissions configurada para o repositório de políticas solicitado.

-

A reivindicação

client_idouaud, no token de acesso ou identidade, respectivamente, corresponde a um ID de cliente da aplicação do grupo de usuários que você forneceu ao Verified Permissions. Para verificar essa reivindicação, é necessário configurar a validação do ID do cliente na fonte de identidade do Verified Permissions. -

O token não expirou.

-

O valor da declaração

token_useno token corresponde aos parâmetros que você passou paraIsAuthorizedWithToken. A declaraçãotoken_usedeverá seraccessse você a tiver passado para o parâmetroaccessTokeneidse você a tiver passado para o parâmetroidentityToken. -

A assinatura em seu token vem das chaves web JSON publicadas (JWKs) do seu grupo de usuários. Você pode ver seu JWKs em

https://cognito-idp..Region.amazonaws.com/your user pool ID/.well-known/jwks.json

Tokens revogados e usuários excluídos

O Verified Permissions valida somente as informações que ele conhece da fonte de identidade e do prazo de expiração do token do usuário. O Verified Permissions não verifica a revogação do token ou a existência do usuário. Se você revogou o token do usuário ou excluiu o perfil do usuário do grupo de usuários, o Verified Permissions considerará o token válido até que ele expire.

Avaliação de políticas

Configure o grupo de usuários como uma fonte de identidade para o repositório de políticas. Configure a aplicação para enviar os tokens de usuários em solicitações ao Verified Permissions. Para cada solicitação, o Verified Permissions compara as reivindicações no token com uma política. Uma política do Verified Permissions é como uma política do IAM na AWS. Ela declara uma entidade principal, um recurso e uma ação. O Verified Permissions responderá à sua solicitação Allow se ela corresponder a uma ação permitida e não corresponder a uma ação Deny explícita; caso contrário, ele responde com Deny. Para obter mais informações, consulte Políticas do Amazon Verified Permissions no Guia do usuário do Amazon Verified Permissions.

Personalização de tokens

Para alterar, adicionar e remover as reivindicações do usuário que você deseja apresentar ao Verified Permissions, personalize o conteúdo em seu acesso e nos tokens de identidade com um Acionador do Lambda antes da geração do token. Com um gatilho de geração de pré-token, é possível adicionar e modificar reivindicações nos tokens. Por exemplo, é possível consultar um banco de dados para obter atributos adicionais do usuário e codificá-los no token de ID.

nota

Devido à forma como o Verified Permissions processa as solicitações, não adicione reivindicações com o nome cognito, dev ou custom na função de geração de pré-token. Quando você apresenta esses prefixos de solicitação reservados não no formato delimitado por dois pontos como cognito:username, como nomes completos de reivindicações, as solicitações de autorização falham.

Recursos adicionais

Autorização da API com o Verified Permissions

Seu ID ou tokens de acesso podem autorizar solicitações para back-end do Amazon API Gateway REST APIs com permissões verificadas. Você pode criar um repositório de políticas com links imediatos para o grupo de usuários e a API. Com a opção inicial Configurar com o API Gateway e uma fonte de identidade, o Verified Permissions adiciona uma fonte de identidade do grupo de usuários ao repositório de políticas e um autorizador Lambda à API. Quando seu aplicativo passa um token portador do grupo de usuários para a API, o autorizador Lambda invoca o Verified Permissions. O autorizador passa o token como uma entidade principal e o caminho e o método da solicitação como uma ação.

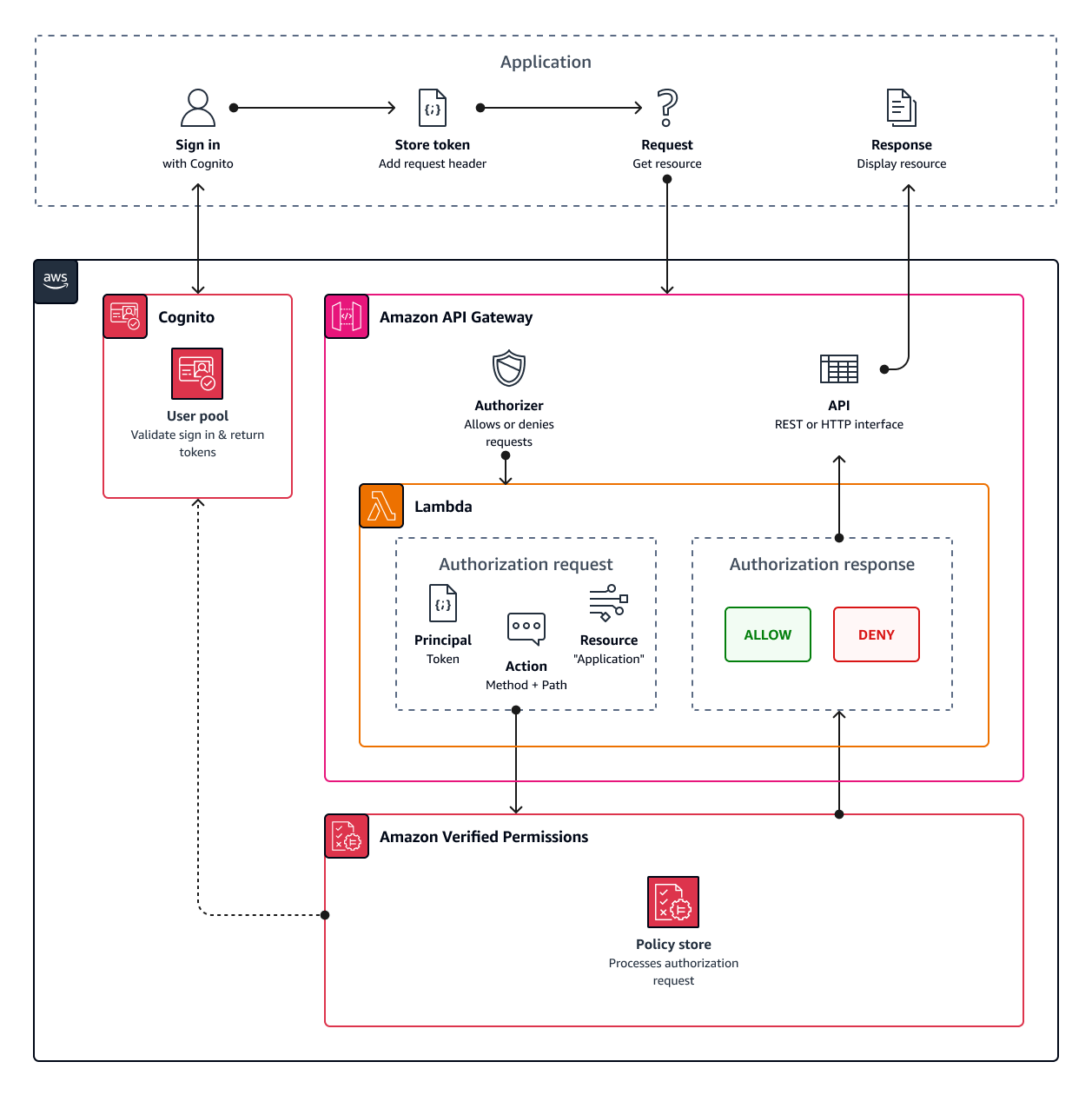

O diagrama a seguir ilustra o fluxo de autorização para uma API do API Gateway com o Verified Permissions. Para ver uma análise detalhada, consulte repositórios de políticas vinculados à API, no Guia do usuário do Amazon Verified Permissions.

O Verified Permissions estrutura a autorização da API em torno de grupos de usuários. Como os tokens de ID e acesso incluem uma cognito:groups declaração, seu repositório de políticas pode gerenciar o controle de acesso baseado em função (RBAC) para você APIs em diversos contextos de aplicação.

Escolher configurações do repositório de políticas

Ao configurar uma fonte de identidade em um repositório de políticas, você deve informar se deseja processar tokens de acesso ou ID. Essa decisão é importante para a forma como seu mecanismo de políticas opera. Os tokens de ID contêm atributos do usuário. Os tokens de acesso contêm informações de controle de acesso do usuário: OAuth escopos. Embora os dois tipos de token tenham informações de associação ao grupo, geralmente recomendamos o token de acesso para o RBAC com um repositório de políticas do Verified Permissions. O token de acesso aumenta a associação ao grupo com escopos que podem contribuir para a decisão de autorização. As declarações em um token de acesso se tornam contextuais na solicitação de autorização.

Você também deve configurar os tipos de entidades de usuário e grupo ao configurar um grupo de usuários como fonte de identidade. Os tipos de entidade são identificadores de entidade principal, de ação e de recursos que você pode consultar nas políticas do Verified Permissions. As entidades nos repositórios de políticas podem ter uma relação de associação, em que uma entidade pode ser membro de uma entidade principal. Com a associação, você pode referenciar grupos de entidade principal, grupos de ação e grupos de recursos. No caso de grupos de usuários, o tipo de entidade do usuário que você especificar deve ser membro do tipo de entidade do grupo. Quando você configura um repositório de políticas vinculado à API ou segue a Configuração guiada no console do Verified Permissions, seu repositório de políticas tem automaticamente essa relação principal-membro.

O token de ID pode combinar o RBAC com o controle de acesso por atributo (ABAC). Depois de criar um repositório de políticas vinculado à API, você pode aprimorar suas políticas com atributos de usuário e associação a grupos. As declarações de atributo em um token de ID se tornam atributos de entidade principal na solicitação de autorização. Suas políticas podem tomar decisões de autorização com base nos atributos da entidade principal.

Você também pode configurar um repositório de políticas para aceitar tokens com uma declaração aud ou client_id que corresponda a uma lista de clientes de aplicações aceitáveis que você fornece.

Exemplo de política para autorização de API baseada em perfil

O exemplo de política a seguir foi criado pela configuração de um repositório de políticas de permissões verificadas para um PetStoreexemplo de API REST.

permit( principal in PetStore::UserGroup::"us-east-1_EXAMPLE|MyGroup", action in [ PetStore::Action::"get /pets", PetStore::Action::"get /pets/{petId}" ], resource );

O Verified Permissions retorna uma decisão Allow à solicitação de autorização da aplicação quando:

-

A aplicação passou um ID ou token de acesso em um cabeçalho

Authorizationcomo um token portador. -

A aplicação passou um token com uma declaração

cognito:groupsque contém a stringMyGroup. -

A aplicação fez uma solicitação

HTTP GETpara, por exemplo,https://myapi.example.com/petsouhttps://myapi.example.com/pets/scrappy.

Exemplo de política para um usuário do Amazon Cognito

Seu grupo de usuários também pode gerar solicitações de autorização para o Verified Permissions em condições diferentes das solicitações de API. Você pode enviar qualquer decisão de controle de acesso na aplicação ao seu repositório de políticas. Por exemplo, você pode complementar a segurança do Amazon DynamoDB ou do Amazon S3 com controle de acesso baseado em atributos antes que qualquer solicitação transite pela rede, reduzindo o uso da cota.

O exemplo a seguir usa a linguagem de política Cedarexample_image.png. John, um usuário da aplicação, recebe um token de ID do cliente da aplicação e o passa em uma solicitação GET para um URL que exige autorização, https://example.com/images/example_image.png. O token de ID de John tem uma reivindicação aud do ID de cliente da aplicação do grupo de usuários 1234567890example. A função do Lambda de geração de pré-token também inseriu uma nova reivindicação costCenter com um valor, para John, de Finance1234.

permit ( principal, actions in [ExampleCorp::Action::"readFile", "writeFile"], resource == ExampleCorp::Photo::"example_image.png" ) when { principal.aud == "1234567890example" && principal.custom.costCenter like "Finance*" };

O corpo da solicitação a seguir resulta em uma resposta Allow.

{ "accesstoken": "[John's ID token]", "action": { "actionId": "readFile", "actionType": "Action" }, "resource": { "entityId": "example_image.png", "entityType": "Photo" } }

Quando você quiser especificar uma entidade principal em uma política do Verified Permissions, use o seguinte formato:

permit ( principal == [Namespace]::[Entity]::"[user pool ID]|[user sub]", action, resource );

Veja a seguir um exemplo de entidade principal para um usuário em um grupo de usuários com ID us-east-1_Example com sub, ou ID de usuário 973db890-092c-49e4-a9d0-912a4c0a20c7.

principal ==ExampleCorp::User::"us-east-1_Example|973db890-092c-49e4-a9d0-912a4c0a20c7",

Quando você quiser especificar um grupo de usuários em uma política do Verified Permissions, use o seguinte formato:

permit ( principal in [Namespace]::[Group Entity]::"[Group name]", action, resource );

Controle de acesso por atributo

A autorização com permissões verificadas para seus aplicativos e o recurso de atributos para controle de acesso dos grupos de identidade do Amazon Cognito para AWS credenciais são formas de controle de acesso baseado em atributos (ABAC). Veja a seguir uma comparação dos recursos do ABAC do Verified Permissions e do Amazon Cognito. No ABAC, um sistema examina os atributos de uma entidade e toma uma decisão de autorização com base nas condições que você define.

| Serviço | Processo | Resultado |

|---|---|---|

| Amazon Verified Permissions | Retorna uma Deny decisão Allow or da análise de um grupo de usuários JWT. |

O acesso aos recursos do aplicativo é bem-sucedido ou não, com base na avaliação da política da Cedar. |

| Grupos de identidade do Amazon Cognito (atributos para controle de acesso) | Atribui tags de sessão ao seu usuário com base em seus atributos. As condições da política do IAM podem verificar as tags Allow ou Deny o acesso do usuário Serviços da AWS a. |

Uma sessão marcada com AWS credenciais temporárias para uma função do IAM. |