本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

Amazon EMR 的加密選項

使用 Amazon EMR 4.8.0 版及更高版本,您可以使用安全組態來指定加密靜態資料、傳輸中資料或兩者的設定。啟用靜態資料加密時,您可以選擇對在 Amazon S3 的 EMRFS 資料,在本機磁碟的資料或兩者進行加密。您建立的每個安全組態都儲存在 Amazon EMR 中,而非叢集組態中,因此無論何時建立叢集,都可以輕鬆重複使用組態來指定資料加密設定。如需詳細資訊,請參閱使用 Amazon EMR 主控台或使用 建立安全組態 AWS CLI。

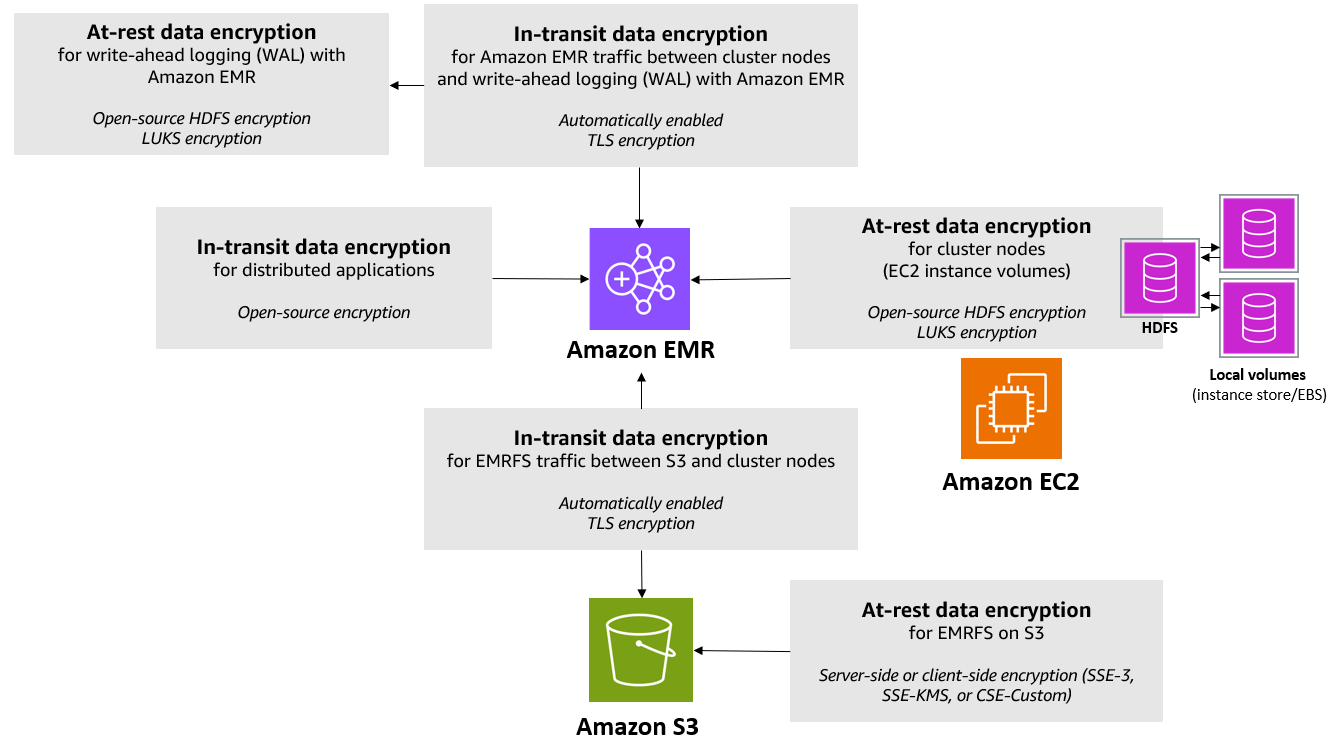

下圖顯示安全組態提供的不同資料加密選項。

以下加密選項也可供使用,且未使用安全組態來設定:

-

或者,您可以使用 Amazon EMR 4.1.0 版及更新版本,來選擇在 HDFS 中設定透明加密。如需詳細資訊,請參閱《Amazon EMR 版本指南》中的在 Amazon EMR 上 HDFS 中的透明加密。

-

如果您使用的是不支援安全組態的 Amazon EMR 發行版本,可以在 Amazon S3 中手動設定 EMRFS 資料的加密。如需詳細資訊,請參閱使用 EMRFS 屬性指定 Amazon S3 加密。

-

如果您使用的是早於 5.24.0 的 Amazon EMR 版本,則只有在使用自訂 AMI 時,才支援加密的 EBS 根裝置磁碟區。如需詳細資訊,請參閱《Amazon EMR 管理指南》中的使用加密的 Amazon EBS 根裝置磁碟區建立自訂 AMI。

注意

從 Amazon EMR 5.24.0 版開始,當您將 指定 AWS KMS 為金鑰提供者時,您可以使用安全組態選項來加密 EBS 根裝置和儲存磁碟區。如需詳細資訊,請參閱本機磁碟加密。

資料加密需要金鑰和憑證。安全組態可讓您靈活地選擇多個選項,包括 管理的金鑰 AWS Key Management Service、Amazon S3 管理的金鑰,以及您提供的自訂提供者的金鑰和憑證。使用 AWS KMS 做為金鑰提供者時,會收取儲存和使用加密金鑰的費用。如需詳細資訊,請參閱 AWS KMS 定價

指定加密選項前,請決定您想使用的金鑰和憑證管理系統,才能先建立金鑰和憑證或您指定為加密設定一部分的自訂提供者。

Amazon S3 中 EMRFS 資料的靜態加密

Amazon S3 加密適用於從 Amazon S3 讀取和寫入的 Amazon EMR 檔案系統 (EMRFS) 物件。啟用靜態加密時,會指定 Amazon S3 伺服器端加密 (SSE) 或用戶端加密 (CSE) 作為預設加密模式。或者,您可以使用 Per bucket encryption overrides (每個儲存貯體加密覆寫) 為個別儲存貯體指定不同的加密方法。無論是否啟用了 Amazon S3 加密功能,Transport Layer Security (TLS) 都會將 EMR 叢集節點和 Amazon S3 之間傳送中的 EMRFS 物件加密。如需 Amazon S3 加密的詳細資訊,請參閱《Amazon Simple Storage Service 使用者指南》中的使用加密保護資料。

注意

當您使用 時 AWS KMS, 會收取儲存和使用加密金鑰的費用。如需詳細資訊,請參閱AWS KMS 定價

Amazon S3 伺服器端加密

所有 Amazon S3 儲存貯體都已預設設定加密,且所有上傳至 S3 儲存貯體的新物件都會在靜態時自動加密,Amazon S3 會在將資料寫入磁碟時加密物件層級的資料,並在存取資料時解密資料。如需有關 SSE 的詳細資訊,請參閱《Amazon Simple Storage Service 使用者指南》中的使用伺服器端加密保護資料。

當您在 Amazon EMR 中指定 SSE 時,您可以在兩種不同的金鑰管理系統中選擇:

-

SSE-S3 – Amazon S3 為您管理密鑰。

-

SSE-KMS – 您可以使用 AWS KMS key 設定適用於 Amazon EMR 的政策。如需 Amazon EMR 金鑰需求的詳細資訊,請參閱使用 AWS KMS keys 進行加密。

使用客戶提供的金鑰的 SSE (SSE-C) 不適用於 Amazon EMR。

Amazon S3 用戶端加密

使用 Amazon S3 用戶端加密,Amazon S3 加密及解密會在您 EMR 叢集上的 EMRFS 用戶端中進行。物件在上傳至 Amazon S3 之前會先加密,並在下載後解密。您指定的提供者會提供用戶端使用的加密金鑰。用戶端可以使用 AWS KMS (CSE-KMS) 提供的金鑰或提供用戶端根金鑰 (CSE-C) 的自訂 Java 類別。CSE-KMS 和 CSE-C 之間的加密細節略有不同,具體取決於指定的提供者和要解密或加密之物件的中繼資料。如需有關這些差異的詳細資訊,請參閱《Amazon Simple Storage Service 使用者指南》中的使用用戶端加密保護資料。

注意

Amazon S3 CSE 只能確保與 Amazon S3 交換的 EMRFS 資料經過加密;而不會加密叢集執行個體磁碟區上的所有資料。此外,由於 Hue 不使用 EMRFS,因此 Hue S3 檔案瀏覽器寫入到 Amazon S3 的物件不會被加密。

Amazon EMR WAL 中資料的靜態加密

當您設定預先寫入記錄 (WAL) 的伺服器端加密 (SSE) 時,Amazon EMR 會加密靜態資料。當您在 Amazon EMR 中指定 SSE 時,您可以從兩個不同的金鑰管理系統中選擇:

- SSE-EMR-WAL

-

Amazon EMR 會為您管理金鑰。根據預設,Amazon EMR 會使用 加密您存放在 Amazon EMR WAL 中的資料SSE-EMR-WAL。

- SSE-KMS-WAL

-

您可以使用 AWS KMS 金鑰來設定套用至 Amazon EMR WAL 的政策。如需使用客戶 KMS 金鑰為 EMR WAL 設定靜態加密的詳細資訊,請參閱使用 EMR WAL 服務的客戶 KMS 金鑰進行靜態加密。

注意

當您透過 Amazon EMR 啟用 WAL 時,您無法將自己的金鑰與 SSE 搭配使用。如需詳細資訊,請參閱 Amazon EMR 的預先寫入日誌 (WAL)。

本機磁碟加密

當您使用 Amazon EMR 安全組態啟用本機磁碟加密時,下列機制會一起運作來加密本機磁碟。

開放原始碼 HDFS 加密

HDFS 會在分散式處理期間,在叢集執行個體之間交換資料。它也會讀取和寫入資料至執行個體存放磁碟區以及連接到執行個體的 EBS 磁碟區。您啟用本機磁碟加密時,會啟動以下的開放原始碼 Hadoop 加密選項:

-

安全 Hadoop RPC

設定為「 Privacy」,此選項使用 Simple Authentication Security Layer (SASL)。 -

HDFS 區塊資料傳輸的資料加密

設為 true並設定為使用 AES 256 加密。

注意

您可以透過啟用傳輸中加密,啟動額外的 Apache Hadoop 加密。如需詳細資訊,請參閱傳輸中加密。這些加密設定不會啟動您可手動設定的 HDFS 透明加密。如需詳細資訊,請參閱《Amazon EMR 版本指南》中的在 Amazon EMR 上 HDFS 中的透明加密。

執行個體儲存體加密

對於使用 NVMe 型 SSD 作為執行個體儲存體磁碟區的 EC2 執行個體類型,無論 Amazon EMR 加密設定為何,都會使用 NVMe 加密。如需詳細資訊,請參閱《Amazon EC2 使用者指南》中的 NVMe SSD 磁碟區。對於其他執行個體儲存體磁碟區,當本機磁碟加密啟用時,Amazon EMR 使用 LUKS 加密執行個體儲存體磁碟區,無論 EBS 磁碟區是使用 EBS 加密還是 LUKS 來加密。

EBS 磁碟區加密

如果您在帳戶預設啟用 EBS 磁碟區 Amazon EC2 加密的區域中建立叢集,即使本機磁碟未啟用加密,EBS 磁碟區仍會加密。如需詳細資訊,請參閱《Amazon EC2 使用者指南》中的預設加密。當安全組態中啟用本機磁碟加密時,Amazon EMR 設定會優先於叢集 EC2 執行個體的 Amazon EC2 預設加密設定。

下列選項可用於使用安全組態加密 EBS 磁碟區:

-

EBS 加密 – 從 Amazon EMR 5.24.0 版開始,您可以選擇啟用 EBS 加密。EBS 加密選項會加密 EBS 根設備磁碟區和連接的儲存磁碟區。只有在您將 指定 AWS Key Management Service 為金鑰提供者時,才能使用 EBS 加密選項。建議使用 EBS 加密。

-

LUKS 加密 – 如果您針對 Amazon EBS 磁碟區選擇使用 LUKS 加密,則 LUKS 加密只會套用至附接的儲存磁碟區,而不會套用至根裝置磁碟區。如需關於 LUKS 加密的詳細資訊,請參閱 磁碟上 LUKS 規格

。 對於您的金鑰提供者,您可以使用適用於 Amazon EMR AWS KMS key 的政策,或提供加密成品的自訂 Java 類別來設定 。當您使用 時 AWS KMS, 會收取儲存和使用加密金鑰的費用。如需詳細資訊,請參閱 AWS KMS 定價

。

注意

若要檢查您的叢集是否已啟用 EBS 加密,建議您使用 DescribeVolumes API 呼叫。如需詳細資訊,請參閱 DescribeVolumes。在叢集上執行 lsblk 只會檢查 LUKS 加密的狀態,而非 EBS 加密。

傳輸中加密

數種加密機制在使用傳輸中加密時啟用。這些是開放原始碼功能,是應用程式特定的,可能因 Amazon EMR 版本而異。若要啟用傳輸中加密,請在 Amazon EMR 使用 Amazon EMR 主控台或使用 建立安全組態 AWS CLI中使用 。對於啟用傳輸中加密的 EMR 叢集,Amazon EMR 會自動設定開放原始碼應用程式組態,以啟用傳輸中加密。對於進階使用案例,您可以直接設定開放原始碼應用程式組態,以覆寫 Amazon EMR 中的預設行為。如需詳細資訊,請參閱傳輸中加密支援矩陣和設定應用程式。

如需傳輸中加密相關開放原始碼應用程式的詳細資訊,請參閱下列內容:

-

當您使用安全組態啟用傳輸中加密時,Amazon EMR 會為所有支援傳輸中加密的開放原始碼應用程式端點啟用傳輸中加密。支援不同應用程式端點的傳輸中加密,因 Amazon EMR 發行版本而異。如需詳細資訊,請參閱傳輸中加密支援矩陣。

-

您可以覆寫開放原始碼組態,以執行下列動作:

-

如果您的使用者提供的 TLS 憑證不符合要求,請停用 TLS 主機名稱驗證

-

根據您的效能和相容性需求,停用特定端點的傳輸中加密

-

控制要使用的 TLS 版本和密碼套件。

您可以在傳輸中加密支援矩陣中找到有關應用程式特定組態的詳細資訊

-

-

除了使用安全組態啟用傳輸中加密之外,某些通訊通道還需要額外的安全組態,才能啟用傳輸中加密。例如,某些開放原始碼應用程式端點使用 Simple Authentication and Security Layer (SASL) 進行傳輸中加密,這需要在 EMR 叢集的安全組態中啟用 Kerberos 身分驗證。若要進一步了解這些端點,請參閱傳輸中加密支援矩陣。

-

我們建議您使用支援 TLS v1.2 或更高版本的軟體。EC2 上的 Amazon EMR 會隨附預設 Corretto JDK 分佈,以決定在 Java 上執行的開放原始碼網路允許哪些 TLS 版本、密碼套件和金鑰大小。目前,大多數開放原始碼架構會針對 Amazon EMR 7.0.0 及更高版本強制執行 TLS v1.2 或更高版本。這是因為大多數開放原始碼架構在適用於 Amazon EMR 7.0.0 及更高版本的 Java 17 上執行。舊版 Amazon EMR 可能會因為使用舊版 Java 而支援 TLS v1.0 和 v1.1,但 Corretto JDK 可能會變更 Java 支援的 TLS 版本,這可能會影響現有的 Amazon EMR 版本。

您可透過下列兩種方法之一指定用於傳輸中加密的加密成品:提供您上傳到 Amazon S3 的憑證壓縮檔案,或參考提供加密成品的自訂 Java 類別。如需詳細資訊,請參閱使用 Amazon EMR 加密提供傳輸中資料的加密憑證。