本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 AWS CLI 將資料從 S3 儲存貯體複製到另一個帳戶和區域

Appasaheb Bagali 和 Purushotham G K,Amazon Web Services

Summary

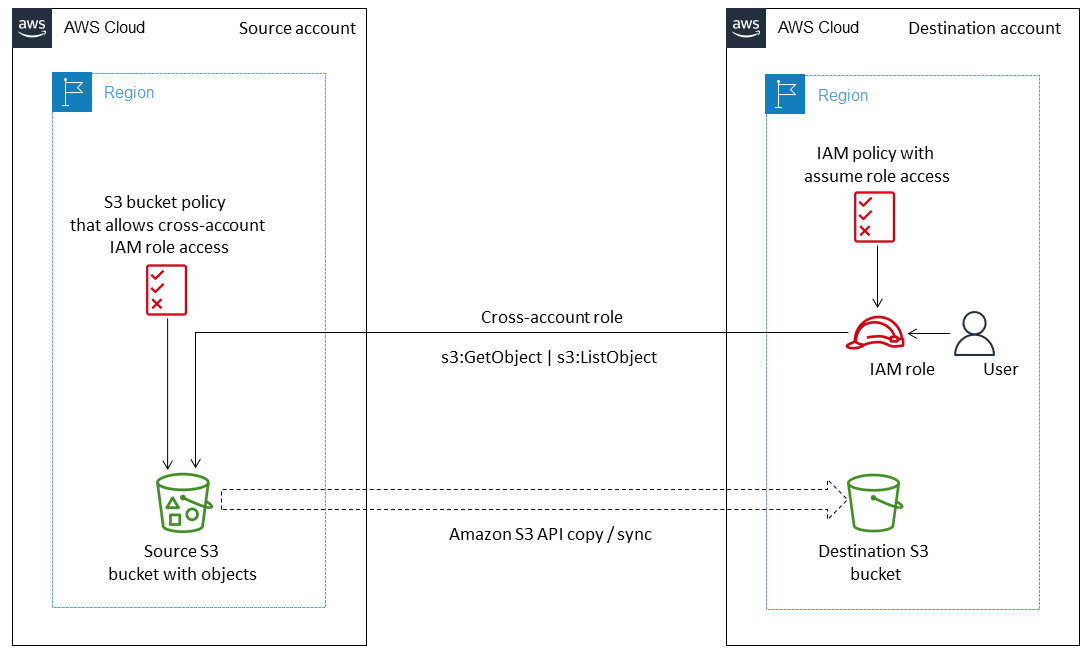

此模式說明如何將資料從 AWS 來源帳戶中的 Amazon Simple Storage Service (Amazon S3) 儲存貯體遷移到另一個 AWS 帳戶中的目的地 S3 儲存貯體,無論是在相同 AWS 區域或不同區域中。

來源 S3 儲存貯體允許使用連接的資源政策存取 AWS Identity and Access Management (IAM)。目的地帳戶中的使用者必須擔任具有來源儲存貯體 PutObject和 GetObject許可的角色。最後,您會執行 copy和 sync命令,將資料從來源 S3 儲存貯體傳輸到目的地 S3 儲存貯體。

帳戶擁有上傳至 S3 儲存貯體的物件。如果您跨帳戶和區域複製物件,您可以授予所複製物件的目的地帳戶擁有權。您可以將物件的存取控制清單 (ACL) 變更為 ,以變更物件的擁有權bucket-owner-full-control。不過,我們建議您將程式設計跨帳戶許可授予目的地帳戶,因為 ACLs可能難以管理多個物件。

警告:此案例需要具有程式設計存取和長期登入資料的 IAM 使用者,這會造成安全風險。為了協助降低此風險,建議您只為這些使用者提供執行任務所需的許可,並在不再需要這些使用者時將其移除。如有必要,可以更新存取金鑰。如需詳細資訊,請參閱《IAM 使用者指南》中的更新存取金鑰。 |

|---|

此模式涵蓋一次性遷移。對於需要持續和自動將新物件從來源儲存貯體遷移到目的地儲存貯體的情況,您可以改為使用 S3 批次複寫,如使用 S3 批次複寫將資料從 S3 儲存貯體複製到另一個帳戶和區域的模式所述。

先決條件和限制

相同或不同 AWS 區域中的兩個作用中 AWS 帳戶。

來源帳戶中現有的 S3 儲存貯體。

如果您的來源或目的地 Amazon S3 儲存貯體已啟用預設加密,您必須修改 AWS Key Management Service (AWS KMS) 金鑰許可。如需詳細資訊,請參閱關於此主題的 AWS Re:Post 文章

。 熟悉跨帳戶許可。

架構

工具

Amazon Simple Storage Service (Amazon S3) 是一種雲端型物件儲存服務,可協助您儲存、保護和擷取任何數量的資料。

AWS Command Line Interface (AWS CLI) 是一種開放原始碼工具,可協助您透過命令列 shell 中的命令與 AWS 服務互動。

AWS Identity and Access Management (IAM) 可透過控制已驗證並獲授權使用的人員,協助您安全地管理對 AWS 資源的存取。

最佳實務

IAM 中的安全最佳實務 (IAM 文件)

套用最低權限許可 (IAM 文件)

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立 IAM 使用者並取得存取金鑰。 |

| AWS DevOps |

建立 IAM 身分型政策。 | 使用下列許可建立名為

注意根據您的使用案例修改來源和目的地儲存貯體名稱。 此身分型政策允許擔任此角色的使用者存取來源儲存貯體和目的地儲存貯體。 | AWS DevOps |

建立 IAM 角色。 | 使用下列信任政策建立名為

注意根據您的使用案例修改信任政策中目的地 IAM 角色或使用者名稱的 Amazon Resource Name (ARN)。 此信任政策允許新建立的 IAM 使用者擔任 | AWS DevOps |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立並連接 S3 儲存貯體政策。 | 登入來源帳戶的 AWS 管理主控台,並開啟 Amazon S3 主控台。選擇來源 S3 儲存貯體,然後選擇許可。在儲存貯體政策下,選擇編輯,然後貼上下列儲存貯體政策。選擇儲存。

注意請務必包含目的地帳戶的 AWS 帳戶 ID,並根據您的需求設定儲存貯體政策範本。 此資源型政策允許目的地角色 | 雲端管理員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立目的地 S3 儲存貯體。 | 登入目的地帳戶的 AWS 管理主控台,開啟 Amazon S3 主控台,然後選擇建立儲存貯體。根據您的需求建立 S3 儲存貯體。如需詳細資訊,請參閱 Amazon S3 文件中的建立儲存貯體。 | 雲端管理員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

使用新建立的使用者登入資料設定 AWS CLI。 |

| AWS DevOps |

擔任 S3 遷移角色。 |

如需詳細資訊,請參閱 AWS 知識中心 | AWS 管理員 |

將資料從來源 S3 儲存貯體複製並同步到目的地 S3 儲存貯體。 | 當您擔任角色時 複製 (如需詳細資訊,請參閱 AWS CLI 命令參考

同步 (如需詳細資訊,請參閱 AWS CLI 命令參考

| 雲端管理員 |

故障診斷

| 問題 | 解決方案 |

|---|---|

呼叫 |

|

相關資源

建立 S3 儲存貯體 (Amazon S3 文件)

Amazon S3 儲存貯體政策和使用者政策 (Amazon S3 文件)

IAM 身分 (使用者、群組和角色) (IAM 文件)

cp 命令

(AWS CLI 文件) sync 命令

(AWS CLI 文件)