本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 Step Functions 和 Lambda 代理函數跨 AWS 帳戶啟動 CodeBuild 專案

由 Richard Milner-Watts (AWS) 和 Amit Anjarlekar (AWS) 建立

Summary

此模式示範如何使用 AWS Step Functions 和 AWS Lambda 代理函數,在多個 AWS 帳戶中非同步啟動 AWS CodeBuild 專案。 AWS Step Functions AWS Lambda 您可以使用模式的範例 Step Functions 狀態機器來測試 CodeBuild 專案的成功。

CodeBuild 可協助您從全受管執行期環境使用 AWS Command Line Interface (AWS CLI) 啟動操作任務。您可以透過覆寫環境變數,在執行時間變更 CodeBuild 專案的行為。此外,您可以使用 CodeBuild 來管理工作流程。如需詳細資訊,請參閱 AWS 研討會網站上的 Service Catalog Tools

先決條件和限制

先決條件

兩個作用中的 AWS 帳戶:使用 Step Functions 叫用 Lambda 代理函數的來源帳戶,以及建置遠端 CodeBuild 範例專案的目標帳戶

限制

此模式無法用於在帳戶之間複製成品。

架構

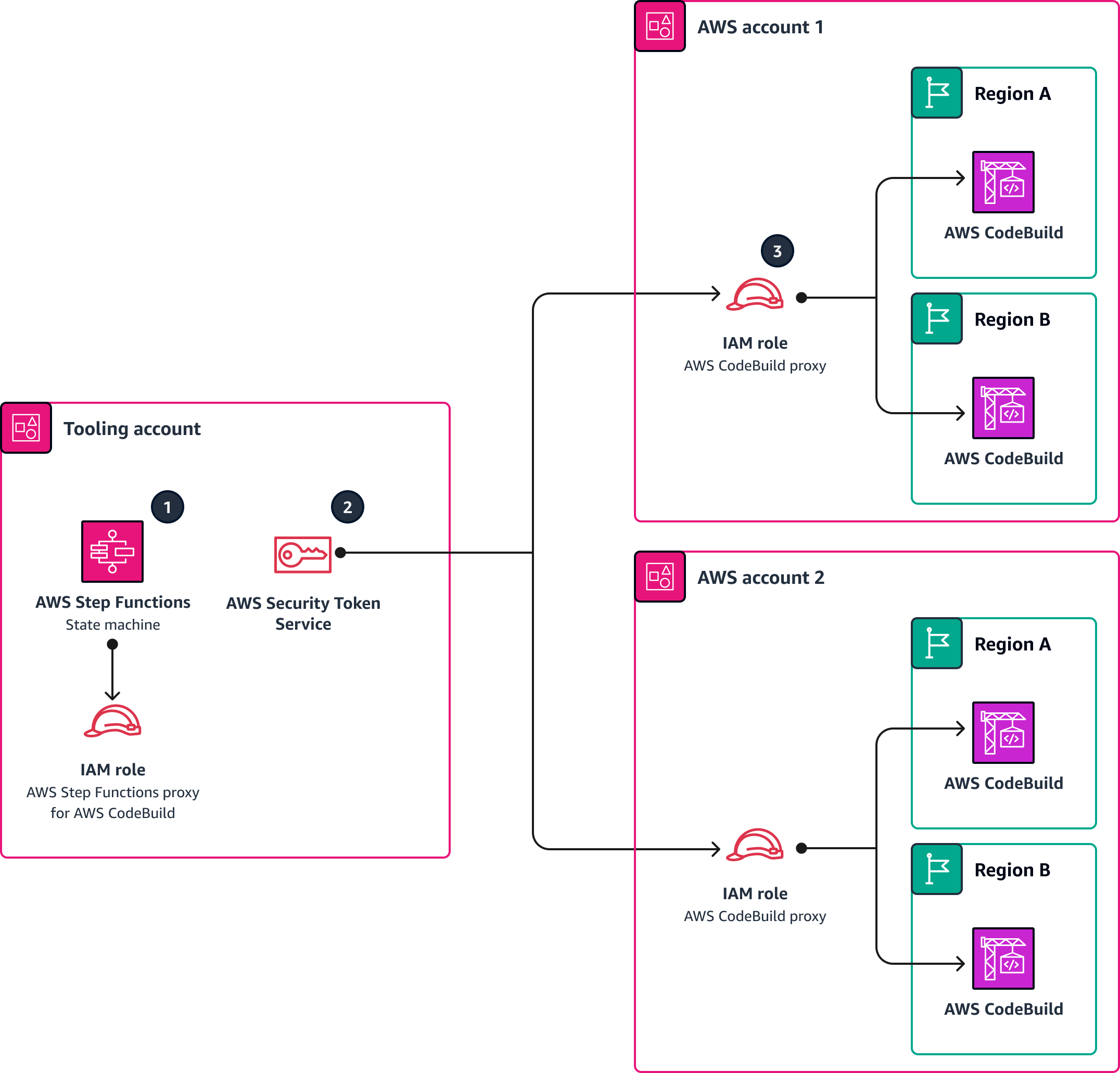

下圖顯示此模式建置的架構。

該圖顯示以下工作流程:

Step Functions 狀態機器會剖析提供的輸入映射,並針對您定義的每個帳戶、區域和專案叫用 Lambda 代理函數 (

codebuild-proxy-lambda)。Lambda 代理函數使用 AWS Security Token Service (AWS STS) 來擔任 IAM 代理角色 (

codebuild-proxy-role),此角色與目標帳戶中的 IAM 政策 (codebuild-proxy-policy) 相關聯。使用擔任的角色,Lambda 函數會啟動 CodeBuild 專案並傳回 CodeBuild 任務 ID。Step Functions 狀態機器會循環和輪詢 CodeBuild 任務,直到收到成功或失敗狀態為止。

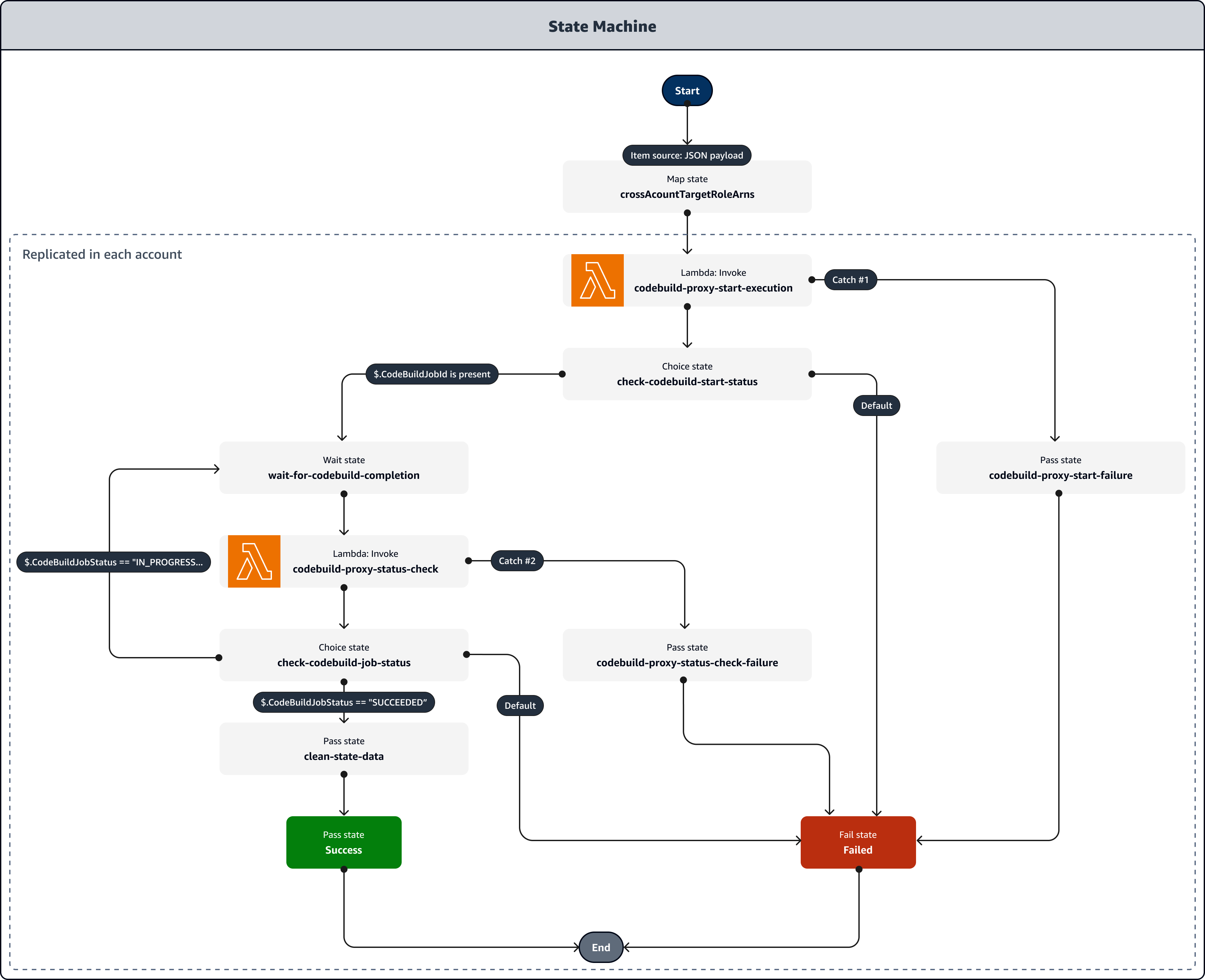

狀態機器邏輯會顯示在下圖中。

技術堆疊

AWS CloudFormation

CodeBuild

IAM

Lambda

Step Functions

X-Ray

工具

AWS CloudFormation 可協助您設定 AWS 資源、快速一致地佈建資源,以及在整個 AWS 帳戶和區域的生命週期中管理這些資源。

AWS CloudFormation 設計工具提供整合式 JSON 和 YAML 編輯器,可協助您檢視和編輯 CloudFormation 範本。

AWS CodeBuild 是一項全受管建置服務,可協助您編譯原始程式碼、執行單元測試,並產生準備好部署的成品。

AWS Identity and Access Management (IAM) 可透過控制已驗證並獲授權使用的人員,協助您安全地管理對 AWS 資源的存取。

AWS Lambda 是一種運算服務,可協助您執行程式碼,而不需要佈建或管理伺服器。它只會在需要時執行程式碼並自動擴展,因此您只需按使用的運算時間付費。

AWS Step Functions 是一種無伺服器協同運作服務,可協助您結合 AWS Lambda 函數和其他 AWS 服務來建置業務關鍵應用程式。

AWS X-Ray 可協助您收集應用程式提供的請求相關資料,並提供可用來檢視、篩選和深入了解該資料的工具,以識別問題和最佳化的機會。

Code

此模式的範例程式碼可在 GitHubCross Account CodeBuild Proxy

最佳實務

調整 Step Function 狀態機器中的等待時間值,將輪詢任務狀態的請求降至最低。使用 CodeBuild 專案的預期執行時間。

在 Step Functions 中調整映射的

MaxConcurrency屬性,以控制可以平行執行的 CodeBuild 專案數量。如有必要,請檢閱生產準備的範例程式碼。考慮解決方案可能會記錄哪些資料,以及預設的 Amazon CloudWatch 加密是否足夠。

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

記錄 AWS IDs。 | 需要 AWS 帳戶 IDs才能跨帳戶設定存取權。 記錄來源和目標帳戶的 AWS 帳戶 ID。如需詳細資訊,請參閱 IAM 文件中的尋找您的 AWS 帳戶 ID。 | AWS DevOps |

下載 AWS CloudFormation 範本。 |

注意在 AWS CloudFormation 範本中, | AWS DevOps |

建立和部署 AWS CloudFormation 堆疊。 |

注意您必須先為代理 Lambda 函數建立 AWS CloudFormation 堆疊,才能在目標帳戶中建立任何資源。當您在目標帳戶中建立信任政策時,IAM 角色會從角色名稱轉譯為內部識別符。這就是 IAM 角色必須已存在的原因。 | AWS DevOps |

確認建立代理函數和狀態機器。 |

| AWS DevOps |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立和部署 AWS CloudFormation 堆疊。 |

| AWS DevOps |

確認已建立範例 CodeBuild 專案。 |

| AWS DevOps |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

啟動狀態機器。 |

| AWS DevOps |

驗證環境變數。 |

| AWS DevOps |

故障診斷

| 問題 | 解決方案 |

|---|---|

Step Functions 執行所花費的時間超過預期。 | 在 Step Function 狀態機器中調整映射的 |

CodeBuild 任務的執行時間超過預期。 |

|