本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 ACM 將 Windows SSL 憑證遷移至 Application Load Balancer

Chandra Sekhar Yaratha 和 Igor Kovalchuk,Amazon Web Services

Summary

模式提供使用 AWS Certificate Manager (ACM) 將現有 Secure Sockets Layer (SSL) 憑證從託管在內部部署伺服器或 Microsoft Internet Information Services (IIS) 上的 Amazon Elastic Compute Cloud (Amazon EC2) 執行個體上的網站遷移的指引。然後,SSL 憑證可以與 AWS 上的 Elastic Load Balancing 搭配使用。

SSL 可保護您的資料、確認您的身分、提供更好的搜尋引擎排名、協助滿足支付卡產業資料安全標準 (PCI DSS) 要求,並改善客戶信任。管理這些工作負載的開發人員和 IT 團隊希望其 Web 應用程式和基礎設施,包括 IIS 伺服器和 Windows Server,保持符合其基準政策。

此模式涵蓋從 Microsoft IIS 手動匯出現有的 SSL 憑證、將它們從個人資訊交換 (PFX) 格式轉換為 ACM 支援的 Private Enhanced Mail (PEM) 格式,然後將它們匯入 AWS 帳戶中的 ACM。它也說明如何為您的應用程式建立 Application Load Balancer,並將 Application Load Balancer 設定為使用匯入的憑證。然後,在 Application Load Balancer 上終止 HTTPS 連線,您不需要在 Web 伺服器上進一步的組態額外負荷。如需詳細資訊,請參閱建立 Application Load Balancer 的 HTTPS 接聽程式。

Windows 伺服器使用 .pfx 或 .p12 檔案來包含公有金鑰檔案 (SSL 憑證) 及其唯一的私有金鑰檔案。Certificate Authority (CA) 為您提供公有金鑰檔案。您可以使用伺服器來產生建立憑證簽署請求 (CSR) 的相關聯私有金鑰檔案。

先決條件和限制

先決條件

作用中的 AWS 帳戶

AWS 上的虛擬私有雲端 (VPC),目標使用的每個可用區域中至少有一個私有和一個公有子網路

在 Windows Server 2012 或更新版本上執行的 IIS 8.0 版或更新版本

在 IIS 上執行的 Web 應用程式

IIS 伺服器的管理員存取權

架構

來源技術堆疊

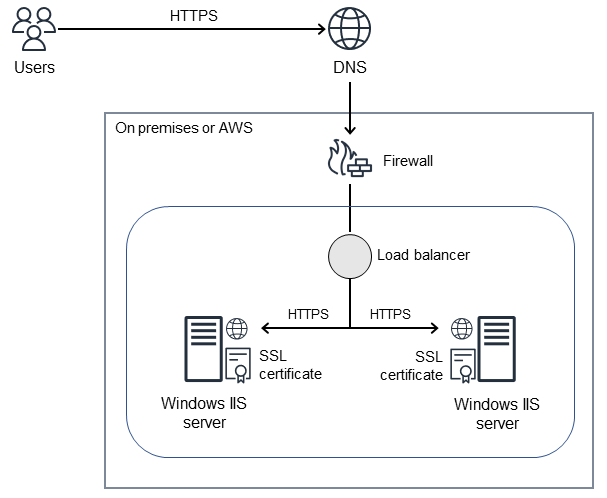

使用 SSL 的 IIS Web 伺服器實作,以確保在加密連線 (HTTPS) 中安全地傳輸資料

來源架構

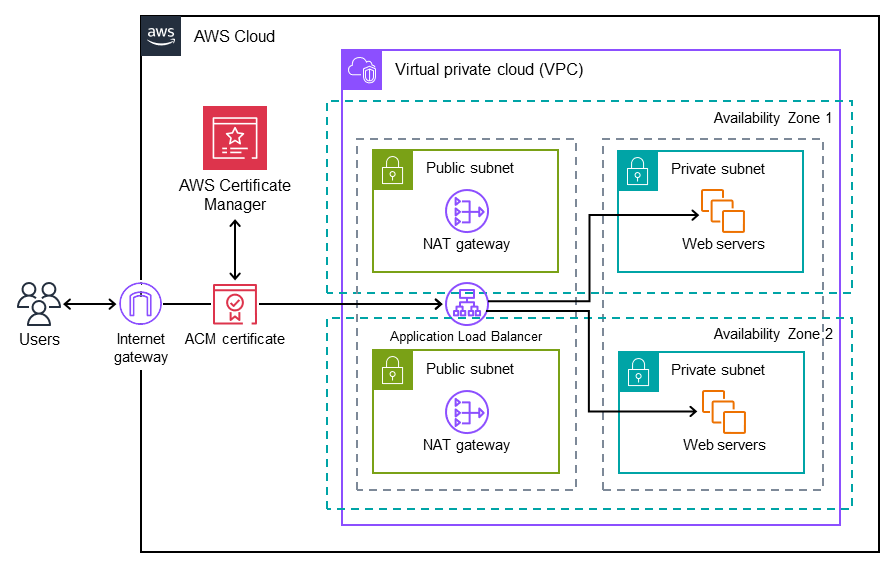

目標技術堆疊

您 AWS 帳戶中的 ACM 憑證

設定為使用匯入憑證的 Application Load Balancer

私有子網路中的 Windows Server 執行個體

目標架構

工具

AWS Certificate Manager (ACM) 可協助您建立、存放和續約公有和私有 SSL/TLS X.509 憑證和金鑰,以保護 AWS 網站和應用程式。

Elastic Load Balancing (ELB) 會將傳入的應用程式或網路流量分配到多個目標。例如,您可以在一或多個可用區域中跨 EC2 執行個體、容器和 IP 地址分配流量。

最佳實務

強制流量從 HTTP 重新導向至 HTTPS。

為您的 Application Load Balancer 正確設定安全群組,以僅允許特定連接埠的傳入流量。

在不同的可用區域中啟動 EC2 執行個體,以確保高可用性。

將應用程式的網域設定為指向 Application Load Balancer 的 DNS 名稱,而不是其 IP 地址。

確定 Application Load Balancer 已設定應用程式層運作狀態檢查。

設定運作狀態檢查的閾值。

使用 Amazon CloudWatch

監控 Application Load Balancer。

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

從 Windows Server 匯出 .pfx 檔案。 | 若要從 Windows Server 中的內部部署 IIS 管理員將 SSL 憑證匯出為 .pfx 檔案:

您的 .pfx 檔案現在應儲存到您指定的位置和路徑。 | 系統管理員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

下載並安裝 OpenSSL 工具組。 |

| 系統管理員 |

將 PFX 編碼憑證轉換為 PEM 格式。 | 下列步驟會將 PFX 編碼的簽章憑證檔案轉換為三個 PEM 格式的檔案:

若要轉換 PFX 編碼憑證:

| 系統管理員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

準備匯入憑證。 | 在 ACM 主控台 | 雲端管理員 |

提供憑證內文。 | 針對憑證內文,貼上您要匯入的 PEM 編碼憑證。 如需此範例和其他任務中所述命令和步驟的詳細資訊,請參閱 ACM 文件中的匯入憑證。 | 雲端管理員 |

提供憑證私有金鑰。 | 對於 Certificate private key (憑證私有金鑰),貼上與憑證公有金鑰相符的 PEM 編碼、未加密私有金鑰。 | 雲端管理員 |

提供憑證鏈。 | 對於憑證鏈,請貼上存放在 | 雲端管理員 |

匯入憑證。 | 選擇 Review and import (檢閱和匯入)。確認憑證的相關資訊正確無誤,然後選擇匯入。 | 雲端管理員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立和設定負載平衡器和接聽程式。 | 遵循 Elastic Load Balancing 文件中的指示來設定目標群組、註冊目標,以及建立 Application Load Balancer 和接聽程式。新增連接埠 443 的第二個接聽程式 (HTTPS)。 | 雲端管理員 |

故障診斷

| 問題 | 解決方案 |

|---|---|

Windows PowerShell 無法辨識 OpenSSL 命令,即使您將其新增至系統路徑。 | 檢查 如果沒有,請在 PowerShell 中執行下列命令:

|

相關資源

將憑證匯入 ACM

建立 Application Load Balancer