本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 Amazon EFS on Amazon EKS 搭配 AWS Fargate 搭配持久性資料儲存來執行具狀態工作負載

Ricardo Morais、Rodrigo Bersa 和 Amazon Web Services Lucio Pereira

Summary

此模式提供使用 AWS Fargate 佈建運算資源,讓 Amazon Elastic File System (Amazon EFS) 成為在 Amazon Elastic Kubernetes Service (Amazon EKS) 上執行之容器儲存裝置的指引。

此模式中描述的設定遵循安全最佳實務,並預設提供靜態安全性和傳輸中安全性。若要加密 Amazon EFS 檔案系統,它會使用 AWS Key Management Service (AWS KMS) 金鑰,但您也可以指定金鑰別名,以分派建立 KMS 金鑰的程序。

您可以遵循此模式中的步驟,為proof-of-concept(PoC) 應用程式建立命名空間和 Fargate 設定檔、安裝用於整合 Kubernetes 叢集與 Amazon EFS 的 Amazon EFS 容器儲存界面 (CSI) 驅動程式、設定儲存類別,以及部署 PoC 應用程式。這些步驟會產生在多個 Kubernetes 工作負載之間共用的 Amazon EFS 檔案系統,透過 Fargate 執行。模式隨附可自動化這些步驟的指令碼。

如果您想要容器化應用程式中的資料持久性,並想要避免擴展操作期間遺失資料,則可以使用此模式。例如:

DevOps 工具 – 常見的案例是開發持續整合和持續交付 (CI/CD) 策略。在這種情況下,您可以使用 Amazon EFS 作為共用檔案系統,在 CI/CD 工具的不同執行個體之間存放組態,或在 CI/CD 工具的不同執行個體之間存放管道階段的快取 (例如 Apache Maven 儲存庫)。

Web 伺服器 – 常見的案例是使用 Apache 做為 HTTP Web 伺服器。您可以使用 Amazon EFS 做為共用檔案系統,來存放 Web 伺服器不同執行個體之間共用的靜態檔案。在此範例案例中,修改會直接套用至檔案系統,而不是將靜態檔案製作成 Docker 映像。

先決條件和限制

先決條件

作用中的 AWS 帳戶

具有 Kubernetes 1.17 版或更新版本的現有 Amazon EKS 叢集 (已測試至 1.27 版)

現有的 Amazon EFS 檔案系統,可動態繫結 Kubernetes StorageClass 和佈建檔案系統

叢集管理許可

設定為指向所需 Amazon EKS 叢集的內容

限制

當您搭配 Fargate 使用 Amazon EKS 時,需要考量一些限制。例如,不支援使用某些 Kubernetes 建構模組,例如 DaemonSets 和特殊權限容器。如需 Fargate 限制的詳細資訊,請參閱 Amazon EKS 文件中的 AWS Fargate 考量事項。

此模式提供的程式碼支援執行 Linux 或 macOS 的工作站。

產品版本

AWS Command Line Interface (AWS CLI) 第 2 版或更新版本

Amazon EFS CSI 驅動程式 1.0 版或更新版本 (已測試至 2.4.8 版)

eksctl 0.24.0 版或更新版本 (已測試至 0.158.0 版)

jq 1.6 版或更新版本

kubectl 1.17 版或更新版本 (已測試至 1.27 版)

Kubernetes 1.17 版或更新版本 (已測試至 1.27 版)

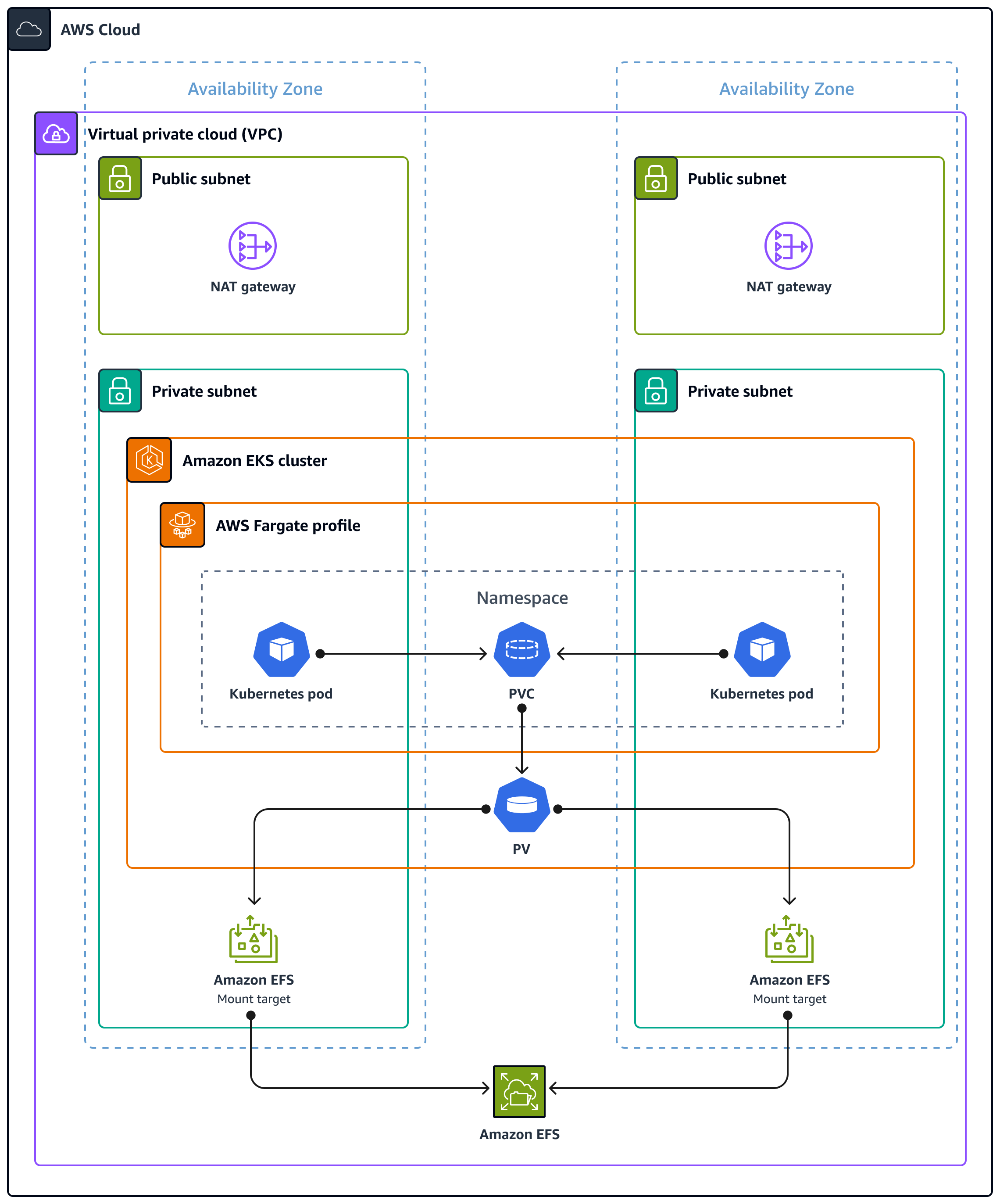

架構

目標架構包含下列基礎設施:

虛擬私有雲端 (VPC)

兩個可用區域

具有 NAT 閘道的公有子網路,可提供網際網路存取

具有 Amazon EKS 叢集和 Amazon EFS 掛載目標 (也稱為掛載點) 的私有子網路

VPC 層級的 Amazon EFS

以下是 Amazon EKS 叢集的環境基礎設施:

在命名空間層級容納 Kubernetes 建構的 AWS Fargate 設定檔

具有下列項目的 Kubernetes 命名空間:

分散在可用區域的兩個應用程式 Pod

在叢集層級繫結至持久性磁碟區 (PV) 的一個持久性磁碟區宣告 (PVC)

整個叢集的 PV,繫結至命名空間中的 PVC,並指向叢集外部私有子網路中的 Amazon EFS 掛載目標

工具

AWS 服務

AWS Command Line Interface (AWS CLI) 是一種開放原始碼工具,可用來從命令列與 AWS 服務互動。

Amazon Elastic File System (Amazon EFS) 可協助您在 AWS 雲端中建立和設定共用檔案系統。在此模式中,它提供簡單、可擴展、全受管和共用的檔案系統,以便與 Amazon EKS 搭配使用。

Amazon Elastic Kubernetes Service (Amazon EKS) 可協助您在 AWS 上執行 Kubernetes,而無需安裝或操作您自己的叢集。

AWS Fargate 是 Amazon EKS 的無伺服器運算引擎。它為您的 Kubernetes 應用程式建立和管理運算資源。

AWS Key Management Service (AWS KMS) 可協助您建立和控制密碼編譯金鑰,以協助保護您的資料。

其他工具

Code

此模式的程式碼會在 GitHub 持續性組態中使用 AWS Fargate 儲存庫搭配 Amazon EKS 上的 Amazon EFS epic01 組織epic06,對應至此模式的 Epics 區段中的順序。

最佳實務

目標架構包含下列服務和元件,並遵循 AWS Well-Architected Framework

Amazon EFS,提供簡單、可擴展、全受管的彈性 NFS 檔案系統。這在 Pod 中執行的所有 PoC 應用程式複寫中用作共用檔案系統,這些複寫會分佈在所選 Amazon EKS 叢集的私有子網路中。

每個私有子網路的 Amazon EFS 掛載目標。這可提供叢集虛擬私有雲端 (VPC) 內每個可用區域的備援。

執行 Kubernetes 工作負載的 Amazon EKS。您必須先佈建 Amazon EKS 叢集,才能使用此模式,如先決條件一節中所述。

AWS KMS,可為存放在 Amazon EFS 檔案系統中的內容提供靜態加密。

Fargate,可管理容器的運算資源,讓您可以專注於業務需求,而不是基礎設施負擔。系統會為所有私有子網路建立 Fargate 設定檔。它提供叢集虛擬私有雲端 (VPC) 內每個可用區域的備援。

Kubernetes Pod,用於驗證內容可由應用程式的不同執行個體共用、取用和寫入。

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立 Amazon EKS 叢集。 | 注意如果您已部署叢集,請跳到下一個史詩。在您現有的 AWS 帳戶中建立 Amazon EKS 叢集。在 GitHub 目錄中 | AWS 管理員、Terraform 或 eksctl 管理員、Kubernetes 管理員 |

匯出環境變數。 | 執行 env.sh 指令碼。這提供後續步驟中所需的資訊。

如果尚未記下,您可以使用下列 CLI 命令取得上述要求的所有資訊。

| AWS 系統管理員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

為應用程式工作負載建立 Kubernetes 命名空間和 Fargate 設定檔。 | 建立命名空間以接收與 Amazon EFS 互動的應用程式工作負載。執行 使用自訂應用程式命名空間名稱:

沒有自訂應用程式命名空間名稱:

其中 | 具有授予許可的 Kubernetes 使用者 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

產生唯一的字符。 | Amazon EFS 需要建立字符以確保等冪操作 (使用相同的建立字符呼叫操作沒有效果)。若要符合此要求,您必須透過可用的技術產生唯一的字符。例如,您可以產生通用的唯一識別符 (UUID),以用作建立字符。 | AWS 系統管理員 |

建立 Amazon EFS 檔案系統。 | 建立 檔案系統,以接收應用程式工作負載讀取和寫入的資料檔案。您可以建立加密或未加密的檔案系統。(最佳實務是,此模式的程式碼會建立加密系統,以預設啟用靜態加密。) 您可以使用唯一的對稱 AWS KMS 金鑰來加密檔案系統。如果未指定自訂金鑰,則會使用 AWS 受管金鑰。 在您為 Amazon EFS 產生唯一字符之後,請使用 create-efs.sh 指令碼來建立加密或未加密的 Amazon EFS 檔案系統。 使用靜態加密,不使用 KMS 金鑰:

其中 使用靜態加密搭配 KMS 金鑰:

其中 不使用加密:

其中 | AWS 系統管理員 |

建立安全群組。 | 建立安全群組以允許 Amazon EKS 叢集存取 Amazon EFS 檔案系統。 | AWS 系統管理員 |

更新安全群組的傳入規則。 | 更新安全群組的傳入規則,以允許下列設定的傳入流量:

| AWS 系統管理員 |

為每個私有子網路新增掛載目標。 | 針對 Kubernetes 叢集的每個私有子網路,為檔案系統和安全群組建立掛載目標。 | AWS 系統管理員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

部署 Amazon EFS CSI 驅動程式。 | 將 Amazon EFS CSI 驅動程式部署至叢集。驅動程式會根據應用程式建立的持久性磁碟區宣告佈建儲存體。執行

此指令碼使用 | 具有授予許可的 Kubernetes 使用者 |

部署儲存類別。 | 將儲存體方案部署到 Amazon EFS 佈建器的叢集 (efs.csi.aws.com://)。 | 具有授予許可的 Kubernetes 使用者 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

部署持久性磁碟區。 | 部署持久性磁碟區,並將其連結至已建立的儲存體方案和 Amazon EFS 檔案系統的 ID。應用程式會使用持久性磁碟區來讀取和寫入內容。您可以在儲存欄位中指定持久性磁碟區的任何大小。Kubernetes 需要此欄位,但由於 Amazon EFS 是彈性檔案系統,因此不會強制執行任何檔案系統容量。您可以使用或不使用加密來部署持久性磁碟區。(根據最佳實務,Amazon EFS CSI 驅動程式預設會啟用加密。) 執行 使用傳輸中加密:

其中 沒有傳輸中加密:

其中 | 具有授予許可的 Kubernetes 使用者 |

部署應用程式請求的持久性磁碟區宣告。 | 部署應用程式請求的持久性磁碟區宣告,並將其連結至儲存體方案。使用與您先前建立的持久性磁碟區相同的存取模式。您可以在儲存欄位中指定持久性磁碟區宣告的任何大小。Kubernetes 需要此欄位,但由於 Amazon EFS 是彈性檔案系統,因此不會強制執行任何檔案系統容量。 | 具有授予許可的 Kubernetes 使用者 |

部署工作負載 1。 | 部署代表應用程式工作負載 1 的 Pod。此工作負載會將內容寫入檔案 | 具有授予許可的 Kubernetes 使用者 |

部署工作負載 2。 | 部署代表應用程式工作負載 2 的 Pod。此工作負載會將內容寫入檔案 | 具有授予許可的 Kubernetes 使用者 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

檢查 的狀態 | 輸入下列命令來檢查 的狀態

如需輸出範例,請參閱其他資訊一節。 | 具有授予許可的 Kubernetes 使用者 |

檢查 的狀態 | 輸入下列命令來檢查 的狀態

如需輸出範例,請參閱其他資訊一節。 | 具有授予許可的 Kubernetes 使用者 |

驗證工作負載 1 是否可以寫入檔案系統。 | 輸入下列命令來驗證工作負載 1 正在寫入

結果如下:

| 具有授予許可的 Kubernetes 使用者 |

驗證工作負載 2 是否可以寫入檔案系統。 | 輸入下列命令來驗證工作負載 2 正在寫入

結果如下:

| 具有授予許可的 Kubernetes 使用者 |

驗證工作負載 1 可以讀取工作負載 2 寫入的檔案。 | 輸入下列命令來驗證工作負載 1 是否可以讀取由工作負載 2 寫入

結果如下:

| 具有授予許可的 Kubernetes 使用者 |

驗證工作負載 2 可以讀取由工作負載 1 寫入的檔案。 | 輸入下列命令來驗證工作負載 2 是否可以讀取由工作負載 1 寫入

結果如下:

| 具有授予許可的 Kubernetes 使用者 |

在您移除應用程式元件後,驗證檔案是否已保留。 | 接著,您可以使用指令碼來移除應用程式元件 (持久性磁碟區、持久性磁碟區宣告和 Pod),並驗證檔案

其中 結果如下:

| 具有授予許可的 Kubernetes 使用者、系統管理員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

監控應用程式日誌。 | 作為第二天操作的一部分,請將應用程式日誌傳送至 Amazon CloudWatch 進行監控。 | AWS 系統管理員、具有授與許可的 Kubernetes 使用者 |

使用 Container Insights 監控 Amazon EKS 和 Kubernetes 容器。 | 作為第二天操作的一部分,請使用 Amazon CloudWatch Container Insights 監控 Amazon EKS 和 Kubernetes 系統。此工具會從不同層級和維度的容器化應用程式收集、彙總和摘要指標。如需詳細資訊,請參閱相關資源一節。 | AWS 系統管理員、具有授與許可的 Kubernetes 使用者 |

使用 CloudWatch 監控 Amazon EFS。 | 作為第二天操作的一部分,請使用 Amazon CloudWatch 監控檔案系統,該系統會收集來自 Amazon EFS 的原始資料並將其處理為可讀且幾近即時的指標。如需詳細資訊,請參閱相關資源一節。 | AWS 系統管理員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

清除模式的所有已建立資源。 | 完成此模式後,請清除所有資源,以避免產生 AWS 費用。在您完成使用 PoC 應用程式後,執行 使用靜態加密搭配 KMS 金鑰:

其中 沒有靜態加密:

其中 | 具有授予許可的 Kubernetes 使用者、系統管理員 |

相關資源

參考

使用 Container Insights (Amazon CloudWatch 文件)

在 Amazon EKS 和 Kubernetes 上設定 Container Insights (Amazon CloudWatch 文件)

Amazon EKS 和 Kubernetes Container Insights 指標 (Amazon CloudWatch 文件)

使用 Amazon CloudWatch 監控 Amazon EFS (Amazon EFS 文件)

GitHub 教學課程和範例

必要工具

其他資訊

以下是 kubectl get pv命令的範例輸出。

NAME CAPACITY ACCESS MODES RECLAIM POLICY STATUS CLAIM STORAGECLASS REASON AGE poc-app-pv 1Mi RWX Retain Bound poc-efs-eks-fargate/poc-app-pvc efs-sc 3m56s

以下是 kubectl -n poc-efs-eks-fargate get pvc命令的範例輸出。

NAME STATUS VOLUME CAPACITY ACCESS MODES STORAGECLASS AGE poc-app-pvc Bound poc-app-pv 1Mi RWX efs-sc 4m34s