本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

基礎設施 OU – 網路帳戶

我們希望聽到您的意見。請進行簡短的問卷 |

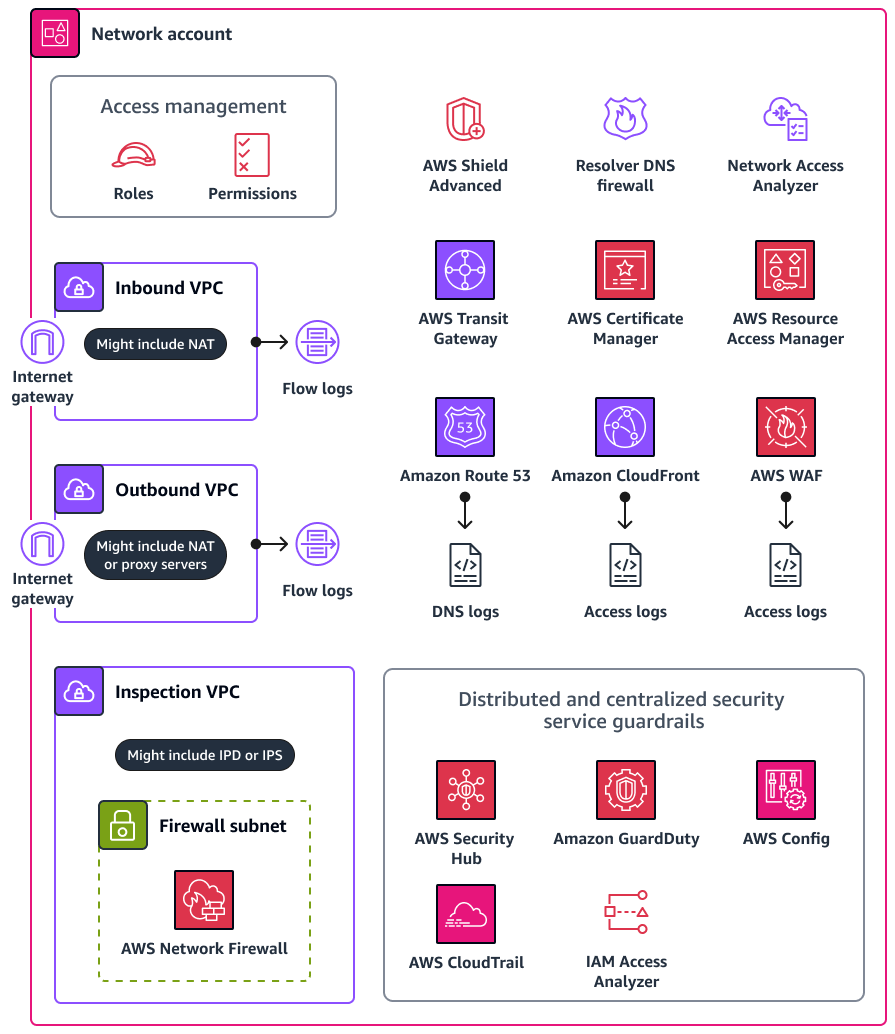

在網路帳戶中,您可以管理虛擬私有雲端 (VPCs) 與更廣泛的網際網路之間的聯網。在此帳戶中,您可以使用 AWS WAF、使用 AWS Resource Access Manager (AWS RAM) 來共用 VPC 子網路和 AWS Transit Gateway 附件,並使用 Amazon CloudFront 來支援目標服務用量,以實作廣泛的揭露控制機制。如需此帳戶的詳細資訊,請參閱AWS 安全參考架構 (AWS SRA)。下圖說明網路帳戶中設定 AWS 的安全和隱私權服務。

本節提供此帳戶中所用下列項目 AWS 服務 的更多詳細資訊:

Amazon CloudFront

Amazon CloudFront 支援前端應用程式和檔案託管的地理限制。CloudFront 可以透過稱為邊緣位置的資料中心全球網路交付內容。當使用者請求您使用 CloudFront 提供的內容時,請求會路由到提供最低延遲的節點。如需如何在安全內容中使用此服務的詳細資訊,請參閱AWS 安全參考架構。

您可以使用 CloudFront 地理限制,防止特定地理位置的使用者存取您透過 CloudFront 分佈分發的內容。如需地理限制的詳細資訊和組態選項,請參閱 CloudFront 文件中的限制內容的地理分佈。

您也可以設定 CloudFront 來產生存取日誌,其中包含 CloudFront 收到的每個使用者請求的詳細資訊。如需詳細資訊,請參閱 CloudFront 文件中的設定和使用標準日誌 (存取日誌)。最後,如果 CloudFront 設定為在一系列節點快取內容,您可以考慮快取發生的位置。對於某些組織,跨區域快取可能會受到跨邊界資料傳輸要求的影響。

AWS Resource Access Manager

AWS Resource Access Manager (AWS RAM) 可協助您安全地跨 共用資源 AWS 帳戶 ,以減少營運開銷並提供可見性和可稽核性。透過 AWS RAM,組織可以限制哪些 AWS 資源可以與其 AWS 帳戶 組織中的其他人或第三方帳戶共用。如需詳細資訊,請參閱可共用 AWS 資源。在網路帳戶中,您可以使用 AWS RAM 來共用 VPC 子網路和傳輸閘道連線。如果您使用 與其他 AWS RAM 共用資料平面連線 AWS 帳戶,請考慮建立程序,以檢查是否已對預先核准進行連線 AWS 區域。

除了共用 VPCs和傳輸閘道連線之外, AWS RAM 還可以用來共用不支援 IAM 資源型政策的資源。對於在個人資料 OU 中託管的工作負載,您可以使用 AWS RAM 存取位於個別 的個人資料 AWS 帳戶。如需詳細資訊,請參閱個人資料 OU – PD 應用程式帳戶一節AWS Resource Access Manager中的 。

AWS Transit Gateway

如果您想要在 中部署 AWS 資源來收集、存放或處理 AWS 區域 符合組織資料駐留需求的個人資料,而且您有適當的技術保護措施,請考慮實作護欄,以防止控制項和資料平面上未經核准的跨邊界資料流程。在控制平面上,您可以使用 IAM 和服務控制政策來限制區域用量,進而限制跨區域資料流程。

有多個選項可控制資料平面上的跨區域資料流程。例如,您可以使用路由表、VPC 對等互連和 AWS Transit Gateway 附件。 AWS Transit Gateway 是連接虛擬私有雲端 (VPCs) 和內部部署網路的中心中樞。作為大型 AWS 登陸區域的一部分,您可以考慮資料周遊的各種方式 AWS 區域,包括透過網際網路閘道、透過直接 VPC-to-VPC 對等互連,以及透過區域間對等互連 AWS Transit Gateway。例如,您可以在 中執行下列動作 AWS Transit Gateway:

-

確認您的 VPCs 與內部部署環境之間的東西和南北連線符合您的隱私權要求。

-

根據您的隱私權需求設定 VPC 設定。

-

使用 AWS Organizations 和 IAM 政策中的服務控制政策,以協助防止修改您的 AWS Transit Gateway 和 Amazon Virtual Private Cloud (Amazon VPC) 組態。如需服務控制政策範例,請參閱本指南限制對 VPC 組態的變更中的 。

AWS WAF

為了協助防止意外洩露個人資料,您可以為 Web 應用程式部署defense-in-depth方法。您可以在應用程式中建置輸入驗證和速率限制,但 AWS WAF 可以做為另一道防線。 AWS WAF 是一種 Web 應用程式防火牆,可協助您監控轉送至受保護 Web 應用程式資源的 HTTP 和 HTTPS 請求。如需如何在安全內容中使用此服務的詳細資訊,請參閱AWS 安全參考架構。

您可以使用 AWS WAF定義和部署規則,以檢查特定條件。下列活動可能與個人資料的意外揭露相關聯:

-

來自未知或惡意 IP 地址或地理位置的流量

-

Open Worldwide Application Security Project (OWASP) 前 10 大攻擊

,包括外洩相關攻擊,例如 SQL 注入 -

請求率高

-

一般機器人流量

-

內容抓取器

您可以部署由 管理的 AWS WAF 規則群組 AWS。的某些受管規則群組 AWS WAF 可用於偵測隱私權和個人資料的威脅,例如:

-

SQL 資料庫 – 此規則群組包含的規則,旨在封鎖與利用 SQL 資料庫相關聯的請求模式,例如 SQL 注入攻擊。如果您的應用程式與 SQL 資料庫連接,請考慮此規則群組。

-

已知輸入錯誤 – 此規則群組包含規則,其設計旨在封鎖已知為無效的請求模式,並與漏洞的利用或探索相關聯。

-

機器人控制 – 此規則群組包含規則,其設計用於管理來自機器人的請求,這些請求可能會消耗過多的資源、扭曲業務指標、導致停機時間,以及執行惡意活動。

-

帳戶接管預防 (ATP) – 此規則群組包含旨在防止惡意帳戶接管嘗試的規則。此規則群組會檢查傳送至應用程式登入端點的登入嘗試。