Tutorial: detección y redacción de datos de PII con S3 Object Lambda y Amazon Comprehend

Cuando utiliza Amazon S3 para conjuntos de datos compartidos para varias aplicaciones y usuarios a los que acceder, es importante restringir la información privilegiada, como la información de identificación personal (PII), solo a entidades autorizadas. Por ejemplo, cuando una aplicación de marketing utiliza algunos datos que contienen PII, es posible que deba enmascarar primero los datos de PII para cumplir con los requisitos de privacidad de datos. Además, cuando una aplicación de análisis utiliza un conjunto de datos de inventario de pedidos de producción, es posible que deba redactar primero la información de la tarjeta de crédito del cliente para evitar fugas de datos no intencionadas.

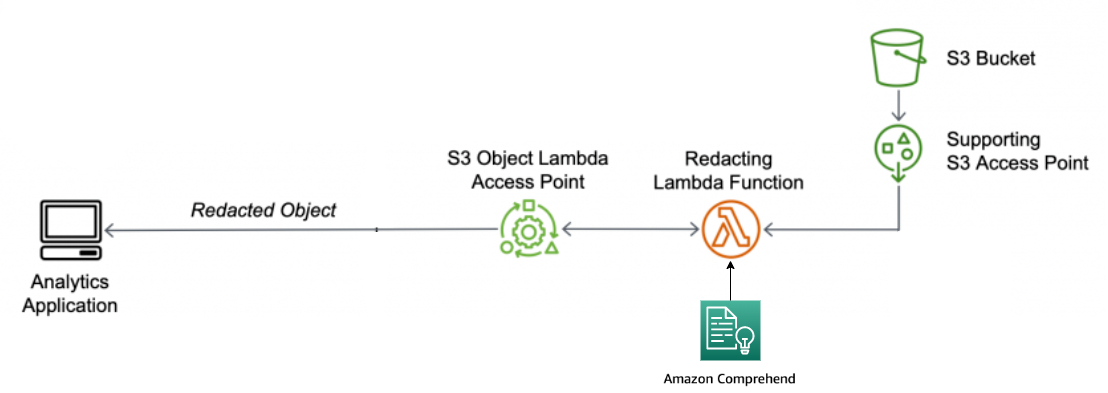

Con S3 Object Lambda

En el proceso, la función de Lambda prediseñada utiliza Amazon Comprehend

Objetivo

En este tutorial, aprenderá a utilizar S3 Object Lambda con la función de Lambda preconstruidaComprehendPiiRedactionS3ObjectLambda. Esta función utiliza Amazon Comprehend para detectar entidades de PII. A continuación, redacta estas entidades reemplazándolas con asteriscos. Al redactar la información personal, oculta los datos confidenciales, lo que puede ayudar con la seguridad y el cumplimiento normativo.

También aprenderá a usar y configurar una AWS LambdaFunction en la AWS Serverless Application Repository

Temas

Requisitos previos: cree un usuario de IAM con permisos

Antes de empezar este tutorial, debe tener una cuenta de AWS en la que puede iniciar sesión como usuario de AWS Identity and Access Management (usuario de IAM) con los permisos correctos.

Puede crear un usuario de IAM para el tutorial. Para completar este tutorial, el usuario de IAM debe adjuntar las siguientes políticas de IAM para acceder a los recursos de AWS y realizar acciones específicas.

nota

Para simplificar, este tutorial crea y utiliza un usuario de IAM. Después de completar este tutorial, recuerde Eliminación del rol de IAM. Para uso en producción, le recomendamos que siga las Prácticas recomendadas de seguridad de IAM en la Guía del usuario de IAM. Una práctica recomendada exige que los usuarios humanos utilicen la federación con un proveedor de identidades para acceder a AWS con credenciales temporales. Otra práctica recomendada es exigir a las cargas de trabajo que utilicen credenciales temporales con roles de IAM para acceder a AWS. Para obtener información sobre el uso de AWS IAM Identity Center para crear usuarios con credenciales temporales, consulte Introducción en la Guía del usuario de AWS IAM Identity Center.

Este tutorial también utiliza políticas de acceso completo. Para uso en producción, le recomendamos que otorgue solo los permisos mínimos necesarios para su caso de uso, de acuerdo con las prácticas recomendadas de seguridad.

Su usuario de IAM requiere las siguientes políticas administradas de AWS:

-

AmazonS3FullAccess

: otorga permisos a todas las acciones de Amazon S3, incluidos los permisos para crear y utilizar un punto de acceso de Object Lambda. -

AWSLambda_FullAccess

— Otorga permisos a todas las acciones de Lambda. -

AWSCloudFormationFullAccess

— Otorga permisos a todos losAWS CloudFormationacciones. -

IAMFullAccess

— Otorga permisos a todas las acciones de IAM. -

IAMAccessAnalyzerReadOnlyAccess

— Otorga permisos para leer toda la información de acceso proporcionada por IAM Access Analyzer.

Puede adjuntar directamente estas directivas existentes al crear un usuario de IAM. Para obtener más información acerca de cómo crear un usuario de IAM, consulte Creación del primer grupo de usuarios y administradores de IAM en la guía del usuario de IAM.

Además, su usuario de IAM requiere una política administrada por el cliente. Para conceder permisos de usuario de IAM a todos los Recursos y acciones de AWS Serverless Application Repository, debe crear una política de IAM y adjuntar la política al usuario de IAM.

Crear y asociar una política a un usuario de IAM

Inicie sesión en AWS Management Console y abra la consola IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación izquierdo, elija Políticas.

-

Elija Create Policy (Crear política).

-

En la pestaña Visual editor (Editor visual), para Service (Servicio), seleccione Choose a service (Elegir un servicio). Luego, elija Serverless Application Repository.

-

Para Actions (Acciones), en Manual actions) (Acciones manuales), seleccione All Serverless Application Repository actions (serverlessrepo:*) (Todas las acciones Serverless Application Repository servidor [serverlessrepo: *]) para este tutorial.

Como práctica recomendada de seguridad, debe permitir solo aquellas acciones y recursos a los que un usuario necesita acceso. Para obtener más información, consulte la sección Prácticas recomendadas de IAM en la Guía del usuario de &IAM;.

-

Para Resources (Recursos), elija All resources (Todos los recursos) en este tutorial.

Como práctica recomendada, debe definir permisos para recursos específicos de cuentas específicas. Si lo prefiere, puede conceder el menor privilegio mediante claves de condición. Para obtener más información, consulte Conceder privilegios mínimos en la Guía del usuario de IAM.

-

Elija Siguiente: Etiquetas.

-

Elija Siguiente: Revisar.

-

En la página Review Policy (Revisar política), especifique un nombre en el campo Name (Nombre) (por ejemplo:

tutorial-serverless-application-repository) y una Description (descripción) (opcional) para la política que está creando. Revise el resumen de política para asegurarse de que ha concedido los permisos deseados y, a continuación, elija Create policy (Crear política) para guardar su nueva política. -

En el panel de navegación izquierdo, elija Usuarios. A continuación, elija el usuario de IAM para este tutorial.

-

En la página Resumen del usuario elegido, elija la opción Permisos y luego Agregar permisos.

-

En Grant permissions (Conceder permisos), elija Attach existing policies directly (Asociar las políticas existentes directamente).

-

Seleccione la casilla de verificación situada junto a la política que acaba de crear (por ejemplo:

tutorial-serverless-application-repository) y luego elija Next: Review (Siguiente: revisar). -

En Permissions Summary (Resumen de permisos), revise el resumen de la política para asegurarse de que ha adjuntado la política deseada. A continuación, elija Add permissions (Agregar permisos).

Paso 1: Crear un bucket de S3

Cree un bucket para almacenar los datos originales que tiene previsto transformar.

nota

Los puntos de acceso se pueden adjuntar a otro origen de datos, como un volumen de Amazon FSx para OpenZFS. Sin embargo, este tutorial utiliza un punto de acceso compatible adjunto a un bucket de S3.

Creación de un bucket

Inicie sesión en la AWS Management Console y abra la consola de Amazon S3 en https://console.aws.amazon.com/s3/

. -

En el panel de navegación izquierdo, elija Buckets.

-

Elija Crear bucket.

Se abrirá la página Crear bucket.

-

En Nombre de bucket, escriba el nombre del bucket (por ejemplo:

tutorial-bucket).Para obtener más información acerca de las reglas de nomenclatura del bucket de Amazon S3, consulte Reglas de nomenclatura de buckets de uso general.

-

En Región, elija la Región de AWS en la que desea que se encuentre el bucket.

Para obtener más información acerca de bucket Region, consulte Información general de los buckets de uso general.

-

Para Configuración de Block Public Access para este bucket, conserve la configuración predeterminada (Bloquear todo acceso público está habilitado).

Le recomendamos que deje todas las configuraciones habilitadas a menos que sepa que necesita desactivar una o varias de ellas para su caso de uso, como alojar un sitio web público. Para obtener más información acerca del bloqueo del acceso público, consulte Bloquear el acceso público a su almacenamiento de Amazon S3.

-

Mantenga la configuración restante establecida en los valores predeterminados.

(Opcional) Si desea configurar opciones de bucket adicionales para el caso de uso específico, consulteCreación de un bucket de uso general.

-

Elija Crear bucket.

Paso 2: Cargar un archivo a S3 bucket

Cargue un archivo de texto que contenga datos de PII conocidos de varios tipos, como nombres, información bancaria, números de teléfono y SSN, al bucket de S3 como datos originales de los que redactará PII más adelante en este tutorial.

Por ejemplo, puede cargarlo siguiendo el archivo tutorial.txt. Este es un ejemplo de un archivo de entrada de ejemplo de Amazon Comprehend.

Hello Zhang Wei, I am John. Your AnyCompany Financial Services, LLC credit card account 1111-0000-1111-0008 has a minimum payment of $24.53 that is due by July 31st. Based on your autopay settings, we will withdraw your payment on the due date from your bank account number XXXXXX1111 with the routing number XXXXX0000. Your latest statement was mailed to 100 Main Street, Any City, WA 98121. After your payment is received, you will receive a confirmation text message at 206-555-0100. If you have questions about your bill, AnyCompany Customer Service is available by phone at 206-555-0199 or email at support@anycompany.com.

Para cargar un archivo en un bucket

Inicie sesión en la AWS Management Console y abra la consola de Amazon S3 en https://console.aws.amazon.com/s3/

. -

En el panel de navegación izquierdo, elija Buckets.

-

En la lista Buckets, elija el nombre del bucket que creó en elPaso 1 (por ejemplo:

tutorial-bucket) para cargar el archivo. -

En la pestaña Objetos del bucket, elija Cargar.

-

En la página Cargar, en Archivos y carpetas, elija Añadir archivos.

-

Seleccione un archivo que cargar y luego seleccione Abrir. Por ejemplo, puede cargar el archivo de ejemplo

tutorial.txtmencionado anteriormente. -

Seleccione Cargar.

Paso 3: Crear un punto de acceso de S3

Para utilizar un punto de acceso de S3 Object Lambda para acceder y transformar los datos originales, debe crear un punto de acceso de S3 y asociarlo con el bucket de S3 que creó en el Paso 1. El punto de acceso debe estar en la misma Región de AWS que los objetos que desea transformar.

Más adelante en este tutorial, utilizará este punto de acceso como punto de acceso de soporte para su punto de acceso de Object Lambda.

Para crear un punto de acceso

Inicie sesión en la AWS Management Console y abra la consola de Amazon S3 en https://console.aws.amazon.com/s3/

. -

En el panel de navegación, elija Puntos de acceso.

-

En la página de Puntos de acceso, elija Crear punto de acceso.

-

Introduzca el nombre que desee (por ejemplo:

tutorial-pii-access-point) para el punto de acceso en el campo Nombre del punto de acceso.Para obtener más información sobre cómo asignar nombres a los puntos de acceso, consulte Reglas de nomenclatura para los puntos de acceso.

-

En el campo Origen de datos, escriba el nombre del bucket que creó en el Paso 1 (por ejemplo,

tutorial-bucket). A continuación, asocie dicha política al bucket de S3.(Opcional) Puede elegir Examinar S3) para explorar su cuenta y buscar buckets. Si elige Examinar S3, seleccione el bucket que le interese y seleccione Elegir ruta para rellenar el campo Nombre del bucket con el nombre del bucket en cuestión.

-

Para Origen de la red, elija Internet.

Para obtener más información acerca de los orígenes de red para los puntos de acceso, consulte Crear puntos de acceso restringidos a una nube privada virtual.

-

Todas las configuraciones de bloqueo de acceso público están habilitadas de forma predeterminada para los puntos de acceso. Le recomendamos que deje habilitada Block all public access (Bloquear todo el acceso público). Para obtener más información, consulte Administración del acceso público a los puntos de acceso para buckets de propósito general.

-

En el resto de configuraciones de punto de acceso, mantenga la configuración predeterminada.

(Opcional) Puede modificar la configuración del punto de acceso para admitir el caso de uso. En este tutorial, le recomendamos que mantenga la configuración predeterminada.

(Opcional) Si necesita administrar el acceso al punto de acceso, puede especificar una directiva de punto de acceso. Para obtener más información, consulte Ejemplos de políticas de puntos de acceso.

-

Elija Crear punto de acceso.

Paso 4: Configurar e implementar una función de Lambda prefabricada

Para redactar los datos de PII, configure e implemente la función prediseñada AWS Lambda ComprehendPiiRedactionS3ObjectLambda para utilizarla con el punto de acceso de S3 Object Lambda.

Para configurar e implementar la función de Lambda

-

Inicie sesión en la AWS Management Console y vea la función

ComprehendPiiRedactionS3ObjectLambdaen laAWS Serverless Application Repository. -

Para Application settings (Configuración de la aplicación), en Application name (Nombre de la aplicación), conserve el valor predeterminado (

ComprehendPiiRedactionS3ObjectLambda) para este tutorial.(Opcional) Puede introducir el nombre que desea dar a esta aplicación. Es posible que desee hacerlo si tiene previsto configurar varias funciones de Lambda para diferentes necesidades de acceso para el mismo conjunto de datos compartido.

-

Para MaskCharacter, conserve el valor predeterminado (

*). El carácter de máscara reemplaza cada carácter de la entidad PII redactada. -

Para MaskMode, conserve el valor predeterminado (MASK). El valor MaskMode especifica si la entidad PII se redacta con el carácter

MASKo el valorPII_ENTITY_TYPE. -

Para redactar los tipos de datos especificados, paraPiiEntityTypes, conserve el valor predeterminadoALL. El valor PiiEntityTypes especifica los tipos de entidad de PII que se deben considerar para la redacción.

Para obtener más información acerca de la lista de tipos de entidad de PII admitidos, consulte Detecte información de identificación personal (PII) en la Guía para desarrolladores de Amazon Comprehend.

-

Mantenga la configuración restante establecida en los valores predeterminados.

(Opcional) Si desea configurar opciones adicionales para el caso de uso específico, consulte la sección Readme file (Archivo Léame) en el lado izquierdo de la página.

-

Elija la casilla de verificación situada junto a I acknowledge that this app creates custom IAM roles (Confirmo que esta aplicación puede crear roles de IAM personalizados).

-

Elija Implementar.

-

En la página de la nueva aplicación, en Resources (Recursos), elija la opción Logical ID (ID lógico) de la función de Lambda que implementó para revisar la función en la página de funciones de Lambda.

Paso 5: Crear un punto de acceso de S3 Object Lambda

Un punto de acceso S3 Object Lambda proporciona la flexibilidad para invocar una función de Lambda directamente desde una solicitud GET S3 para que la función pueda redactar datos de PII recuperados de un punto de acceso de S3. Al crear y configurar un punto de acceso de S3 Object Lambda, debe especificar la función de Lambda redactante para invocar y proporcionar el contexto de evento en formato JSON como parámetros personalizados para que los utilice Lambda.

S3 Object Lambda proporciona contexto sobre la solicitud que se realiza en el evento pasado a Lambda. Para obtener más información sobre los campos en el contexto de evento, consulte Formato y uso del contexto del evento.

Para crear un punto de acceso de S3 Object Lambda

Inicie sesión en la AWS Management Console y abra la consola de Amazon S3 en https://console.aws.amazon.com/s3/

. -

En el panel de navegación del lado izquierdo de la consola, elija Object Lambda Access Points (Puntos de acceso de Object Lambda).

-

En la página Object Lambda Access Points (Puntos de acceso Object Lambda), elija Create Object Lambda Access Point (Crear un punto de acceso de Object Lambda).

-

En Nombre del punto de acceso del objeto Lambda, introduzca el nombre que desea utilizar para el punto de acceso del objeto Lambda (por ejemplo:

tutorial-pii-object-lambda-accesspoint). -

Para Supporting Access Point (Soporte de punto de acceso), introduzca o busque el punto de acceso estándar que ha creado en el Paso 3(por ejemplo:

tutorial-pii-access-point), y luego elija Choose Supporting Access Point (Elegir soporte de punto de acceso). -

Para las S3 APIs (API de S3), para recuperar objetos del bucket de S3 para que la función de Lambda los procese, seleccione GetObject.

-

Para Invoke Lambda function (Invocación de una función de Lambda), puede elegir una de las dos opciones siguientes.

-

Elegir Choose from functions in your account (Elija entre las funciones de su cuenta) y elija la función de Lambda que implementó en el Paso 4 (por ejemplo:

serverlessrepo-ComprehendPiiRedactionS3ObjectLambda) desde la lista desplegable Lambda function (Función de Lambda). -

Elegir Enter ARN (Ingresar ARN) y, a continuación, introduzca el nombre de recurso de Amazon (ARN) de la función de Lambda que ha creado en el Paso 4.

-

-

Para Lambda function version (Versión de función de Lambda), elija $LATEST (la última versión de la función de Lambda que implementó en el Paso 4).

-

(Opcional) Si necesita su función de Lambda para reconocer y procesar solicitudes GET con encabezados de rango y número de pieza, seleccione Lambda function supports requests using range (La función de Lambda admite solicitudes usando rango) y Lambda function supports requests using part numbers (La función de Lambda admite solicitudes usando números de pieza). De lo contrario, desactive estas dos casillas de verificación.

Para obtener más información acerca de cómo utilizar números de rango o rango con S3 Object Lambda, consulte Trabajar con encabezados Range y partNumber.

-

(Opcional) En Payload - optional (Carga - opcional), agregue texto JSON para proporcionar información adicional a su función de Lambda.

Una carga es texto JSON opcional que puede proporcionar a su función de Lambda como entrada para todas las invocaciones procedentes de un punto de acceso de S3 Object Lambda específico. Puede configurar cargas con diferentes parámetros para diferentes puntos de acceso Object Lambda que invoquen la misma función de Lambda, ampliando así la flexibilidad de su función de Lambda.

Para obtener más información acerca de patones de rutas, consulte Formato y uso del contexto del evento.

-

(Opcional) Para las Métricas de solicitudes - opcional, elija Deshabilitar o Habilitar para agregar la supervisión de Amazon S3 al punto de acceso del objeto Lambda. Las métricas de solicitud se facturan según la tarifa de Amazon CloudWatch estándar. Para obtener más información, consulte los precios de CloudWatch

. -

En Object Lambda Access Point policy - optional (Política de punto de acceso Object Lambda -opcional), conserve la configuración predeterminada.

(Opcional) Ejecute para establecer la política de recursos. Esta política de recursos concede el permiso de API

GetObjectpara usar el punto de acceso del objeto Lambda especificado. -

Mantenga la configuración restante establecida en los valores predeterminados y elija Create Object Lambda Access Point (Creación de punto de acceso Object Lambda).

Paso 6: Utilizar el punto de acceso de S3 Object Lambda para recuperar el archivo redactado

Ahora, S3 Object Lambda está listo para redactar los datos de PII de su archivo original.

Para utilizar el punto de acceso de S3 Object Lambda para recuperar el archivo redactado

Cuando solicita recuperar un archivo a través de su punto de acceso de S3 Object Lambda, cree una llamada de la API GetObject a S3 Object Lambda. S3 Object Lambda invoca la función de Lambda para redactar sus datos PII y devuelve los datos transformados como la respuesta al estándar S3GetObjectLlamada a la API.

Inicie sesión en la AWS Management Console y abra la consola de Amazon S3 en https://console.aws.amazon.com/s3/

. -

En el panel de navegación, elija Object Lambda Access Points (Puntos de acceso de Object Lambda).

-

En la página Puntos de acceso del objeto Lambda, elija el punto de acceso de S3 Object Lambda que creó en el Paso 5 (por ejemplo,

tutorial-pii-object-lambda-accesspoint). -

En la pestaña Objetos de su punto de acceso de S3 Object Lambda, seleccione el archivo que tenga el mismo nombre (por ejemplo,

tutorial.txt) como el que cargó en el bucket de S3 en el Paso 2.Este archivo debe contener todos los datos transformados.

-

Para ver los datos transformados, elija Open (Abrir) o Download (Descargar).

Debería poder ver el archivo redactado, tal como se muestra en el siguiente ejemplo.

Hello *********. Your AnyCompany Financial Services, LLC credit card account ******************* has a minimum payment of $24.53 that is due by *********. Based on your autopay settings, we will withdraw your payment on the due date from your bank account ********** with the routing number *********. Your latest statement was mailed to **********************************. After your payment is received, you will receive a confirmation text message at ************. If you have questions about your bill, AnyCompany Customer Service is available by phone at ************ or email at **********************.

Paso 7: Limpiar

Si redactó sus datos mediante S3 Object Lambda solo como parte de un ejercicio de aprendizaje, elimine los recursos de AWS que asignó para dejar de acumular cargos.

Eliminar el punto de acceso del objeto Lambda

Inicie sesión en la AWS Management Console y abra la consola de Amazon S3 en https://console.aws.amazon.com/s3/

. -

En el panel de navegación, elija Object Lambda Access Points (Puntos de acceso de Object Lambda).

-

En la página Puntos de acceso del objeto lambda, elija el botón de opción situado a la izquierda del punto de acceso de S3 Object Lambda que creó en el Paso 5 (por ejemplo,

tutorial-pii-object-lambda-accesspoint). -

Elija Delete (Eliminar).

-

Confirme que desea eliminar el punto de acceso del objeto Lambda. Para ello, escriba su nombre en el campo de texto que aparece y elija Eliminar.

Elimine el punto de acceso de S3

Inicie sesión en la AWS Management Console y abra la consola de Amazon S3 en https://console.aws.amazon.com/s3/

. -

En el panel de navegación, elija Access Points (Puntos de acceso).

-

Desplácese hasta el punto de acceso que creó en el Paso 3 (por ejemplo:

tutorial-pii-access-point) y elija el botón de opción situado junto al nombre del punto de acceso. -

Elija Eliminar.

-

Confirme que desea eliminar el punto de acceso escribiendo su nombre en el campo de texto que aparece y elija Delete (Eliminar).

Para eliminar la función de Lambda

-

En la consola AWS Lambda en https://console.aws.amazon.com/lambda/

, elija Functions (Funciones) en el panel de navegación izquierdo. -

Elija la función que creó en el paso 4 (por ejemplo:

serverlessrepo-ComprehendPiiRedactionS3ObjectLambda). -

Elija Acciones y, a continuación, elija Eliminar.

-

En el cuadro de diálogo Eliminar función, elija Eliminar.

Eliminación del grupo de registros de CloudWatch

Abra la consola de CloudWatch en https://console.aws.amazon.com/cloudwatch/

. -

En el panel de navegación izquierdo, elija Registros, Grupos de registros.

-

Busque el grupo de registros cuyo nombre termina con la función de Lambda que creó en elPaso 4(por ejemplo:

serverlessrepo-ComprehendPiiRedactionS3ObjectLambda). -

Elija Actions (Acciones) y, a continuación, elija Delete log group (Eliminar grupo de registro).

-

En el cuadro de diálogo Delete log group(s), Eliminar grupo(s) de registro(s) elija Delete (Eliminar).

Elimine el archivo original en el bucket de origen de S3

Inicie sesión en la AWS Management Console y abra la consola de Amazon S3 en https://console.aws.amazon.com/s3/

. -

En el panel de navegación izquierdo, elija Buckets.

-

En la lista Nombre del bucket, seleccione el nombre del bucket al que ha subido el archivo original en el Paso 2 (por ejemplo:

tutorial-bucket). -

Seleccione la casilla de verificación situada a la izquierda de los nombres de los objetos que desea eliminar (por ejemplo:

tutorial.txt). -

Elija Eliminar.

-

En la página Delete objects (Eliminar objetos), en la sección Permanently delete objects? (¿Eliminar objetos de forma permanente?), confirme que desea eliminar este objeto escribiendo

permanently deleteen el cuadro de texto. -

Elija Eliminar objetos.

Eliminar el bucket de origen de S3

Inicie sesión en la AWS Management Console y abra la consola de Amazon S3 en https://console.aws.amazon.com/s3/

. -

En el panel de navegación izquierdo, elija Buckets.

-

En la lista Buckets, elija el botón de opción situado junto al nombre del bucket que creó en el Paso 1 (por ejemplo:

tutorial-bucket). -

Elija Eliminar.

-

En la página Delete bucket (Eliminar bucket) confirme que desea eliminar el bucket introduciendo el nombre del bucket en el campo de texto y, a continuación, elija Delete bucket (Eliminar bucket).

Elimine el rol de IAM para su función de Lambda

Inicie sesión en AWS Management Console y abra la consola IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, elija Roles y, a continuación, seleccione la casilla de verificación junto al nombre del rol que desee eliminar. El nombre del rol comienza con el nombre de la función de Lambda que ha implementado en el Paso 4 (por ejemplo:

serverlessrepo-ComprehendPiiRedactionS3ObjectLambda). -

Elija Eliminar.

-

En el cuadro de diálogo Delete (Eliminar), escriba el nombre del rol en el campo de entrada de texto para confirmar la eliminación. A continuación, elija Delete (Eliminar).

Eliminar la política administrada por el cliente para su usuario de IAM

Inicie sesión en AWS Management Console y abra la consola IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación izquierdo, elija Políticas.

-

En la página Políticas, introduzca el nombre de la política administrada por el cliente que ha creado en Requisitos previos (por ejemplo:

tutorial-serverless-application-repository) en el cuadro de búsqueda para filtrar la lista de políticas. Seleccione el botón de opción situado junto al nombre del punto de acceso que desea eliminar. -

Elija Actions (Acciones) y, a continuación, elija Delete (Eliminar).

-

Confirme que desea eliminar el punto de acceso escribiendo su nombre en el campo de texto que aparece y elija Delete (Eliminar).

Eliminación del rol de IAM

Inicie sesión en AWS Management Console y abra la consola IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, elija Roles y, a continuación, seleccione la casilla de verificación junto al nombre del rol que desee eliminar.

-

En la parte superior de la página, elija Delete user (Eliminar usuario).

-

En el cuadro de diálogo Delete

user name? (¿Eliminar Nombre de usuario?), introduzca el nombre de usuario en el campo de entrada de texto para confirmar la eliminación del usuario. Elija Eliminar.

Pasos a seguir a continuación

Después de completar este tutorial, puede explorar más a fondo los siguientes casos de uso relacionados:

-

Puede crear varios puntos de acceso de S3 Object Lambda y habilitarlos con funciones de Lambda prediseñadas que se configuran de manera diferente para redactar tipos específicos de PII en función de las necesidades empresariales de los mecanismos de acceso a los datos.

Cada tipo de usuario asume un rol de IAM y solo tiene acceso a un punto de acceso de S3 Object Lambda (administrado a través de políticas de IAM). A continuación, adjuntar cada función de Lambda

ComprehendPiiRedactionS3ObjectLambdaconfigurada para un caso de uso de redacción diferente a un punto de acceso de S3 Object Lambda. Para cada punto de acceso de S3 Object Lambda, puede tener un punto de acceso S3 compatible para leer datos de un bucket de S3 que almacene el conjunto de datos compartido.Para obtener más información acerca de cómo crear una directiva de bucket de S3 que permita a los usuarios leer desde el bucket solo a través de puntos de acceso de S3, consulte Configurar las políticas de IAM para el uso de puntos de acceso.

Para obtener más información acerca de cómo conceder a un usuario permiso para acceder a la función de Lambda, el punto de acceso de S3 y el punto de acceso de S3 Object Lambda, consulte Configuración de las políticas de IAM para puntos de acceso de Object Lambda.

-

Puede construir su propia función de Lambda y usar S3 Object Lambda con su función de Lambda personalizada para satisfacer sus necesidades de datos específicas.

Por ejemplo, para explorar varios valores de datos, puede usar S3 Object Lambda y su propia función de Lambda que utiliza características de Amazon Comprehend

, como el reconocimiento de entidades, el reconocimiento de frases clave, el análisis de sentimientos y la clasificación de documentos, para procesar datos. También puede utilizar S3 Object Lambda junto conAmazon Comprehend Medical , un servicio PNL apto para HIPAA, para analizar y extraer datos de una manera consciente del contexto. Para obtener más información acerca de cómo transformar datos con S3 Object Lambda y su propia función de Lambda, consulteTutorial: transformación de datos para su aplicación con S3 Object Lambda.