Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWS KMS keys

Le chiavi KMS create e gestite per essere utilizzate nelle vostre applicazioni crittografiche sono di un tipo noto come chiavi gestite dal cliente. Le chiavi gestite dal cliente possono essere utilizzate anche in combinazione con AWS servizi che utilizzano le chiavi KMS per crittografare i dati archiviati dal servizio per conto dell'utente. Le chiavi gestite dal cliente sono consigliate ai clienti che desiderano il pieno controllo sul ciclo di vita e sull'utilizzo delle proprie chiavi. È previsto un costo mensile per avere una chiave gestita dal cliente nel proprio account. Inoltre, le richieste relative all'utilizzo e alla and/or gestione della chiave comportano un costo di utilizzo. Per maggiori dettagli, consulta la sezione AWS Key Management Service Prezzi

Ci sono casi in cui un cliente potrebbe desiderare che un AWS servizio crittografi i propri dati, ma non vuole il sovraccarico di gestione delle chiavi e non vuole pagare per una chiave. An Chiave gestita da AWSè una chiave KMS presente nel tuo account, ma può essere utilizzata solo in determinate circostanze. In particolare, può essere utilizzata solo nel contesto del AWS servizio in cui operi e può essere utilizzata solo dai responsabili all'interno dell'account in cui esiste la chiave. Non puoi gestire nulla sul ciclo di vita o sulle autorizzazioni di queste chiavi. <service code>Come potete notare, quando utilizzate le funzionalità di crittografia nei AWS servizi Chiavi gestite da AWS, questi utilizzano un alias nel formato «aws». Ad esempio, una aws/ebs chiave può essere utilizzata solo per crittografare i volumi EBS e solo per i volumi utilizzati dai responsabili IAM nello stesso account della chiave. Pensa a una Chiave gestita da AWS che sia destinata ad essere utilizzata solo dagli utenti del tuo account per le risorse del tuo account. Non puoi condividere risorse crittografate con e Chiave gestita da AWS con altri account. Sebbene nel tuo account possa esistere gratuitamente, ogni utilizzo di questo tipo di chiave ti viene addebitato dal AWS servizio assegnato alla chiave. Chiave gestita da AWS

Chiavi gestite da AWS sono un tipo di chiave legacy che non viene più creato per nuovi AWS servizi a partire dal 2021. Invece, i AWS servizi nuovi (e legacy) utilizzano il cosiddetto «an» Chiave di proprietà di AWSper crittografare i dati dei clienti per impostazione predefinita. An Chiave di proprietà di AWS è una chiave KMS contenuta in un account gestito dal AWS servizio, in modo che gli operatori del servizio abbiano la possibilità di gestirne il ciclo di vita e le autorizzazioni di utilizzo. Grazie all'utilizzo Chiavi di proprietà di AWS, AWS i servizi possono crittografare i dati in modo trasparente e consentire una facile condivisione dei dati tra account o tra regioni diverse senza che l'utente debba preoccuparsi delle autorizzazioni chiave. Utilizzali Chiavi di proprietà di AWS per encryption-by-default carichi di lavoro che forniscono una protezione dei dati più semplice e automatizzata. Poiché queste chiavi sono possedute e gestite da AWS, non ti viene addebitato alcun costo per la loro esistenza o il loro utilizzo, non puoi modificarne le politiche, non puoi controllare le attività su queste chiavi e non puoi eliminarle. Utilizzate le chiavi gestite dal cliente quando il controllo è importante, ma usatele Chiavi di proprietà di AWS quando la praticità è più importante.

| Chiavi gestite dal cliente | Chiavi gestite da AWS | Chiavi di proprietà di AWS | |

| Policy della chiave | Controllato esclusivamente dal cliente | Controllato dal servizio; visualizzabile dal cliente | Controllato esclusivamente e visualizzabile solo dal AWS servizio che crittografa i dati |

| Registrazione di log | CloudTrail percorso dei clienti o archivio dati sugli eventi | CloudTrail percorso dei clienti o archivio dati sugli eventi | Non visualizzabile dal cliente |

| Gestione del ciclo di vita | Il cliente gestisce la rotazione, l'eliminazione e l'ubicazione regionale | AWS KMS gestisce la rotazione (annuale), l'eliminazione e la sede regionale | Servizio AWS gestisce la rotazione, l'eliminazione e la posizione regionale |

| Prezzi |

Tariffa mensile per l'esistenza delle chiavi (ripartita proporzionalmente su base oraria). Addebitato anche per l'utilizzo delle chiavi |

Nessun canone mensile, ma al chiamante viene addebitato l'utilizzo dell'API su queste chiavi | Nessun addebito per il cliente |

Le chiavi KMS create dall'utente sono chiavi gestite dal cliente. I Servizi AWS che utilizzano le chiavi KMS per crittografare le risorse di servizio spesso creano le chiavi per conto dell'utente. Le chiavi KMS Servizi AWS create nel tuo AWS account sono Chiavi gestite da AWS. Le chiavi KMS che vengono Servizi AWS create in un account di servizio sono. Chiavi di proprietà di AWS

| Tipo di chiave KMS | Può visualizzare i metadati della chiave KMS | Può gestire la chiave KMS | Usato solo per il mio Account AWS | Rotazione automatica | Prezzi |

|---|---|---|---|---|---|

| Chiave gestita dal cliente | Sì | Sì | Sì | Opzionale. | Canone mensile (proporzionale a ora) Tariffa per uso |

| Chiave gestita da AWS | Sì | No | Sì | Obbligatorio. Ogni anno (circa 365 giorni). | Nessuna tariffa mensile Tariffa per utilizzo (alcuni Servizi AWS pagano questa tariffa per te) |

| Chiave di proprietà di AWS | No | No | No | Servizio AWS Gestisce la strategia di rotazione | Nessuna tariffa |

AWS i servizi che si AWS KMS integrano con differiscono nel supporto per le chiavi KMS. Per impostazione predefinita, alcuni AWS servizi crittografano i dati con un Chiave di proprietà di AWS o un. Chiave gestita da AWS Alcuni AWS servizi supportano le chiavi gestite dai clienti. Altri AWS servizi supportano tutti i tipi di chiavi KMS per consentire la facilità di utilizzo Chiave di proprietà di AWS, la visibilità o il controllo di una chiave gestita dal cliente. Chiave gestita da AWS Per informazioni dettagliate sulle opzioni di crittografia offerte da un AWS servizio, consulta l'argomento Encryption at Rest nella guida per l'utente o la guida per sviluppatori del servizio.

Chiavi gestite dal cliente

Le chiavi KMS create dall'utente sono chiavi gestite dal cliente. Le chiavi gestite dal cliente sono chiavi KMS Account AWS che create, possedete e gestite dall'utente. L'utente ha il controllo completo su queste chiavi KMS, tra cui la definizione e il mantenimento delle policy chiave, delle policy IAM e delle concessioni, la loro attivazione e disattivazione, la rotazione del materiale crittografico, l'aggiunta di tag, la creazione di alias relativi alle chiavi KMS e la programmazione di chiavi KMS per l'eliminazione.

Le chiavi gestite dal cliente vengono visualizzate nella pagina chiavi gestite dal cliente della Console di gestione AWS

per AWS KMS. Per identificare in modo definitivo una chiave gestita dal cliente, utilizza l'DescribeKeyoperazione. Per le chiavi gestite dal cliente, il valore del campo KeyManager della risposta di DescribeKey è CUSTOMER.

Si possono utilizzare chiavi gestite dal cliente in operazioni di crittografia e verificarne l'uso nei registri AWS CloudTrail . Inoltre, molti servizi AWS che si integrano con AWS KMS consentono di specificare una chiave gestita dal cliente per proteggere i dati archiviati e gestiti per l'utente.

Le chiavi gestite dal cliente sono soggette a una tariffa mensile e a una tariffa qualora l'utilizzo superi i termini del piano gratuito. Vengono conteggiati nelle AWS KMS quote del tuo account. Per i dettagli, vedere le sezioni Prezzi AWS Key Management Service

Chiavi gestite da AWS

Chiavi gestite da AWSsono chiavi KMS del tuo account che vengono create, gestite e utilizzate per tuo conto da un AWS servizio integrato

Alcuni AWS servizi consentono di scegliere una chiave Chiave gestita da AWS o una chiave gestita dal cliente per proteggere le risorse di quel servizio. In generale, a meno che non sia necessario controllare la chiave di crittografia che protegge le risorse, an Chiave gestita da AWS è una buona scelta. Non è necessario creare o mantenere la chiave o la relativa policy delle chiavi e non è mai previsto un canone mensile per una Chiave gestita da AWS.

Hai il permesso di visualizzarle Chiavi gestite da AWS nel tuo account, visualizzare le relative politiche chiave e controllarne l'utilizzo nei AWS CloudTrail log. Tuttavia, non è possibile modificare alcuna proprietà Chiavi gestite da AWS, ruotarle, modificarne le politiche chiave o pianificarne l'eliminazione. Inoltre, non è possibile utilizzarle direttamente Chiavi gestite da AWS nelle operazioni crittografiche; il servizio che le crea le utilizza per conto dell'utente.

Le politiche di controllo delle risorse dell'organizzazione non si applicano a Chiavi gestite da AWS.

Chiavi gestite da AWS appaiono nella Chiavi gestite da AWSpagina del Console di gestione AWS modulo AWS KMS. È inoltre possibile identificarli Chiavi gestite da AWS tramite i relativi alias, che hanno il formatoaws/, ad esempio. service-nameaws/redshift Per identificare definitivamente un Chiavi gestite da AWS, utilizzate l'DescribeKeyoperazione. Per le Chiavi gestite da AWS, il valore del campo KeyManager della risposta DescribeKey è AWS.

Tutti Chiavi gestite da AWS vengono ruotati automaticamente ogni anno. Non è possibile modificare questo programma di rotazione.

Nota

A maggio 2022, AWS KMS ha modificato il programma di rotazione Chiavi gestite da AWS da ogni tre anni (circa 1.095 giorni) a ogni anno (circa 365 giorni).

Non è previsto alcun canone mensile per Chiavi gestite da AWS. Il loro utilizzo può essere soggetto a tariffe superiori a quelle del piano gratuito, ma alcuni AWS servizi coprono questi costi per te. Per informazioni dettagliate, consulta l'argomento Crittografia dei dati inattivi nella guida per l'utente o nella guida per gli sviluppatori del servizio. Per informazioni dettagliate, consulta Prezzi di AWS Key Management Service

Chiavi gestite da AWS non conteggiate ai fini delle quote di risorse sul numero di chiavi KMS in ciascuna regione del vostro account. Tuttavia, quando vengono utilizzate per conto di un principale nel tuo account, le chiavi KMS vengono conteggiate ai fini delle quote di richiesta. Per informazioni dettagliate, vedi Quote.

Chiavi di proprietà di AWS

Chiavi di proprietà di AWSsono una raccolta di chiavi KMS possedute e gestite da un AWS servizio e utilizzabili in più lingue. Account AWS Sebbene non Chiavi di proprietà di AWS siano presenti nel tuo account Account AWS, un AWS servizio può Chiave di proprietà di AWS utilizzarlo per proteggere le risorse del tuo account.

Alcuni AWS servizi consentono di scegliere una chiave Chiave di proprietà di AWS o una chiave gestita dal cliente. In generale, a meno che non sia necessario verificare o controllare la chiave di crittografia che protegge le risorse, an Chiave di proprietà di AWS è una buona scelta. Chiavi di proprietà di AWS sono completamente gratuiti (senza canoni mensili o costi di utilizzo), non influiscono sulle AWS KMS quote del tuo account e sono facili da usare. Non è necessario creare o mantenere la chiave o la relativa policy delle chiavi.

La rotazione di Chiavi di proprietà di AWS varia a seconda dei servizi. Per informazioni sulla rotazione di un determinato servizio Chiave di proprietà di AWS, consulta l'argomento Encryption at Rest nella guida per l'utente o nella guida per sviluppatori del servizio.

AWS KMS key gerarchia

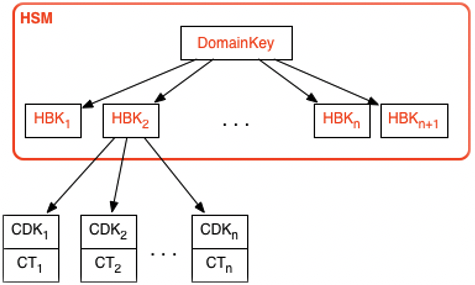

La tua gerarchia delle chiavi inizia con una chiave logica di primo livello, un. AWS KMS key Una chiave KMS rappresenta un container per il materiale della chiave di primo livello ed è definita in modo univoco all'interno dello spazio dei nomi del servizio AWS con un Amazon Resource Name (ARN). L'ARN include un identificatore di chiave generato in modo univoco, un ID chiave. Una chiave KMS viene creata sulla base di una richiesta avviata dall'utente tramite. AWS KMS Alla ricezione, AWS KMS richiede la creazione di una chiave di supporto HSM iniziale (HBK) da inserire nel contenitore delle chiavi KMS. L'HBK viene generata su una HSM nel dominio ed è progettata per non essere mai esportata da HSM in testo normale. Invece, l'HBK viene esportata crittografata in chiavi di dominio gestite da HSM. Questi token esportati HBKs sono denominati token chiave esportati (). EKTs

L'EKT viene esportato in uno spazio di archiviazione altamente durevole e a bassa latenza. Si supponga, ad esempio, di ricevere un ARN per la chiave logica KMS. Questo rappresenta la parte superiore di una gerarchia di chiavi, o contesto crittografico. Puoi creare più chiavi KMS all'interno del tuo account e impostare politiche sulle tue chiavi KMS come qualsiasi altra risorsa denominata. AWS

All'interno della gerarchia di una chiave KMS specifica, l'HBK può essere considerata come una versione della chiave KMS. Quando desideri ruotare la chiave KMS AWS KMS, viene creato un nuovo HBK e associato alla chiave KMS come HBK attivo per la chiave KMS. Le versioni precedenti HBKs vengono conservate e possono essere utilizzate per decrittografare e verificare i dati precedentemente protetti. Ma solo la chiave di crittografia attiva può essere utilizzata per proteggere nuove informazioni.

Puoi richiedere di utilizzare le tue chiavi KMS AWS KMS per proteggere direttamente le informazioni o richiedere chiavi aggiuntive generate da HSM protette dalla tua chiave KMS. Queste chiavi sono chiamate chiavi dei dati del cliente o. CDKs CDKs possono essere restituite crittografate come testo cifrato (CT), in testo non crittografato o entrambi. Tutti gli oggetti crittografati con una chiave KMS (dati forniti dal cliente o chiavi generate da HSM) possono essere decrittografati solo su un HSM tramite una chiamata. AWS KMS

Il testo cifrato restituito, o il payload decrittografato, non viene mai archiviato all'interno. AWS KMS Le informazioni vengono restituite tramite la connessione TLS a AWS KMS. Ciò vale anche per le chiamate effettuate dai AWS servizi per conto dell'utente.

La gerarchia delle chiavi e le proprietà della chiave specifiche vengono visualizzate nella tabella seguente.

| Chiave | Description | Ciclo di vita |

|---|---|---|

|

Chiave di dominio |

Una chiave AES-GCM a 256 bit solo in memoria di un HSM utilizzato per avvolgere le versioni delle chiavi KMS, le chiavi di supporto HSM. |

Rotazione giornaliera1 |

|

Materiale della chiave HSM |

Una chiave simmetrica a 256 bit o RSA o chiave privata della curva ellittica, utilizzata per proteggere i dati e le chiavi dei clienti e archiviata crittografata con le chiavi di dominio. Una o più chiavi di supporto HSM comprendono la chiave KMS, rappresentata da keyId. |

Rotazione annuale2 (config. facoltativa) |

|

Chiave di crittografia derivata |

Una chiave AES-GCM a 256 bit solo in memoria di un HSM utilizzato per crittografare i dati e le chiavi dei clienti. Derivato da una HBK per ogni crittografia. |

Usato una volta per crittografare e rigenerato sulla decrittografia |

|

Chiave dei dati del cliente |

Chiave simmetrica o asimmetrica definita dall'utente esportata da HSM in testo normale e cifrato. Crittografata con una chiave di supporto HSM e restituita agli utenti autorizzati sul canale TLS. |

Rotazione e utilizzo controllati dall'applicazione |

Di tanto in tanto AWS KMS potrei ridurre la rotazione delle chiavi di dominio a una rotazione settimanale al massimo per tenere conto delle attività di amministrazione e configurazione del dominio.

2 Le impostazioni predefinite Chiavi gestite da AWS create e gestite da AWS KMS per conto dell'utente vengono ruotate automaticamente ogni anno.

Identificatori chiave () KeyId

Gli identificatori delle chiavi fungono da nomi per le tue chiavi KMS. Consentono di riconoscere le chiavi KMS nella console. Puoi utilizzarli per indicare quali chiavi KMS vuoi utilizzare nelle operazioni API AWS KMS , nelle policy chiave, nelle policy IAM e nelle concessioni. Gli identificatori delle chiavi non sono in alcun modo correlati al materiale chiave associato alla chiave KMS.

AWS KMS definisce diversi identificatori chiave. Quando crei una chiave KMS, AWS KMS genera un ARN e un ID chiave, che sono proprietà della chiave KMS. Quando crei un alias, AWS KMS genera un alias ARN in base al nome dell'alias che definisci. È possibile visualizzare gli identificatori di chiave e alias nella e nell'API. Console di gestione AWS AWS KMS

Nella AWS KMS console, puoi visualizzare e filtrare le chiavi KMS in base all'ARN della chiave, all'ID della chiave o al nome alias e ordinare per ID chiave e nome alias. Per informazioni su come individuare gli identificatori della chiave nella console, consulta Individuazione dell’ID e dell’ARN delle chiavi.

Nell' AWS KMS API, i parametri utilizzati per identificare una chiave KMS hanno un nome KeyId o una variante, ad esempio o. TargetKeyId DestinationKeyId Tuttavia, i valori di tali parametri non si limitano alla chiave. IDs Alcuni possono prendere qualsiasi identificatore di chiave valido. Per informazioni sui valori di ciascun parametro, consulta la descrizione del parametro nell' AWS Key Management Service API Reference.

Nota

Quando usi l' AWS KMS API, fai attenzione all'identificatore di chiave che usi. Diversi APIs richiedono identificatori chiave diversi. In generale, utilizza l'identificatore di chiave più completo e pratico per il processo.

AWS KMS supporta i seguenti identificatori chiave.

- ARN della chiave

-

L'ARN di chiave è il nome della risorsa Amazon (ARN) di una chiave KMS. Si tratta di un identificatore univoco e completo per la chiave KMS. L'ARN di una chiave include la Account AWS regione e l'ID della chiave. Per informazioni su come individuare l'ARN di una chiave KMS, consulta Individuazione dell’ID e dell’ARN delle chiavi.

Il formato di un ARN della chiave è il seguente:

arn:<partition>:kms:<region>:<account-id>:key/<key-id>Di seguito è riportato un esempio di ARN della chiave per una chiave KMS per una singola Regione.

arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890abL'

key-idelemento della chiave ARNs delle chiavi multiregionali inizia con ilmrk-prefisso. Di seguito è riportato un esempio di ARN della chiave per una chiave KMS in più Regioni.arn:aws:kms:us-west-2:111122223333:key/mrk-1234abcd12ab34cd56ef1234567890ab

- ID chiave

-

L'ID chiave identifica in modo univoco una chiave KMS all'interno di un account e di una Regione. Per informazioni su come individuare l'ID chiave di una chiave KMS, consulta Individuazione dell’ID e dell’ARN delle chiavi.

Di seguito è riportato un esempio di ID chiave per una chiave KMS per una singola Regione.

1234abcd-12ab-34cd-56ef-1234567890abLa chiave IDs delle chiavi multiregionali inizia con il prefisso.

mrk-Di seguito è riportato un esempio di ARN della chiave per una chiave KMS in più Regioni.mrk-1234abcd12ab34cd56ef1234567890ab - ARN dell'alias

-

L'alias ARN è l'Amazon Resource Name (ARN) di un alias. AWS KMS Si tratta di un identificatore univoco e completo per l'alias e per la chiave KMS che rappresenta. Un alias ARN include, Region e Account AWS il nome dell'alias.

In qualsiasi momento, un ARN di alias identifica una particolare chiave KMS. Tuttavia, poiché puoi modificare la chiave KMS associata all'alias, l'ARN di alias può identificare chiavi KMS diverse in momenti diversi. Per informazioni su come individuare l'ARN di alias di una chiave KMS, consulta Trova il nome dell'alias e l'alias ARN per una chiave KMS.

Il formato di un ARN dell'alias è il seguente:

arn:<partition>:kms:<region>:<account-id>:alias/<alias-name>Di seguito è riportato l'ARN dell'alias per un

ExampleAliasfittizio.arn:aws:kms:us-west-2:111122223333:alias/ExampleAlias - Nome alias

-

Il nome alias è una stringa di massimo 256 caratteri. Il nome alias identifica in modo univoco una chiave KMS associata all'interno di un account e di una regione. Nell' AWS KMS API, i nomi degli alias iniziano sempre con.

alias/Per informazioni sulla ricerca del nome dell'alias di una chiave KMS, consulta Trova il nome dell'alias e l'alias ARN per una chiave KMS.Il formato di un nome alias è il seguente:

alias/<alias-name>Ad esempio:

alias/ExampleAliasIl prefisso

aws/di un nome alias è riservato alle Chiavi gestite da AWS. Non è possibile creare un alias con questo prefisso. Ad esempio, il nome alias di Amazon Chiave gestita da AWS Simple Storage Service (Amazon S3) è il seguente.alias/aws/s3