Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Creazione e distribuzione automatica di un'applicazione Java su Amazon EKS utilizzando una pipeline CI/CD

Creato da MAHESH RAGHUNANDANAN (AWS), James Radtke (AWS) e Jomcy Pappachen (AWS)

Riepilogo

Questo modello descrive come creare una pipeline di integrazione e distribuzione continua (CI/CD) che crea e distribuisce automaticamente un'applicazione Java con le DevSecOps pratiche consigliate in un cluster Amazon Elastic Kubernetes Service (Amazon EKS) su. Cloud AWS Questo modello utilizza un'applicazione di saluto sviluppata con un framework Java Spring Boot e che utilizza Apache Maven.

Puoi utilizzare l'approccio di questo pattern per creare il codice per un'applicazione Java, impacchettare gli artefatti dell'applicazione come immagine Docker, eseguire la scansione di sicurezza dell'immagine e caricare l'immagine come contenitore di carichi di lavoro su Amazon EKS. L'approccio di questo pattern è utile se desideri migrare da un'architettura monolitica strettamente accoppiata a un'architettura di microservizi. L'approccio consente inoltre di monitorare e gestire l'intero ciclo di vita di un'applicazione Java, garantendo un livello di automazione più elevato e contribuendo a evitare errori o bug.

Prerequisiti e limitazioni

Prerequisiti

Un attivo. Account AWS

AWS Command Line Interface (AWS CLI) versione 2, installata e configurata. Per ulteriori informazioni su questo argomento, vedere Installazione o aggiornamento alla versione più recente di AWS CLI nella AWS CLI documentazione.

AWS CLI la versione 2 deve essere configurata con lo stesso ruolo AWS Identity and Access Management (IAM) che crea il cluster Amazon EKS, poiché solo quel ruolo è autorizzato ad aggiungere altri ruoli IAM a

aws-authConfigMap. Per informazioni e passaggi di configurazione AWS CLI, consulta Configurazione delle impostazioni nella AWS CLI documentazione.Ruoli e autorizzazioni IAM con accesso completo a. AWS CloudFormation Per ulteriori informazioni su questo argomento, consulta Controlling access with IAM nella AWS CloudFormation documentazione.

Un cluster Amazon EKS esistente, con dettagli sul nome del ruolo IAM e sull'Amazon Resource Name (ARN) del ruolo IAM per i nodi di lavoro nel cluster EKS.

Kubernetes Cluster Autoscaler, installato e configurato nel tuo cluster Amazon EKS. Per ulteriori informazioni, consulta Scale cluster compute with Karpenter e Cluster Autoscaler nella documentazione di Amazon EKS.

Accesso al codice nel repository. GitHub

Importante

AWS Security Hub è abilitato come parte dei AWS CloudFormation modelli inclusi nel codice di questo modello. Per impostazione predefinita, dopo l'attivazione di Security Hub, viene fornita una prova gratuita di 30 giorni. Dopo il periodo di prova, è previsto un costo. Servizio AWS Per ulteriori informazioni sui prezzi, consulta Prezzi di AWS Security Hub

Versioni del prodotto

Helm versione 3.4.2 o successiva

Apache Maven versione 3.6.3 o successiva

BridgeCrew Checkov versione 2.2 o successiva

Aqua Security Trivy versione 0.37 o successiva

Architettura

Stack tecnologico

AWS CodeBuild

AWS CodeCommit

Avviso: non AWS CodeCommit è più disponibile per i nuovi clienti. I clienti esistenti di AWS CodeCommit possono continuare a utilizzare il servizio normalmente. Ulteriori informazioni

. Tuttavia, questa soluzione funzionerà con qualsiasi provider Git del sistema di controllo della versione (VCS), ad esempio GitHub o GitLab con modifiche minime. Amazon CodeGuru

AWS CodePipeline

Amazon Elastic Container Registry (Amazon ECR)

Amazon EKS

Amazon EventBridge

AWS Security Hub

Servizio di notifica semplice Amazon (Amazon Simple Notification Service (Amazon SNS))

Architettura Target

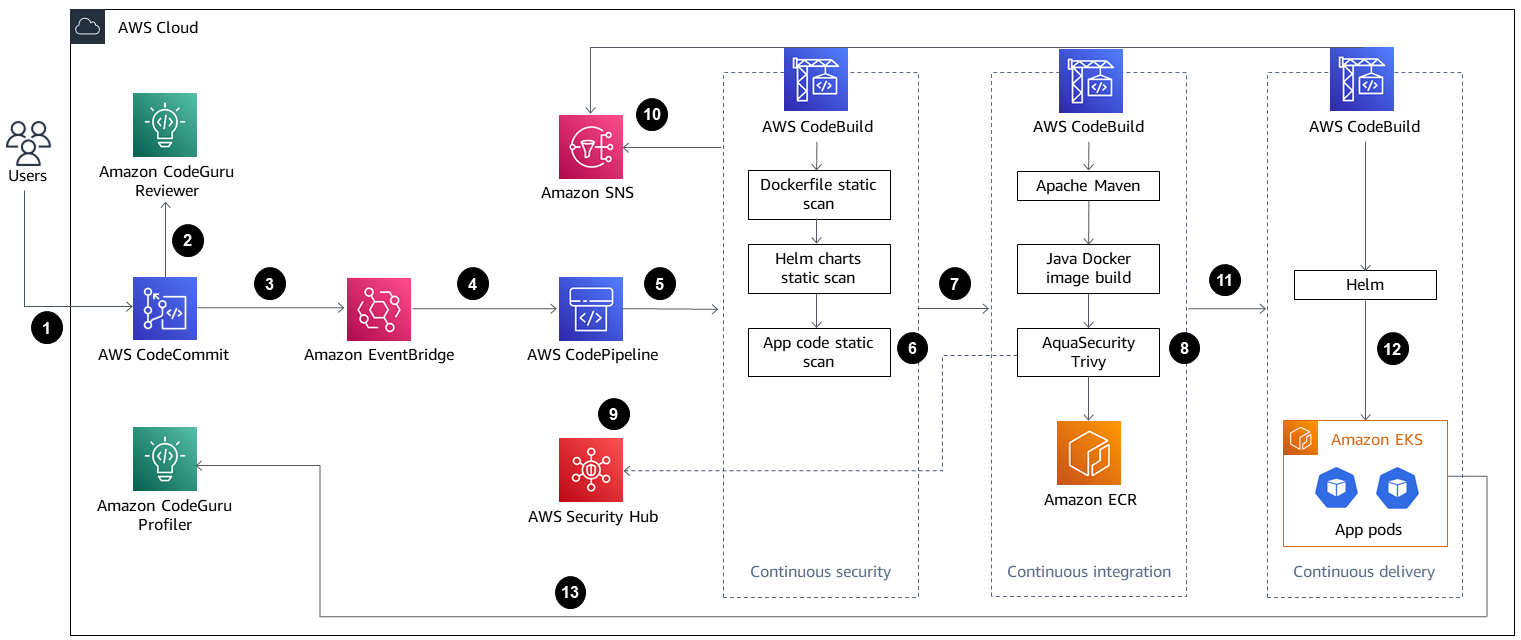

Il diagramma mostra il flusso di lavoro seguente:

Lo sviluppatore aggiorna il codice dell'applicazione Java nel ramo base del CodeCommit repository, che crea una pull request (PR).

Non appena il PR viene inviato, Amazon CodeGuru Reviewer esamina automaticamente il codice, lo analizza in base alle migliori pratiche per Java e fornisce consigli allo sviluppatore.

Dopo che il PR è stato unito al ramo base, viene creato un EventBridge evento Amazon.

L' EventBridge evento avvia la CodePipeline pipeline, che si avvia.

CodePipeline esegue la fase di CodeSecurity scansione (sicurezza continua).

AWS CodeBuild avvia il processo di scansione di sicurezza in cui i file Helm della distribuzione Dockerfile e Kubernetes vengono scansionati utilizzando Checkov e il codice sorgente dell'applicazione viene scansionato in base alle modifiche incrementali del codice. La scansione del codice sorgente dell'applicazione viene eseguita dal wrapper CLI (Command Line Interface) di CodeGuru Reviewer

. Se la fase di scansione di sicurezza ha esito positivo, viene avviata la fase di compilazione (integrazione continua).

Nella fase di compilazione, CodeBuild crea l'artefatto, lo impacchetta in un'immagine Docker, analizza l'immagine alla ricerca di vulnerabilità di sicurezza utilizzando Aqua Security Trivy e archivia l'immagine in Amazon ECR.

Le vulnerabilità rilevate dalla fase 8 vengono caricate su Security Hub per ulteriori analisi da parte di sviluppatori o ingegneri. Security Hub fornisce una panoramica e consigli per correggere le vulnerabilità.

Le notifiche e-mail delle fasi sequenziali all'interno della CodePipeline pipeline vengono inviate tramite Amazon SNS.

Una volta completate le fasi di integrazione continua, CodePipeline entra nella fase Deploy (distribuzione continua).

L'immagine Docker viene distribuita su Amazon EKS come carico di lavoro container (pod) utilizzando i grafici Helm.

Il pod dell'applicazione è configurato con l'agente Amazon CodeGuru Profiler, che invia i dati di profilazione dell'applicazione (CPU, utilizzo dell'heap e latenza) a CodeGuru Profiler, che aiuta gli sviluppatori a comprendere il comportamento dell'applicazione.

Strumenti

Servizi AWS

AWS CloudFormationti aiuta a configurare AWS le risorse, fornirle in modo rapido e coerente e gestirle durante il loro ciclo di vita in tutte le regioni. Account AWS

AWS CodeBuildè un servizio di compilazione completamente gestito che consente di compilare codice sorgente, eseguire test unitari e produrre artefatti pronti per l'implementazione.

AWS CodeCommitè un servizio di controllo delle versioni che consente di archiviare e gestire in modo privato gli archivi Git, senza dover gestire il proprio sistema di controllo del codice sorgente.

Avviso: non AWS CodeCommit è più disponibile per i nuovi clienti. I clienti esistenti di AWS CodeCommit possono continuare a utilizzare il servizio normalmente. Ulteriori informazioni

Amazon CodeGuru Profiler raccoglie dati sulle prestazioni di runtime dalle tue applicazioni live e fornisce consigli che possono aiutarti a ottimizzare le prestazioni delle tue applicazioni.

Amazon CodeGuru Reviewer utilizza l'analisi dei programmi e l'apprendimento automatico per rilevare potenziali difetti difficili da trovare per gli sviluppatori e offre suggerimenti per migliorare il codice Java e Python.

AWS CodePipelineti aiuta a modellare e configurare rapidamente le diverse fasi di un rilascio del software e ad automatizzare i passaggi necessari per rilasciare continuamente le modifiche al software.

Amazon Elastic Container Registry (Amazon ECR) è un servizio di registro di immagini di container gestito sicuro, scalabile e affidabile.

Amazon Elastic Kubernetes Service (Amazon EKS) ti aiuta a eseguire Kubernetes su AWS Kubernetes senza dover installare o gestire il tuo piano di controllo o i tuoi nodi Kubernetes.

Amazon EventBridge è un servizio di bus eventi senza server che ti aiuta a connettere le tue applicazioni con dati in tempo reale provenienti da una varietà di fonti, tra cui AWS Lambda funzioni, endpoint di invocazione HTTP che utilizzano destinazioni API o bus di eventi in altro modo. Account AWS

AWS Identity and Access Management (IAM) ti aiuta a gestire in modo sicuro l'accesso alle tue AWS risorse controllando chi è autenticato e autorizzato a utilizzarle.

AWS Security Hubfornisce una visione completa dello stato di sicurezza su. AWS Inoltre, consente di verificare la conformità AWS dell'ambiente agli standard e alle best practice del settore della sicurezza.

Amazon Simple Notification Service (Amazon SNS) ti aiuta a coordinare e gestire lo scambio di messaggi tra editori e clienti, inclusi server Web e indirizzi e-mail.

Amazon Simple Storage Service (Amazon S3) è un servizio di archiviazione degli oggetti basato sul cloud che consente di archiviare, proteggere e recuperare qualsiasi quantità di dati.

Altri servizi

Helm

è un gestore di pacchetti open source per Kubernetes. Apache Maven

è uno strumento di comprensione e gestione di progetti software. BridgeCrew Checkov

è uno strumento statico di analisi del codice per la scansione dei file Infrastructure as Code (IaC) alla ricerca di configurazioni errate che potrebbero portare a problemi di sicurezza o conformità. Aqua Security Trivy

è uno scanner completo per le vulnerabilità nelle immagini dei container, nei file system e negli archivi Git, oltre ai problemi di configurazione.

Codice

Il codice per questo pattern è disponibile nel repository. GitHub aws-codepipeline-devsecops-amazoneks

Best practice

Questo modello segue le migliori pratiche di sicurezza IAM per applicare il principio del privilegio minimo per le entità IAM in tutte le fasi della soluzione. Se desideri estendere la soluzione con strumenti aggiuntivi Servizi AWS o di terze parti, ti consigliamo di consultare la sezione sull'applicazione delle autorizzazioni con privilegi minimi nella documentazione IAM.

Se disponi di più applicazioni Java, ti consigliamo di creare pipeline CI/CD separate per ogni applicazione.

Se disponi di un'applicazione monolitica, ti consigliamo di suddividerla in microservizi, ove possibile. I microservizi sono più flessibili, semplificano la distribuzione delle applicazioni come contenitori e offrono una migliore visibilità sulla creazione e sulla distribuzione complessive dell'applicazione.

Epiche

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Clona il GitHub repository. | Per clonare il repository, esegui il comando seguente.

| Sviluppatore di app, ingegnere DevOps |

Crea un bucket S3 e carica il codice. |

| AWS DevOps, amministratore del cloud, DevOps ingegnere |

Crea uno AWS CloudFormation stack. |

| AWS DevOps, DevOps ingegnere |

Convalida l'implementazione dello CloudFormation stack. |

| AWS DevOps, DevOps ingegnere |

Eliminare il bucket S3. | Svuota ed elimina il bucket S3 che hai creato in precedenza. Per ulteriori informazioni, consulta Eliminazione di un bucket nella documentazione di Amazon S3. | AWS DevOps, DevOps ingegnere |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Configura i grafici Helm della tua applicazione Java. |

| DevOps ingegnere |

Convalida i grafici Helm per errori di sintassi. |

| DevOps ingegnere |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Crea la pipeline CI/CD. |

| AWS DevOps |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Attiva l'integrazione con Aqua Security. | Questo passaggio è necessario per caricare i risultati di vulnerabilità delle immagini Docker segnalati da Trivy su Security Hub. Poiché AWS CloudFormation non supporta le integrazioni di Security Hub, questo processo deve essere eseguito manualmente.

| Amministratore, DevOps ingegnere di AWS |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Consenti CodeBuild di eseguire comandi Helm o kubectl nel cluster Amazon EKS. | CodeBuild Per autenticarti per utilizzare Helm o ImportanteLa seguente procedura deve essere completata prima della fase di approvazione della distribuzione. CodePipeline

| DevOps |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Verificate che la pipeline CI/CD si avvii automaticamente. |

Per ulteriori informazioni sull'avvio della pipeline utilizzando CodePipeline, consulta Avviare una pipeline inCodePipeline, Avviare una pipeline manualmente e Avviare una pipeline in base a una pianificazione nella documentazione. CodePipeline | DevOps |

Approvare la distribuzione. |

| DevOps |

Convalida la profilazione dell'applicazione. | Una volta completata la distribuzione e distribuito il pod dell'applicazione in Amazon EKS, l'agente Amazon CodeGuru Profiler configurato nell'applicazione proverà a inviare i dati di profilazione dell'applicazione (CPU, riepilogo dell'heap, latenza e colli di bottiglia) a Profiler. CodeGuru Per la distribuzione iniziale di un'applicazione, CodeGuru Profiler impiega circa 15 minuti per visualizzare i dati di profilazione. | AWS DevOps |

Risorse correlate

Informazioni aggiuntive

AWS CodeCommit non è più disponibile per i nuovi clienti. I clienti esistenti di AWS CodeCommit possono continuare a utilizzare il servizio normalmente. Ulteriori informazioni

. Questa soluzione funzionerà anche con qualsiasi provider Git del sistema di controllo della versione (VCS), ad esempio GitHub o GitLab con modifiche minime. CodeGuru Profiler non deve essere confuso con il AWS X-Ray servizio in termini di funzionalità. Ti consigliamo di utilizzare CodeGuru Profiler per identificare le righe di codice più costose che potrebbero causare strozzature o problemi di sicurezza e risolverle prima che diventino un potenziale rischio. Il servizio X-Ray serve per il monitoraggio delle prestazioni delle applicazioni.

In questo modello, le regole degli eventi sono associate al bus di eventi predefinito. Se necessario, è possibile estendere il pattern per utilizzare un bus di eventi personalizzato.

Questo modello utilizza CodeGuru Reviewer come strumento statico di test della sicurezza delle applicazioni (SAST) per il codice dell'applicazione. Puoi utilizzare questa pipeline anche per altri strumenti, come SonarQube Checkmarx. È possibile aggiungere le istruzioni di configurazione della scansione per ognuno di questi strumenti in sostituzione delle CodeGuru istruzioni

buildspec/buildspec_secscan.yamldi scansione.