翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon Cognito による認証の仕組み

顧客が Amazon Cognito ユーザープールにサインインすると、アプリケーションは JSON ウェブトークン (JWT) を受け取ります。

顧客がユーザープールトークンまたは他のプロバイダーを使用して ID プールにサインインすると、アプリケーションは一時的な AWS 認証情報を受け取ります。

ユーザープールサインインを使用すると、 AWS SDK を使用して認証と認可を完全に実装できます。独自のユーザーインターフェイス (UI) コンポーネントを構築しない場合は、構築済みのウェブ UI (マネージドログイン) またはサードパーティー ID プロバイダー (IdP) のサインインページを呼び出すことができます。

このトピックでは、アプリケーションが Amazon Cognito とやり取りして ID トークンで認証し、アクセストークンで認可し、ID プール認証情報 AWS のサービス で にアクセスする方法の概要を説明します。

マネージドログインによるユーザープール認証

マネージドログインは、ユーザープールとアプリケーションクライアントにリンクされたウェブサイトです。ユーザーのサインイン、サインアップ、パスワードリセットの操作を実行できます。認証用のマネージドログインコンポーネントを持つアプリケーションは、実装するデベロッパーの労力を減らすことができます。アプリケーションは、認証用の UI コンポーネントをスキップし、ユーザーのブラウザでマネージドログインウェブページを呼び出すことができます。

アプリケーションは、ウェブまたはアプリケーションのリダイレクトロケーションを使用してユーザーの JWT を収集します。マネージドログインを実装するアプリケーションは、OpenID Connect (OIDC) IdP であるかのように、認証のためにユーザープールに接続できます。

マネージドログインは、アプリケーションが OIDC 認可サーバーの認証サービスを必要とするが、カスタム認証、ID プール統合、ユーザー属性セルフサービスなどの機能をすぐに必要としないモデルに適合します。これらの高度なオプションの一部を使用する場合は、SDK のユーザープールコンポーネントで実装できます。

OIDC 実装に主に依存するマネージドログインおよびサードパーティー IdP 認証モデルは、OAuth 2.0 スコープを使用する高度な認可モデルに最適です。

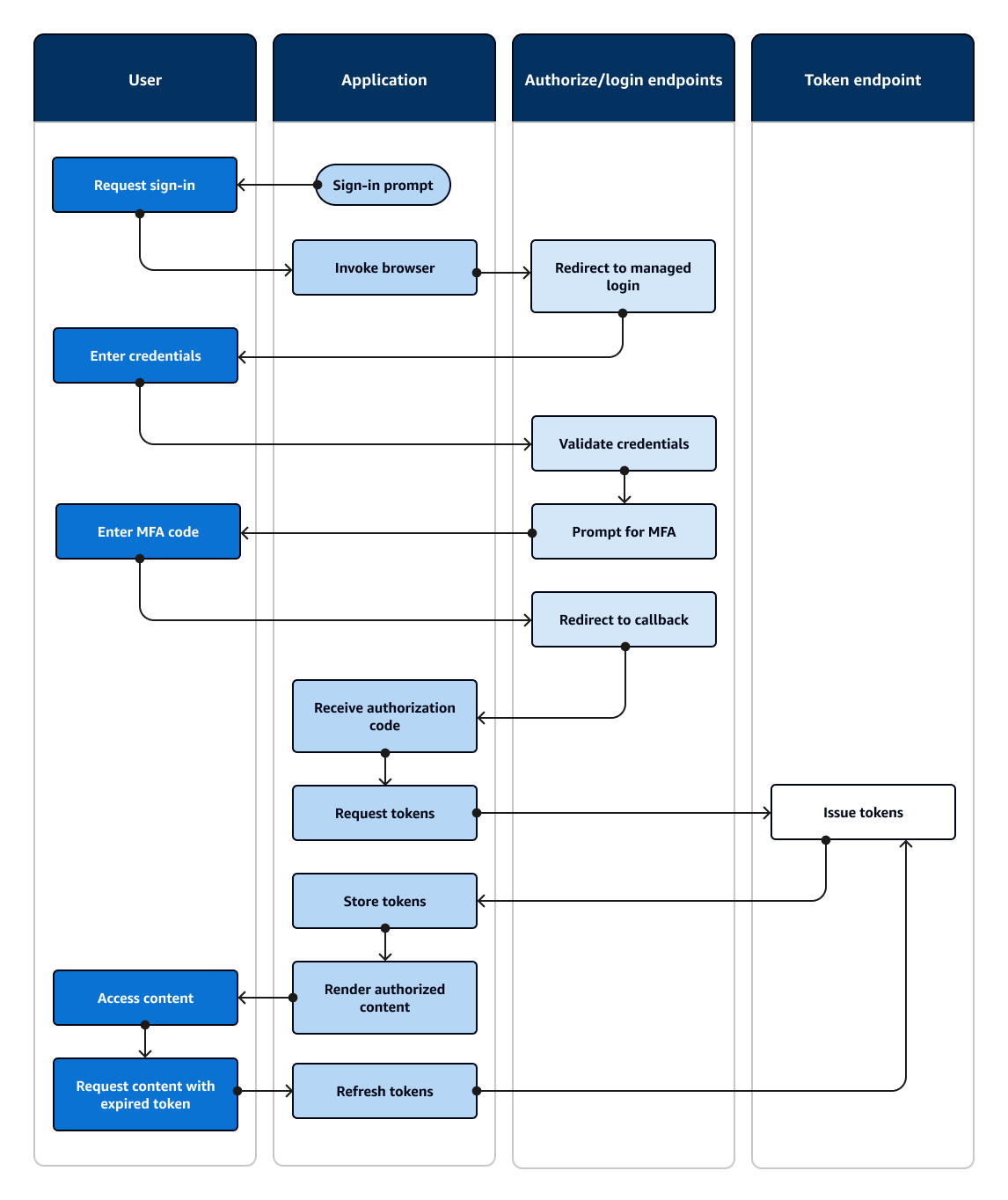

次の図は、マネージドログイン認証の一般的なサインインセッションを示しています。

マネージドログイン認証フロー

-

ユーザーがアプリケーションにアクセスします。

-

[サインイン] リンクを選択します。

-

アプリケーションは、ユーザープールドメインのマネージドログインページでサインインプロンプトをユーザーに指示します。

-

ユーザー名とパスワードを入力します。

-

ユーザープールはユーザーの認証情報を検証し、ユーザーが多要素認証 (MFA) をアクティブ化したと判断します。

-

マネージドログインページでは、ユーザーに MFA コードの入力を求めます。

-

ユーザーが MFA コードを入力します。

-

ユーザープールは、ユーザーをアプリケーション URL にリダイレクトします。

-

アプリケーションは、コールバック URL に追加されたマネージドログインの URL リクエストパラメータから認可コードを収集します。

-

アプリケーションは、認証コードを使用してトークンをリクエストします。

-

トークンエンドポイントは JWT をアプリケーションに返します。

-

アプリケーションは、ユーザーの JWT についてデコード、検証、保存、キャッシングを行います。

-

アプリケーションには、リクエストの対象である、アクセスコントロールコンポーネントが表示されます。

-

ユーザーはコンテンツを表示します。

-

その後、ユーザーのアクセストークンの有効期限が切れ、アクセスコントロールコンポーネントの表示をリクエストします。

-

アプリケーションは、ユーザーのセッションを持続させる必要があると判断します。更新トークンを使用して、トークンエンドポイントから新しいトークンをリクエストします。

バリアントとカスタマイズ

ユーザープール全体のブランドエディタ、または任意のアプリケーションクライアントのレベルで、マネージドログインページのルックアンドフィールをカスタマイズできます。また、独自の ID プロバイダー、スコープ、ユーザー属性へのアクセス、高度なセキュリティ設定を使用してアプリケーションクライアントを設定することもできます。

AWS SDK を使用したユーザープール API の認証と認可

AWS は、さまざまな開発者フレームワークで Amazon Cognito ユーザープールまたは Amazon Cognito ID プロバイダー用のコンポーネントを開発しました。これらの SDK に組み込まれているメソッドは、Amazon Cognito ユーザープール API を呼び出します。同じユーザープール API 名前空間には、ユーザープールの設定とユーザー認証のためのオペレーションがあります。詳細については、「API、OIDC、マネージドログインページの認証について」を参照してください。

API 認証は、アプリケーションに既存の UI コンポーネントがあって、かつ、主にユーザーディレクトリとしてユーザープールに依存するモデルに適合します。この設計では、Amazon Cognito を大型アプリケーション内のコンポーネントとして追加します。これには、複雑なチャレンジとレスポンスの連鎖を処理するためのプログラムロジックが必要です。

このアプリケーションでは、OpenID Connect (OIDC) の依拠しているパーティーによる完全な実装を実装する必要はありません。代わりに、JWT をデコードして使用できます。ローカルユーザーのユーザープール機能一式にアクセスするには、開発環境で Amazon Cognito SDK を使用して認証を構築します。

カスタム OAuth スコープを使用した API 認証は、外部 API 認証に向いていません。API 認証からアクセストークンにカスタムスコープを追加するには、トークン生成前の Lambda トリガー を使用して実行時にトークンを変更します。

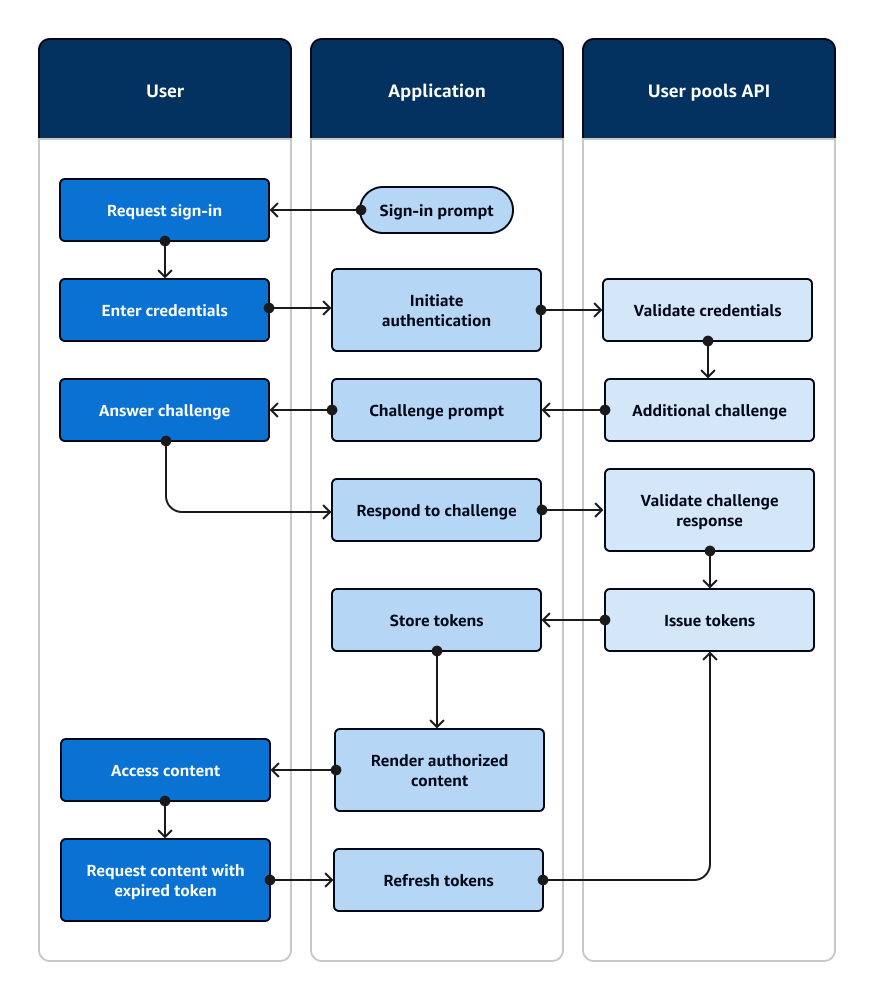

次の図は、API 認証の一般的なサインインセッションを示しています。

API 認証フロー

-

ユーザーがアプリケーションにアクセスします。

-

[サインイン] リンクを選択します。

-

ユーザー名とパスワードを入力します。

-

アプリケーションは、InitiateAuth リクエストを行うメソッドを呼び出します。リクエストはユーザーの認証情報をユーザープールに渡します。

-

ユーザープールはユーザーの認証情報を検証し、ユーザーが多要素認証 (MFA) をアクティブ化したと判断します。

-

ユーザープールは、MFA コードをリクエストするチャレンジで応答します。

-

アプリケーションは、ユーザーから MFA コードを収集するプロンプトを生成します。

-

アプリケーションは、RespondToAuthChallenge API リクエストを行うメソッドを呼び出します。リクエストはユーザーの MFA コードを渡します。

-

ユーザープールは、ユーザーの MFA コードを検証します。

-

ユーザープールは、ユーザーの JWT で応答します。

-

アプリケーションは、ユーザーの JWT についてデコード、検証、保存、キャッシングを行います。

-

アプリケーションには、リクエストの対象である、アクセスコントロールコンポーネントが表示されます。

-

ユーザーはコンテンツを表示します。

-

その後、ユーザーのアクセストークンの有効期限が切れ、アクセスコントロールコンポーネントの表示をリクエストします。

-

アプリケーションは、ユーザーのセッションを持続させる必要があると判断します。更新トークンを使用して InitiateAuth メソッドを再度呼び出し、新しいトークンを取得します。

バリアントとカスタマイズ

このフローは、独自のカスタム認証チャレンジなど、追加のチャレンジで拡張できます。パスワードが漏洩したユーザー、または予期しないサインイン特性によって悪意のあるサインインの試みがなされたことを示している可能性があるユーザーのアクセスを自動的に制限できます。このフローは、オペレーションがサインアップ、ユーザー属性の更新、パスワードのリセットを行う場合とほぼ同じです。これらのフローのほとんどには、パブリック (クライアント側) と機密 (サーバー側) の API オペレーションが重複しています。

関連リソース

サードパーティー ID プロバイダーによるユーザープール認証

外部 ID プロバイダー (IdP) またはフェデレーション認証を使用したサインインは、マネージドログインと同様のモデルです。アプリケーションはユーザープールへの OIDC 依拠している当事者であり、ユーザープールは IdP へのパススルーとして機能します。IdP は、Facebook や Google などのコンシューマーユーザーディレクトリにすることも、SAML 2.0 や Azure などの OIDC エンタープライズディレクトリにすることもできます。

ユーザーのブラウザでのマネージドログインの代わりに、アプリケーションはユーザープール認可サーバーでリダイレクトエンドポイントを呼び出します。ユーザーのビューから、アプリケーションのサインインボタンを選択します。次に、IdP からサインインするよう求められます。マネージドログイン認証と同様に、アプリケーションはアプリケーションのリダイレクト場所に JWTs を収集します。

サードパーティー IdP による認証は、アプリケーションにサインアップするときにユーザーが新しいパスワードを作らないモデルに適合します。サードパーティー認証は、マネージドログイン認証を実装したアプリケーションに手間をかけずに追加できます。実際には、マネージドログインとサードパーティーの IdPs は、ユーザーのブラウザで呼び出す内容のわずかなバリエーションから一貫した認証結果を生成します。

マネージドログイン認証と同様に、フェデレーション認証は OAuth 2.0 スコープを使用する高度な認可モデルに最適です。

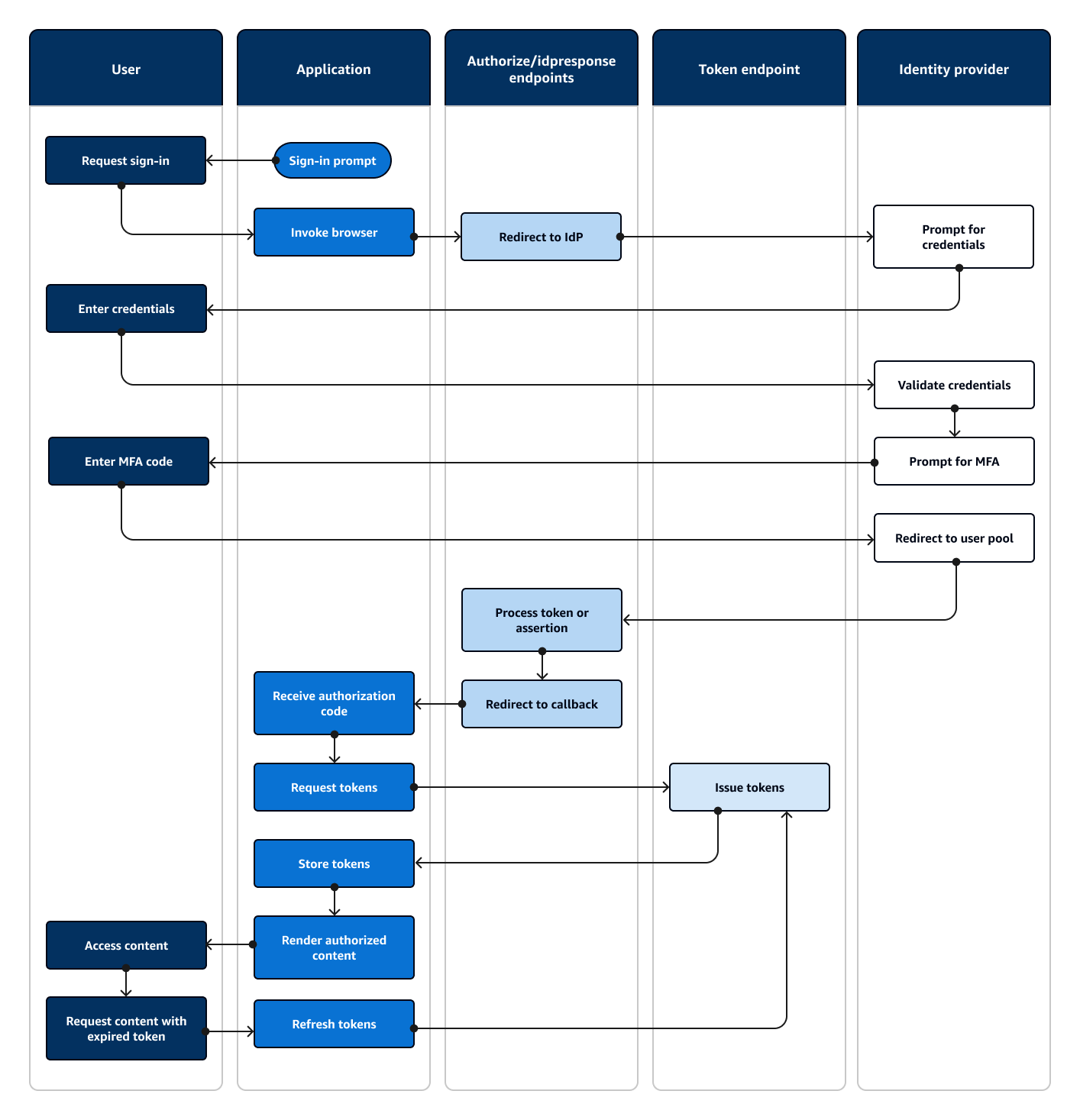

次の図は、フェデレーション認証の一般的なサインインセッションを示しています。

フェデレーション認証フロー

-

ユーザーがアプリケーションにアクセスします。

-

[サインイン] リンクを選択します。

-

アプリケーションは、IdP を使用してサインインプロンプトをユーザーに指示します。

-

ユーザー名とパスワードを入力します。

-

IdP はユーザーの認証情報を検証し、ユーザーが多要素認証 (MFA) をアクティブ化したと判断します。

-

IdP は、ユーザーに MFA コードを入力するように求めます。

-

ユーザーが MFA コードを入力します。

-

IdP は、SAML レスポンスまたは認証コードを使用してユーザーをユーザープールにリダイレクトします。

-

ユーザーが認証コードを渡した場合、ユーザープールはコードを IdP トークンにサイレント交換します。ユーザープールは IdP トークンを検証し、新しい認証コードを使用してユーザーをアプリケーションにリダイレクトします。

-

アプリケーションは、コールバック URL にユーザープールが追加した URL リクエストパラメータから認証コードを収集します。

-

アプリケーションは、認証コードを使用してトークンをリクエストします。

-

トークンエンドポイントは JWT をアプリケーションに返します。

-

アプリケーションは、ユーザーの JWT についてデコード、検証、保存、キャッシングを行います。

-

アプリケーションには、リクエストの対象である、アクセスコントロールコンポーネントが表示されます。

-

ユーザーはコンテンツを表示します。

-

その後、ユーザーのアクセストークンの有効期限が切れ、アクセスコントロールコンポーネントの表示をリクエストします。

-

アプリケーションは、ユーザーのセッションを持続させる必要があると判断します。更新トークンを使用して、トークンエンドポイントから新しいトークンをリクエストします。

バリアントとカスタマイズ

マネージドログインでフェデレーション認証を開始できます。ユーザーは、アプリクライアントに割り当てIdPs のリストから選択できます。マネージドログインでは、E メールアドレスの入力を求め、ユーザーのリクエストを対応する SAML IdP に自動的にルーティングすることもできます。 IdP サードパーティーの ID プロバイダーによる認証では、ユーザーがマネージドログインを操作する必要はありません。アプリケーションは、ユーザーの認可サーバーリクエストにリクエストパラメータを追加し、ユーザーに IdP サインインページにサイレントリダイレクトさせることができます。

関連リソース

アイデンティティプール認証

アイデンティティプールは、関数、API 名前空間、および SDK モデルのユーザープールとは異なる、アプリケーションのコンポーネントです。ユーザープールがトークンベースの認証と認可を提供する場合、ID プールは AWS Identity and Access Management (IAM) の認可を提供します。

アイデンティティプールに IdP のセットを割り当て、それを使用してユーザーにサインインできます。ユーザープールはアイデンティティプール IdP として緊密に統合されており、アイデンティティプールに対して、アクセスコントロールの大半のオプションを提供します。同時に、アイデンティティプールにはさまざまな認証オプションがあります。ユーザープールは、ID プールからの一時的な AWS 認証情報へのルートとして、SAML、OIDC、ソーシャル、デベロッパー、ゲスト ID ソースに参加します。

アイデンティティプールによる認証は外部です。以前に説明したユーザープールフローのいずれかに従うか、別の IdP で独自に開発するフローに従います。アプリケーションが初期認証を実行すると、検証をアイデンティティプールに渡して、その見返りとして一時的なセッションを受け取ります。

ID プールによる認証は、IAM 認可 AWS のサービス を使用して のアプリケーションアセットとデータのアクセスコントロールを適用するモデルに適合します。ユーザープールの API 認証と同様に、成功したアプリケーションには、ユーザーの利益のためにアクセスする各サービスの AWS SDKs が含まれます。 AWS SDKs、ID プール認証からの認証情報を API リクエストの署名として適用します。

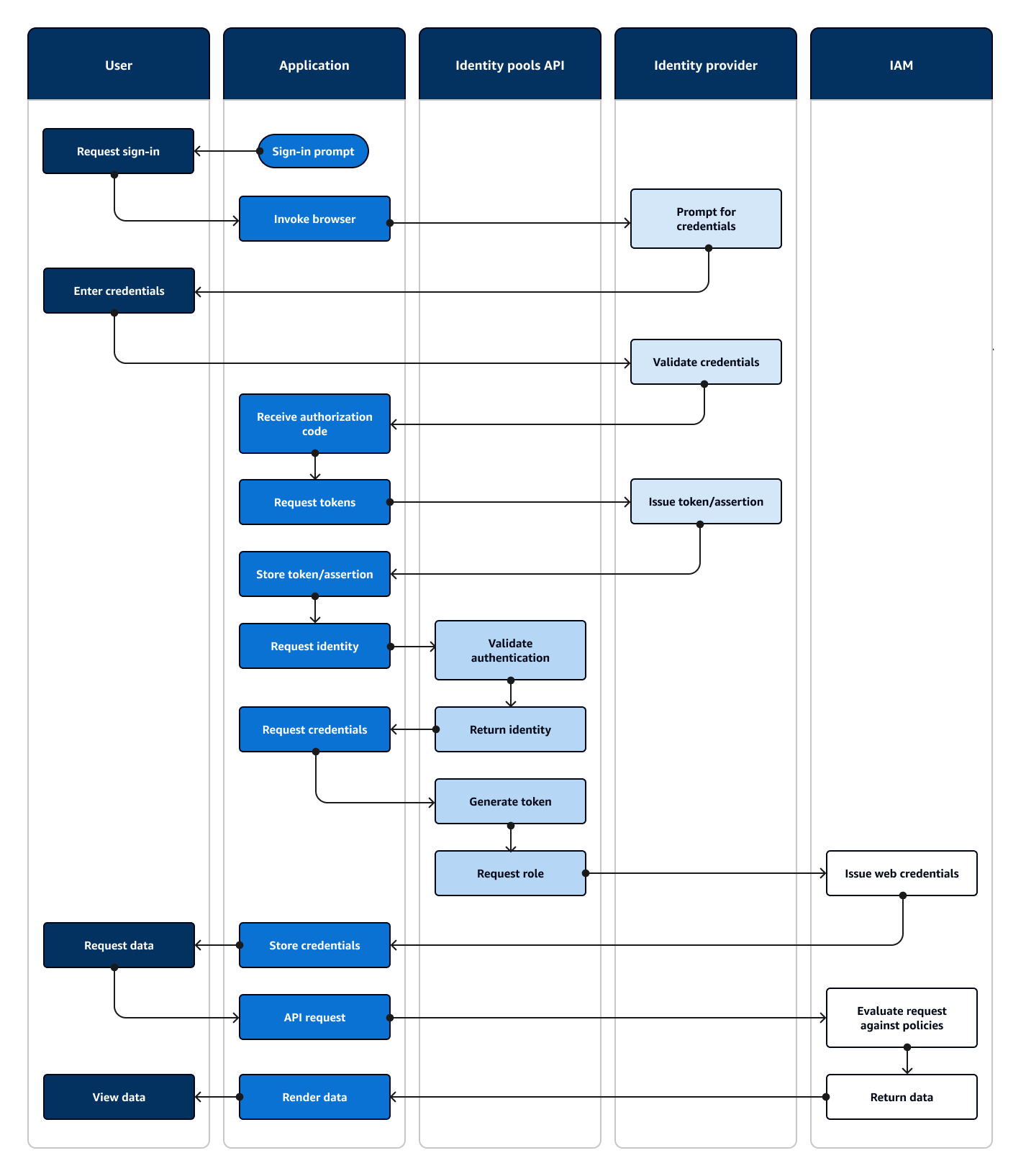

次の図は、IdP によるアイデンティティプール認証の一般的なサインインセッションを示しています。

ID プール認証フロー

-

ユーザーがアプリケーションにアクセスします。

-

[サインイン] リンクを選択します。

-

アプリケーションは、IdP を使用してサインインプロンプトをユーザーに指示します。

-

ユーザー名とパスワードを入力します。

-

IdP はユーザーの認証情報を検証します。

-

IdP は、SAML レスポンスまたは認証コードを使用してユーザーをアプリケーションにリダイレクトします。

-

ユーザーが認証コードを渡した場合、アプリケーションはコードを IdP トークンと交換します。

-

アプリケーションは、ユーザーの JWT またはアサーションについてデコード、検証、保存、キャッシングを行います。

-

アプリケーションは GetId API リクエストを行うメソッドを呼び出します。ユーザーのトークンまたはアサーションを渡し、アイデンティティ ID をリクエストします。

-

アイデンティティプールは、設定された ID プロバイダーに対してトークンまたはアサーションを検証します。

-

アイデンティティプールはアイデンティティ ID を返します。

-

アプリケーションは、GetCredentialsForIdentity API リクエストを行うメソッドを呼び出します。ユーザーのトークンまたはアサーションを渡し、IAM ロールをリクエストします。

-

アイデンティティプールは新しい JWT を生成します。新しい JWT には、IAM ロールをリクエストするクレームが含まれています。アイデンティティプールは、ユーザーのリクエストと、IdP のアイデンティティプール設定のロール選択基準に基づいてロールを決定します。

-

AWS Security Token Service (AWS STS) は、ID プールからの AssumeRoleWithWebIdentity リクエストに応答します。レスポンスには、IAM ロールを持つ一時的セッションの API 認証情報が含まれています。

-

アプリケーションはセッション認証情報を保存します。

-

ユーザーは、 AWSでアクセス保護されたリソースを必要とするアクションをアプリケーションで実行します。

-

アプリケーションは、必要な の API リクエストhttps://docs.aws.amazon.com/IAM/latest/UserGuide/reference_aws-signing.htmlに署名として一時的な認証情報を適用します AWS のサービス。

-

IAM は、認証情報のロールにアタッチされたポリシーを評価します。それらをリクエストと比較します。

-

はリクエストされたデータ AWS のサービス を返します。

-

アプリケーションは、ユーザーのインターフェイスにデータをレンダリングします。

-

ユーザーはデータを表示します。

バリアントとカスタマイズ

ユーザープールによる認証を視覚化するには、問題トークン/アサーションステップの後に、以前のユーザープールの概要のいずれかを挿入します。デベロッパー認証は、ID のリクエスト前のすべてのステップを、デベロッパー認証情報によって署名されたリクエストに置き換えます。また、ゲスト認証は ID のリクエストに直接スキップし、認証を検証せず、アクセスが制限された IAM ロールの認証情報を返します。