翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS IAM 認証情報

AWS IAM 認証情報は、ローカルに保存されたアクセスキーを介して AWS アカウントで認証されます。

以下のセクションでは、 から AWS アカウントで認証するように IAM 認証情報を設定する方法について説明します AWS Toolkit for Visual Studio。

重要

AWS アカウントで認証するように IAM 認証情報を設定する前に、次の点に注意してください。

別の AWS サービス ( など AWS CLI) を介して IAM 認証情報をすでに設定している場合、 はそれらの認証情報 AWS Toolkit for Visual Studio を自動的に検出します。

AWS では、 AWS IAM Identity Center 認証の使用を推奨しています。 AWS IAM のベストプラクティスの詳細については、AWS 「 Identity and Access Management ユーザーガイド」の「IAM のセキュリティのベストプラクティス」セクションを参照してください。

セキュリティリスクを避けるため、専用ソフトウェアの開発や実際のデータを扱うときは、IAM ユーザーを認証に使用しないでください。代わりに、 などの ID プロバイダーとのフェデレーションを使用します AWS IAM Identity Center。詳細については、「AWS IAM Identity Center ユーザーガイド」の「IAM アイデンティティセンターとは?」を参照してください。

「IAM ユーザーの作成」

AWS アカウントで認証 AWS Toolkit for Visual Studio するように を設定する前に、「 SDK およびツールリファレンスガイド」の「ステップ 1: IAM ユーザーを作成する」および「ステップ 2: 長期認証情報を使用した認証」トピックの「アクセスキーの取得」を完了する必要があります。 https://docs.aws.amazon.com/singlesignon/latest/userguide/what-is.html AWS SDKs

注記

「ステップ 3: 共有認証情報ファイルの更新」はオプションです。

ステップ 3 を完了すると、 は から認証情報 AWS Toolkit for Visual Studio を自動的に検出しますcredentials file。

ステップ 3 を完了していない場合、 は、以下の セクションから認証情報ファイル AWS Toolkit for Visual Studioを作成するで説明credentials fileされているように、 を作成するプロセスを AWS Toolkit for Visual Studio 順を追って説明します。

認証情報ファイルの作成

AWS Toolkit for Visual Studioでユーザーを追加する、あるいは credentials file を作成するには、以下の手順を実行します。

注記

ツールキットで新しいユーザープロファイルを追加する場合:

credentials fileが既に存在する場合は、新しいユーザー情報が既存のファイルに追加されます。credentials fileが存在しない場合は、新しいファイルが作成されます。

-

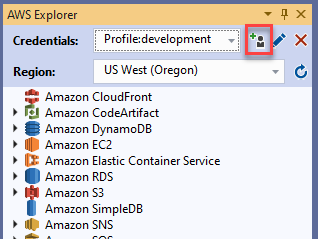

AWS Explorer から新しいアカウントプロファイルアイコンを選択し、新しいアカウントプロファイルダイアログを開きます。

-

[新しいアカウントプロファイル] ダイアログの必須フィールドに入力し、[OK] ボタンを選択して IAM ユーザーを作成します。

ツールキットで IAM ユーザー認証情報を編集する

ツールキットで IAM ユーザー認証情報を編集するには、以下のステップを実行します。

AWS Explorer の認証情報ドロップダウンから、編集する IAM ユーザー認証情報を選択します。

[プロファイルを編集] アイコンをクリックして、[プロファイルを編集] ダイアログを開きます。

[プロファイルを編集] ダイアログで更新を完了し、[OK] ボタンを選択して変更を保存します。

ツールキットで IAM ユーザー認証情報を削除するには、以下のステップを実行します。

AWS Explorer の認証情報ドロップダウンから、削除する IAM ユーザー認証情報を選択します。

[プロファイルを削除] アイコンをクリックして、[プロファイルを削除] プロンプトを開きます。

Credentials fileからプロファイルを削除することを確認します。

重要

[プロファイルを編集] ダイアログで IAM アイデンティティセンターや多要素認証 (MFA) など、高度なアクセス機能をサポートするプロファイルは、 AWS Toolkit for Visual Studioから編集できません。これらのタイプのプロファイルを変更するには、テキストエディタを使用して credentials file を編集する必要があります。

テキストエディタで IAM ユーザー認証情報を編集する

を使用して IAM ユーザーを管理するだけでなく AWS Toolkit for Visual Studio、任意のテキストエディタcredential filesから編集することもできます。Windows の場合、credential file のデフォルトの場所は C:\Users\ です。USERNAME\.aws\credentials

credential files の場所と構造の詳細については、「AWS SDK とツールのリファレンスガイド」の「Shared config and credentials files」セクションを参照してください。

AWS Command Line Interface (AWS CLI) からの IAM ユーザーの作成

AWS CLI は、 credentials fileコマンドを使用して で IAM ユーザーを作成するために使用できるもう 1 つのツールですaws configure。

から IAM ユーザーを作成する方法の詳細については、AWS CLI 「 ユーザーガイド」の「トピックの設定 AWS CLI AWS CLI 」を参照してください。

Toolkit for Visual Studio は、次の構成プロパティをサポートしています。

aws_access_key_id aws_secret_access_key aws_session_token credential_process credential_source external_id mfa_serial role_arn role_session_name source_profile sso_account_id sso_region sso_role_name sso_start_url