AWS 글로벌 조건 컨텍스트 키

보안 주체가 AWS에 요청하면 AWS는 요청 정보를 요청 컨텍스트로 수집합니다. JSON 정책의 Condition 요소를 사용하여 요청 컨텍스트의 키를 정책에서 지정한 키 값과 비교할 수 있습니다. 요청 정보는 요청을 수행하는 보안 주체, 요청의 대상이 되는 리소스, 요청 자체에 대한 메타데이터 등 다양한 소스를 통해 제공됩니다.

전역 조건 키는 모든 AWS 서비스에서 사용할 수 있습니다. 이러한 조건 키는 모든 정책에서 사용할 수 있지만 모든 요청 컨텍스트에서 키를 사용할 수 있는 것은 아닙니다. 예를 들어 aws:SourceAccount 조건 키는 AWS 서비스 보안 주체가 리소스를 직접적으로 호출하는 경우에만 사용할 수 있습니다. 요청 컨텍스트에 전역 키가 포함되는 상황에 대한 자세한 내용은 각 키의 가용성 정보를 참조하세요.

일부 개별 서비스는 다른 서비스의 요청 컨텍스트에서 사용할 수 있는 자체 조건 키를 생성합니다. 교차 서비스 조건 키는 ec2: 또는 lambda:와 같이 서비스 이름과 일치하는 접두사를 포함하지만 다른 서비스에서 사용할 수 있는 전역 조건 키의 한 유형입니다.

서비스별 조건 키는 개별 AWS 서비스에 사용할 수 있도록 정의됩니다. 예를 들어 Amazon S3에서는 s3:VersionId 조건 키를 사용하여 Amazon S3 객체의 특정 버전에 대한 액세스를 제한하는 정책을 작성할 수 있습니다. 이 조건 키는 서비스에 고유합니다. 즉, Amazon S3 서비스에 대한 요청에만 작동합니다. 서비스별 조건 키의 경우 AWS 서비스에 대한 작업, 리소스 및 조건 키를 참조하고 키를 보려는 서비스를 선택합니다.

참고

일부 상황에서만 사용할 수 있는 조건 키를 사용하는 경우 조건 연산자의 IfExists 버전을 사용할 수 있습니다. 요청 컨텍스트에 조건 키가 누락된 경우 정책이 평가에 실패할 수 있습니다. 예를 들어, 특정 IP 범위 또는 특정 VPC로부터 요청이 오는 경우 ...IfExists 연산자와 함께 다음 조건 블록을 사용하여 일치시킵니다. 요청 컨텍스트에 두 키 중 하나 또는 둘 다 포함되어 있지 않은 경우에도 조건은 여전히 true를 반환합니다. 값은 지정된 키가 요청 컨텍스트에 포함된 경우에만 검사됩니다. 키가 다른 연산자에 없을 때 정책이 평가되는 방법에 대한 자세한 내용은 조건 연산자를 참조하세요.

"Condition": {

"IpAddressIfExists": {"aws:SourceIp" : ["xxx"] },

"StringEqualsIfExists" : {"aws:SourceVpc" : ["yyy"]}

}중요

조건을 여러 키 값이 있는 요청 컨텍스트와 비교하려면 ForAllValues 또는 ForAnyValue 연산자를 설정해야 합니다. 집합 연산자는 다중 값 조건 키에만 사용합니다. 단일 값 조건 키(single-valued condition keys)에는 집합 연산자를 사용하지 마세요. 자세한 내용은 다중 값 컨텍스트 키에 대한 연산자 설정 섹션을 참조하세요.

| 보안 주체의 속성 | 역할 세션의 속성 | 네트워크의 속성 | 리소스의 속성 | 요청의 속성 |

|---|---|---|---|---|

민감한 조건 키

다음과 같은 조건 키는 민감한 것으로 간주됩니다. 이러한 조건 키에 와일드카드를 사용하면 와일드카드가 포함된 키값의 하위 문자열을 사용하더라도 유효한 사용 사례가 없습니다. 와일드카드로 인해 조건 키가 어떤 값과도 일치할 수 있어 보안 위험이 발생할 수 있기 때문입니다.

보안 주체의 속성

다음 조건 키를 사용하여 요청하는 보안 주체에 대한 세부 정보를 정책에 지정한 보안 주체 속성과 비교합니다. 요청할 수 있는 보안 주체의 목록은 보안 주체를 지정하는 방법 섹션을 참조하세요.

aws:PrincipalArn

이 키를 사용하여 요청한 보안 주체의 Amazon 리소스 이름(ARN)을 정책에서 지정한 ARN과 비교합니다. IAM 역할의 경우 요청 컨텍스트는 역할을 수임한 사용자의 ARN이 아니라 역할의 ARN을 반환합니다.

-

가용성 - 이 키는 서명된 모든 요청에 대한 요청 컨텍스트에 포함됩니다. 익명 요청에는 이 키가 포함되지 않습니다. 이 조건 키에서 다음 유형의 보안 주체를 지정할 수 있습니다.

-

IAM 역할

-

IAM 사용자

-

AWS STS 페더레이션 사용자 보안 주체

-

AWS 계정 루트 사용자

-

-

데이터 유형 - ARN

-

값 유형-단일 값

-

예제 값 다음 목록은

aws:PrincipalArn조건 키에서 지정할 수 있는 여러 유형의 보안 주체에 대해 반환된 요청 컨텍스트 값을 보여줍니다.-

IAM 역할 – 요청 컨텍스트에는 조건 키

aws:PrincipalArn에 대한 다음 값이 포함됩니다. 맡은 역할 세션 ARN을 조건 키의 값으로 지정하지 마십시오. 위임된 역할 세션 보안 주체에 대한 자세한 내용은 역할 세션 보안 주체 섹션을 참조하세요.arn:aws:iam::123456789012:role/role-name -

IAM 사용자 - 요청 컨텍스트에 조건 키

aws:PrincipalArn에 대한 다음 값이 포함됩니다.arn:aws:iam::123456789012:user/user-name -

AWS STS 페더레이션 사용자 보안 주체 - 요청 컨텍스트에 조건 키

aws:PrincipalArn에 대한 다음 값이 포함됩니다.arn:aws:sts::123456789012:federated-user/user-name -

AWS 계정 루트 사용자 - 요청 컨텍스트에 조건 키

aws:PrincipalArn에 대한 다음 값이 포함됩니다. 루트 사용자 ARN을aws:PrincipalArn조건 키에 대한 값으로 지정하는 경우 AWS 계정의 루트 사용자에 대한 권한만 제한합니다. 이는 리소스 기반 정책의 보안 주체 요소에서 루트 사용자 ARN을 지정하는 것 즉, AWS 계정에 권한을 위임하는 것과는 다릅니다. 리소스 기반 정책의 보안 주체 요소에 루트 사용자 ARN 지정하는 방법에 대한 자세한 내용은 AWS 계정 보안 주체 섹션을 참조하세요.arn:aws:iam::123456789012:root

-

루트 사용자 ARN을 AWS Organizations 서비스 제어 정책(SCP)의 조건 키 aws:PrincipalArn의 값으로 지정할 수 있습니다. SCP는 조직의 권한을 관리하는 데 사용되는 조직 정책 유형이며 조직의 구성원 계정에만 영향을 미칩니다. SCP는 멤버 계정의 IAM 사용자 및 역할(멤버 계정의 루트 사용자 포함)에 대해 권한을 제한합니다. SCP가 권한에 미치는 영향에 대한 자세한 내용은 AWS Organizations 사용 설명서의 SCP가 권한에 미치는 영향을 참조하세요.

aws:PrincipalAccount

이 키를 사용하여 요청한 보안 주체가 속한 계정과 정책에서 지정한 계정 식별자를 비교합니다. 익명 요청의 경우 요청 컨텍스트는 anonymous를 반환합니다.

-

가용성-이 키는 익명 요청을 포함한 모든 요청에 대한 요청 컨텍스트에 포함됩니다.

-

데이터 유형-문자열

-

값 유형-단일 값

다음 예에서는 계정 번호가 123456789012인 보안 주체를 제외하고 액세스가 거부되었습니다.

aws:PrincipalOrgPaths

이 키를 사용하여 요청 중인 보안 주체의 AWS Organizations 경로를 정책의 경로와 비교합니다. 이 보안 주체는 IAM 사용자, IAM 역할, AWS STS 페더레이션 사용자 보안 주체 또는 AWS 계정 루트 사용자일 수 있습니다. 정책에서 이 조건 키는 요청자가 AWS Organizations의 지정된 조직 루트 또는 조직 단위(OU) 내의 계정 멤버인지 확인합니다. AWS Organizations 경로는 AWS Organizations 엔터티 구조의 텍스트 표현입니다. 경로 사용 및 이해에 대한 자세한 내용은 AWS Organizations 엔터티 경로 이해 섹션을 참조하세요.

-

가용성-이 키는 보안 주체가 조직의 멤버인 경우에만 요청 컨텍스트에 포함됩니다. 익명 요청에는 이 키가 포함되지 않습니다.

-

데이터 형식-문자열(목록)

-

값 유형-다중 값

참고

조직 ID는 전역적으로 고유하지만 OU ID와 루트 ID는 조직 내에서만 고유합니다. 즉, 두 조직이 동일한 조직 ID를 공유하지 않습니다. 그러나 다른 조직에는 사용자 ID와 동일한 OU 또는 루트가 있을 수 있습니다. OU 또는 루트를 지정할 때는 항상 조직 ID를 포함하는 것이 좋습니다.

예를 들어, 다음 조건은 ou-ab12-22222222 OU에 직접 연결되지만 하위 OU에는 연결되지 않은 계정의 보안 주체에 대해 true를 반환합니다.

"Condition" : { "ForAnyValue:StringEquals" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/"] }}

다음 조건은 OU 또는 해당 하위 OU에 직접 연결된 계정의 보안 주체에 대해 true를 반환합니다. 와일드카드를 포함할 때는 StringLike 조건 연산자를 사용해야 합니다.

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/*"] }}

다음 조건은 하위 OU(단 상위 OU에 직접으로는 제외)에 직접 연결된 계정의 보안 주체에 대해 true를 반환합니다. 이전 조건은 OU 또는 모든 하위 항목을 위한 것입니다. 다음 조건은 하위 항목(및 해당 하위 항목의 하위 항목)에만 해당됩니다.

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/ou-*"] }}

다음 조건에서는 상위 OU와 관계없이 o-a1b2c3d4e5 조직의 모든 보안 주체에 대한 액세스를 허용합니다.

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/*"] }}

aws:PrincipalOrgPaths는 다중 값 조건 키입니다. 다중 값 키는 요청 컨텍스트에서 여러 값을 가질 수 있습니다. ForAnyValue 조건 연산자에서 여러 값을 사용하는 경우 보안 주체의 경로는 정책에 나열된 경로 중 하나와 일치해야 합니다. 다중 값 조건 키에 대한 자세한 내용은 다중 값 컨텍스트 키에 대한 연산자 설정 섹션을 참조하세요.

"Condition": { "ForAnyValue:StringLike": { "aws:PrincipalOrgPaths": [ "o-a1b2c3d4e5/r-ab12/ou-ab12-33333333/*", "o-a1b2c3d4e5/r-ab12/ou-ab12-22222222/*" ] } }

aws:PrincipalOrgID

이 키를 사용하여 요청한 보안 주체가 속한 AWS Organizations의 조직 식별자와 정책에 지정된 식별자를 비교합니다.

-

가용성-이 키는 보안 주체가 조직의 멤버인 경우에만 요청 컨텍스트에 포함됩니다. 익명 요청에는 이 키가 포함되지 않습니다.

-

데이터 유형-문자열

-

값 유형-단일 값

이 전역 키는 조직 내 모든 AWS 계정의 계정 ID를 전부 나열하는 대안을 제공합니다. 이 조건 키를 사용하여 리소스 기반 정책에서 Principal 요소를 간단하게 지정할 수 있습니다. 조건 요소에서 조직 ID를 지정할 수 있습니다. 계정을 추가 및 제거할 때 aws:PrincipalOrgID 키가 포함된 정책에는 자동으로 올바른 계정이 포함되므로 수동 업데이트가 필요하지 않습니다.

예를 들어, 다음 Amazon S3 버킷 정책을 통해 o-xxxxxxxxxxx 조직 내 모든 계정의 멤버는 amzn-s3-demo-bucket 버킷에 객체를 추가할 수 있습니다.

참고

이 전역 조건은 AWS 조직의 관리 계정에도 적용됩니다. 이 정책은 지정된 조직 외부의 모든 보안 주체가 Amazon S3 버킷에 액세스하지 못하도록 합니다. 여기에는 AWS CloudTrail이(가) Amazon S3 버킷에 로그 데이터를 전송하는 것과 같이 내부 리소스와 상호 작용하는 모든 AWS 서비스가 포함됩니다. AWS 서비스에 대한 액세스 권한을 안전하게 부여하는 방법을 알아보려면 aws:PrincipalIsAWSService 섹션을 참조하세요.

AWS Organizations에 대한 자세한 내용은 AWS Organizations 사용 설명서의 AWS Organizations이란 무엇입니까?를 참조하세요.

aws:PrincipalTag/tag-key

이 키를 사용하여 요청한 보안 주체에 연결된 태그를 정책에서 지정한 태그와 비교합니다. 보안 주체에 둘 이상의 태그가 연결되어 있는 경우 요청 컨텍스트에는 연결된 각 태그 키에 대해 aws:PrincipalTag 키가 하나씩 포함됩니다.

사용자 또는 역할에 사용자 지정 속성을 키 값 페어의 형태로 추가할 수 있습니다. IAM에서의 태그 사용에 대한 자세한 내용은 AWS Identity and Access Management 리소스용 태그 섹션을 참조하세요. aws:PrincipalTag를 사용하여 AWS 보안 주체에 대한 액세스를 제어할 수 있습니다.

이 예제는 department=hr 태그가 지정된 사용자가 IAM 사용자, 그룹 또는 역할을 관리하도록 허용하는 아이덴티티 기반 정책을 생성하는 방법을 보여줍니다. 이 정책을 사용하려면 정책 예제의 기울임꼴 자리 표시자 텍스트를 본인의 정보로 대체합니다. 그런 다음 정책 생성 또는 정책 편집의 지침을 따릅니다.

aws:PrincipalIsAWSService

이 키를 사용하여 리소스에 대한 호출이 AWS 서비스 보안 주체에 의해 직접 수행되고 있는지를 확인합니다. 예를 들어 AWS CloudTrail은 서비스 보안 주체 cloudtrail.amazonaws.com을 사용하여 Amazon S3 버킷에 로그를 작성합니다. 서비스가 서비스 보안 주체를 사용하여 리소스에 대한 직접 작업을 수행하는 경우 요청 컨텍스트 키는 true로 설정됩니다. 서비스가 IAM 보안 주체의 자격 증명을 사용해 보안 주체를 대신하여 요청을 수행하면 요청 컨텍스트 키가 false로 설정됩니다. 서비스가 서비스 역할 또는 서비스 연결 역할을 사용해 보안 주체를 대신하여 호출을 하는 경우에도 false로 설정됩니다.

-

가용성 - 이 키는 AWS 자격 증명을 사용하는 모든 API 요청에 대한 요청 컨텍스트에 표시됩니다. 익명 요청에는 이 키가 포함되지 않습니다.

-

데이터 형식 – 부울

-

값 유형-단일 값

이 조건 키를 사용하여 신뢰할 수 있는 자격 증명 및 예상 네트워크 위치에 대한 액세스를 제한하면서AWS 서비스에 대한 액세스 권한를 안전하게 부여합니다.

다음 Amazon S3 버킷 정책 예에서 vpc-111bbb22에서 시작된 요청 또는 CloudTrail 과 같은 서비스 주체로부터 온 경우를 제외하고 버킷에 대한 액세스는 제한됩니다.

다음 비디오에서 aws:PrincipalIsAWSService 조건 키를 정책에서 사용하는 방법에 대해 자세히 알아보세요.

aws:PrincipalServiceName

이 키를 사용하여 정책의 서비스 보안 주체이름을 리소스에 요청하는 서비스 보안 주체와 비교합니다. 이 키를 사용하여 이 호출이 특정 서비스 보안 주체에 의해 수행되었는지를 확인할 수 있습니다. 서비스 보안 주체가 리소스에 직접 요청하면 aws:PrincipalServiceName 키에는 서비스 보안 주체의 이름이 포함됩니다. 예를 들어 AWS CloudTrail 서비스 보안 주체의 이름은 cloudtrail.amazonaws.com입니다.

-

가용성 - 이 키는 호출이 AWS 서비스 보안 주체에 의해 이루어질 때 요청에 표시됩니다. 이 키는 다음과 같은 다른 상황에서는 나타나지 않습니다.

-

서비스가 서비스 역할 또는 서비스 연결 역할을 사용해 보안 주체를 대신하여 호출을 하는 경우.

-

서비스가 IAM 보안 주체의 자격 증명을 사용해 보안 주체를 대신하여 요청을 수행하는 경우.

-

IAM 보안 주체가 직접 호출한 경우.

-

익명의 요청자가 호출하는 경우.

-

-

데이터 유형-문자열

-

값 유형-단일 값

이 조건 키를 사용하여 신뢰할 수 있는 자격 증명 및 예상 네트워크 위치에 대한 액세스를 제한하면서AWS 서비스에 대한 액세스 권한를 안전하게 부여합니다.

다음 Amazon S3 버킷 정책 예에서 vpc-111bbb22에서 시작된 요청 또는 CloudTrail 과 같은 서비스 주체로부터 온 경우를 제외하고 버킷에 대한 액세스는 제한됩니다.

aws:PrincipalServiceNamesList

이 키는 서비스에 속한 모든 서비스 보안 주체 이름의 목록을 제공합니다. 이 키는 고급 조건 키입니다. 이를 사용해 서비스가 특정 리전에서만 리소스에 액세스하지 못하도록 제한할 수 있습니다. 일부 서비스는 특정 리전 내에서 서비스의 특정 인스턴스를 나타내는 리전 서비스 보안 주체를 생성할 수 있습니다. 리소스에 대한 액세스를 서비스의 특정 인스턴스로 제한할 수 있습니다. 서비스 보안 주체가 리소스에 직접 요청하는 경우 aws:PrincipalServiceNamesList에는 서비스의 리전별 인스턴스와 연결된 모든 서비스 보안 주체 이름의 순서가 지정되지 않은 목록이 포함되어 있습니다.

-

가용성 - 이 키는 호출이 AWS 서비스 보안 주체에 의해 이루어질 때 요청에 표시됩니다. 이 키는 다음과 같은 다른 상황에서는 나타나지 않습니다.

-

서비스가 서비스 역할 또는 서비스 연결 역할을 사용해 보안 주체를 대신하여 호출을 하는 경우.

-

서비스가 IAM 보안 주체의 자격 증명을 사용해 보안 주체를 대신하여 요청을 수행하는 경우.

-

IAM 보안 주체가 직접 호출한 경우.

-

익명의 요청자가 호출하는 경우.

-

-

데이터 형식-문자열(목록)

-

값 유형-다중 값

aws:PrincipalServiceNamesList는 다중 값 조건 키입니다. 다중 값 키는 요청 컨텍스트에서 여러 값을 가질 수 있습니다. 이 키에 대한 문자열 조건 연산자와 함께 ForAnyValue 또는 ForAllValues 집합 연산자를 사용해야 합니다. 다중 값 조건 키에 대한 자세한 내용은 다중 값 컨텍스트 키에 대한 연산자 설정 섹션을 참조하세요.

aws:PrincipalType

이 키를 사용하여 요청하는 보안 주체의 유형을 정책에서 지정한 보안 주체 유형과 비교합니다. 자세한 내용은 보안 주체를 지정하는 방법 섹션을 참조하세요. principal 키 값의 구체적인 예제를 보려면 보안 주체 키 값을(를) 참조하세요.

-

가용성-이 키는 익명 요청을 포함한 모든 요청에 대한 요청 컨텍스트에 포함됩니다.

-

데이터 유형-문자열

-

값 유형-단일 값

aws:userid

이 키를 사용하여 요청자의 보안 주체 식별자를 정책에서 지정한 ID와 비교합니다. IAM 사용자의 경우 요청 컨텍스트 값은 사용자 ID입니다. IAM 역할의 경우 이 값 형식은 다를 수 있습니다. 다른 보안 주체에 대한 정보가 표시되는 방법에 대한 자세한 내용은 보안 주체를 지정하는 방법 섹션을 참조하세요. principal 키 값의 구체적인 예제를 보려면 보안 주체 키 값 섹션을 참조하세요.

-

가용성-이 키는 익명 요청을 포함한 모든 요청에 대한 요청 컨텍스트에 포함됩니다.

-

데이터 유형-문자열

-

값 유형-단일 값

aws:username

이 키를 사용하여 요청자의 사용자 이름을 정책에서 지정한 사용자 이름과 비교합니다. 다른 보안 주체에 대한 정보가 표시되는 방법에 대한 자세한 내용은 보안 주체를 지정하는 방법 섹션을 참조하세요. principal 키 값의 구체적인 예제를 보려면 보안 주체 키 값 섹션을 참조하세요.

-

가용성 - 이 키는 항상 IAM 사용자의 요청 컨텍스트에 포함됩니다. 익명 요청 및 AWS 계정 루트 사용자 또는 IAM 역할에서 생성된 요청에는 이 키가 포함되지 않습니다. IAM Identity Center 보안 인증을 사용하여 수행된 요청에는 컨텍스트에 이 키가 포함되지 않습니다.

-

데이터 유형-문자열

-

값 유형-단일 값

역할 세션의 속성

다음 조건 키를 사용하여 세션이 생성된 시점의 역할 세션 속성을 비교합니다. 이러한 조건 키는 보안 주체가 역할 세션 또는 페더레이션 사용자 보안 주체 자격 증명을 사용하여 요청하는 경우에만 사용 가능합니다. 이러한 조건 키의 값은 역할의 세션 토큰에 포함됩니다.

역할은 보안 주체의 한 유형입니다. 보안 주체의 속성 섹션의 조건 키를 사용하여 역할이 요청할 때 역할의 속성을 평가할 수도 있습니다.

aws:AssumedRoot

AssumeRoot를 사용하여 요청이 이루어졌는지 확인하려면 이 키를 사용합니다. AssumeRoot는 조직의 멤버 계정에서 권한 있는 작업을 수행하는 데 사용할 수 있는 권한 있는 루트 사용자 세션에 대한 단기 자격 증명을 반환합니다. 자세한 내용은 중앙에서 멤버 계정에 대한 루트 액세스 관리 섹션을 참조하세요.

-

가용성 - 이 키는 보안 주체가 AssumeRoot의 자격 증명을 사용하여 요청할 때만 요청 컨텍스트에 포함됩니다.

-

데이터 형식 – 부울

-

값 유형-단일 값

다음 예제에서는 서비스 제어 정책으로 사용하는 경우 AWS Organizations 멤버 계정에 있는 루트 사용자의 장기 자격 증명 사용을 거부합니다. 이 정책에서는 AssumeRoot 세션에서 허용하는 작업을 AssumeRoot 세션이 수행하는 것을 거부하지 않습니다.

aws:FederatedProvider

이 키를 사용하여 요청자의 보안 주체 식별자 공급자(IdP)를 정책에서 지정한 IdP와 비교합니다. 이는 AssumeRoleWithWebIdentity AWS STS 작업을 사용하여 IAM 역할을 수임했음을 의미합니다. 결과 역할 세션의 임시 자격 증명이 요청을 수행하는 데 사용되는 경우 요청 컨텍스트는 원래 페더레이션 자격 증명을 인증한 IdP를 식별합니다.

-

가용성 - 이 키는 OpenID Connect(OIDC) 공급자를 사용하여 수임한 역할의 역할 세션과 OIDC 공급자가

AssumeRoleWithWebIdentity를 직접 호출하는 데 사용될 때의 역할 신뢰 정책에 있습니다. -

데이터 유형 - 문자열*

-

값 유형-단일 값

* 데이터 유형은 IdP에 따라 달라집니다.

-

Amazon Cognito와 같은 기본 제공 AWS IdP를 사용하는 경우 키 값은 문자열입니다. 키 값은

cognito-identity.amazonaws.com과 같을 수 있습니다. -

GitHub

또는 Amazon EKS와 같이 AWS에서 기본으로 제공되지 않는 IdP를 사용하는 경우 키 값은 ARN입니다. 키 값은 arn:aws:iam::과 같을 수 있습니다.111122223333:oidc-provider/oidc.eks.region.amazonaws.com/id/OIDC_Provider_ID

외부 IdP 및 AssumeRoleWithWebIDentity에 대한 자세한 내용은 일반적인 시나리오 섹션을 참조하세요. 자세한 내용은 역할 세션 보안 주체 섹션을 참조하세요.

aws:TokenIssueTime

이 키를 사용하여 임시 보안 자격 증명이 발급된 날짜와 시간을 정책에서 지정한 날짜 및 시간과 비교할 수 있습니다.

-

가용성-이 키는 보안 주체가 임시 자격 증명을 사용하여 요청한 경우에만 요청 컨텍스트에 포함됩니다. 액세스 키를 사용하는 AWS CLI, AWS API 또는 AWS SDK 요청에는 이 키가 존재하지 않습니다.

-

데이터 형식 - 날짜

-

값 유형-단일 값

임시 자격 증명의 사용을 지원하는 서비스에 대해 알아보려면 AWS IAM으로 작업하는 서비스 섹션을 참조하세요.

aws:MultiFactorAuthAge

이 키를 사용하여 요청한 보안 주체가 MFA를 사용하여 승인된 이후의 시간(초)과 정책에서 지정한 시간을 비교합니다. MFA에 대한 자세한 내용은 IAM의 AWS 다중 인증 섹션을 참조하세요.

중요

이 조건 키는 페더레이션형 ID 또는 액세스 키를 사용하여 AWS CLI, AWS API 또는 AWS SDK 요청에 서명하기 위해 만든 요청에는 존재하지 않습니다. 임시 보안 자격 증명으로 API 작업에 MFA 보호를 추가하는 방법에 대한 자세한 내용은 MFA를 통한 보안 API 액세스 섹션을 참조하세요.

IAM 페더레이션형 ID를 검증하는 데 MFA가 사용되는지 확인하려면 ID 제공업체의 인증 방법을 AWS에 세션 태그로 전달합니다. 자세한 내용은 AWS STS에서 세션 태그 전달을 참조하세요. IAM Identity Center ID에 대해 MFA를 적용하려면 액세스 제어 속성에서 ID 제공업체의 인증 방법과 함께 SAML 어설션 클레임을 IAM Identity Center에 전달할 수 있게 합니다.

-

가용성 - 이 키는 보안 주체가 임시 보안 자격 증명을 사용하여 요청할 때만 요청 컨텍스트에 포함됩니다. MFA 조건이 포함된 정책은 다음에 연결할 수 있습니다.

-

IAM 사용자 또는 그룹

-

Amazon S3 버킷, Amazon SQS 대기열, Amazon SNS 주제 등과 같은 리소스

-

사용자가 수임할 수 있는 IAM 역할의 신뢰 정책

-

-

데이터 형식 – 숫자

-

값 유형-단일 값

aws:MultiFactorAuthPresent

이 키를 사용하여 다중 인증(MFA)를 통해 요청을 한 임시 보안 자격 증명의 유효성을 검사했는지 여부를 확인합니다.

중요

이 조건 키는 페더레이션형 ID 또는 액세스 키를 사용하여 AWS CLI, AWS API 또는 AWS SDK 요청에 서명하기 위해 만든 요청에는 존재하지 않습니다. 임시 보안 자격 증명으로 API 작업에 MFA 보호를 추가하는 방법에 대한 자세한 내용은 MFA를 통한 보안 API 액세스 섹션을 참조하세요.

IAM 페더레이션형 ID를 검증하는 데 MFA가 사용되는지 확인하려면 ID 제공업체의 인증 방법을 AWS에 세션 태그로 전달합니다. 자세한 내용은 AWS STS에서 세션 태그 전달을 참조하세요. IAM Identity Center ID에 대해 MFA를 적용하려면 액세스 제어 속성에서 ID 제공업체의 인증 방법과 함께 SAML 어설션 클레임을 IAM Identity Center에 전달할 수 있게 합니다.

-

가용성-이 키는 보안 주체가 임시 자격 증명을 사용하여 요청한 경우에만 요청 컨텍스트에 포함됩니다. MFA 조건이 포함된 정책은 다음에 연결할 수 있습니다.

-

IAM 사용자 또는 그룹

-

Amazon S3 버킷, Amazon SQS 대기열, Amazon SNS 주제 등과 같은 리소스

-

사용자가 수임할 수 있는 IAM 역할의 신뢰 정책

-

-

데이터 형식 – 부울

-

값 유형-단일 값

임시 자격 증명은 AssumeRole 또는 GetSessionToken의 임시 토큰을 사용하여 IAM 역할 및 IAM 사용자와 AWS Management Console 사용자를 인증하는 데 사용됩니다.

IAM 사용자 액세스 키는 장기 자격 증명이지만 경우에 따라 AWS는 작업을 수행하기 위해 IAM 사용자를 대신하여 임시 자격 증명을 생성합니다. 이러한 경우 aws:MultiFactorAuthPresent 키는 요청에 있으며 false 값으로 설정됩니다. 이런 일이 발생할 수 있는 두 가지 일반적인 경우가 있습니다.

-

AWS Management Console의 IAM 사용자는 자신도 모르게 임시 자격 증명을 사용합니다. 사용자는 장기 자격 증명인 사용자 이름과 암호를 사용하여 콘솔에 로그인합니다. 하지만 백그라운드에서는 콘솔이 사용자를 대신하여 임시 자격 증명을 생성합니다.

-

IAM 사용자가 AWS 서비스를 호출하는 경우 서비스는 사용자의 자격 증명을 다시 사용하여 다른 서비스에 다른 요청을 합니다. 예를 들어 Athena를 호출하여 Amazon S3 버킷에 액세스하거나 AWS CloudFormation을 사용해 Amazon EC2 인스턴스를 생성하는 경우입니다. 후속 요청의 경우 AWS는 임시 자격 증명을 사용합니다.

임시 자격 증명의 사용을 지원하는 서비스에 대해 알아보려면 AWS IAM으로 작업하는 서비스 섹션을 참조하세요.

aws:MultiFactorAuthPresent 키는 사용자 액세스 키 페어와 같은 장기 자격 증명으로 API 또는 CLI 명령을 호출하는 경우 존재하지 않습니다. 따라서 이 키를 확인할 때 조건 연산자의 ...IfExists 버전을 사용하는 것이 좋습니다.

다음 Condition 요소는 MFA를 사용하여 요청을 인증했는지를 확인할 수 있는 신뢰성 있는 방법이 아니라는 점을 이해해야 합니다.

##### WARNING: NOT RECOMMENDED #####

"Effect" : "Deny",

"Condition" : { "Bool" : { "aws:MultiFactorAuthPresent" : "false" } }Deny 효과, Bool 요소 및 false 값을 이렇게 조합할 경우, MFA를 사용하여 인증 가능하나 인증받지 않은 요청을 거부합니다. 이러한 조합은 MFA의 사용을 지원하는 임시 자격 증명에만 지원됩니다. 이 문은 장기 자격 증명을 사용하는 요청 또는 MFA를 사용하여 인증되는 요청에 대한 액세스를 거부하지 않습니다. 이 예의 로직이 복잡하며 MFA 인증이 실제로 사용되었는지 테스트되지 않으므로 이 예를 사용할 때는 주의해야 합니다.

또한 Deny 효과, Null 요소 및 true의 조합은 동일한 방식으로 작동하며 그 로직이 훨씬 더 복잡하기 때문에 이 조합을 사용하지 말아야 합니다.

권장되는 조합

BoolIfExists 연산자를 사용하여, 요청이 MFA를 사용하여 인증되는지 여부를 확인하는 것이 좋습니다.

"Effect" : "Deny", "Condition" : { "BoolIfExists" : { "aws:MultiFactorAuthPresent" : "false" } }

Deny, BoolIfExists 및 false를 조합할 경우, MFA를 사용해 인증되지 않은 요청을 거부합니다. 특히 MFA를 포함하지 않는 임시 자격 증명의 요청을 거부합니다. 또한 액세스 키를 사용하는 AWS CLI 또는 AWS API 작업과 같은 장기 자격 증명을 사용하는 요청을 거부합니다. *IfExists 연산자는 aws:MultiFactorAuthPresent 키의 존재성 및 존재 가능성 여부를 해당 키의 존재 여부로 표시된 대로 확인합니다. MFA를 사용해 인증되지 않은 요청을 거부하려면 이 연산자를 사용합니다. 이 방법이 더욱 안전하기는 하지만 액세스 키를 사용해 AWS CLI 또는 AWS API에 액세스하는 코드나 스크립트를 손상시킬 수 있습니다.

대체 조합

또한 BoolIfExists 연산자를 사용하여 MFA로 인증된 요청 및 장기 자격 증명을 사용하는 AWS CLI 또는 AWS API 요청을 허용할 수 있습니다.

"Effect" : "Allow", "Condition" : { "BoolIfExists" : { "aws:MultiFactorAuthPresent" : "true" } }

이 조건은 키가 존재하든 존재하지 않든 마찬가지로 일치합니다. Allow, BoolIfExists 및 true를 조합할 경우, MFA를 사용해 인증된 요청 또는 MFA를 사용해 인증받지 않은 요청을 허용합니다. 이 말은 요청자가 장기 액세스 키를 사용할 경우 AWS CLI, AWS API 및 AWS SDK 작업이 허용된다는 것을 의미합니다. 이러한 조합은 MFA를 포함할 수도 있지만 실제로 포함하지 않는 임시 자격 증명의 요청을 허용하지 않습니다.

IAM 콘솔 비주얼 편집기를 사용해 정책을 생성한 후 MFA 필수(MFA required)를 선택하면 이 조합이 적용됩니다. 이러한 설정에서는 콘솔 액세스를 위해 MFA가 필요하지만 MFA 없이 프로그래밍 방식으로 액세스하는 방법도 있습니다.

또는 MFA를 사용해 인증되는 경우에 한해서 Bool 연산자를 사용해 프로그래밍 방식 요청과 콘솔 요청을 허용할 수도 있습니다.

"Effect" : "Allow",

"Condition" : { "Bool" : { "aws:MultiFactorAuthPresent" : "true" } }Allow, Bool 및 true를 조합할 경우, MFA를 사용해 인증된 요청만을 허용합니다. 이러한 조합은 MFA의 사용을 지원하는 임시 자격 증명에만 지원됩니다. 이 문은 장기 액세스 키를 사용하는 요청 또는 MFA 없이 임시 자격 증명을 사용하는 요청에 대한 액세스를 허용하지 않습니다.

MFA 키가 있는지 여부를 확인하는 데 다음과 유사한 정책 구문을 사용하지 마십시오.

##### WARNING: USE WITH CAUTION #####

"Effect" : "Allow",

"Condition" : { "Null" : { "aws:MultiFactorAuthPresent" : "false" } }Allow 효과, Null 요소 및 false 값을 조합할 경우, 그 요청의 실제 인증 여부와 상관없이, MFA를 사용해 인증받을 수 있는 요청만을 허용합니다. 이렇게 하여 임시 자격 증명을 사용하는 모든 요청을 허용하고 장기 자격 증명에 대한 액세스를 거부합니다. 이 예에서는 MFA 인증이 실제로 사용되었는지 여부를 테스트하지 않으므로 이 예를 사용할 때는 주의해야 합니다.

aws:ChatbotSourceArn

이 키를 사용하여 위탁자가 설정한 소스 채팅 구성 ARN을 채널 구성과 연결된 IAM 역할의 정책에 지정한 채팅 구성 ARN을 비교합니다. 채팅 애플리케이션의 Amazon Q Developer에서 시작한 역할 수임 세션을 기반으로 요청을 승인할 수 있습니다.

-

가용성-이 키는 역할 세션이 수임될 때마다 채팅 애플리케이션 서비스의 Amazon Q Developer에 의해 요청 컨텍스트에 포함됩니다. 키 값은 채팅 구성 ARN입니다(예: 채팅 채널에서 AWS CLI 명령을 실행하는 경우).

-

데이터 형식 - ARN

-

값 유형-단일 값

-

예제 값 –

arn:aws::chatbot::123456789021:chat-configuration/slack-channel/private_channel

다음 정책은 Slack 채널에서 시작하는 모든 요청에 대해 지정된 버킷에 대한 Amazon S3 풋 요청을 거부합니다.

aws:Ec2InstanceSourceVpc

이 키는 Amazon EC2 IAM 역할 보안 인증 정보가 전송된 VPC를 식별합니다. 정책에서 이 키를 aws:SourceVPC 글로벌 키와 함께 사용하여 보안 인증 정보가 전송된 VPC(aws:Ec2InstanceSourceVpc)와 일치하는 VPC(aws:SourceVPC)에서 호출이 이루어졌는지 확인할 수 있습니다.

-

가용성 - 이 키는 요청자가 Amazon EC2 역할 보안 인증 정보를 사용하여 요청에 서명할 때마다 요청 컨텍스트에 포함됩니다. IAM 정책, 서비스 제어 정책, VPC 엔드포인트 정책 및 리소스 정책에 이 키를 사용할 수 있습니다.

-

데이터 유형-문자열

-

값 유형-단일 값

이 키는 VPC 식별자 값과 함께 사용할 수 있지만 aws:SourceVpc 컨텍스트 키와 함께 변수로 사용할 때 가장 유용합니다. aws:SourceVpc 컨텍스트 키는 요청자가 VPC 엔드포인트를 사용하여 요청한 경우에만 요청 컨텍스트에 포함됩니다. aws:Ec2InstanceSourceVpc를 aws:SourceVpc와 함께 사용하면, 일반적으로 함께 변경되는 값을 비교하는 aws:Ec2InstanceSourceVpc를 더 광범위하게 사용할 수 있습니다.

위의 예에서 aws:SourceVpc 값이 aws:Ec2InstanceSourceVpc 값과 일치하지 않으면 액세스가 거부됩니다. 정책 문은 ec2:SourceInstanceARN 조건 키의 존재 여부를 테스트하는 방식으로, Amazon EC2 인스턴스 역할로 사용되는 역할로만 제한됩니다.

이 정책은 사용자의 Amazon EC2 인스턴스 역할을 대신하여 요청을 할 때 aws:ViaAWSService를 사용하여 AWS가 요청을 승인할 수 있도록 합니다. 예를 들어 Amazon EC2 인스턴스에서 암호화된 Amazon S3 버킷에 대한 요청을 하면 Amazon S3가 사용자를 대신하여 AWS KMS를 호출합니다. AWS KMS에 요청할 때 일부 키가 표시되지 않습니다.

aws:Ec2InstanceSourcePrivateIPv4

이 키는 Amazon EC2 IAM 역할 보안 인증 정보가 전송된 기본 탄력적 네트워크 인터페이스 프라이빗 IPv4 주소를 식별합니다. 이 조건 키를 해당 컴패니언 키 aws:Ec2InstanceSourceVpc와 함께 사용하여 전역적으로 고유한 VPC ID와 소스 프라이빗 IP의 조합이 만들어지도록 해야 합니다. 이 키를 aws:Ec2InstanceSourceVpc와 함께 사용하면 보안 인증 정보가 전송된 것과 동일한 프라이빗 IP 주소에서 요청이 이루어졌는지 확인할 수 있습니다.

-

가용성 - 이 키는 요청자가 Amazon EC2 역할 보안 인증 정보를 사용하여 요청에 서명할 때마다 요청 컨텍스트에 포함됩니다. IAM 정책, 서비스 제어 정책, VPC 엔드포인트 정책 및 리소스 정책에 이 키를 사용할 수 있습니다.

-

데이터 형식 - IP 주소

-

값 유형-단일 값

중요

Allow 문에 이 키를 단독으로 사용해서는 안 됩니다. 프라이빗 IP 주소는 정의상 전역적으로 고유하지 않습니다. aws:Ec2InstanceSourcePrivateIPv4 키를 사용할 때마다 aws:Ec2InstanceSourceVpc 키를 사용하여 사용 가능한 Amazon EC2 인스턴스 보안 인증 정보가 있는 VPC를 지정해야 합니다.

다음 예제는 요청이 역할 자격 증명과 동일한 VPC의 VPC 엔드포인트를 통해 도착하는 경우를 제외하고 모든 리소스에 대한 액세스를 거부하는 서비스 제어 정책(SCP)입니다. 이 예제에서 aws:Ec2InstanceSourcePrivateIPv4는 소스 IP를 기반으로 자격 증명 소스를 특정 인스턴스로 제한합니다.

aws:SourceIdentity

이 키를 사용하여 보안 주체가 설정한 소스 자격 증명과 정책에 지정한 소스 자격 증명을 비교합니다.

-

가용성 - 이 키는 AWS STS assume-role CLI 명령 또는 AWS STS

AssumeRoleAPI 작업을 사용해 역할이 수임된 경우 소스 자격 증명이 설정된 후에 요청 컨텍스트에 포함됩니다. -

데이터 유형-문자열

-

값 유형-단일 값

정책에 이 키를 사용하여, 역할을 수임할 때 소스 자격 증명을 설정한 보안 주체에 의해 AWS에서 작업을 허용할 수 있습니다. 역할의 지정된 소스 자격 증명이 AWS CloudTrail에 표시되는 활동. 이를 통해 관리자는 AWS의 역할로 누가 어떤 작업을 수행했는지 쉽게 확인할 수 있습니다.

sts:RoleSessionName과 달리 소스 자격 증명을 설정한 후에는 값을 변경할 수 없습니다. 이것은 역할에서 수행되는 모든 작업의 요청 컨텍스트에 있습니다. 세션 자격 증명을 사용하여 다른 역할을 수임하는 경우 값이 후속 역할 세션에 유지됩니다. 한 역할에서 다른 역할을 맡는 것을 역할 체인이라고 합니다.

AWS STS assume-role CLI 명령 또는 AWS STS AssumeRole API 작업을 사용해 역할을 수임하는 동안 보안 주체가 소스 자격 증명을 처음 설정할 때 sts:SourceIdentity 키가 요청에 표시됩니다. 소스 자격 증명 집합이 있는 역할 세션에서 수행된 모든 작업에 대한 요청에 aws:SourceIdentity 키가 표시됩니다.

CriticalRole에 대한 계정 111122223333의 다음 역할 신뢰 정책은 Saanvi 또는 Diego로 설정된 소스 자격 증명이 없는 보안 주체가 역할을 수임하는 것을 방지하는 aws:SourceIdentity에 대한 조건을 포함합니다.

소스 자격 증명 정보에 대한 자세한 내용은 위임된 역할로 수행한 작업 모니터링 및 제어 섹션을 참조하세요.

ec2:RoleDelivery

이 키를 사용하여 서명된 요청의 인스턴스 메타데이터 서비스 버전을 Amazon EC2에 대한 IAM 역할 자격 증명 정보와 비교합니다. 인스턴스 메타데이터 서비스는 특정 요청에 대해 IMDSv2에 고유한 PUT 또는 GET 헤더가 해당 요청에 있는지 여부에 따라 IMDSv1 및 IMDSv2 요청 간을 구별합니다.

-

가용성 - 이 키는 Amazon EC2 인스턴스에서 역할 세션이 생성될 때마다 요청 컨텍스트에 포함됩니다.

-

데이터 형식 – 숫자

-

값 유형-단일 값

-

예제 값 – 1.0, 2.0

로컬 코드 또는 사용자가 IMDSv2를 사용해야 하도록 각 인스턴스에서 인스턴스 메타데이터 서비스(IMDS)를 구성할 수 있습니다. IMDSv2를 사용해야 하도록 지정하면 IMDSv1는 더 이상 작동하지 않습니다.

-

인스턴스 메타데이터 서비스 버전 1(IMDSv1) – 요청/응답 방법

-

인스턴스 메타데이터 서비스 버전 2(IMDSv2) – 세션 지향 방법

인스턴스에서 IMDSv2를 사용하도록 구성하는 방법에 대한 자세한 내용은 인스턴스 메타데이터 옵션 구성을 참조하세요.

다음 예에서는 요청 컨텍스트의 EC2:RoleDelivery 값이 1.0(IMDSv1)인 경우 액세스가 거부됩니다. 이 정책 문은 일반적으로 적용됩니다. Amazon EC2 역할 자격 증명으로 요청에 서명하지 않으면 요청은 아무 효과가 없습니다.

자세한 내용은 인스턴스 메타데이터 작업을 위한 정책 예제를 참조하세요.

ec2:SourceInstanceArn

이 키를 사용하여 해당 역할의 세션이 생성된 인스턴스의 ARN을 비교합니다.

-

가용성 - 이 키는 Amazon EC2 인스턴스에서 역할 세션이 생성될 때마다 요청 컨텍스트에 포함됩니다.

-

데이터 형식 - ARN

-

값 유형-단일 값

-

예제 값 – arn:aws::ec2:us-west-2:111111111111:instance/instance-id

정책 예제는 특정 인스턴스에서 다른 AWS 서비스의 리소스를 보는 것을 허용을 참조하세요.

glue:RoleAssumedBy

AWS Glue 서비스는 AWS Glue가 고객 대신(작업이나 개발자 엔드포인트가 아니라 AWS Glue 서비스를 통해 직접) 서비스 역할을 사용하여 요청을 하는 각 AWS API 요청에 대해 이 조건 키를 설정합니다. 이 키를 사용하여 AWS 리소스에 대한 호출이 AWS Glue 서비스로부터 왔는지 확인합니다.

-

가용성 - 이 키는 AWS Glue가 고객 대신 서비스 역할을 사용하여 요청을 할 때 요청 컨텍스트에 포함됩니다.

-

데이터 유형-문자열

-

값 유형-단일 값

-

예제 값 – 이 키는 항상

glue.amazonaws.com으로 설정됩니다.

다음 예제에서는 AWS Glue 서비스가 Amazon S3 버킷에서 객체를 가져오도록 허용하는 조건을 추가합니다.

{ "Effect": "Allow", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": { "StringEquals": { "glue:RoleAssumedBy": "glue.amazonaws.com" } } }

glue:CredentialIssuingService

AWS Glue 서비스는 작업 또는 개발자 엔드포인트로부터 오는 서비스 역할을 사용하여 각 AWS API 요청에 대해 이 키를 설정합니다. 이 키를 사용하여 AWS 리소스에 대한 호출이 AWS Glue 작업 또는 개발자 엔드포인트로부터 왔는지 확인합니다.

-

가용성 - 이 키는 AWS Glue가 작업 또는 개발자 엔드포인트로부터 오는 요청을 할 때 요청 컨텍스트에 포함됩니다.

-

데이터 유형-문자열

-

값 유형-단일 값

-

예제 값 – 이 키는 항상

glue.amazonaws.com으로 설정됩니다.

다음 예제에서는 AWS Glue 작업에서 사용하는 IAM 역할에 연결된 조건을 추가합니다. 이렇게 하면 역할 세션이 AWS Glue 작업 런타임 환경에 사용되는지 여부에 따라 특정 작업이 허용/거부됩니다.

{ "Effect": "Allow", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": { "StringEquals": { "glue:CredentialIssuingService": "glue.amazonaws.com" } } }

lambda:SourceFunctionArn

이 키를 사용하여 IAM 역할 보안 인증 정보가 전송된 Lambda 함수 ARN을 식별합니다. Lambda 서비스는 함수의 실행 환경으로부터 오는 각 AWS API 요청에 대해 이 키를 설정합니다. 이 키를 사용하여 AWS 리소스에 대한 호출이 특정 Lambda 함수의 코드로부터 왔는지 확인합니다. 또한 Lambda는 CloudWatch에 로그를 작성하고 X-Ray에 추적을 전송하는 등 실행 환경 외부로부터 온 일부 요청에 대해 이 키를 설정합니다.

-

가용성 - 이 키는 Lambda 함수 코드가 호출될 때마다 요청 컨텍스트에 포함됩니다.

-

데이터 형식 - ARN

-

값 유형-단일 값

-

예제 값 – arn:aws:lambda:us-east-1:123456789012:function:TestFunction

다음 예제에서는 하나의 특정 Lambda 함수에서 s3:PutObject가 지정된 버킷에 액세스할 수 있도록 합니다.

자세한 내용은 AWS Lambda 개발자 안내서의 Working with Lambda execution environment credentials를 참조하세요.

ssm:SourceInstanceArn

이 키를 사용하여 IAM 역할 보안 인증 정보가 전송된 AWS Systems Manager 관리형 인스턴스 ARN을 식별합니다. 요청이 Amazon EC2 인스턴스 프로파일과 연결된 IAM 역할이 있는 관리형 인스턴스로부터 오는 경우에는 이 조건 키가 존재하지 않습니다.

-

가용성 - 이 키는 역할 보안 인증 정보가 AWS Systems Manager 관리형 인스턴스에 전송될 때마다 요청 컨텍스트에 포함됩니다.

-

데이터 형식 - ARN

-

값 유형-단일 값

-

예제 값 – arn:aws::ec2:us-west-2:111111111111:instance/instance-id

identitystore:UserId

이 키를 사용하여 서명된 요청에 있는 IAM Identity Center 인력 ID를 정책에 지정된 ID와 비교합니다.

-

가용성 - 이 키는 요청의 호출자가 IAM Identity Center의 사용자인 경우 포함됩니다.

-

데이터 유형-문자열

-

값 유형-단일 값

-

예제 값 – 94482488-3041-7026-18f3-be45837cd0e4

AWS CLI, AWS API 또는 AWS SDK로 GetUserId에 요청하여 IAM Identity Center에서 사용자의 UserId를 찾을 수 있습니다.

네트워크의 속성

다음 조건 키를 사용하여 요청이 시작되었거나 통과한 네트워크에 대한 세부 정보를 정책에 지정한 네트워크 속성과 비교합니다.

aws:SourceIp

이 키를 사용하여 요청자의 IP 주소를 정책에서 지정한 IP 주소와 비교합니다. aws:SourceIp 조건 키는 퍼블릭 IP 주소 범위에만 사용할 수 있습니다.

-

가용성 - 이 키는 요청자가 VPC 엔드포인트를 사용하여 요청한 경우를 제외하고 요청 컨텍스트에 포함됩니다.

-

데이터 형식 - IP 주소

-

값 유형-단일 값

정책 내에서 aws:SourceIp 조건 키를 사용하여 보안 주체가 지정된 IP 범위 내에서만 요청하도록 할 수 있습니다.

참고

aws:SourceIp는 IPv4 및 IPv6 주소 또는 IP 주소 범위를 모두 지원합니다. IPv6를 지원하는 AWS 서비스 목록의 경우 Amazon VPC 사용 설명서의 IPv6를 지원하는 AWS 서비스를 참조하세요.

예를 들어 다음 자격 증명 기반 정책을 IAM 역할에 연결할 수 있습니다. 이 정책은 사용자가 지정된 IPv4 주소 범위에서 호출을 수행하는 경우 객체를 amzn-s3-demo-bucket3 Amazon S3 버킷에 넣을 수 있도록 허용합니다. 또한 이 정책은 AWS 서비스가 사용자를 대신하여 이 작업을 수행하기 위해 전달 액세스 세션을 사용하도록 허용합니다.

IPv4 및 IPv6 주소 지정을 모두 지원하는 네트워크에서의 액세스를 제한해야 하는 경우 IAM 정책 조건에 IPv4 및 IPv6 주소 또는 IP 주소 범위를 포함시킬 수 있습니다. 다음 자격 증명 기반 정책은 사용자가 지정된 IPv4 또는 IPv6 주소 범위에서 호출을 수행하는 경우 객체를 amzn-s3-demo-bucket3 Amazon S3 버킷에 넣을 수 있도록 허용합니다. IAM 정책에 IPv6 주소 범위를 포함하기 전에 사용 중인 AWS 서비스가 IPv6를 지원하는지 확인합니다. IPv6를 지원하는 AWS 서비스 목록의 경우 Amazon VPC 사용 설명서의 IPv6를 지원하는 AWS 서비스를 참조하세요.

요청이 Amazon VPC 엔드포인트를 사용하는 호스트로부터 오는 경우, aws:SourceIp 키를 사용할 수 없습니다. 대신에 aws:VpcSourceIp와 같은 VPC 전용 키를 사용해야 합니다. VPC 엔드포인트 사용에 대한 자세한 내용을 알아보려면 AWS PrivateLink 가이드의 VPC 엔드포인트 및 VPC 엔드포인트 서비스에 대한 ID 및 액세스 관리를 참조하세요.

참고

AWS 서비스가 사용자를 대신하여 다른 AWS 서비스를 호출하면(서비스 간 호출) 특정 네트워크별 권한 부여 컨텍스트가 삭제됩니다. 정책에서 Deny 문과 함께 이 조건 키를 사용하는 경우 AWS 서비스 보안 주체가 의도치 않게 차단될 수 있습니다. 보안 요구 사항을 유지하면서 AWS 서비스가 제대로 작동하도록 하려면 값이 false인 aws:PrincipalIsAWSService 조건 키를 추가하여 Deny 문에서 서비스 보안 주체를 제외합니다.

aws:SourceVpc

이 키를 사용하여 요청이 VPC 엔드포인트가 연결된 VPC를 통해 이동하는지 확인합니다. 정책에서 이 키를 사용하여 특정 VPC에 대한 액세스만 허용할 수 있습니다. 자세한 내용은 Amazon Simple Storage Service 사용 설명서의 특정 VPC에 대한 액세스 제한을 참조하세요.

-

가용성-이 키는 요청자가 VPC 엔드포인트를 사용하여 요청한 경우에만 요청 컨텍스트에 포함됩니다.

-

데이터 유형-문자열

-

값 유형-단일 값

정책에서 해당 키를 사용하여 특정 VPC에 대한 액세스를 허용하거나 제한할 수 있습니다.

예를 들어 다음 ID 기반 정책을 IAM 역할에 연결하면 지정된 VPC ID에서 요청하거나 FAS(전달 액세스 세션)를 사용하여 역할을 대신하여 요청하는 AWS 서비스에서 요청하지 않는 한 amzn-s3-demo-bucket3 Amazon S3 버킷에 대한 PutObject의 액세스를 거부할 수 있습니다. aws:SourceIp와 달리 초기 요청의 소스 VPC가 보존되지 않으므로 FAS 요청을 허용하려면 aws:ViaAWSService 또는 aws:CalledVia를 사용해야 합니다.

참고

이 정책은 어떤 작업도 허용하지 않습니다. 이 정책을 특정 작업을 허용하는 다른 정책과 함께 사용합니다.

리소스 기반 정책에서 이 키를 적용하는 방법에 대한 예는 Amazon Simple Storage Service 사용 설명서에서 특정 VPC에 대한 액세스 제한을 참조하세요.

aws:SourceVpce

이 키를 사용하여 요청의 VPC 엔드포인트 식별자를 정책에서 지정한 엔드포인트 ID와 비교합니다.

-

가용성-이 키는 요청자가 VPC 엔드포인트를 사용하여 요청한 경우에만 요청 컨텍스트에 포함됩니다.

-

데이터 유형-문자열

-

값 유형-단일 값

정책에서 이 키를 사용하여 특정 VPC에 대한 액세스를 제한할 수 있습니다. 자세한 내용은 Amazon Simple Storage Service 사용 설명서의 특정 VPC에 대한 액세스 제한을 참조하세요. aws:SourceVpc를 사용할 때와 마찬가지로 aws:ViaAWSService 또는 aws:CalledVia를 사용하여 AWS 서비스의 요청을 허용하려면 FAS(전달 액세스 세션)를 사용해야 합니다. 이는 초기 요청의 소스 VPC 엔드포인트가 보존되지 않기 때문입니다.

aws:VpceAccount

이 키를 사용하면 요청이 이루어진 VPC 엔드포인트를 소유한 AWS 계정 ID를 정책에 지정된 계정 ID와 비교할 수 있습니다. 이 조건 키는 특정 계정이 소유한 VPC 엔드포인트를 통해 요청이 이루어지도록 하여 네트워크 경계 제어를 설정하도록 지원합니다.

-

가용성 - 이 키는 요청이 VPC 엔드포인트를 통해 이루어진 경우에만 요청 컨텍스트에 포함됩니다. 퍼블릭 서비스 엔드포인트를 통해 이루어진 요청에는 키가 포함되지 않습니다.

아래의 서비스는 이 키를 지원합니다.

-

AWS App Runner(접두사:

apprunner) -

AWS Application Discovery Service(접두사:

discovery) -

Amazon Athena(접두사:

athena) -

AWS Cloud Map(접두사:

servicediscovery) -

Amazon CloudWatch Application Insights(접두사:

applicationinsights) -

AWS CloudFormation(접두사:

cloudformation) -

Amazon Comprehend Medical(접두사:

comprehendmedical) -

AWS Compute Optimizer(접두사:

compute-optimizer) -

AWS DataSync(접두사:

datasync) -

Amazon Elastic Block Store(접두사:

ebs) -

Amazon EventBridge Scheduler(접두사:

scheduler) -

Amazon Data Firehose(접두사:

firehose) -

AWS HealthImaging(접두사:

medical-imaging) -

AWS HealthLake(접두사:

healthlake) -

AWS HealthOmics(접두사:

omics) -

AWS Identity and Access Management(

iam:PassRole작업에는 제외)(접두사:iam) -

AWS IoT FleetWise(접두사:

iotfleetwise) -

AWS IoT 무선(접두사:

iotwireless) -

AWS Key Management Service(접두사:

kms) -

AWS Lambda(접두사:

lambda) -

AWS Payment Cryptography(접두사:

payment-cryptography) -

Amazon Polly(접두사:

polly) -

AWS Private Certificate Authority(접두사:

acm-pca) -

AWS 휴지통(접두사:

rbin) -

Amazon Rekognition(접두사:

rekognition) -

Service Quotas(접두사:

servicequotas) -

Amazon Simple Storage Service(접두사:

s3) -

AWS Storage Gateway(접두사:

storagegateway) -

AWS Systems Manager Incident Manager Contacts(접두사:

ssm-contacts) -

Amazon Textract(접두사:

textract) -

Amazon Transcribe(접두사:

transcribe) -

AWS Transfer Family(접두사:

transfer)

-

-

데이터 유형 – 문자열

-

값 유형-단일 값

-

예제 값 –

123456789012

이 조건 키를 사용하면 리소스에 대한 액세스를 제한할 수 있으므로 계정이 소유한 VPC 엔드포인트를 통해 요청이 이루어져야 합니다. 다음 Amazon S3 버킷 정책 예제에서는 지정된 계정이 소유한 VPC 엔드포인트를 통해 요청이 이루어지는 경우 액세스를 허용합니다.

참고

이 조건 키는 현재 일부 AWS 서비스 세트에 대해 지원됩니다. 지원되지 않는 서비스와 함께 이 키를 사용하면 의도하지 않은 권한 부여 결과가 발생할 수 있습니다. 항상 조건 키의 범위는 정책에서 지원되는 서비스까지 지정해야 합니다.

일부 AWS 서비스는 사용자를 대신하여 작업을 수행할 때 네트워크에서 리소스에 액세스합니다. 이러한 서비스를 사용할 경우, 서비스가 네트워크 외부에서 리소스에 AWS 액세스할 수 있도록 위의 정책 예제를 편집해야 합니다. 요청 오리진을 기준으로 액세스 제어를 적용할 때 고려해야 할 액세스 패턴에 대한 자세한 내용은 데이터 경계를 사용하여 권한 가드레일 설정 단원을 참조하세요.

aws:VpceOrgID

이 키를 사용하면 요청이 이루어진 VPC 엔드포인트를 소유한 조직의 식별자를 AWS Organizations의 정책에 지정된 식별자와 비교할 수 있습니다. 이 조건 키는 네트워크 경계 제어에 대한 가장 확장 가능한 접근 방식을 제공하며, 조직 내 계정이 소유한 모든 VPC 엔드포인트를 자동으로 포함합니다.

-

가용성 - 이 키는 VPC 엔드포인트를 통해 요청이 이루어지고, VPC 엔드포인트 소유자 계정이 AWS 조직의 멤버인 경우 요청 컨텍스트에 포함됩니다. 다른 네트워크 경로를 통해 요청이 이루어진 경우 또는 VPC 엔드포인트 소유자 계정이 조직의 일부가 아닌 경우에는 키가 포함되지 않습니다.

아래의 서비스는 이 키를 지원합니다.

-

AWS App Runner(접두사:

apprunner) -

AWS Application Discovery Service(접두사:

discovery) -

Amazon Athena(접두사:

athena) -

AWS Cloud Map(접두사:

servicediscovery) -

Amazon CloudWatch Application Insights(접두사:

applicationinsights) -

AWS CloudFormation(접두사:

cloudformation) -

Amazon Comprehend Medical(접두사:

comprehendmedical) -

AWS Compute Optimizer(접두사:

compute-optimizer) -

AWS DataSync(접두사:

datasync) -

Amazon Elastic Block Store(접두사:

ebs) -

Amazon EventBridge Scheduler(접두사:

scheduler) -

Amazon Data Firehose(접두사:

firehose) -

AWS HealthImaging(접두사:

medical-imaging) -

AWS HealthLake(접두사:

healthlake) -

AWS HealthOmics(접두사:

omics) -

AWS Identity and Access Management(

iam:PassRole작업에는 제외)(접두사:iam) -

AWS IoT FleetWise(접두사:

iotfleetwise) -

AWS IoT 무선(접두사:

iotwireless) -

AWS Key Management Service(접두사:

kms) -

AWS Lambda(접두사:

lambda) -

AWS Payment Cryptography(접두사:

payment-cryptography) -

Amazon Polly(접두사:

polly) -

AWS Private Certificate Authority(접두사:

acm-pca) -

AWS 휴지통(접두사:

rbin) -

Amazon Rekognition(접두사:

rekognition) -

Service Quotas(접두사:

servicequotas) -

Amazon Simple Storage Service(접두사:

s3) -

AWS Storage Gateway(접두사:

storagegateway) -

AWS Systems Manager Incident Manager Contacts(접두사:

ssm-contacts) -

Amazon Textract(접두사:

textract) -

Amazon Transcribe(접두사:

transcribe) -

AWS Transfer Family(접두사:

transfer)

-

-

데이터 유형 – 문자열

-

값 유형-단일 값

-

예제 값 –

o-a1b2c3d4e5

아래의 리소스 제어 정책 예제에서는 지정된 조직이 소유한 VPC 엔드포인트를 통해 또는 사용자 대신 작업을 수행하는 AWS 서비스 네트워크를 통해 요청이 이루어지지 않는 한 Amazon S3 및 AWS Key Management Service 리소스에 대한 액세스를 거부합니다. 일부 조직은 조직의 요구 사항을 충족하기 위해 이 정책을 추가로 편집(예: 서드 파티 파트너 액세스 허용)해야 할 수 있습니다. 요청 오리진을 기준으로 액세스 제어를 적용할 때 고려해야 할 액세스 패턴에 대한 자세한 내용은 데이터 경계를 사용하여 권한 가드레일 설정 단원을 참조하세요.

참고

이 조건 키는 현재 일부 AWS 서비스 세트에 대해 지원됩니다. 지원되지 않는 서비스와 함께 이 키를 사용하면 의도하지 않은 권한 부여 결과가 발생할 수 있습니다. 항상 조건 키의 범위는 정책에서 지원되는 서비스까지 지정해야 합니다.

aws:VpceOrgPaths

이 키를 사용하면 요청이 이루어진 AWS Organizations VPC 엔드포인트의 경로를 정책에 지정된 경로와 비교할 수 있습니다. 이 조건 키를 사용하면 조직 단위(OU) 수준에서 네트워크 경계 제어를 구현할 수 있으며, 지정된 OU 내에 새 엔드포인트를 추가할 때 VPC 엔드포인트 사용량에 따라 자동으로 규모가 조정됩니다.

-

가용성 - 이 키는 VPC 엔드포인트를 통해 요청이 이루어지고, VPC 엔드포인트 소유자 계정이 조직의 멤버인 경우 요청 컨텍스트에 포함됩니다. 다른 네트워크 경로를 통해 요청이 이루어진 경우 또는 VPC 엔드포인트 소유자 계정이 조직의 일부가 아닌 경우에는 키가 포함되지 않습니다.

아래의 서비스는 이 키를 지원합니다.

-

AWS App Runner(접두사:

apprunner) -

AWS Application Discovery Service(접두사:

discovery) -

Amazon Athena(접두사:

athena) -

AWS Cloud Map(접두사:

servicediscovery) -

Amazon CloudWatch Application Insights(접두사:

applicationinsights) -

AWS CloudFormation(접두사:

cloudformation) -

Amazon Comprehend Medical(접두사:

comprehendmedical) -

AWS Compute Optimizer(접두사:

compute-optimizer) -

AWS DataSync(접두사:

datasync) -

Amazon Elastic Block Store(접두사:

ebs) -

Amazon EventBridge Scheduler(접두사:

scheduler) -

Amazon Data Firehose(접두사:

firehose) -

AWS HealthImaging(접두사:

medical-imaging) -

AWS HealthLake(접두사:

healthlake) -

AWS HealthOmics(접두사:

omics) -

AWS Identity and Access Management(

iam:PassRole작업에는 제외)(접두사:iam) -

AWS IoT FleetWise(접두사:

iotfleetwise) -

AWS IoT 무선(접두사:

iotwireless) -

AWS Key Management Service(접두사:

kms) -

AWS Lambda(접두사:

lambda) -

AWS Payment Cryptography(접두사:

payment-cryptography) -

Amazon Polly(접두사:

polly) -

AWS Private Certificate Authority(접두사:

acm-pca) -

AWS 휴지통(접두사:

rbin) -

Amazon Rekognition(접두사:

rekognition) -

Service Quotas(접두사:

servicequotas) -

Amazon Simple Storage Service(접두사:

s3) -

AWS Storage Gateway(접두사:

storagegateway) -

AWS Systems Manager Incident Manager Contacts(접두사:

ssm-contacts) -

Amazon Textract(접두사:

textract) -

Amazon Transcribe(접두사:

transcribe) -

AWS Transfer Family(접두사:

transfer)

-

-

데이터 형식-문자열(목록)

-

값 유형-다중 값

-

예제 값 –

o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/

aws:VpceOrgPaths는 다중 값 조건 키이므로, 이 키에 대한 문자열 조건 연산자와 함께 ForAnyValue 또는 ForAllValues 세트 연산자를 사용해야 합니다. 다음 Amazon S3 버킷 정책 예제에서는 특정 조직 단위의 계정이 소유한 VPC 엔드포인트를 요청이 이루어지는 경우에만 액세스를 허용합니다.

참고

이 조건 키는 현재 일부 AWS 서비스 세트에 대해 지원됩니다. 지원되지 않는 서비스와 함께 이 키를 사용하면 의도하지 않은 권한 부여 결과가 발생할 수 있습니다. 항상 조건 키의 범위는 정책에서 지원되는 서비스까지 지정해야 합니다.

일부 AWS 서비스는 사용자를 대신하여 작업을 수행할 때 네트워크에서 리소스에 액세스합니다. 이러한 서비스를 사용할 경우, 서비스가 네트워크 외부에서 리소스에 AWS 액세스할 수 있도록 위의 정책 예제를 편집해야 합니다. 요청 오리진을 기준으로 액세스 제어를 적용할 때 고려해야 할 액세스 패턴에 대한 자세한 내용은 데이터 경계를 사용하여 권한 가드레일 설정 단원을 참조하세요.

aws:VpcSourceIp

이 키를 사용하여 요청한 IP 주소를 정책에서 지정한 IP 주소와 비교합니다. 정책에서 이 키는 요청이 지정된 IP 주소에서 시작되고 VPC 엔드포인트를 통과하는 경우에만 일치합니다.

-

가용성 - 이 키는 요청이 VPC 엔드포인트를 사용하여 이루어진 경우에만 요청 컨텍스트에 포함됩니다.

-

데이터 형식 - IP 주소

-

값 유형-단일 값

자세한 내용은 Amazon VPC 사용 설명서의 엔드포인트 정책을 사용하여 VPC 엔드포인트에 대한 액세스 제어를 참조하세요. aws:SourceVpc를 사용할 때와 마찬가지로 aws:ViaAWSService 또는 aws:CalledVia를 사용하여 AWS 서비스의 요청을 허용하려면 FAS(전달 액세스 세션)를 사용해야 합니다. 이는 VPC 엔드포인트를 사용한 초기 요청의 소스 IP가 FAS 요청에 보존되지 않기 때문입니다.

참고

aws:VpcSourceIp는 IPv4 및 IPv6 주소 또는 IP 주소 범위를 모두 지원합니다. IPv6를 지원하는 AWS 서비스 목록의 경우 Amazon VPC 사용 설명서의 IPv6를 지원하는 AWS 서비스를 참조하세요.

aws:VpcSourceIp 조건 키는 항상 aws:SourceVpc 또는 aws:SourceVpce 조건 키와 함께 사용해야 합니다. 그렇지 않으면 동일하거나 중복되는 IP CIDR을 사용하는 예상치 못한 VPC로부터의 API 직접 호출이 정책에 의해 허용될 수 있습니다. 이는 관련 없는 두 VPC의 IP CIDR이 동일하거나 중복되기 때문에 발생할 수 있습니다. VPC ID 또는 VPC 엔드포인트 ID는 전역 고유 식별자를 보유하면 대신 이 ID를 정책에 사용해야 합니다. 이러한 고유 식별자를 사용하면 예상치 못한 결과가 발생하지 않습니다.

참고

AWS 서비스가 사용자를 대신하여 다른 AWS 서비스를 호출하면(서비스 간 호출) 특정 네트워크별 권한 부여 컨텍스트가 삭제됩니다. 정책에서 Deny 문과 함께 이 조건 키를 사용하는 경우 AWS 서비스 보안 주체가 의도치 않게 차단될 수 있습니다. 보안 요구 사항을 유지하면서 AWS 서비스가 제대로 작동하도록 하려면 값이 false인 aws:PrincipalIsAWSService 조건 키를 추가하여 Deny 문에서 서비스 보안 주체를 제외합니다.

리소스의 속성

다음 조건 키를 사용하여 요청 대상인 리소스에 대한 세부 정보를 정책에 지정한 리소스 속성과 비교합니다.

aws:ResourceAccount

이 키를 사용하여 요청된 리소스 소유자의 AWS 계정 ID를 정책의 리소스 계정과 비교합니다. 그런 다음 리소스를 소유한 계정을 기반으로 해당 리소스에 대한 액세스를 허용하거나 거부할 수 있습니다.

-

가용성 - 이 키는 항상 대다수 서비스 작업의 요청 컨텍스트에 포함됩니다. 다음 작업은 이 키를 지원하지 않습니다.

-

AWS Audit Manager

-

auditmanager:UpdateAssessmentFrameworkShare

-

-

Amazon Detective

-

detective:AcceptInvitation

-

-

AWS Directory Service

-

ds:AcceptSharedDirectory

-

-

Amazon Elastic Block Store – 모든 작업

-

Amazon EC2

-

ec2:AcceptTransitGatewayPeeringAttachment -

ec2:AcceptVpcEndpointConnections -

ec2:AcceptVpcPeeringConnection -

ec2:CopySnapshot -

ec2:CreateTransitGatewayPeeringAttachment -

ec2:CreateVpcEndpoint -

ec2:CreateVpcPeeringConnection -

ec2:DeleteTransitGatewayPeeringAttachment -

ec2:DeleteVpcPeeringConnection -

ec2:RejectTransitGatewayPeeringAttachment -

ec2:RejectVpcEndpointConnections -

ec2:RejectVpcPeeringConnection

-

-

Amazon EventBridge

-

events:PutEvents– EventBridgePutEvents는 해당 이벤트 버스가 2023년 3월 2일 전에 크로스 계정 EventBridge 대상으로 구성된 경우 다른 계정의 이벤트 버스를 호출합니다. 자세한 내용은 Amazon EventBridge 사용 설명서의 Grant permissions to allow events from other AWS accounts를 참조하세요.

-

-

Amazon GuardDuty

-

guardduty:AcceptAdministratorInvitation

-

-

Amazon Macie

-

macie2:AcceptInvitation

-

-

Amazon OpenSearch Service

-

es:AcceptInboundConnection

-

-

Amazon Route 53

-

route53:AssociateVpcWithHostedZone -

route53:CreateVPCAssociationAuthorization -

route53:DeleteVPCAssociationAuthorization -

route53:DisassociateVPCFromHostedZone -

route53:ListHostedZonesByVPC

-

-

AWS Security Hub

-

securityhub:AcceptAdministratorInvitation

-

-

-

데이터 유형-문자열

-

값 유형-단일 값

참고

위의 지원되지 않는 작업에 대한 추가 고려 사항은 데이터 경계 정책 예제

이 키는 요청에서 평가된 리소스가 있는 계정의 AWS 계정 ID와 같습니다.

계정에 있는 대부분의 리소스에 대해 ARN에는 해당 리소스의 소유자 계정 ID가 포함되어 있습니다. Amazon S3 버킷과 같은 특정 리소스의 경우 리소스 ARN에 계정 ID가 포함되지 않습니다. 다음 두 예제는 ARN에 계정 ID가 있는 리소스와 계정 ID가 없는 Amazon S3 ARN의 차이점을 보여줍니다.

-

arn:aws:iam::123456789012:role/AWSExampleRole- 계정 123456789012 내에서 생성되고 소유된 IAM 역할. -

arn:aws:s3:::amzn-s3-demo-bucket2- 계정111122223333내에서 생성되고 소유된 Amazon S3 버킷, ARN에 표시되지 않음

AWS 콘솔, API 또는 CLI를 사용하여 모든 리소스와 해당 ARN 찾기

리소스 소유자의 계정 ID를 기반으로 리소스에 대한 권한을 거부하는 정책을 작성합니다. 예를 들어, 다음 아이덴티티 기반 정책은 리소스가 지정된 계정에 속하지 않는 경우 지정된 리소스에 대한 액세스를 거부합니다.

이 정책을 사용하려면 기울임꼴 자리 표시자 텍스트를 계정 정보로 바꿉니다.

중요

이 정책은 어떤 작업도 허용하지 않습니다. 대신 이는 나열된 계정에 속하지 않는 문에 나열된 모든 리소스에 대한 액세스를 명시적으로 거부하는 Deny 효과를 사용합니다. 이 정책을 특정 리소스에 대한 액세스를 허용하는 다른 정책과 함께 사용합니다.

이 정책은 지정된 AWS 계정이 리소스를 소유하지 않는 한 특정 AWS 서비스의 모든 리소스에 대한 액세스를 거부합니다.

참고

일부 AWS 서비스은(는) 다른 AWS 계정에서 호스팅되는 AWS 소유 리소스에 액세스해야 합니다. 아이덴티티 기반 정책에서 aws:ResourceAccount를 사용하면 이러한 리소스에 대한 아이덴티티의 액세스 가능성에 영향을 있을 수 있습니다.

AWS Data Exchange 등의 특정 AWS 서비스는 정상적인 작업을 위해 AWS 계정 외부의 리소스에 대한 액세스에 의존합니다. 정책에서 aws:ResourceAccount 요소를 사용하는 경우 해당 서비스에 대한 예외를 생성하는 추가 문을 포함합니다. 예제 정책 AWS: AWS Data Exchange를 제외한 계정 외부의 Amazon S3 리소스에 대한 액세스 거부은 서비스 소유 리소스에 대한 예외를 정의하면서 리소스 계정을 기반으로 액세스를 거부하는 방법을 보여줍니다.

이 정책 예제를 고유한 사용자 지정 정책 생성을 위한 템플릿으로 사용하세요. 자세한 내용은 서비스 설명서를 참조하세요.

aws:ResourceOrgPaths

이 키를 사용하여 액세스한 리소스의 AWS Organizations 경로를 정책의 경로와 비교합니다. 정책에서 이 조건 키는 리소스가 AWS Organizations의 지정된 조직 루트 또는 조직 단위(OU) 내의 계정 멤버에게 속하도록 합니다. AWS Organizations 경로는 조직 엔터티 구조의 텍스트 표현입니다. 경로 사용 및 이해에 대한 자세한 내용을 알아보려면 AWS Organizations 엔터티 경로 이해 섹션을 참조하세요.

-

가용성 - 이 키는 리소스를 소유한 계정이 조직의 멤버인 경우에만 요청 컨텍스트에 포함됩니다. 이 전역 조건 키는 다음 작업을 지원하지 않습니다.

-

AWS Audit Manager

-

auditmanager:UpdateAssessmentFrameworkShare

-

-

Amazon Detective

-

detective:AcceptInvitation

-

-

AWS Directory Service

-

ds:AcceptSharedDirectory

-

-

Amazon Elastic Block Store – 모든 작업

-

Amazon EC2

-

ec2:AcceptTransitGatewayPeeringAttachment -

ec2:AcceptVpcEndpointConnections -

ec2:AcceptVpcPeeringConnection -

ec2:CopySnapshot -

ec2:CreateTransitGatewayPeeringAttachment -

ec2:CreateVpcEndpoint -

ec2:CreateVpcPeeringConnection -

ec2:DeleteTransitGatewayPeeringAttachment -

ec2:DeleteVpcPeeringConnection -

ec2:RejectTransitGatewayPeeringAttachment -

ec2:RejectVpcEndpointConnections -

ec2:RejectVpcPeeringConnection

-

-

Amazon EventBridge

-

events:PutEvents– EventBridgePutEvents는 해당 이벤트 버스가 2023년 3월 2일 전에 크로스 계정 EventBridge 대상으로 구성된 경우 다른 계정의 이벤트 버스를 호출합니다. 자세한 내용은 Amazon EventBridge 사용 설명서의 Grant permissions to allow events from other AWS accounts를 참조하세요.

-

-

Amazon GuardDuty

-

guardduty:AcceptAdministratorInvitation

-

-

Amazon Macie

-

macie2:AcceptInvitation

-

-

Amazon OpenSearch Service

-

es:AcceptInboundConnection

-

-

Amazon Route 53

-

route53:AssociateVpcWithHostedZone -

route53:CreateVPCAssociationAuthorization -

route53:DeleteVPCAssociationAuthorization -

route53:DisassociateVPCFromHostedZone -

route53:ListHostedZonesByVPC

-

-

AWS Security Hub

-

securityhub:AcceptAdministratorInvitation

-

-

-

데이터 형식-문자열(목록)

-

값 유형-다중 값

참고

위의 지원되지 않는 작업에 대한 추가 고려 사항은 데이터 경계 정책 예제

aws:ResourceOrgPaths는 다중 값 조건 키입니다. 다중 값 키는 요청 컨텍스트에서 여러 값을 가질 수 있습니다. 이 키에 대한 문자열 조건 연산자와 함께 ForAnyValue 또는 ForAllValues 집합 연산자를 사용해야 합니다. 다중 값 조건 키에 대한 자세한 내용은 다중 값 컨텍스트 키에 대한 연산자 설정 섹션을 참조하세요.

예를 들어, 다음 조건은 o-a1b2c3d4e5 조직에 속한 리소스에 대해 True를 반환합니다. 와일드카드를 포함할 때는 StringLike 조건 연산자를 사용해야 합니다.

"Condition": { "ForAnyValue:StringLike": { "aws:ResourceOrgPaths":["o-a1b2c3d4e5/*"] } }

다음의 조건은 OU ID가 ou-ab12-11111111인 리소스에 대해 True를 반환합니다. OU ou-ab12-11111111 또는 하위 OU에 연결된 계정에서 소유한 리소스와 일치하게 됩니다.

"Condition": { "ForAnyValue:StringLike" : { "aws:ResourceOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/*"] }}

다음 조건은 하위 OU가 아닌 OU ID ou-ab12-22222222에 직접 연결된 계정이 소유한 리소스에 대해 True를 반환합니다. 다음 예제에서는 StringEquals 조건 연산자를 사용하여 와일드카드 일치가 아닌 OU ID에 대한 정확한 일치 요구 사항을 지정합니다.

"Condition": { "ForAnyValue:StringEquals" : { "aws:ResourceOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/"] }}

참고

일부 AWS 서비스은(는) 다른 AWS 계정에서 호스팅되는 AWS 소유 리소스에 액세스해야 합니다. 아이덴티티 기반 정책에서 aws:ResourceOrgPaths를 사용하면 이러한 리소스에 대한 아이덴티티의 액세스 가능성에 영향을 있을 수 있습니다.

AWS Data Exchange 등의 특정 AWS 서비스는 정상적인 작업을 위해 AWS 계정 외부의 리소스에 대한 액세스에 의존합니다. 정책에서 aws:ResourceOrgPaths 키를 사용하는 경우 해당 서비스에 대한 예외를 생성하는 추가 문을 포함합니다. 예제 정책 AWS: AWS Data Exchange를 제외한 계정 외부의 Amazon S3 리소스에 대한 액세스 거부은 서비스 소유 리소스에 대한 예외를 정의하면서 리소스 계정을 기반으로 액세스를 거부하는 방법을 보여줍니다. 유사한 정책을 만들어 서비스 소유 리소스를 고려하면서 aws:ResourceOrgPaths 키를 사용하여 조직 단위(OU) 내 리소스에 대한 액세스를 제한할 수 있습니다.

이 정책 예제를 고유한 사용자 지정 정책 생성을 위한 템플릿으로 사용하세요. 자세한 내용은 서비스 설명서를 참조하세요.

aws:ResourceOrgID

이 키를 사용하여 요청된 리소스가 속한 AWS Organizations의 조직 식별자를 정책에 지정된 식별자와 비교합니다.

-

가용성 - 이 키는 리소스를 소유한 계정이 조직의 멤버인 경우에만 요청 컨텍스트에 포함됩니다. 이 전역 조건 키는 다음 작업을 지원하지 않습니다.

-

AWS Audit Manager

-

auditmanager:UpdateAssessmentFrameworkShare

-

-

Amazon Detective

-

detective:AcceptInvitation

-

-

AWS Directory Service

-

ds:AcceptSharedDirectory

-

-

Amazon Elastic Block Store – 모든 작업

-

Amazon EC2

-

ec2:AcceptTransitGatewayPeeringAttachment -

ec2:AcceptVpcEndpointConnections -

ec2:AcceptVpcPeeringConnection -

ec2:CopySnapshot -

ec2:CreateTransitGatewayPeeringAttachment -

ec2:CreateVpcEndpoint -

ec2:CreateVpcPeeringConnection -

ec2:DeleteTransitGatewayPeeringAttachment -

ec2:DeleteVpcPeeringConnection -

ec2:RejectTransitGatewayPeeringAttachment -

ec2:RejectVpcEndpointConnections -

ec2:RejectVpcPeeringConnection

-

-

Amazon EventBridge

-

events:PutEvents– EventBridgePutEvents는 해당 이벤트 버스가 2023년 3월 2일 전에 크로스 계정 EventBridge 대상으로 구성된 경우 다른 계정의 이벤트 버스를 호출합니다. 자세한 내용은 Amazon EventBridge 사용 설명서의 Grant permissions to allow events from other AWS accounts를 참조하세요.

-

-

Amazon GuardDuty

-

guardduty:AcceptAdministratorInvitation

-

-

Amazon Macie

-

macie2:AcceptInvitation

-

-

Amazon OpenSearch Service

-

es:AcceptInboundConnection

-

-

Amazon Route 53

-

route53:AssociateVpcWithHostedZone -

route53:CreateVPCAssociationAuthorization -

route53:DeleteVPCAssociationAuthorization -

route53:DisassociateVPCFromHostedZone -

route53:ListHostedZonesByVPC

-

-

AWS Security Hub

-

securityhub:AcceptAdministratorInvitation

-

-

-

데이터 유형-문자열

-

값 유형-단일 값

참고

위의 지원되지 않는 작업에 대한 추가 고려 사항은 데이터 경계 정책 예제

이 전역 키는 지정된 요청에 대한 리소스 조직 ID를 반환합니다. 이를 통해 아이덴티티 기반 정책의 Resource 요소에 지정된 조직의 모든 리소스에 적용되는 규칙을 생성할 수 있습니다. 조건 요소에서 조직 ID를 지정할 수 있습니다. 계정을 추가하고 제거할 때 aws:ResourceOrgID 키가 포함된 정책에 올바른 계정이 자동으로 포함되므로 수동으로 업데이트할 필요가 없습니다.

예를 들어, 다음 정책은 Amazon S3 리소스가 요청하는 보안 주체와 동일한 조직에 속하지 않는 한 보안 주체가 policy-genius-dev 리소스에 객체를 추가하지 못하도록 합니다.

중요

이 정책은 어떤 작업도 허용하지 않습니다. 대신 이는 나열된 계정에 속하지 않는 문에 나열된 모든 리소스에 대한 액세스를 명시적으로 거부하는 Deny 효과를 사용합니다. 이 정책을 특정 리소스에 대한 액세스를 허용하는 다른 정책과 함께 사용합니다.

참고

일부 AWS 서비스은(는) 다른 AWS 계정에서 호스팅되는 AWS 소유 리소스에 액세스해야 합니다. 아이덴티티 기반 정책에서 aws:ResourceOrgID를 사용하면 이러한 리소스에 대한 아이덴티티의 액세스 가능성에 영향을 있을 수 있습니다.

AWS Data Exchange 등의 특정 AWS 서비스는 정상적인 작업을 위해 AWS 계정 외부의 리소스에 대한 액세스에 의존합니다. 정책에서 aws:ResourceOrgID 키를 사용하는 경우 해당 서비스에 대한 예외를 생성하는 추가 문을 포함합니다. 예제 정책 AWS: AWS Data Exchange를 제외한 계정 외부의 Amazon S3 리소스에 대한 액세스 거부은 서비스 소유 리소스에 대한 예외를 정의하면서 리소스 계정을 기반으로 액세스를 거부하는 방법을 보여줍니다. 유사한 정책을 만들어 서비스 소유 리소스를 고려하면서 aws:ResourceOrgID 키를 사용하여 조직 내 리소스에 대한 액세스를 제한할 수 있습니다.

이 정책 예제를 고유한 사용자 지정 정책 생성을 위한 템플릿으로 사용하세요. 자세한 내용은 서비스 설명서를 참조하세요.

다음 비디오에서 aws:ResourceOrgID 조건 키를 정책에서 사용하는 방법에 대해 자세히 알아보세요.

aws:ResourceTag/tag-key

이 키를 사용하여 정책에서 지정한 태그 키-값 쌍을 리소스에 연결된 키-값 쌍과 비교합니다. 예를 들어 리소스에 값이 "Marketing"인 태그 키 "Dept"와 연결된 경우에만 리소스에 대한 액세스가 필요할 수 있습니다. 자세한 내용은 AWS 리소스에 대한 액세스 제어 섹션을 참조하세요.

-

가용성 - 이 키는 요청된 리소스에 이미 태그가 연결된 경우 요청 컨텍스트에 포함되거나 태그가 연결된 리소스를 생성하는 요청에 포함됩니다. 이 키는 태그를 기반으로 권한 부여를 지원하는 리소스에 대해서만 반환됩니다. 각 태그 키 값 페어에는 하나의 컨텍스트 키가 있습니다.

-

데이터 유형-문자열

-

값 유형-단일 값

이 컨텍스트 키는 "aws:ResourceTag/ 형식으로, 여기서 tag-key":"tag-value"tag-key 및 tag-value는 태그 키와 값 페어입니다. 태그 키는 대/소문자를 구분하지 않습니다. 따라서 정책의 조건 요소에서 "aws:ResourceTag/TagKey1": "Value1" 지정을 완료한 경우 조건은 이름이 TagKey1 또는 tagkey1인 리소스 태그 키와 일치하지만 두 가지 모두와 일치하지는 않습니다. 이러한 태그 키/값 페어의 값은 대소문자를 구분합니다. 따라서 정책의 조건 요소에서 "aws:ResourceTag/TagKey1": "Production"을 지정하는 경우 조건은 이름이 Production인 리소스 태그 값과는 일치하지만 production 또는 PRODUCTION과는 일치하지 않습니다.

aws:ResourceTag 키를 사용하여 IAM 리소스에 대한 액세스를 제어하는 예는 AWS 리소스에 대한 액세스 제어 섹션을 참조하세요.

aws:ResourceTag 키를 사용하여 다른 AWS 리소스에 대한 액세스를 제어하는 예는 태그를 사용한 AWS 리소스 액세스 제어 섹션을 참조하세요.

속성 기반 액세스 제어(ABAC)에 aws:ResourceTag 조건 키를 사용하는 방법에 대한 자습서는 IAM 튜토리얼: 태그를 기반으로 AWS 리소스에 액세스할 수 있는 권한 정의 섹션을 참조하세요.

요청의 속성

다음 조건 키를 사용하여 요청 자체에 대한 세부 정보와 요청 내용을 정책에 지정한 요청 속성과 비교합니다.

aws:CalledVia

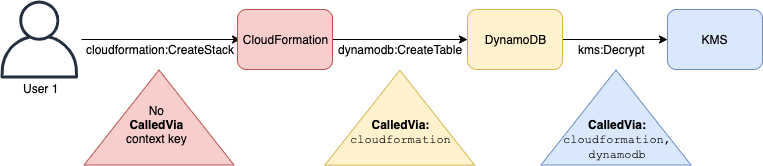

이 키를 사용하여 정책의 서비스를 IAM 보안 주체(사용자 또는 역할)를 대신하여 요청한 서비스와 비교합니다. 보안 주체가 AWS 서비스에 요청을 하면 해당 서비스는 보안 주체의 자격 증명을 사용하여 다른 서비스에 대한 후속 요청을 수행할 수 있습니다. 전달 액세스 세션(FAS)을 사용하여 요청하는 경우 해당 키는 서비스 보안 주체의 값으로 설정됩니다. aws:CalledVia 키에는 보안 주체를 대신하여 요청을 수행한 체인의 각 서비스 목록이 정렬되어 있습니다.

자세한 내용은 전달 액세스 세션 섹션을 참조하세요.

-

가용성 - 이 키는

aws:CalledVia를 지원하는 서비스가 IAM 보안 주체의 자격 증명을 사용하여 다른 서비스에 요청을 수행할 때 요청에 표시됩니다. 서비스가 서비스 역할 또는 서비스 연결 역할을 사용해 보안 주체를 대신하여 호출을 하는 경우에는 이 키가 제공되지 않습니다. 이 키는 보안 주체가 직접 호출을 할 때도 존재하지 않습니다. -

데이터 형식-문자열(목록)

-

값 유형-다중 값

정책에서 aws:CalledVia 조건 키를 사용하려면 AWS 서비스 요청을 허용 또는 거부할 서비스 보안 주체를 제공해야 합니다. 예를 들어 AWS CloudFormation를 사용하여 Amazon DynamoDB 테이블에서 읽고 쓸 수 있습니다. 그런 다음 DynamoDB가 AWS Key Management Service(AWS KMS)에서 제공한 암호화를 사용합니다.

어떤 서비스든 보안 주체의 자격 증명을 사용하여 요청을 할 때 액세스를 허용 또는 거부하려면 aws:ViaAWSService 조건 키를 사용합니다. 이 조건 키는 모든 AWS 서비스를 지원합니다.

aws:CalledVia 키는 다중값 키입니다. 그러나 조건에서 이 키를 사용하여 주문을 수행할 수는 없습니다. 위의 예제를 사용하여 사용자 1이 AWS CloudFormation을 호출하도록 DynamoDB에 요청하면 AWS KMS가 호출됩니다. 이들은 세 가지의 별도 요청입니다. AWS KMS에 대한 마지막 호출은 사용자 1에 의해 AWS CloudFormation 및 DynamoDB를 통해 수행됩니다.

이 경우 요청 컨텍스트의 aws:CalledVia 키에는 cloudformation.amazonaws.com와 dynamodb.amazonaws.com이 순서대로 포함되어 있습니다. 요청 체인의 어딘가에서 DynamoDB를 통해 통화가 이루어졌다는 것만 유념한다면 정책에서 이 조건 키를 사용할 수 있습니다.

예를 들어 다음 정책에서는 my-example-key이라는 AWS KMS 키를 관리할 수 있도록 허용하지만, DynamoDB가 요청 서비스 중 하나인 경우에만 한합니다. ForAnyValue:StringEquals 조건 연산자는 DynamoDB가 호출하는 서비스 중 하나인지 확인합니다. 보안 주체가 AWS KMS에 직접 호출을 하는 경우에는 조건이 false을 반환하고 이 요청이 이 정책에서 허용되지 않습니다.

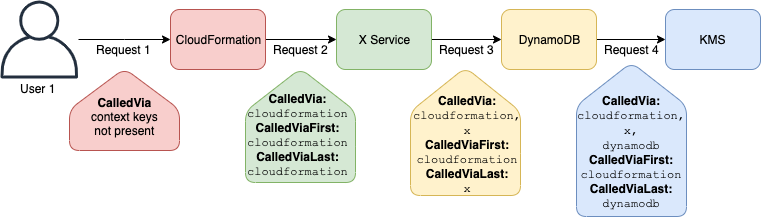

체인에서 첫 번째 또는 마지막 호출을 하는 서비스를 적용하려는 경우에는 aws:CalledViaFirst 및 aws:CalledViaLast 키를 사용할 수 있습니다. 예를 들어 다음 정책은 AWS KMS에서 my-example-key이라는 키를 관리할 수 있도록 허용합니다. 이러한 AWS KMS 작업은 체인에 여러 요청이 포함된 경우에만 허용됩니다. 첫 번째 요청은 AWS CloudFormation을 통해, 그리고 마지막으로 DynamoDB를 통해 수행되어야 합니다. 다른 서비스가 체인 중간에 요청을 해도 작업은 계속 허용됩니다.

aws:CalledViaFirst 및 aws:CalledViaLast 키는 서비스가 IAM 보안 주체의 자격 증명을 사용하여 다른 서비스를 호출할 때 요청에 표시됩니다. 이들 키는 요청 체인에서 호출을 한 첫 번째 서비스와 마지막 서비스를 나타냅니다. 예를 들어 AWS CloudFormation이 X Service라는 다른 서비스를 호출하고, 이 서비스는 다시 DynamoDB를 호출한 다음 AWS KMS을 호출한다고 가정해 보겠습니다. AWS KMS에 대한 마지막 호출은 AWS CloudFormation, X Service 및 DynamoDB를 통해 User 1이 수행합니다. 처음 호출은 AWS CloudFormation를 통해, 마지막 호출은 DynamoDB를 통해 이루어졌습니다.

aws:CalledViaFirst

이 키를 사용하여 정책의 서비스를 IAM 보안 주체(사용자 또는 역할)를 대신하여 요청을 수행한 첫 번째 서비스와 비교합니다. 자세한 내용은 aws:CalledVia 섹션을 참조하세요.

-

가용성 - 이 키는 서비스가 IAM 보안 주체의 자격 증명을 사용하여 다른 서비스에 최소 1개의 요청을 수행할 때 요청에 표시됩니다. 서비스가 서비스 역할 또는 서비스 연결 역할을 사용해 보안 주체를 대신하여 호출을 하는 경우에는 이 키가 제공되지 않습니다. 이 키는 보안 주체가 직접 호출을 할 때도 존재하지 않습니다.

-

데이터 유형-문자열

-

값 유형-단일 값

aws:CalledViaLast

이 키를 사용하여 정책의 서비스를 IAM 보안 주체(사용자 또는 역할)를 대신하여 요청을 수행한 마지막 서비스와 비교합니다. 자세한 내용은 aws:CalledVia 섹션을 참조하세요.

-

가용성 - 이 키는 서비스가 IAM 보안 주체의 자격 증명을 사용하여 다른 서비스에 최소 1개의 요청을 수행할 때 요청에 표시됩니다. 서비스가 서비스 역할 또는 서비스 연결 역할을 사용해 보안 주체를 대신하여 호출을 하는 경우에는 이 키가 제공되지 않습니다. 이 키는 보안 주체가 직접 호출을 할 때도 존재하지 않습니다.

-

데이터 유형-문자열

-

값 유형-단일 값

aws:ViaAWSService

이 키를 사용하여 AWS 서비스가 사용자를 대신하여 다른 서비스에 요청하는 경우 FAS(전달 액세스 세션)를 사용하는지 여부를 확인할 수 있습니다.

요청 컨텍스트 키는 서비스가 전달 액세스 세션을 사용하여 원래 IAM 보안 주체를 대신하여 요청하는 경우 true를 반환합니다. 보안 주체가 직접 호출을 할 때도 요청 컨텍스트 키에서 false를 반환합니다.

-

가용성-이 키는 항상 요청 컨텍스트에 포함됩니다.

-

데이터 형식 – 부울

-

값 유형-단일 값

aws:CurrentTime

이 키를 사용하여 요청의 날짜 및 시간을 정책에서 지정한 날짜 및 시간과 비교합니다. 이 조건 키를 사용하는 예시 정책을 보려면 AWS: 날짜 및 시간에 따라 액세스 허용 섹션을 참조하세요.

-

가용성-이 키는 항상 요청 컨텍스트에 포함됩니다.

-

데이터 형식 - 날짜

-

값 유형-단일 값

aws:EpochTime

이 키를 사용하여 epoch 또는 Unix 시간의 요청 날짜 및 시간을 정책에서 지정한 값과 비교합니다. 또한 이 키는 1970년 1월 1일 이후의 초 수를 허용합니다.

aws:referer

이 키를 사용하여 클라이언트 브라우저에서 요청을 참조한 사람과 정책에서 지정한 참조자를 비교합니다. aws:referer 요청 컨텍스트 값은 HTTP 헤더의 호출자에 의해 제공됩니다. 웹 페이지에서 링크를 선택하면 웹 브라우저 요청에 Referer 헤더가 포함됩니다. Referer 헤더에는 링크가 선택된 웹 페이지의 URL이 포함됩니다.

-

가용성 - 이 키는 브라우저의 웹 페이지 URL에서 링크하여 AWS 리소스에 대한 요청을 호출한 경우에만 요청 컨텍스트에 포함됩니다. 이 키는 AWS 리소스에 액세스할 때 브라우저 링크를 사용하지 않기 때문에 프로그래밍 방식의 요청에 포함되지 않습니다.

-

데이터 유형-문자열

-

값 유형-단일 값

예를 들어 URL을 사용하거나 직접 API 호출을 사용하여 Amazon S3 객체에 직접 액세스할 수 있습니다. 자세한 내용은 웹 브라우저를 직접 사용한 Amazon S3 API 작업을 참조하세요. 웹 페이지에 있는 URL에서 Amazon S3 객체에 액세스하면 소스 웹 페이지의 URL이 aws:referer에 사용됩니다. 브라우저에 URL을 입력하여 Amazon S3 객체에 액세스하는 경우에는 aws:referer가 없습니다. API를 직접 호출하는 경우에도 aws:referer가 없습니다. 정책에서 aws:referer 조건 키를 사용하여 회사 도메인의 웹 페이지에 대한 링크와 같은 특정 참조자의 요청을 허용할 수 있습니다.

주의

이 키를 사용할 때는 주의해야 합니다. 공개적으로 알려진 참조자 헤더 값을 포함하는 것은 위험합니다. 권한이 없는 사용자가 수정된 브라우저나 사용자 지정 브라우저를 사용하여 원하는 aws:referer 값을 제공할 수 있습니다. 따라서 무단 사용자의 직접 AWS 요청을 차단할 목적으로 aws:referer을 사용해서는 안 됩니다. 이러한 값은 고객이 Amazon S3에 저장된 콘텐츠 등의 디지털 콘텐츠를 권한이 없는 타사 사이트에서 참조하지 못하도록 보호하기 위해서만 사용하세요.

aws:RequestedRegion

이 키를 사용하여 요청에서 호출된 AWS 리전을 정책에서 지정한 리전과 비교합니다. 이 전역 조건 키를 사용하여 요청할 수 있는 리전을 제어할 수 있습니다. 각 서비스의 AWS 리전을 보려면 Amazon Web Services 일반 참조의 서비스 엔드포인트 및 할당량을 참조하세요.

-

가용성-이 키는 항상 요청 컨텍스트에 포함됩니다.

-

데이터 유형-문자열

-

값 유형-단일 값

IAM 등과 같은 일부 전역 서비스에는 단일 엔드포인트가 있습니다. 엔드포인트는 미국 동부(버지니아 북부) 리전에 실제로 위치하기 때문에 IAM 호출은 항상 us-east-1 리전에 대해 생성됩니다. 예를 들어, 요청된 리전이 us-west-2가 아닌 경우 모든 서비스에 대한 액세스를 거부하는 정책을 생성하면 IAM 호출이 항상 실패합니다. 이 문제에 대한 해결 방법을 보여주는 예는 NotAction 및 Deny 섹션을 참조하세요.

참고

aws:RequestedRegion 조건 키를 사용하면 서비스의 어떤 엔드포인트를 호출할지 제어할 수 있지만 작업의 영향은 제어할 수 없습니다. 일부 서비스의 경우 교차 리전 영향이 있습니다.

예를 들어, Amazon S3에는 여러 리전으로 확장되는 API 작업이 있습니다.

-

s3:PutBucketReplication조건 키의 영향을 받는 한 리전에서aws:RequestedRegion을 호출할 수 있는데 다른 리전은 복제 구성 설정에 따라 영향을 받습니다. -

s3:CreateBucket을 간접적으로 호출하여 다른 리전에서 버킷을 생성하고,s3:LocationConstraint조건 키를 사용하여 해당 리전을 제어할 수 있습니다.

이 컨텍스트 키를 사용하여 지정된 리전 세트 내에서 AWS 서비스에 대한 액세스를 제한할 수 있습니다. 예를 들어, 다음 정책은 사용자가 AWS Management Console에서 모든 Amazon EC2 인스턴스를 조회하도록 허용합니다. 그러나 이 정책은 아일랜드(eu-west-1), 런던(eu-west-2) 또는 파리(eu-west-3)의 인스턴스만 변경하도록 허용합니다.

aws:RequestTag/tag-key

이 키를 사용하여 요청에서 전달된 태그 키 값 페어를 정책에서 지정한 태그 페어와 비교합니다. 예를 들어, 요청에 태그 키 "Dept"가 포함되어 있으며 값이 "Accounting"인지 확인할 수 있습니다. 자세한 내용은 AWS 요청 중 액세스 제어 섹션을 참조하세요.

-

가용성 - 이 키는 태그 키-값 페어가 요청에 전달될 때 요청 컨텍스트에 포함됩니다. 요청에 여러 태그가 전달되면 각 태그 키 값 페어에 대해 하나의 컨텍스트 키가 있습니다.

-

데이터 유형-문자열

-

값 유형-단일 값

이 컨텍스트 키는 "aws:RequestTag/ 형식으로, 여기서 tag-key":"tag-value"tag-key 및 tag-value는 태그 키와 값 페어입니다. 태그 키는 대/소문자를 구분하지 않습니다. 따라서 정책의 조건 요소에서 "aws:RequestTag/TagKey1": "Value1" 지정을 완료한 경우 조건은 이름이 TagKey1 또는 tagkey1인 요청 태그 키와 일치하지만 두 가지 모두와 일치하지는 않습니다. 이러한 태그 키/값 페어의 값은 대/소문자를 구분합니다. 따라서 정책의 조건 요소에서 "aws:RequestTag/TagKey1": "Production"을 지정하는 경우 조건은 이름이 Production인 요청 태그 값과는 일치하지만 production 또는 PRODUCTION과는 일치하지 않습니다.

이 예제는 키가 단일 값이지만 키가 다른 경우 요청에 여러 키-값 페어를 사용할 수 있음을 보여줍니다.

aws:TagKeys

이 키를 사용하여 요청의 태그 키를 정책에서 지정한 키와 비교합니다. 정책을 사용하여 태그를 통해 액세스를 제어할 때 aws:TagKeys 조건 키를 사용하여 어떤 태그 키가 허용되는지 정의하는 것이 좋습니다. 정책 예제 및 자세한 내용은 태그 키를 기반으로 액세스 제어 섹션을 참조하세요.

-

가용성 - 작업이 요청에서 태그 전달을 지원하는 경우 이 키는 요청 컨텍스트에 포함됩니다.

-

데이터 형식-문자열(목록)

-

값 유형-다중 값

이 컨텍스트 키는 "aws:TagKeys":" 형식이며, 여기서 tag-key"tag-key는 값이 없는 태그 키 목록입니다(예: ["Dept","Cost-Center"]).

요청에 여러 개의 태그 키 값 페어를 포함할 수 있으므로 요청 콘텐츠는 다중 값 요청이 될 수 있습니다. 이 경우 ForAllValues 또는 ForAnyValue 설정 연산자를 사용해야 합니다. 자세한 내용은 다중 값 컨텍스트 키에 대한 연산자 설정 섹션을 참조하세요.

일부 서비스는 리소스 생성, 수정 또는 삭제와 같은 리소스 작업을 포함한 태그 지정을 지원합니다. 태그 지정 및 단일 호출과 같은 작업을 허용하려면 태그 지정 작업 및 리소스 수정 작업을 모두 포함하는 정책을 생성해야 합니다. 그런 다음 aws:TagKeys 조건 키를 사용하여 요청 내 특정 태그 키 사용을 적용할 수 있습니다. 예를 들어 누군가 Amazon EC2 스냅샷을 생성할 때 태그를 제한하려면 ec2:CreateSnapshot 생성 작업 및 ec2:CreateTags 태그 지정 작업을 정책에 포함시켜야 합니다. aws:TagKeys를 사용하는 이 시나리오에 대한 정책을 보려면 Amazon EC2 사용 설명서의 태그를 사용하여 스냅샷 생성을 참조하세요.

aws:SecureTransport

이 키를 사용하여 요청이 TLS를 사용하여 전송되었는지 여부를 확인합니다. 요청 컨텍스트는 true 또는 false를 반환합니다. 정책에서 TLS를 사용하여 요청이 전송된 경우에만 특정 작업을 허용할 수 있습니다.

-

가용성-이 키는 항상 요청 컨텍스트에 포함됩니다.

-

데이터 형식 – 부울

-

값 유형-단일 값

참고

AWS 서비스가 사용자를 대신하여 다른 AWS 서비스를 호출하면(서비스 간 호출) 특정 네트워크별 권한 부여 컨텍스트가 삭제됩니다. 정책에서 Deny 문과 함께 이 조건 키를 사용하는 경우 AWS 서비스 보안 주체가 의도치 않게 차단될 수 있습니다. 보안 요구 사항을 유지하면서 AWS 서비스가 제대로 작동하도록 하려면 값이 false인 aws:PrincipalIsAWSService 조건 키를 추가하여 Deny 문에서 서비스 보안 주체를 제외합니다. 예:

{ "Effect": "Deny", "Action": "s3:*", "Resource": "*", "Condition": { "Bool": { "aws:SecureTransport": "false", "aws:PrincipalIsAWSService": "false" } } }

이 정책은 HTTPS가 사용되지 않을 때(aws:SecureTransport가 false) Amazon S3 작업에 대한 액세스를 거부하지만 AWS 서비스 보안 주체가 아닌 사용자에게만 적용됩니다. 이렇게 하면 AWS 서비스 보안 주체를 제외한 모든 보안 주체에게 조건부 제한이 적용됩니다.

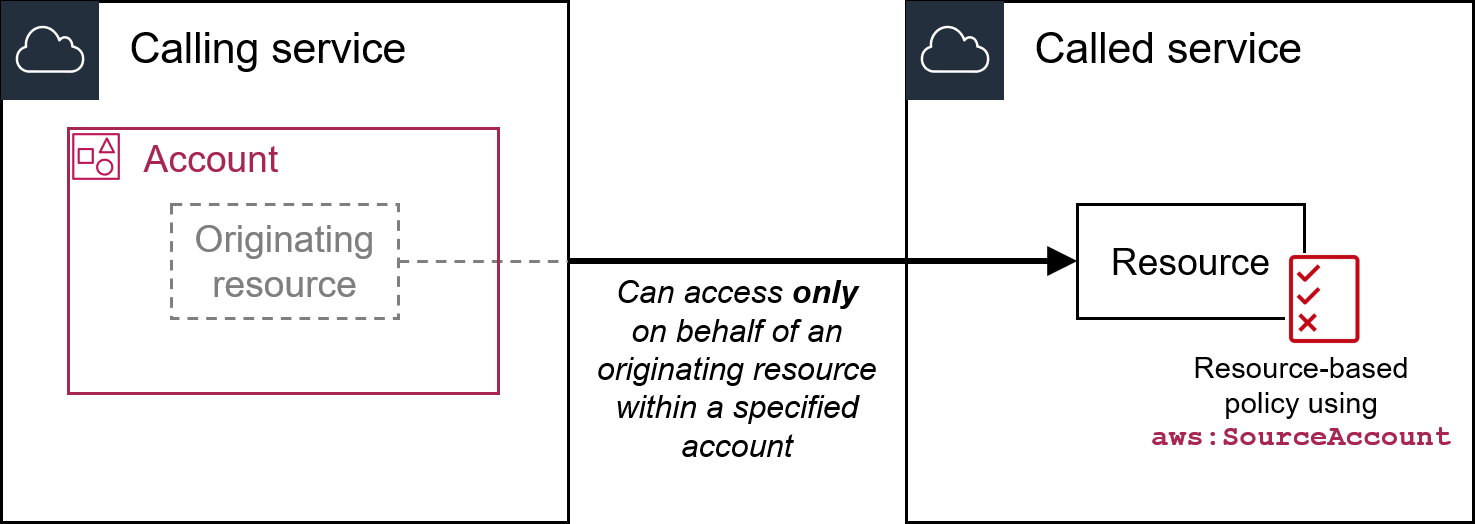

aws:SourceAccount

이 키를 사용하여 서비스 간 요청을 하는 리소스의 계정 ID를 정책에서 지정한 계정 ID와 비교합니다. 단, AWS 서비스 주체가 요청을 하는 경우에만 해당됩니다.

-

가용성 - 이 키는 구성에서 서비스 간 요청을 트리거한 리소스를 대신하여 AWS서비스 주체가 리소스를 직접 호출하는 경우에만 요청 컨텍스트에 포함됩니다. 호출하는 서비스는 원래 리소스 계정 ID를 호출된 서비스로 전달합니다.

참고

이 키는 AWS 서비스 전반에 걸쳐 서비스 간 혼동된 대리자 제어를 적용하기 위한 통일된 메커니즘을 제공합니다. 그러나 모든 서비스 통합에서 이 전역 조건 키를 사용해야 하는 것은 아닙니다. 서비스 간 혼동된 대리자 위험을 완화하기 위한 서비스별 메커니즘에 대한 자세한 내용은 사용하는 AWS 서비스의 설명서를 참조하세요.

-

데이터 유형 - 문자열

-

값 유형-단일 값

이 조건 키를 사용하여 요청이 특정 계정에서 시작된 경우에만 직접 호출 서비스가 리소스에 액세스하도록 할 수 있습니다. 예를 들어 다음 리소스 제어 정책(RCP)을 연결하여 지정된 계정의 리소스에 의해 트리거되지 않는 한 Amazon S3 버킷에 대한 서비스 위탁자의 요청을 거부할 수 있습니다. 이 정책은 aws:SourceAccount 키가 있는("Null": {"aws:SourceAccount":

"false"}) 서비스 주체("Bool": {"aws:PrincipalIsAWSService": "true"})의 요청에만 제어를 적용하므로 이 키를 사용할 필요가 없는 서비스 통합과 주체의 직접 호출에는 영향을 미치지 않습니다. 요청 컨텍스트에 aws:SourceAccount 키가 있는 경우 Null 조건이 true로 평가되어 aws:SourceAccount 키가 적용됩니다.

위탁자가 AWS 서비스 위탁자인 리소스 기반 정책에서 키를 사용하여 서비스에 부여된 권한을 제한합니다. 예를 들어 Amazon S3 버킷이 Amazon SNS 주제에 알림을 보내도록 구성된 경우 Amazon S3 서비스는 구성된 모든 이벤트에 대해 sns:Publish API 작업을 간접적으로 호출합니다. sns:Publish 작업을 허용하는 주제 정책에서 조건 키의 값을 Amazon S3 버킷의 계정 ID로 설정합니다.

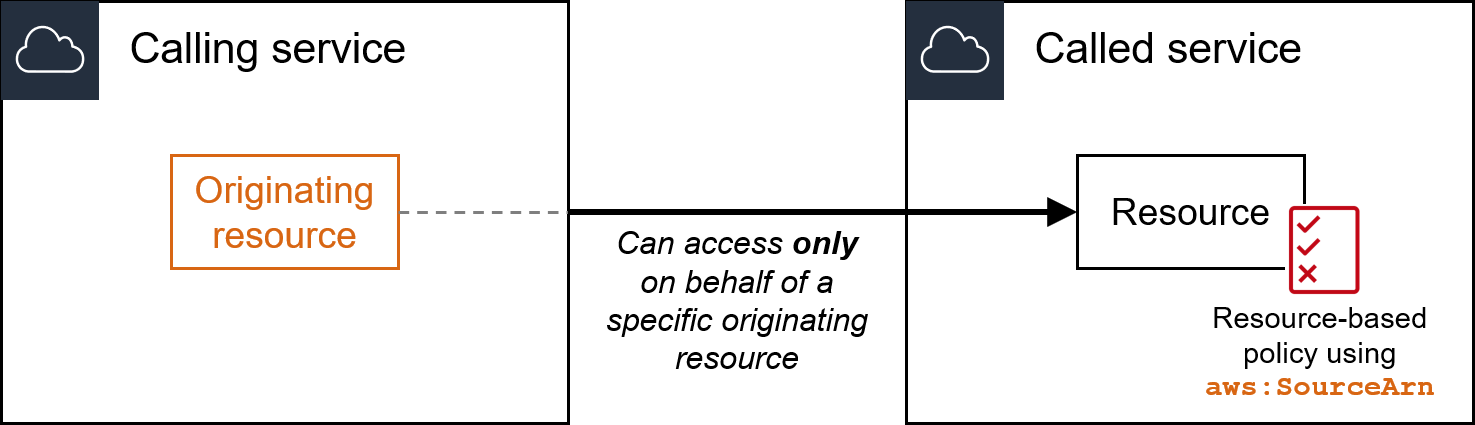

aws:SourceArn

이 키를 사용하여 서비스 간 요청을 하는 리소스의 Amazon Resource Name(ARN)을 정책에 지정한 ARN과 비교합니다. 단, AWS 서비스 보안 주체가 요청을 하는 경우에만 해당됩니다. 소스의 ARN에는 계정 ID가 포함되어 있는 경우 aws:SourceAccount와 함께 aws:SourceArn을 사용할 필요가 없습니다.

이 키는 요청하는 보안 주체의 ARN에서는 작동하지 않습니다. 대신 aws:PrincipalArn를 사용합니다.

-

가용성 - 이 키는 구성에서 서비스 간 요청을 트리거한 리소스를 대신하여 AWS서비스 주체가 리소스를 직접 호출하는 경우에만 요청 컨텍스트에 포함됩니다. 호출하는 서비스는 원래 리소스의 ARN을 호출된 서비스로 전달합니다.

참고

이 키는 AWS 서비스 전반에 걸쳐 서비스 간 혼동된 대리자 제어를 적용하기 위한 통일된 메커니즘을 제공합니다. 그러나 모든 서비스 통합에서 이 전역 조건 키를 사용해야 하는 것은 아닙니다. 서비스 간 혼동된 대리자 위험을 완화하기 위한 서비스별 메커니즘에 대한 자세한 내용은 사용하는 AWS 서비스의 설명서를 참조하세요.

-

데이터 유형 – ARN

-

값 유형-단일 값

이 조건 키를 사용하여 요청이 특정 리소스에서 시작된 경우에만 직접 호출 서비스가 리소스에 액세스하도록 할 수 있습니다. AWS 서비스 위탁자를 Principal로 하여 리소스 기반 정책을 사용하는 경우 이 조건 키의 값을 액세스를 제한하려는 리소스의 ARN으로 설정합니다. 예를 들어 Amazon S3 버킷이 Amazon SNS 주제에 알림을 보내도록 구성된 경우 Amazon S3 서비스는 구성된 모든 이벤트에 대해 sns:Publish API 작업을 간접적으로 호출합니다. sns:Publish 작업을 허용하는 주제 정책에서 조건 키의 값을 Amazon S3 버킷의 ARN으로 설정합니다. 리소스 기반 정책에서 이 조건 키를 사용하는 경우에 대한 권장 사항은 사용 중인 AWS 서비스에 대한 설명서를 참조하세요.

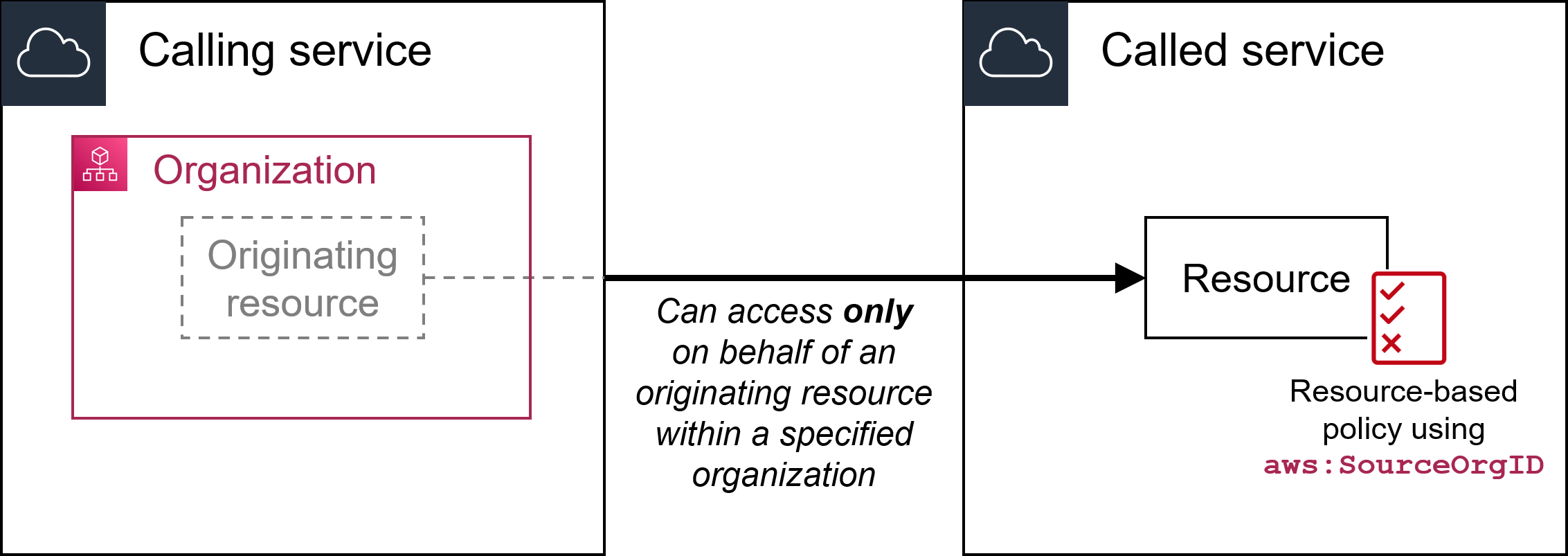

aws:SourceOrgID

이 키를 사용하여 서비스 대 서비스 요청을 하는 리소스의 조직 ID를 정책에서 지정한 조직 ID와 비교합니다. 단, 서비스 대 서비스 요청을 하는 리소스의 조직 ID를 AWS 서비스 보안 주체가 요청한 경우에만 비교합니다. AWS Organizations에서 조직에 계정을 추가하고 제거하면 aws:SourceOrgID 키가 포함된 정책에 올바른 계정이 자동으로 포함되므로 정책을 수동으로 업데이트할 필요가 없습니다.

-

가용성 - 이 키는 조직의 구성원인 계정이 소유한 리소스를 대신하여 AWS서비스 보안 주체가 사용자의 리소스를 직접 호출하는 경우에만 요청 컨텍스트에 포함됩니다. 호출하는 서비스는 원래 리소스의 조직 ID를 호출된 서비스로 전달해야 합니다.

참고

이 키는 AWS 서비스 전반에 걸쳐 서비스 간 혼동된 대리자 제어를 적용하기 위한 통일된 메커니즘을 제공합니다. 그러나 모든 서비스 통합에서 이 전역 조건 키를 사용해야 하는 것은 아닙니다. 서비스 간 혼동된 대리자 위험을 완화하기 위한 서비스별 메커니즘에 대한 자세한 내용은 사용하는 AWS 서비스의 설명서를 참조하세요.

-

데이터 유형 – 문자열

-

값 유형-단일 값

이 조건 키를 사용하여 요청이 특정 조직에서 시작된 경우에만 직접 호출 서비스가 리소스에 액세스하도록 할 수 있습니다. 예를 들어 다음 리소스 제어 정책(RCP)을 연결하여 지정된 AWS 조직의 리소스에 의해 트리거되지 않는 한 Amazon S3 버킷에 대한 서비스 위탁자의 요청을 거부할 수 있습니다. 이 정책은 aws:SourceAccount 키가 있는("Null": {"aws:SourceAccount": "false"}) 서비스 주체("Bool": {"aws:PrincipalIsAWSService":

"true"})의 요청에만 제어를 적용하므로 키를 사용할 필요가 없는 서비스 통합과 주체의 직접 호출에는 영향을 미치지 않습니다. 요청 컨텍스트에 aws:SourceAccount 키가 있는 경우 Null 조건이 true로 평가되어 aws:SourceOrgID 키가 적용됩니다. Null 조건 연산자에서 aws:SourceOrgID 대신 aws:SourceAccount를 사용하여 요청이 조직에 속하지 않은 계정에서 시작된 경우에도 제어가 여전히 적용되도록 합니다.

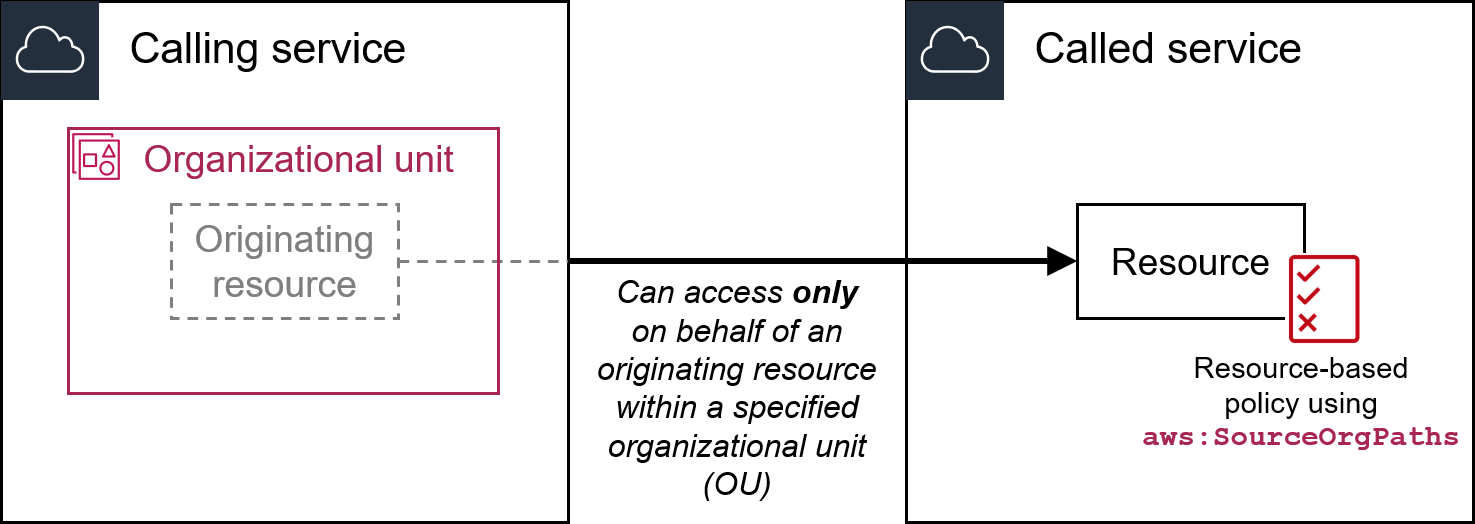

aws:SourceOrgPaths

이 키를 사용하여 서비스 대 서비스 요청을 하는 리소스의 AWS Organizations 경로를 정책에서 지정한 조직의 경로와 비교합니다. 단, 서비스 대 서비스 요청을 하는 조직의 경로를 AWS 서비스 보안 주체가 요청한 경우에만 비교합니다. AWS Organizations 경로는 AWS Organizations 엔터티 구조의 텍스트 표현입니다. 경로 사용 및 이해에 대한 자세한 내용은 AWS Organizations 엔터티 경로 이해하기 섹션을 참조하세요.

-

가용성 - 이 키는 조직의 구성원인 계정이 소유한 리소스를 대신하여 AWS서비스 보안 주체가 사용자의 리소스를 직접 호출하는 경우에만 요청 컨텍스트에 포함됩니다. 호출하는 서비스는 원래 리소스의 조직 경로를 호출된 서비스로 전달해야 합니다.

참고

이 키는 AWS 서비스 전반에 걸쳐 서비스 간 혼동된 대리자 제어를 적용하기 위한 통일된 메커니즘을 제공합니다. 그러나 모든 서비스 통합에서 이 전역 조건 키를 사용해야 하는 것은 아닙니다. 서비스 간 혼동된 대리자 위험을 완화하기 위한 서비스별 메커니즘에 대한 자세한 내용은 사용하는 AWS 서비스의 설명서를 참조하세요.

-

데이터 형식-문자열(목록)

-

값 유형-다중 값

이 조건 키를 사용하여 요청이 AWS Organizations의 특정 조직 단위(OU)에서 시작된 경우에만 직접 호출 서비스가 리소스에 액세스하도록 합니다.

aws:SourceOrgID와 마찬가지로 이 키를 사용할 필요가 없는 서비스 통합에 미치는 영향을 방지하려면 요청이 조직에 속하지 않은 계정에서 시작된 경우에도 제어가 적용되도록 aws:SourceAccount 조건 키와 함께 Null 조건 연산자를 사용합니다.

{ "Condition": { "ForAllValues:StringNotLikeIfExists": { "aws:SourceOrgPaths": "o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/" }, "Null": { "aws:SourceAccount": "false" }, "Bool": { "aws:PrincipalIsAWSService": "true" } } }

aws:SourceOrgPaths는 다중 값 조건 키입니다. 다중 값 키는 요청 컨텍스트에서 여러 값을 가질 수 있습니다. 이 키에 대한 문자열 조건 연산자와 함께 ForAnyValue 또는 ForAllValues 집합 연산자를 사용해야 합니다. 다중 값 조건 키에 대한 자세한 내용은 다중 값 컨텍스트 키에 대한 연산자 설정 섹션을 참조하세요.

aws:UserAgent

이 키를 사용하여 요청자의 클라이언트 애플리케이션을 정책에서 지정한 애플리케이션과 비교합니다.

-

가용성-이 키는 항상 요청 컨텍스트에 포함됩니다.

-

데이터 유형-문자열

-

값 유형-단일 값

주의

이 키를 사용할 때는 주의해야 합니다. aws:UserAgent 값은 HTTP 헤더의 호출자가 제공하기 때문에, 권한이 없는 사용자가 수정된 브라우저나 사용자 지정 브라우저를 사용하여 원하는 aws:UserAgent 값을 제공할 수 있습니다. 따라서 무단 사용자의 직접 AWS 요청을 차단할 목적으로 aws:UserAgent을 사용해서는 안 됩니다. 특정 클라이언트 애플리케이션을 허용하는 데 사용할 수 있으며 정책을 테스트한 후에만 사용할 수 있습니다.

기타 교차 서비스 조건 키

AWS STS는 OIDC 페더레이션을 위한 SAML 기반 페더레이션 조건 키와 교차 서비스 조건 키를 지원합니다. 이러한 키는 OIDC 또는 SAML을 사용하여 페더레이션된 사용자가 다른 서비스에서 AWS 작업을 수행할 때 사용될 수 있습니다.