기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS Organizations란 무엇인가요?

AWS 리소스를 확장할 때 환경을 중앙에서 관리

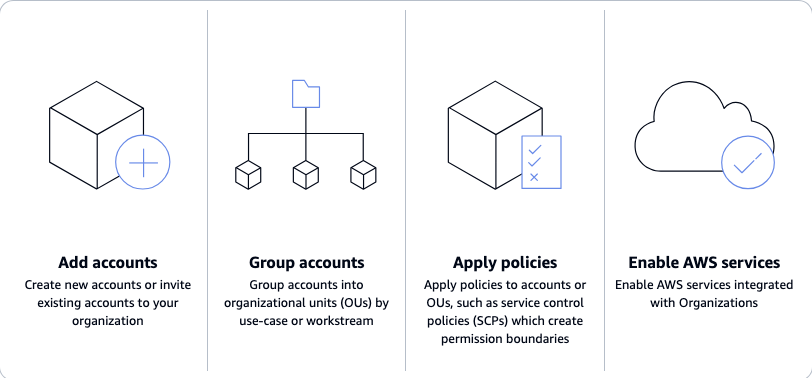

AWS Organizations 는 AWS 리소스를 확장하고 확장함에 따라 환경을 중앙에서 관리하고 관리하는 데 도움이 됩니다. Organizations를 사용하면 계정을 만들고 리소스를 할당하며, 계정을 그룹화하여 워크플로를 구성하고, 거버넌스를 위해 정책을 적용하고, 모든 계정에 대해 단일 결제 방법을 사용하여 청구를 간소화할 수 있습니다.

Organizations는 다른 조직과 통합 AWS 서비스 되므로 조직의 계정 간에 중앙 구성, 보안 메커니즘, 감사 요구 사항 및 리소스 공유를 정의할 수 있습니다. 자세한 내용은 다른 AWS Organizations 와 함께 사용 AWS 서비스 단원을 참조하십시오.

다음 다이어그램은 AWS Organizations를 사용하는 방법에 대한 자세한 설명을 보여줍니다.

계정 추가

계정 그룹화

정책 적용

를 활성화합니다 AWS 서비스.

의 기능 AWS Organizations

AWS Organizations 는 다음 기능을 제공합니다.

- 관리 AWS 계정

-

AWS 계정 는 권한, 보안, 비용 및 워크로드의 자연스러운 경계입니다. 다중 계정 환경을 사용하는 것이 클라우드 환경을 확장할 때 권장되는 모범 사례입니다. AWS Command Line Interface (AWS CLI), SDKs 또는 APIs를 사용하여 프로그래밍 방식으로 새 계정을 생성하여 계정 생성을 간소화하고 AWS CloudFormation StackSets.

- 조직 정의 및 관리

-

새 계정을 생성할 때 조직 단위(OU) 또는 단일 애플리케이션 또는 서비스를 제공하는 계정 그룹으로 계정을 그룹화할 수 있습니다. 태그 정책을 적용하여 조직의 리소스를 분류하거나 추적하고 사용자 또는 애플리케이션에 대한 속성 기반 액세스 제어를 제공합니다. 또한 사용자가 조직을 대신하여 관리할 수 있도록 지원되는에 대한 책임을 AWS 서비스 계정에 위임할 수 있습니다.

- 계정 보안 및 모니터링

-

보안 팀이 조직을 대신하여 보안 요구 사항을 관리할 수 있도록 도구와 액세스를 중앙에서 제공할 수 있습니다. 예를 들어 계정 간에 읽기 전용 보안 액세스를 제공하고, Amazon GuardDuty를 사용하여 위협을 탐지 및 완화하고, IAM Access Analyzer를 사용하여 리소스에 대한 의도하지 않은 액세스를 검토하고, Amazon Macie를 사용하여 민감한 데이터를 보호할 수 있습니다.

- 액세스 및 권한 제어

-

활성 디렉터리를 사용하여 AWS 계정 및 리소스에 대한 액세스를 제공하고 별도의 작업 역할에 따라 권한을 사용자 지정하도록 AWS IAM Identity Center를 설정합니다. 사용자, 계정 또는 OU에 조직 정책을 적용할 수도 있습니다. 예를 들어 서비스 제어 정책(SCPs)을 사용하면 조직 내 AWS 리소스, 서비스 및 리전에 대한 액세스를 제어할 수 있습니다. 리소스 제어 정책(RCPs)을 사용하면 AWS 리소스의 의도하지 않은 사용을 중앙에서 방지할 수 있습니다. 채팅 애플리케이션 정책을 사용하면 Slack 및 Microsoft Teams와 같은 채팅 애플리케이션에서 조직의 계정에 대한 액세스를 제어할 수 있습니다.

- 계정 간 리소스 공유

-

AWS Resource Access Manager (AWS RAM)를 사용하여 조직 내에서 AWS 리소스를 공유할 수 있습니다. 예를 들어 Amazon Virtual Private Cloud(Amazon VPC) 서브넷을 한 번 생성하면 조직 전체에서 공유할 수 있습니다. 또한 AWS License Manager를 사용하여 소프트웨어 라이선스에 중앙에서 동의할 수 있으며 AWS Service Catalog를 사용하여 계정 간에 IT 서비스 및 사용자 지정 제품의 카탈로그를 공유할 수 있습니다.

- 규정 준수를 위해 환경 감사

-

계정 전체에서 AWS CloudTrail을 활성화할 수 있습니다. 이렇게 하면 멤버 계정에서 끄거나 수정할 수 없는 클라우드 환경의 모든 활동에 대한 로그가 생성됩니다. 또한를 사용하여 지정된 주기에 백업을 적용하도록 정책을 설정AWS Backup하거나 계정 및의 리소스에 대한 권장 구성 설정을 정의할 수 AWS 리전 있습니다AWS Config.

- 중앙에서 결제 및 비용 관리

-

Organizations는 단일 통합 청구서를 제공합니다. 또한 AWS Cost Explorer를 사용하여 계정 전반의 리소스에서 사용량을 확인하고 비용을 추적하고 AWS Compute Optimizer를 사용하여 컴퓨팅 리소스 사용을 최적화할 수 있습니다.

사용 사례 AWS Organizations

다음은 몇 가지 사용 사례입니다 AWS Organizations.

- 워크로드 생성 AWS 계정 및 분류 자동화

-

의 생성을 자동화 AWS 계정 하여 새 워크로드를 빠르게 시작할 수 있습니다. 즉각적인 보안 정책 애플리케이션, 비접촉 인프라 배포 및 감사를 위해 사용자 정의 그룹에 계정을 추가합니다. 별도의 그룹을 생성하여 개발 및 프로덕션 계정을 분류하고 AWS CloudFormation StackSets를 사용하여 각 그룹에 서비스와 권한을 프로비저닝합니다.

- 감사 및 규정 준수 정책 정의 및 시행

-

서비스 제어 정책(SCP)을 적용하여 사용자가 보안 및 규정 준수 요구 사항을 충족하는 작업만 수행하도록 할 수 있습니다. AWS CloudTrail을 사용하여 조직 전체에서 수행된 모든 작업에 대한 중앙 로그를 생성합니다. 를 AWS 리전 사용하여 계정 및 간에 표준 리소스 구성을 보고 적용합니다AWS Config. AWS Backup을 사용하여 일반 백업을 자동으로 적용합니다. AWS Control Tower를 사용하여 AWS 워크로드의 보안, 운영 및 규정 준수를 위한 사전 패키징된 거버넌스 규칙을 적용합니다.

- 개발을 장려하는 동시에 보안 팀에 도구 및 액세스 권한 제공

-

보안 그룹을 생성하고 모든 리소스에 대한 읽기 전용 액세스를 제공하여 보안 문제를 식별하고 완화합니다. 해당 그룹이 Amazon GuardDuty를 관리하도록 허용하여 워크로드에 대한 위협을 적극적으로 모니터링하고 완화할 수 있으며, IAM Access Analyzer는 리소스에 대한 의도하지 않은 액세스를 신속하게 식별할 수 있습니다.

- 계정 간에 공통 리소스 공유

-

조직은 계정 전체에서 중요한 중앙 리소스를 쉽게 공유할 수 있도록 합니다. 예를 들어 애플리케이션이 중앙 자격 증명 스토어에 액세스할 수 있도록 중앙 AWS Directory Service for Microsoft Active Directory를 공유할 수 있습니다.

- 계정 간에 중요한 중앙 리소스 공유

-

AWS Directory Service for Microsoft Active Directory를 애플리케이션의 중앙 자격 증명 스토어로 공유합니다. 사용자가 승인된 서비스를 빠르게 검색하고 배포할 수 있도록 AWS Service Catalog를 사용하여 지정된 계정에서 IT 서비스를 공유합니다. 애플리케이션 리소스는 중앙에서 한 번 정의하고 AWS Resource Access Manager (AWS RAM)를 사용하여 조직 전체에서 공유하여 Amazon Virtual Private Cloud(Amazon VPC) 서브넷에서 생성해야 합니다.