As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Capacidade 1. Fornecendo aos desenvolvedores e cientistas de dados acesso seguro à IA generativa FMs (inferência de modelos)

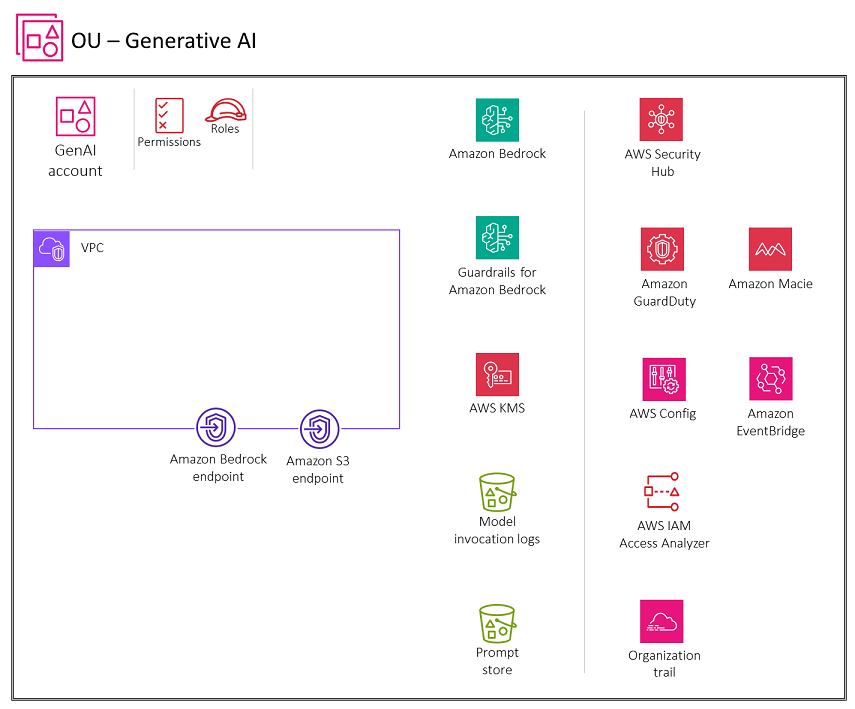

O diagrama de arquitetura a seguir ilustra os serviços da AWS recomendados para a conta Generative AI para esse recurso. O escopo desse recurso é dar aos usuários acesso aos modelos básicos (FMs) para geração de bate-papo e imagens.

A conta Generative AI é dedicada a proteger a funcionalidade de IA generativa por meio do uso do Amazon Bedrock. Criaremos essa conta (e o diagrama de arquitetura) com funcionalidades em todo este guia. A conta inclui serviços para armazenar conversas para usuários e manter um armazenamento imediato. A conta também inclui serviços de segurança para implementar barreiras de segurança e governança de segurança centralizada. Os usuários podem obter acesso federado usando um provedor de identidade (IdP) para acessar com segurança uma nuvem privada virtual (VPC) na conta Generative AI. A AWS PrivateLink oferece suporte à conectividade privada da sua VPC com os serviços de endpoint Amazon Bedrock. Você deve criar um endpoint de gateway Amazon S3 para os registros de invocação do modelo e solicitar o bucket de armazenamento no Amazon S3 que o ambiente VPC está configurado para acessar. Você também deve criar um endpoint de gateway Amazon CloudWatch Logs para os CloudWatch registros que o ambiente VPC está configurado para acessar.

Lógica

Conceder aos usuários acesso à IA generativa FMs permite que eles usem modelos avançados para tarefas como processamento de linguagem natural, geração de imagens e aprimoramento da eficiência e da tomada de decisões. Esse acesso promove a inovação dentro de uma organização porque os funcionários podem experimentar novos aplicativos e desenvolver soluções de ponta, o que, em última análise, melhora a produtividade e oferece vantagens competitivas. Esse caso de uso corresponde ao Escopo 3 da Matriz de Escopo de Segurança Generativa de IA.

Ao conceder aos usuários acesso à IA generativa FMs no Amazon Bedrock, você deve abordar estas principais considerações de segurança:

-

Acesso seguro à invocação do modelo, ao histórico de conversas e ao armazenamento de solicitações

-

Criptografia de conversas e armazenamento imediato

-

Monitoramento de possíveis riscos de segurança, como injeção imediata ou divulgação de informações confidenciais

A próxima seção discute essas considerações de segurança e a funcionalidade generativa de IA.

Considerações sobre segurança

Cargas de trabalho generativas de IA enfrentam riscos exclusivos. Por exemplo, os agentes de ameaças podem criar consultas maliciosas que forçam a saída contínua, levando ao consumo excessivo de recursos, ou criar solicitações que resultam em respostas inadequadas do modelo. Além disso, os usuários finais podem inadvertidamente fazer mau uso desses sistemas inserindo informações confidenciais em avisos. O Amazon Bedrock oferece controles de segurança robustos para proteção de dados, controle de acesso, segurança de rede, registro e monitoramento e validação de entrada/saída que podem ajudar a mitigar esses riscos. Elas são discutidas nas seções a seguir. Para obter mais informações sobre os riscos associados às cargas de trabalho generativas de IA, consulte os 10 principais aplicativos de modelos de linguagem do OWASP

Remediações

Gerenciamento de identidade e acesso

Não use usuários do IAM porque eles têm credenciais de longo prazo, como nomes de usuário e senhas. Em vez disso, use credenciais temporárias ao acessar a AWS. Você pode usar um provedor de identidade (IdP) para que seus usuários humanos forneçam acesso federado às contas da AWS assumindo funções do IAM, que fornecem credenciais temporárias.

Para gerenciamento centralizado de acesso, use o AWS IAM Identity Center. Para saber mais sobre o IAM Identity Center e vários padrões de arquitetura, consulte a seção de aprofundamento do IAM deste guia.

Para acessar o Amazon Bedrock, você deve ter um conjunto mínimo de permissões. O acesso ao Amazon Bedrock FMs não é concedido por padrão. Para obter acesso a um FM, uma identidade do IAM com permissões suficientes precisa solicitar acesso por meio do console Amazon Bedrock. Para obter informações sobre como você pode adicionar, remover e controlar as permissões de acesso ao modelo, consulte Acesso ao modelo na documentação do Amazon Bedrock.

Para fornecer acesso seguro ao Amazon Bedrock, personalize os exemplos de políticas do Amazon Bedrock de acordo com seus requisitos para garantir que somente as permissões necessárias sejam permitidas.

Segurança de rede

A AWS PrivateLink permite que você se conecte a alguns serviços da AWS, serviços hospedados por outras contas da AWS (chamados de serviços de endpoint) e serviços de parceiros compatíveis do AWS Marketplace, usando endereços IP privados em sua VPC. Os endpoints da interface são criados diretamente dentro da sua VPC usando interfaces de rede elástica e endereços IP nas sub-redes da VPC. Essa abordagem usa grupos de segurança da Amazon VPC para gerenciar o acesso aos endpoints. Use PrivateLink a AWS para estabelecer conectividade privada da sua VPC com os serviços de endpoint do Amazon Bedrock sem expor seu tráfego à Internet. PrivateLink oferece conectividade privada com o endpoint da API na conta de serviço Amazon Bedrock, portanto, as instâncias em sua VPC não precisam de endereços IP públicos para acessar o Amazon Bedrock.

Registro e monitoramento

Ative o registro de invocação do modelo. Use o registro de invocação do modelo para coletar registros de invocação, dados de entrada do modelo e dados de saída do modelo para todas as invocações do modelo Amazon Bedrock em sua conta da AWS. Por padrão, o registro está desativado. Você pode ativar o registro de invocações para coletar os dados completos da solicitação, os dados de resposta, a função de invocação do IAM e os metadados associados a todas as chamadas realizadas na sua conta.

Importante

Você mantém total propriedade e controle sobre seus dados de registro de invocações e pode usar políticas e criptografia do IAM para garantir que somente pessoal autorizado possa acessá-los. Nem a AWS nem os fornecedores de modelos têm visibilidade ou acesso aos seus dados.

Configure o registro para fornecer os recursos de destino nos quais os dados do registro serão publicados. O Amazon Bedrock fornece suporte nativo para destinos como Amazon CloudWatch Logs e Amazon Simple Storage Service (Amazon S3). Recomendamos que você configure as duas fontes para armazenar registros de invocação do modelo.

Implemente mecanismos automatizados de detecção de abuso para ajudar a evitar possíveis usos indevidos, incluindo injeção imediata ou divulgação de informações confidenciais. Configure alertas para notificar os administradores quando um possível uso indevido for detectado. Isso pode ser obtido por meio de CloudWatchmétricas e alarmes personalizados com base em CloudWatchmétricas.

Monitore as atividades da API Amazon Bedrock usando a AWS CloudTrail. Considere salvar e gerenciar os prompts mais usados em um repositório de prompts para seus usuários finais. Recomendamos que você use o Amazon S3 para o armazenamento de prompts.

Considerações sobre design

Você deve avaliar essa abordagem em relação aos seus requisitos de conformidade e privacidade. Os registros de invocação do modelo podem coletar dados confidenciais como parte da entrada e saída do modelo, o que pode não ser apropriado para seu caso de uso e, em alguns casos, pode não atender aos objetivos de conformidade de risco que você tem.

Validação de entrada e saída

Se você quiser implementar o Guardrails for Amazon Bedrock para seus usuários que interagem com os modelos do Amazon Bedrock, você precisará implantar seu guardrail para produção e invocar a versão do guardrail em seu aplicativo. Isso exigiria a criação e a proteção de uma carga de trabalho que interaja com a API Amazon Bedrock.

Serviços recomendados da AWS

nota

Os serviços da AWS discutidos nesta seção e para outros recursos são específicos para os casos de uso discutidos nessas seções. Além disso, você deve ter um conjunto de serviços de segurança comuns, como AWS Security Hub CSPM GuardDuty, Amazon, AWS Config, IAM Access Analyzer e AWS Organization Trail em todas as contas da CloudTrail AWS para permitir proteções consistentes e fornecer monitoramento, gerenciamento e governança centralizados em toda a organização. Consulte a seção Implantação de serviços de segurança comuns em todas as contas da AWS, no início deste guia, para entender as melhores práticas de funcionalidade e arquitetura desses serviços.

Amazon S3

O Amazon S3 é um serviço de armazenamento de objetos que oferece escalabilidade, disponibilidade de dados, segurança e desempenho. Para obter as melhores práticas de segurança recomendadas, consulte a documentação do Amazon S3, palestras técnicas on-line e análises mais detalhadas nas postagens do blog.

Hospede os registros de invocação do seu modelo e os prompts comumente usados como um repositório de prompts em um

Use o controle de versão para backups e aplique a imutabilidade em nível de objeto com o Amazon

Amazon CloudWatch

A Amazon CloudWatch monitora aplicativos, responde às mudanças de desempenho, otimiza o uso de recursos e fornece informações sobre a integridade operacional. Ao coletar dados entre os recursos da AWS, você tem CloudWatch visibilidade do desempenho de todo o sistema e permite definir alarmes, reagir automaticamente às mudanças e obter uma visão unificada da saúde operacional.

Use CloudWatch para monitorar e gerar alarmes em eventos do sistema que descrevem mudanças no Amazon Bedrock e no Amazon S3. Configure alertas para notificar os administradores quando as solicitações puderem indicar injeção imediata ou divulgação de informações confidenciais. Isso pode ser obtido por meio de CloudWatch métricas e alarmes personalizados com base em padrões de registro. Criptografe dados de registro no CloudWatch Logs com uma chave gerenciada pelo cliente que você cria, possui e gerencia. Para fortalecer ainda mais a segurança da rede, você pode criar um endpoint de gateway para CloudWatch registros que o ambiente VPC esteja configurado para acessar. Você pode centralizar o monitoramento usando o Amazon CloudWatch Observability Access Manager na conta Security OU Security Tooling. Gerencie as permissões de acesso aos seus recursos do CloudWatch Logs usando o princípio do privilégio mínimo.

AWS CloudTrail

A AWS CloudTrail apoia a governança, a conformidade e a auditoria da atividade em sua conta da AWS. Com CloudTrail, você pode registrar, monitorar continuamente e reter as atividades da conta relacionadas às ações em toda a sua infraestrutura da AWS.

Use CloudTrail para registrar e monitorar todas as ações de criação, leitura, atualização e exclusão (CRUD) no Amazon Bedrock e no Amazon S3. Para obter mais informações, consulte Registrar chamadas de API do Amazon Bedrock usando o AWS CloudTrai l na documentação do Amazon Bedrock e Registrar chamadas de API do Amazon S3 usando a CloudTrail AWS na documentação do Amazon S3.

CloudTrail os registros do Amazon Bedrock não incluem informações de solicitação e conclusão. Recomendamos que você use uma trilha da organização que registre todos os eventos de todas as contas em sua organização. Encaminhe todos os CloudTrail registros da conta Generative AI para a conta Security OU Log Archive. Com registros centralizados, você pode monitorar, auditar e gerar alertas sobre acesso a objetos do Amazon S3, atividades não autorizadas por identidades, mudanças na política do IAM e outras atividades críticas realizadas em recursos confidenciais. Para obter mais informações, consulte as melhores práticas de segurança na AWS CloudTrail.

Amazon Macie

O Amazon Macie é um serviço totalmente gerenciado de segurança e privacidade de dados que usa aprendizado de máquina e correspondência de padrões para descobrir e ajudar a proteger seus dados confidenciais na AWS. Você precisa identificar o tipo e a classificação dos dados que sua carga de trabalho está processando para garantir que os controles apropriados sejam aplicados. O Macie pode ajudar a identificar dados confidenciais em seu armazenamento de solicitações e modelar registros de invocação armazenados em buckets do S3. Você pode usar o Macie para automatizar a descoberta, o registro e a emissão de relatórios de dados confidenciais no Amazon S3. Você pode fazer isso de duas maneiras: configurando o Macie para realizar a descoberta automatizada de dados confidenciais e criando e executando trabalhos de descoberta de dados confidenciais. Para obter mais informações, consulte Descobrindo dados confidenciais com o Amazon Macie na documentação do Macie.