As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Security OU - Conta de ferramentas de segurança

| Influencie o futuro da Arquitetura de Referência de AWS Segurança (AWS SRA) respondendo a uma breve pesquisa |

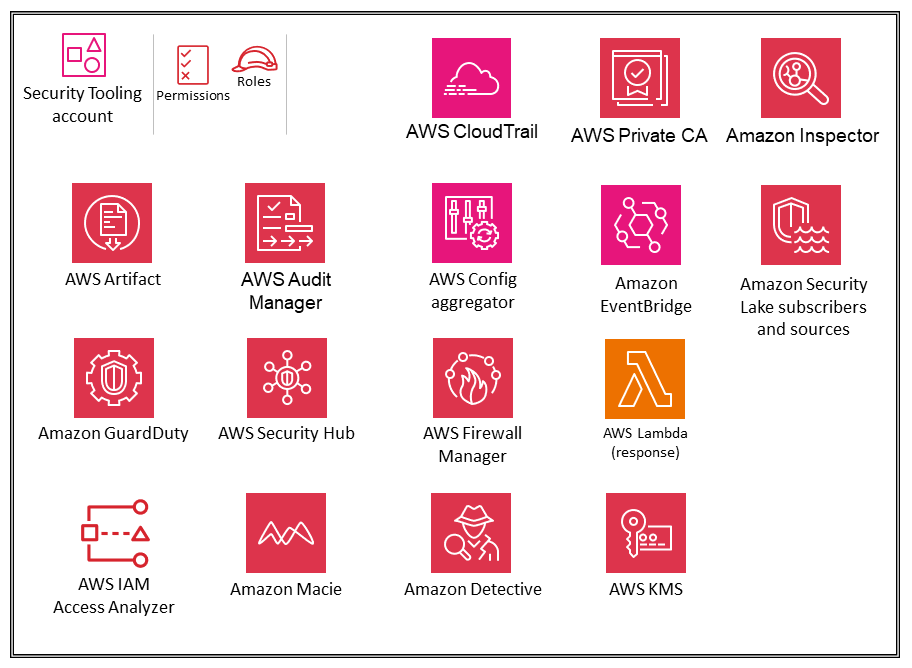

O diagrama a seguir ilustra os serviços de segurança da AWS que estão configurados na conta do Security Tooling.

A conta do Security Tooling é dedicada a operar serviços de segurança, monitorar contas da AWS e automatizar alertas e respostas de segurança. Os objetivos de segurança incluem o seguinte:

-

Forneça uma conta dedicada com acesso controlado para gerenciar o acesso às barreiras de segurança, monitoramento e resposta.

-

Mantenha a infraestrutura de segurança centralizada apropriada para monitorar os dados das operações de segurança e manter a rastreabilidade. Detecção, investigação e resposta são partes essenciais do ciclo de vida da segurança e podem ser usadas para apoiar um processo de qualidade, uma obrigação legal ou de conformidade e para esforços de identificação e resposta a ameaças.

-

Apoie ainda mais a estratégia defense-in-depth da organização mantendo outra camada de controle sobre a configuração e as operações de segurança apropriadas, como chaves de criptografia e configurações de grupos de segurança. Essa é uma conta na qual os operadores de segurança trabalham. As only/audit roles to view AWS organization-wide information are typical, whereas write/modify funções de leitura são limitadas em número, rigorosamente controladas, monitoradas e registradas.

Considerações sobre design

-

Por padrão, o AWS Control Tower nomeia a conta na OU de segurança como Conta de Auditoria. Você pode renomear a conta durante a configuração do AWS Control Tower.

-

Talvez seja apropriado ter mais de uma conta do Security Tooling. Por exemplo, o monitoramento e a resposta a eventos de segurança geralmente são atribuídos a uma equipe dedicada. A segurança da rede pode garantir sua própria conta e funções em colaboração com a infraestrutura de nuvem ou a equipe de rede. Essas divisões mantêm o objetivo de separar os enclaves de segurança centralizados e enfatizam ainda mais a separação de tarefas, privilégios mínimos e a simplicidade potencial das atribuições da equipe. Se você estiver usando o AWS Control Tower, isso restringe a criação de contas adicionais da AWS na OU de segurança.

Administrador delegado para serviços de segurança

A conta do Security Tooling serve como conta de administrador para serviços de segurança que são gerenciados em uma administrator/member estrutura em todas as contas da AWS. Conforme mencionado anteriormente, isso é tratado por meio da funcionalidade de administrador delegado do AWS Organizations. Os serviços no AWS SRA que atualmente oferecem suporte a administradores delegados incluem gerenciamento centralizado de acesso root pelo IAM, AWS Config, AWS Firewall Manager, Amazon, AWS IAM Access Analyzer, Amazon Macie, GuardDuty AWS Security Hub CSPM, Amazon Detective, AWS Audit Manager, Amazon Inspector, AWS e AWS Systems Manager. CloudTrail Sua equipe de segurança gerencia os recursos de segurança desses serviços e monitora quaisquer eventos ou descobertas específicos de segurança.

O IAM Identity Center oferece suporte à administração delegada a uma conta de membro. O AWS SRA usa a conta do Shared Services como a conta de administrador delegado para o IAM Identity Center, conforme explicado posteriormente na seção IAM Identity Center da conta do Shared Services.

Acesso root centralizado

A conta do Security Tooling é a conta de administrador delegado para o gerenciamento centralizado da capacidade de acesso raiz do IAM. Esse recurso deve ser ativado no nível da organização, permitindo o gerenciamento de credenciais e a ação raiz privilegiada nas contas dos membros. Os administradores delegados precisam receber sts:AssumeRoot permissões explícitas para poderem realizar ações raiz privilegiadas em nome das contas dos membros. Essa permissão está disponível somente depois que a ação raiz privilegiada em uma conta de membro é ativada no Gerenciamento da organização ou na conta de administrador delegado. Com essa permissão, os usuários podem realizar tarefas privilegiadas de usuário root nas contas dos membros, centralmente a partir da conta do Security Tooling. Depois de iniciar uma sessão privilegiada, você pode excluir uma política de bucket do S3 mal configurada, excluir uma política de fila SQS mal configurada, excluir as credenciais do usuário raiz de uma conta membro e reativar as credenciais do usuário raiz para uma conta membro. Você pode realizar essas ações no console, usando a AWS CLI ou por meio de.. APIs

AWS CloudTrail

CloudTrailA AWS

No AWS SRA, a conta do Security Tooling é a conta de administrador delegado para gerenciamento. CloudTrail O bucket do S3 correspondente para armazenar os registros de trilhas da organização é criado na conta do Log Archive. Isso serve para separar o gerenciamento e o uso dos privilégios de CloudTrail log. Para obter informações sobre como criar ou atualizar um bucket do S3 para armazenar arquivos de log para uma trilha organizacional, consulte a CloudTrail documentação da AWS.

nota

Você pode criar e gerenciar trilhas organizacionais a partir das contas de gerenciamento e de administrador delegado. No entanto, como prática recomendada, você deve limitar o acesso à conta de gerenciamento e usar a funcionalidade de administrador delegado onde ela estiver disponível.

Considerações sobre design

-

Se uma conta membro exigir acesso aos arquivos de CloudTrail log de sua própria conta, você poderá compartilhar seletivamente os arquivos de CloudTrail log da organização a partir do bucket central do S3. No entanto, se as contas membros precisarem de grupos de CloudWatch registros locais para CloudTrail os registros de suas contas ou quiserem configurar o gerenciamento de registros e os eventos de dados (somente leitura, somente gravação, eventos de gerenciamento, eventos de dados) de forma diferente da trilha da organização, elas poderão criar uma trilha local com os controles apropriados. As trilhas específicas da conta local têm um custo adicional.

CSPM do AWS Security Hub

O AWS Security Hub Cloud Security Posture Management (CSPM)

O Security Hub CSPM se integra ao AWS Organizations para simplificar o gerenciamento da postura de segurança em todas as suas contas atuais e futuras em sua organização da AWS. Você pode usar o recurso de configuração central do Security Hub CSPM da conta do administrador delegado (nesse caso, o Security Tooling) para especificar como o serviço CSPM, os padrões de segurança e os controles de segurança do Security Hub são configurados nas contas e unidades organizacionais () da sua organização em todas as regiões. OUs Você pode definir essas configurações em algumas etapas a partir de uma região primária, chamada de região de origem. Se você não usa a configuração central, deve configurar o CSPM do Security Hub separadamente em cada conta e região. O administrador delegado pode designar contas e OUs como autogerenciadas, onde o membro pode definir as configurações separadamente em cada região, ou como gerenciadas centralmente, onde o administrador delegado pode configurar a conta do membro ou a OU em todas as regiões. Você pode designar todas as contas e OUs em sua organização como gerenciadas centralmente, todas autogerenciadas ou uma combinação de ambas. Isso simplifica a aplicação de uma configuração consistente e, ao mesmo tempo, fornece a flexibilidade de modificá-la para cada UO e conta.

A conta de administrador delegado do Security Hub CSPM também pode visualizar descobertas, ver insights e detalhes de controle de todas as contas dos membros. Além disso, você pode designar uma região de agregação na conta do administrador delegado para centralizar suas descobertas em suas contas e regiões vinculadas. Suas descobertas são sincronizadas de forma contínua e bidirecional entre a região agregadora e todas as outras regiões.

O Security Hub CSPM suporta integrações com vários serviços da AWS. Amazon GuardDuty, AWS Config, Amazon Macie, AWS IAM Access Analyzer, AWS Firewall Manager, Amazon Inspector e AWS Systems Manager Patch Manager podem alimentar descobertas para o CSPM do Security Hub. O CSPM do Security Hub processa as descobertas usando um formato padrão chamado AWS Security Finding Format (ASFF). O Security Hub CSPM correlaciona as descobertas em produtos integrados para priorizar os mais importantes. Você pode enriquecer os metadados das descobertas do CSPM do Security Hub para ajudar a contextualizar, priorizar e agir melhor com base nas descobertas de segurança. Esse enriquecimento adiciona tags de recursos, uma nova tag de aplicativo da AWS e informações do nome da conta a cada descoberta que é ingerida no CSPM do Security Hub. Isso ajuda você a ajustar as descobertas das regras de automação, pesquisar ou filtrar descobertas e insights e avaliar o status da postura de segurança por aplicativo. Além disso, você pode usar regras de automação para atualizar automaticamente as descobertas. À medida que o Security Hub CSPM ingere as descobertas, ele pode aplicar uma variedade de ações de regras, como suprimir descobertas, alterar sua gravidade e adicionar notas às descobertas. Essas ações de regra entram em vigor quando as descobertas correspondem aos critérios especificados, como o recurso ou IDs a conta à qual a descoberta está associada ou seu título. Você pode usar regras de automação para atualizar campos de busca selecionados no ASFF. As regras se aplicam tanto às descobertas novas quanto às atualizadas.

Durante a investigação de um evento de segurança, você pode navegar do Security Hub CSPM até o Amazon Detective para investigar uma descoberta da Amazon. GuardDuty O Security Hub CSPM recomenda alinhar as contas de administrador delegado para serviços como Detective (onde elas existem) para uma integração mais suave. Por exemplo, se você não alinhar as contas de administrador entre o Detective e o CSPM do Security Hub, a navegação das descobertas para o Detective não funcionará. Para obter uma lista abrangente, consulte Visão geral das integrações de serviços da AWS com o CSPM do Security Hub na documentação do CSPM do Security Hub.

Você pode usar o Security Hub CSPM com o recurso Network Access Analyzer

Além de seus recursos de monitoramento, o Security Hub CSPM oferece suporte à integração com EventBridge a Amazon para automatizar a correção de descobertas específicas. Você pode definir ações personalizadas a serem tomadas quando uma descoberta for recebida. Por exemplo, é possível configurar ações personalizadas para enviar as descobertas a um sistema de criação de tíquetes ou a um sistema automatizado de correção. Para discussões e exemplos adicionais, consulte as postagens do blog da AWS Resposta e remediação automatizadas com AWS Security Hub

O CSPM do Security Hub usa regras do AWS Config vinculadas a serviços para realizar a maioria das verificações de segurança dos controles. Para suportar esses controles, o AWS Config deve estar habilitado em todas as contas, incluindo a conta do administrador (ou administrador delegado) e as contas dos membros, em cada região da AWS em que o CSPM do Security Hub está habilitado.

Considerações sobre design

-

Se um padrão de conformidade, como o PCI-DSS, já estiver presente no CSPM do Security Hub, o serviço CSPM do Security Hub totalmente gerenciado é a maneira mais fácil de operacionalizá-lo. No entanto, se você quiser montar seu próprio padrão de conformidade ou segurança, que pode incluir verificações de segurança, operacionais ou de otimização de custos, os pacotes de conformidade do AWS Config oferecem um processo de personalização simplificado. (Para obter mais informações sobre o AWS Config e pacotes de conformidade, consulte a seção AWS Config.)

-

Os casos de uso comuns do Security Hub CSPM incluem o seguinte:

-

Como um painel que fornece visibilidade aos proprietários de aplicativos sobre a postura de segurança e conformidade de seus recursos da AWS

-

Como uma visão central das descobertas de segurança usadas por operações de segurança, agentes de resposta a incidentes e caçadores de ameaças para fazer a triagem e tomar medidas sobre as descobertas de segurança e conformidade da AWS em todas as contas e regiões da AWS

-

Para agregar e encaminhar descobertas de segurança e conformidade de todas as contas e regiões da AWS para um gerenciamento centralizado de informações e eventos de segurança (SIEM) ou outro sistema de orquestração de segurança

Para obter orientações adicionais sobre esses casos de uso, incluindo como configurá-los, consulte a postagem do blog Três padrões de uso recorrentes do CSPM do Security Hub e como implantá-los

. -

Exemplo de implementação

A biblioteca de códigos AWS SRA

Amazon GuardDuty

GuardDutyA Amazon

Além de fornecer fontes de dados fundamentais, GuardDuty fornece recursos opcionais para identificar descobertas de segurança. Isso inclui proteção EKS, proteção RDS, proteção S3, proteção contra malware e proteção Lambda. Para novos detectores, esses recursos opcionais são ativados por padrão, exceto a Proteção EKS, que deve ser ativada manualmente.

-

Com o GuardDuty S3 Protection, GuardDuty monitora os eventos de dados do Amazon S3, CloudTrail além dos eventos de gerenciamento CloudTrail padrão. O monitoramento de eventos de dados permite GuardDuty monitorar as operações de API em nível de objeto quanto a possíveis riscos de segurança dos dados em seus buckets do S3.

-

GuardDuty A Proteção contra Malware detecta a presença de malware em EC2 instâncias da Amazon ou cargas de trabalho de contêineres iniciando escaneamentos sem agente em volumes anexados do Amazon Elastic Block Store (Amazon EBS). GuardDuty também detecta possíveis malwares em buckets do S3 examinando objetos recém-carregados ou novas versões de objetos existentes.

-

GuardDuty O RDS Protection foi projetado para traçar o perfil e monitorar a atividade de acesso aos bancos de dados Amazon Aurora sem afetar o desempenho do banco de dados.

-

GuardDuty O EKS Protection inclui o monitoramento do registro de auditoria e o monitoramento do tempo de execução do EKS. Com o EKS Audit Log Monitoring, GuardDuty monitora os registros de auditoria do Kubernetes dos clusters do Amazon EKS e os analisa em busca de atividades potencialmente maliciosas e suspeitas. O EKS Runtime Monitoring usa o agente de GuardDuty segurança (que é um complemento do Amazon EKS) para fornecer visibilidade em tempo de execução de cargas de trabalho individuais do Amazon EKS. O agente GuardDuty de segurança ajuda a identificar contêineres específicos em seus clusters do Amazon EKS que estão potencialmente comprometidos. Ele também pode detectar tentativas de escalar privilégios de um contêiner individual para o EC2 host subjacente da Amazon ou para o ambiente mais amplo da AWS.

GuardDuty também fornece um recurso conhecido como Extended Threat Detection, que detecta automaticamente ataques em vários estágios que abrangem fontes de dados, vários tipos de recursos da AWS e tempo dentro de uma conta da AWS. GuardDuty correlaciona esses eventos, chamados de sinais, para identificar cenários que se apresentam como ameaças potenciais ao seu ambiente da AWS e, em seguida, gera uma descoberta da sequência de ataque. Isso abrange cenários de ameaças que envolvem comprometimento relacionado ao uso indevido de credenciais da AWS e tentativas de comprometimento de dados em suas contas da AWS. GuardDuty considera todos os tipos de descoberta de sequência de ataque como críticos. Esse recurso é ativado por padrão e não há custo adicional associado a ele.

No AWS SRA, GuardDuty está habilitado em todas as contas por meio do AWS Organizations, e todas as descobertas podem ser visualizadas e acionadas pelas equipes de segurança apropriadas na conta do administrador GuardDuty delegado (neste caso, a conta do Security Tooling).

Quando o CSPM do AWS Security Hub está ativado, GuardDuty as descobertas fluem automaticamente para o CSPM do Security Hub. Quando o Amazon Detective está ativado, GuardDuty as descobertas são incluídas no processo de ingestão de registros do Detective. GuardDuty e o Detective oferecem suporte a fluxos de trabalho de usuários de vários serviços, onde GuardDuty fornece links do console que redirecionam você de uma descoberta selecionada para uma página de Detetive que contém um conjunto selecionado de visualizações para investigar essa descoberta. Por exemplo, você também pode se integrar GuardDuty à Amazon EventBridge para automatizar as melhores práticas GuardDuty, como automatizar respostas a novas descobertas. GuardDuty

Exemplo de implementação

A biblioteca de códigos AWS SRA

AWS Config

O AWS Config

Você pode avaliar as configurações dos seus recursos da AWS usando as regras do AWS Config. O AWS Config fornece uma biblioteca de regras personalizáveis e predefinidas chamadas regras gerenciadas, ou você pode criar suas próprias regras personalizadas. Você pode executar as regras do AWS Config no modo proativo (antes da implantação dos recursos) ou no modo detetive (após a implantação dos recursos). Os recursos podem ser avaliados quando há alterações na configuração, em um cronograma periódico ou em ambos.

Um pacote de conformidade é uma coleção de regras e ações de remediação do AWS Config que podem ser implantadas como uma única entidade em uma conta e região, ou em uma organização no AWS Organizations. Os pacotes de conformidade são criados por meio da criação de um modelo YAML que contém a lista de regras e ações de remediação gerenciadas ou personalizadas do AWS Config. Para começar a avaliar seu ambiente da AWS, use um dos exemplos de modelos de pacote de conformidade.

O AWS Config se integra ao CSPM do AWS Security Hub para enviar os resultados das avaliações de regras gerenciadas e personalizadas do AWS Config como descobertas no CSPM do Security Hub.

As regras do AWS Config podem ser usadas em conjunto com o AWS Systems Manager para remediar com eficácia recursos não compatíveis. Você usa o AWS Systems Manager Explorer para coletar o status de conformidade das regras do AWS Config em suas contas da AWS em todas as regiões da AWS e, em seguida, usa os documentos (runbooks) do Systems Manager Automation para resolver suas regras não compatíveis do AWS Config. Para obter detalhes sobre a implementação, consulte a postagem do blog Corrija regras não compatíveis do AWS Config com os runbooks do AWS Systems Manager Automation

O agregador AWS Config coleta dados de configuração e conformidade em várias contas, regiões e organizações no AWS Organizations. O painel do agregador exibe os dados de configuração dos recursos agregados. Os painéis de inventário e conformidade oferecem informações essenciais e atuais sobre suas configurações de recursos da AWS e o status de conformidade em todas as contas da AWS, em todas as regiões da AWS ou dentro de uma organização da AWS. Eles permitem que você visualize e avalie seu inventário de recursos da AWS sem precisar escrever consultas avançadas do AWS Config. Você pode obter informações essenciais, como um resumo da conformidade por recursos, as 10 principais contas que têm recursos não compatíveis, uma comparação de EC2 instâncias em execução e interrompidas por tipo e volumes do EBS por tipo e tamanho de volume.

Se você usar o AWS Control Tower para gerenciar sua organização da AWS, ele implantará um conjunto de regras do AWS Config como proteções de detetive (categorizadas como obrigatórias, altamente recomendadas ou eletivas). Essas grades de proteção ajudam você a governar seus recursos e monitorar a conformidade em todas as contas em sua organização da AWS. Essas regras do AWS Config usarão automaticamente uma aws-control-tower tag com um valor de. managed-by-control-tower

O AWS Config deve estar habilitado para cada conta membro na organização e região da AWS que contenha os recursos que você deseja proteger. Você pode gerenciar centralmente (por exemplo, criar, atualizar e excluir) as regras do AWS Config em todas as contas da sua organização da AWS. Na conta de administrador delegado do AWS Config, você pode implantar um conjunto comum de regras do AWS Config em todas as contas e especificar contas nas quais as regras do AWS Config não devem ser criadas. A conta de administrador delegado do AWS Config também pode agregar dados de configuração e conformidade de recursos de todas as contas membros para fornecer uma visualização única. Use o APIs da conta de administrador delegado para impor a governança, garantindo que as regras subjacentes do AWS Config não possam ser modificadas pelas contas membros em sua organização da AWS.

Considerações sobre design

-

O AWS Config transmite notificações de alteração de configuração e conformidade para a Amazon. EventBridge Isso significa que você pode usar os recursos de filtragem nativos EventBridge para filtrar eventos do AWS Config para que você possa rotear tipos específicos de notificações para destinos específicos. Por exemplo, você pode enviar notificações de conformidade para regras específicas ou tipos de recursos para endereços de e-mail específicos ou rotear notificações de alteração de configuração para uma ferramenta externa de gerenciamento de serviços de TI (ITSM) ou banco de dados de gerenciamento de configuração (CMDB). Para obter mais informações, consulte a publicação no blog sobre as melhores práticas do AWS Config

. -

Além de usar a avaliação proativa de regras do AWS Config, você pode usar o AWS CloudFormation Guard, que é uma ferramenta de policy-as-code avaliação que verifica proativamente a conformidade da configuração de recursos. A interface de linha de comando (CLI) do AWS CloudFormation Guard fornece uma linguagem declarativa específica de domínio (DSL) que você pode usar para expressar políticas como código. Além disso, você pode usar os comandos da AWS CLI para validar dados estruturados em formato JSON ou YAML, como conjuntos de CloudFormation alterações, arquivos de configuração do Terraform baseados em JSON ou configurações do Kubernetes. Você pode executar as avaliações localmente usando a CLI do AWS CloudFormation Guard

como parte do seu processo de criação ou executá-la em seu pipeline de implantação. Se você tiver aplicativos do AWS Cloud Development Kit (AWS CDK) , poderá usar o cdk-nag para verificar proativamente as melhores práticas.

Exemplo de implementação

A biblioteca de códigos do AWS SRA

Amazon Security Lake

O Amazon Security Lake

A AWS SRA recomenda que você use a conta Log Archive como a conta de administrador delegado do Security Lake. Para obter mais informações sobre como configurar a conta de administrador delegado, consulte Amazon Security Lake na seção Security OU — Log Archive account. As equipes de segurança que desejam acessar os dados do Security Lake ou precisam gravar registros não nativos nos buckets do Security Lake usando funções personalizadas de extração, transformação e carregamento (ETL) devem operar na conta do Security Tooling.

O Security Lake pode coletar registros de diferentes provedores de nuvem, registros de soluções de terceiros ou outros registros personalizados. Recomendamos que você use a conta do Security Tooling para executar as funções ETL para converter os registros para o formato Open Cybersecurity Schema Framework (OCSF) e gerar um arquivo no formato Apache Parquet. O Security Lake cria a função entre contas com as permissões adequadas para a conta do Security Tooling e a fonte personalizada apoiada pelas funções do AWS Lambda ou pelos rastreadores do AWS Glue, para gravar dados nos buckets S3 do Security Lake.

O administrador do Security Lake deve configurar as equipes de segurança que usam a conta do Security Tooling e exigir acesso aos registros que o Security Lake coleta como assinantes. O Security Lake oferece suporte a dois tipos de acesso de assinantes:

-

Acesso aos dados — Os assinantes podem acessar diretamente os objetos do Amazon S3 para o Security Lake. O Security Lake gerencia a infraestrutura e as permissões. Quando você configura a conta do Security Tooling como assinante de acesso a dados do Security Lake, a conta é notificada sobre novos objetos nos buckets do Security Lake por meio do Amazon Simple Queue Service (Amazon SQS), e o Security Lake cria as permissões para acessar esses novos objetos.

-

Acesso à consulta — Os assinantes podem consultar dados de origem das tabelas do AWS Lake Formation em seu bucket do S3 usando serviços como o Amazon Athena. O acesso entre contas é configurado automaticamente para acesso a consultas usando o AWS Lake Formation. Quando você configura a conta do Security Tooling como assinante de acesso a consultas do Security Lake, a conta recebe acesso somente de leitura aos registros na conta do Security Lake. Quando você usa esse tipo de assinante, as tabelas Athena e AWS Glue são compartilhadas da conta Security Lake Log Archive com a conta Security Tooling por meio do AWS Resource Access Manager (AWS RAM). Para habilitar esse recurso, você precisa atualizar as configurações de compartilhamento de dados entre contas para a versão 3.

Para obter mais informações sobre a criação de assinantes, consulte Gerenciamento de assinantes na documentação do Security Lake.

Para obter as melhores práticas para ingerir fontes personalizadas, consulte Coleta de dados de fontes personalizadas na documentação do Security Lake.

Você pode usar a Amazon QuickSight

Considerações sobre design

Se uma equipe de aplicativos precisar consultar os dados do Security Lake para atender a um requisito comercial, o administrador do Security Lake deverá configurar essa conta do aplicativo como assinante.

Amazon Macie

O Amazon Macie

O Macie está habilitado em todas as contas por meio do AWS Organizations. Os diretores que têm as permissões apropriadas na conta do administrador delegado (nesse caso, a conta do Security Tooling) podem ativar ou suspender o Macie em qualquer conta, criar trabalhos confidenciais de descoberta de dados para buckets pertencentes às contas dos membros e visualizar todas as descobertas de políticas de todas as contas dos membros. As descobertas de dados confidenciais só podem ser visualizadas pela conta que criou o trabalho de descobertas confidenciais. Para obter mais informações, consulte Gerenciamento de várias contas no Amazon Macie na documentação do Macie.

As descobertas do Macie fluem para o CSPM do AWS Security Hub para análise e análise. O Macie também se integra EventBridge à Amazon para facilitar respostas automatizadas a descobertas, como alertas, feeds para sistemas de gerenciamento de eventos e informações de segurança (SIEM) e remediação automatizada.

Considerações sobre design

-

Se os objetos do S3 forem criptografados com uma chave do AWS Key Management Service (AWS KMS) gerenciada por você, você poderá adicionar a função vinculada ao serviço Macie como usuário-chave dessa chave KMS para permitir que o Macie escaneie os dados.

-

O Macie é otimizado para escanear objetos no Amazon S3. Como resultado, qualquer tipo de objeto compatível com Macie que possa ser colocado no Amazon S3 (permanente ou temporariamente) pode ser escaneado em busca de dados confidenciais. Isso significa que dados de outras fontes — por exemplo, exportações periódicas de instantâneos dos bancos de dados Amazon Relational Database Service (Amazon RDS) ou Amazon Aurora, tabelas exportadas do Amazon DynamoDB ou

arquivos de texto extraídos de aplicativos nativos ou de terceiros — podem ser movidos para o Amazon S3 e avaliados pelo Macie.

Exemplo de implementação

A biblioteca de códigos AWS SRA

AWS IAM Access Analyzer

À medida que você acelera sua jornada de adoção da Nuvem AWS e continua inovando, é fundamental manter um controle rígido sobre o acesso refinado (permissões), conter a proliferação de acesso e garantir que as permissões sejam usadas de forma eficaz. O acesso excessivo e não utilizado apresenta desafios de segurança e torna mais difícil para as empresas aplicarem o princípio do menor privilégio. Esse princípio é um importante pilar da arquitetura de segurança que envolve o dimensionamento contínuo das permissões do IAM para equilibrar os requisitos de segurança com os requisitos operacionais e de desenvolvimento de aplicativos. Esse esforço envolve várias partes interessadas, incluindo equipes centrais de segurança e Cloud Center of Excellence (CCoE), bem como equipes de desenvolvimento descentralizadas.

O AWS IAM Access Analyzer fornece ferramentas para definir com eficiência permissões refinadas, verificar as permissões pretendidas e refinar as permissões removendo o acesso não utilizado para ajudar você a atender aos padrões de segurança da sua empresa. Ele oferece visibilidade das descobertas de acesso externo e não utilizado por meio de painéis e. AWS Security Hub Além disso, ele oferece suporte à Amazon EventBridge para fluxos de trabalho personalizados de notificação e remediação baseados em eventos.

O recurso de descobertas externas do IAM Access Analyzer ajuda você a identificar os recursos em sua organização e contas da AWS, como buckets do Amazon S3 ou funções do IAM, que são compartilhados com uma entidade externa. A organização ou conta da AWS que você escolher é conhecida como zona de confiança. O analisador usa raciocínio automatizado

As descobertas do IAM Access Analyzer também ajudam você a identificar o acesso não utilizado concedido em suas organizações e contas da AWS, incluindo:

-

Funções do IAM não usadas — funções que não têm atividade de acesso dentro da janela de uso especificada.

-

Usuários, credenciais e chaves de acesso não utilizados do IAM — Credenciais que pertencem aos usuários do IAM e são usadas para acessar serviços e recursos da AWS.

-

Políticas e permissões do IAM não usadas — permissões em nível de serviço e de ação que não foram usadas por uma função em uma janela de uso especificada. O IAM Access Analyzer usa políticas baseadas em identidade que são anexadas às funções para determinar os serviços e ações que essas funções podem acessar. O analisador fornece uma análise das permissões não utilizadas para todas as permissões de nível de serviço.

Você pode usar as descobertas geradas pelo IAM Access Analyzer para obter visibilidade e corrigir qualquer acesso não intencional ou não utilizado com base nas políticas e padrões de segurança da sua organização. Após a correção, essas descobertas são marcadas como resolvidas na próxima vez em que o analisador for executado. Se a descoberta for intencional, você pode marcá-la como arquivada no IAM Access Analyzer e priorizar outras descobertas que apresentem um maior risco de segurança. Além disso, você pode configurar regras de arquivamento para arquivar automaticamente descobertas específicas. Por exemplo, é possível criar uma regra de arquivamento para arquivar automaticamente qualquer descoberta de um bucket do Amazon S3 específico ao qual você concede acesso regularmente.

Como criador, você pode usar o IAM Access Analyzer para realizar verificações automatizadas de políticas do IAM no início de seu desenvolvimento e implantação (CI/CD) process to adhere to your corporate security standards. You can integrate IAM Access Analyzer custom policy checks and policy reviews with AWS CloudFormation to automate policy reviews as a part of your development team’s CI/CDpipelines). Isso inclui:

-

Validação de políticas do IAM — O IAM Access Analyzer valida suas políticas em relação à gramática de políticas do IAM e às melhores práticas da AWS. Você pode ver as descobertas das verificações de validação de políticas, incluindo avisos de segurança, erros, avisos gerais e sugestões para sua política. Atualmente, mais de 100 verificações de validação de políticas estão disponíveis e podem ser automatizadas usando a AWS Command Line Interface (AWS CLI) e. APIs

-

Verificações de políticas personalizadas do IAM — As verificações de políticas personalizadas do IAM Access Analyzer validam suas políticas de acordo com os padrões de segurança especificados. As verificações de políticas personalizadas usam raciocínio automatizado para fornecer um nível mais alto de garantia sobre o cumprimento dos padrões de segurança corporativos. Os tipos de verificações de políticas personalizadas incluem:

-

Compare com uma política de referência: ao editar uma política, você pode compará-la com uma política de referência, como uma versão existente da política, para verificar se a atualização concede novo acesso. A CheckNoNewAccessAPI compara duas políticas (uma política atualizada e uma política de referência) para determinar se a política atualizada introduz um novo acesso à política de referência e retorna uma resposta positiva ou negativa.

-

Compare uma lista de ações do IAM: você pode usar a CheckAccessNotGrantedAPI para garantir que uma política não conceda acesso a uma lista de ações críticas definidas em seu padrão de segurança. Essa API usa uma política e uma lista de até 100 ações do IAM para verificar se a política permite pelo menos uma das ações e retorna uma resposta positiva ou reprovada.

-

As equipes de segurança e outros autores de políticas do IAM podem usar o IAM Access Analyzer para criar políticas que estejam em conformidade com a gramática e os padrões de segurança das políticas do IAM. A criação manual de políticas do tamanho certo pode ser propensa a erros e demorada. O recurso de geração de políticas do IAM Access Analyzer ajuda na criação de políticas do IAM com base na atividade de acesso do principal. O IAM Access Analyzer analisa CloudTrail os registros da AWS em busca de serviços compatíveis e gera um modelo de política que contém as permissões que foram usadas pelo diretor no intervalo de datas especificado. Em seguida, você pode usar esse modelo para criar uma política com permissões refinadas que conceda somente as permissões necessárias.

-

Você deve ter uma CloudTrail trilha ativada para que sua conta gere uma política com base na atividade de acesso.

-

O IAM Access Analyzer não identifica atividades em nível de ação para eventos de dados, como eventos de dados do Amazon S3, nas políticas geradas.

-

A

iam:PassRoleação não é monitorada CloudTrail e não está incluída nas políticas geradas.

O Access Analyzer é implantado na conta do Security Tooling por meio da funcionalidade de administrador delegado no AWS Organizations. O administrador delegado tem permissões para criar e gerenciar analisadores com a organização da AWS como zona de confiança.

Considerações sobre design

-

Para obter descobertas do escopo da conta (onde a conta serve como limite confiável), você cria um analisador do escopo da conta em cada conta membro. Isso pode ser feito como parte do pipeline da conta. As descobertas do escopo da conta fluem para o CSPM do Security Hub no nível da conta do membro. De lá, eles fluem para a conta de administrador delegado do CSPM do Security Hub (Security Tooling).

Exemplos de implementação

-

A biblioteca de códigos do AWS SRA

fornece um exemplo de implementação do IAM Access Analyzer . Ele demonstra como configurar um analisador em nível de organização em uma conta de administrador delegado e um analisador em nível de conta em cada conta. -

Para obter informações sobre como você pode integrar verificações de políticas personalizadas aos fluxos de trabalho do construtor, consulte a postagem do blog da AWS Apresentando as verificações de políticas personalizadas do IAM Access Analyzer

.

AWS Firewall Manager

O AWS Firewall Manager

O Firewall Manager é particularmente útil quando você deseja proteger toda a sua organização da AWS em vez de um pequeno número de contas e recursos específicos, ou se você adiciona frequentemente novos recursos que deseja proteger. O Firewall Manager usa políticas de segurança para permitir que você defina um conjunto de configurações, incluindo regras, proteções e ações relevantes que devem ser implantadas e as contas e os recursos (indicados por tags) a serem incluídos ou excluídos. Você pode criar configurações granulares e flexíveis e, ao mesmo tempo, escalar o controle para um grande número de contas e. VPCs Essas políticas aplicam de forma automática e consistente as regras que você configura, mesmo quando novas contas e recursos são criados. O Firewall Manager está habilitado em todas as contas por meio do AWS Organizations, e a configuração e o gerenciamento são realizados pelas equipes de segurança apropriadas na conta de administrador delegado do Firewall Manager (nesse caso, a conta do Security Tooling).

Você deve habilitar o AWS Config para cada região da AWS que contém os recursos que você deseja proteger. Se você não quiser habilitar o AWS Config para todos os recursos, deverá habilitá-lo para recursos associados ao tipo de política do Firewall Manager que você usa. Quando você usa o AWS Security Hub CSPM e o Firewall Manager, o Firewall Manager envia automaticamente suas descobertas para o CSPM do Security Hub. O Firewall Manager cria descobertas para recursos que estão fora de conformidade e para ataques que ele detecta, e envia as descobertas para o Security Hub CSPM. Ao configurar uma política do Firewall Manager para o AWS WAF, você pode habilitar centralmente o registro em listas de controle de acesso à web (web ACLs) para todas as contas dentro do escopo e centralizar os registros em uma única conta.

Considerações sobre design

-

Os gerentes de contas de membros individuais na organização da AWS podem configurar controles adicionais (como regras do AWS WAF e grupos de segurança do Amazon VPC) nos serviços gerenciados do Firewall Manager de acordo com suas necessidades específicas.

Exemplo de implementação

A biblioteca de códigos do AWS SRA

Amazon EventBridge

EventBridgeA Amazon

Considerações sobre design

-

EventBridge é capaz de rotear eventos para vários alvos diferentes. Um padrão valioso para automatizar ações de segurança é conectar eventos específicos a respondentes individuais do AWS Lambda, que tomam as medidas apropriadas. Por exemplo, em determinadas circunstâncias, talvez você queira usar para EventBridge rotear uma descoberta pública de bucket do S3 para um respondente Lambda que corrige a política do bucket e remove as permissões públicas. Esses respondentes podem ser integrados aos seus manuais e manuais investigativos para coordenar as atividades de resposta.

-

Uma prática recomendada para uma equipe de operações de segurança bem-sucedida é integrar o fluxo de eventos e descobertas de segurança em um sistema de notificação e fluxo de trabalho, como um sistema de emissão de bilhetes, um bug/issue sistema ou outro sistema de gerenciamento de informações e eventos de segurança (SIEM). Isso elimina o fluxo de trabalho de e-mails e relatórios estáticos e ajuda você a rotear, escalar e gerenciar eventos ou descobertas. As habilidades de roteamento flexível do EventBridge são um poderoso facilitador dessa integração.

Amazon Detective

O Amazon Detective

O Detective se integra ao Amazon Security Lake para permitir que analistas de segurança consultem e recuperem registros armazenados no Security Lake. Você pode usar essa integração para obter informações adicionais dos registros da AWS e dos CloudTrail registros de fluxo da Amazon VPC que são armazenados no Security Lake enquanto conduz investigações de segurança no Detective.

Detective também ingere descobertas detectadas pela Amazon GuardDuty, incluindo ameaças detectadas pelo GuardDuty Runtime Monitoring. Quando uma conta ativa o Detective, ela se torna a conta de administrador do gráfico de comportamento. Antes de tentar ativar o Detective, certifique-se de que sua conta esteja cadastrada há GuardDuty pelo menos 48 horas. Se você não atender a esse requisito, não poderá habilitar o Detective.

Detective agrupa automaticamente várias descobertas relacionadas a um único evento de comprometimento de segurança em grupos de busca. Os agentes de ameaças geralmente realizam uma sequência de ações que levam a várias descobertas de segurança distribuídas ao longo do tempo e dos recursos. Portanto, encontrar grupos deve ser o ponto de partida para investigações que envolvam várias entidades e descobertas. Detective também fornece resumos de busca de grupos usando IA generativa que analisa automaticamente a localização de grupos e fornece informações em linguagem natural para ajudá-lo a acelerar as investigações de segurança.

Detective se integra com o AWS Organizations. A conta de Gerenciamento da Organização delega uma conta de membro como a conta de administrador do Detective. No AWS SRA, essa é a conta do Security Tooling. A conta de administrador Detective tem a capacidade de habilitar automaticamente todas as contas atuais da organização como contas de membros de detetive e também adicionar novas contas de membros à medida que elas são adicionadas à organização da AWS. As contas de administrador Detective também podem convidar contas de membros que atualmente não residem na organização da AWS, mas estão na mesma região, para contribuir com seus dados para o gráfico de comportamento da conta principal. Quando uma conta de membro aceita o convite e é ativada, o Detective começa a ingerir e extrair os dados da conta do membro nesse gráfico de comportamento.

Considerações sobre design

-

Você pode navegar até Detective encontrando perfis nos consoles CSPM do AWS Security Hub GuardDuty e do AWS Security Hub. Esses links podem ajudar a agilizar o processo de investigação. Sua conta deve ser a conta administrativa do Detective e do serviço do qual você está migrando (ou do Security GuardDuty Hub CSPM). Se as contas principais forem as mesmas para os serviços, os links de integração funcionarão perfeitamente.

AWS Audit Manager

O AWS Audit Manager

Com o Audit Manager, você pode auditar com base em estruturas pré-criadas, como o benchmark Center for Internet Security (CIS), o CIS AWS Foundations Benchmark, System and Organization Controls 2 (SOC 2) e o Payment Card Industry Data Security Standard (PCI DSS). Ele também permite criar suas próprias estruturas com controles padrão ou personalizados com base em seus requisitos específicos para auditorias internas.

O Audit Manager coleta quatro tipos de evidências. Três tipos de evidência são automatizados: evidência de verificação de conformidade do AWS Config e do AWS Security Hub CSPM, evidência de eventos de gerenciamento da AWS e evidência de configuração de CloudTrail chamadas de API da AWS. service-to-service Para evidências que não podem ser automatizadas, o Audit Manager permite que você faça upload de evidências manuais.

nota

O Audit Manager auxilia na coleta de evidências relevantes para verificar a conformidade com padrões e regulamentos de conformidade específicos. No entanto, ele não avalia sua conformidade. Portanto, as evidências coletadas por meio do Audit Manager podem não incluir detalhes de seus processos operacionais que são necessários para auditorias. O Audit Manager não substitui o advogado ou os especialistas em conformidade. Recomendamos que você contrate os serviços de um avaliador terceirizado certificado pelas estruturas de conformidade com as quais você é avaliado.

As avaliações do Audit Manager podem ser executadas em várias contas em suas organizações da AWS. O Audit Manager coleta e consolida evidências em uma conta de administrador delegado no AWS Organizations. Essa funcionalidade de auditoria é usada principalmente pelas equipes de conformidade e auditoria interna e requer apenas acesso de leitura às suas contas da AWS.

Considerações sobre design

-

O Audit Manager complementa outros serviços de segurança da AWS, como o Security Hub CSPM e o AWS Config, para ajudar a implementar uma estrutura de gerenciamento de riscos. O Audit Manager fornece uma funcionalidade independente de garantia de risco, enquanto o Security Hub CSPM ajuda você a supervisionar seu risco e os pacotes de conformidade do AWS Config ajudam a gerenciar seus riscos. Profissionais de auditoria que estão familiarizados com o modelo de três linhas

desenvolvido pelo Institute of Internal Auditors (IIA) devem observar que essa combinação de serviços da AWS ajuda você a cobrir as três linhas de defesa. Para obter mais informações, consulte a série de blogs em duas partes no blog de operações e migrações da nuvem da AWS. -

Para que o Audit Manager colete evidências de CSPM do Security Hub, a conta de administrador delegado para ambos os serviços precisa ser a mesma conta da AWS. Por esse motivo, no AWS SRA, a conta do Security Tooling é o administrador delegado do Audit Manager.

AWS Artifact

O AWS Artifact

O AWS Artifact não oferece suporte ao recurso de administração delegada. Em vez disso, você pode restringir esse recurso apenas às funções do IAM na conta do Security Tooling que pertencem às suas equipes de auditoria e conformidade, para que elas possam baixar, revisar e fornecer esses relatórios aos auditores externos conforme necessário. Além disso, você pode restringir funções específicas do IAM para ter acesso somente a relatórios específicos do AWS Artifact por meio de políticas do IAM. Para exemplos de políticas do IAM, consulte a documentação do AWS Artifact.

Considerações sobre design

-

Se você optar por ter uma conta da AWS dedicada para equipes de auditoria e conformidade, poderá hospedar o AWS Artifact em uma conta de auditoria de segurança, que é separada da conta do Security Tooling. Os relatórios do AWS Artifact fornecem evidências que demonstram que uma organização está seguindo um processo documentado ou cumprindo um requisito específico. Os artefatos de auditoria são coletados e arquivados em todo o ciclo de vida do desenvolvimento do sistema e podem ser usados como evidência em auditorias e avaliações internas ou externas.

AWS KMS

O AWS Key Management Service

O AWS SRA recomenda um modelo distribuído de gerenciamento de chaves no qual as chaves do KMS residem localmente na conta em que são usadas, e você permite que aqueles responsáveis pela infraestrutura e pelas cargas de trabalho em uma conta específica gerenciem suas próprias chaves. Recomendamos que você evite usar uma única chave em uma conta para todas as funções criptográficas. As chaves podem ser criadas com base nos requisitos de função e proteção de dados e para aplicar o princípio do menor privilégio. Esse modelo oferece às suas equipes de carga de trabalho mais controle, flexibilidade e agilidade sobre o uso de chaves de criptografia. Também ajuda a evitar limites de API, limita o escopo do impacto a uma única conta da AWS e simplifica relatórios, auditorias e outras tarefas relacionadas à conformidade. Em alguns casos, as permissões de criptografia seriam mantidas separadas das permissões de descriptografia, e os administradores gerenciariam as funções do ciclo de vida, mas não conseguiriam criptografar ou descriptografar dados com as chaves que gerenciam. Em um modelo descentralizado, é importante implantar e aplicar grades de proteção para que as chaves descentralizadas sejam gerenciadas da mesma forma e o uso das chaves KMS seja auditado de acordo com as melhores práticas e políticas estabelecidas.

Uma opção alternativa de implantação é centralizar a responsabilidade do gerenciamento de chaves do KMS em uma única conta e, ao mesmo tempo, delegar a capacidade de usar chaves na conta do aplicativo pelos recursos do aplicativo usando uma combinação de políticas de chave e IAM. Essa abordagem é segura e fácil de gerenciar, mas você pode encontrar obstáculos devido aos limites de limitação do AWS KMS, aos limites do serviço da conta e à inundação da equipe de segurança com tarefas operacionais de gerenciamento de chaves.

O AWS SRA combina os modelos centralizados e distribuídos. Na conta do Security Tooling, o AWS KMS é usado para gerenciar a criptografia de serviços de segurança centralizados, como a trilha organizacional da CloudTrail AWS, gerenciada pela organização da AWS. A seção Conta do aplicativo, mais adiante neste guia, descreve os padrões de chave do KMS usados para proteger recursos específicos da carga de trabalho.

CA privada da AWS

AWS Private Certificate Authority(CA privada da AWS) é um serviço gerenciado de CA privada que ajuda você a gerenciar com segurança o ciclo de vida de seus certificados TLS de entidade final privada para instâncias EC2 , contêineres, dispositivos de IoT e recursos locais. Ele permite comunicações TLS criptografadas para aplicativos em execução. Com CA privada da AWS, você pode criar sua própria hierarquia de CA (uma CA raiz, por meio de subordinada CAs, até certificados de entidade final) e emitir certificados com ela para autenticar usuários internos, computadores, aplicativos, serviços, servidores e outros dispositivos e assinar códigos de computador. Os certificados emitidos por uma CA privada são confiáveis somente na sua organização da AWS, não na Internet.

Uma infraestrutura de chave pública (PKI) ou equipe de segurança pode ser responsável pelo gerenciamento de toda a infraestrutura de PKI. Isso inclui o gerenciamento e a criação da CA privada. No entanto, deve haver uma provisão que permita que as equipes de carga de trabalho atendam por conta própria aos requisitos de certificado. O AWS SRA descreve uma hierarquia centralizada de CA na qual a CA raiz é hospedada na conta do Security Tooling. Isso permite que as equipes de segurança apliquem um controle de segurança rigoroso, porque a CA raiz é a base de toda a PKI. No entanto, a criação de certificados privados da CA privada é delegada às equipes de desenvolvimento de aplicativos compartilhando a CA com uma conta de aplicativo usando o AWS Resource Access Manager (AWS RAM). A AWS RAM gerencia as permissões necessárias para o compartilhamento entre contas. Isso elimina a necessidade de uma CA privada em cada conta e fornece uma forma mais econômica de implantação. Para obter mais informações sobre o fluxo de trabalho e a implementação, consulte a postagem do blog Como usar o AWS RAM para compartilhar sua CA privada da AWS conta cruzada

nota

O ACM também ajuda você a provisionar, gerenciar e implantar certificados TLS públicos para uso com os serviços da AWS. Para oferecer suporte a essa funcionalidade, o ACM precisa residir na conta da AWS que usaria o certificado público. Isso será discutido posteriormente neste guia, na seção Conta do aplicativo.

Considerações sobre design

-

Com CA privada da AWS, você pode criar uma hierarquia de autoridades de certificação com até cinco níveis. Você também pode criar várias hierarquias, cada uma com sua própria raiz. A CA privada da AWS hierarquia deve seguir o design de PKI da sua organização. No entanto, lembre-se de que o aumento da hierarquia da CA aumenta o número de certificados no caminho de certificação, o que, por sua vez, aumenta o tempo de validação de um certificado de entidade final. Uma hierarquia de CA bem definida fornece benefícios que incluem controle de segurança granular apropriado para cada CA, delegação de CA subordinada a um aplicativo diferente, o que leva à divisão de tarefas administrativas, uso de CA com confiança revogável limitada, a capacidade de definir diferentes períodos de validade e a capacidade de impor limites de caminho. O ideal é que sua conta raiz e sua subordinada CAs estejam em contas separadas da AWS. Para obter mais informações sobre como planejar uma hierarquia de CA usando CA privada da AWS, consulte a CA privada da AWS documentação e a postagem do blog Como proteger uma CA privada da AWS hierarquia de escala corporativa para o setor automotivo e

de manufatura. -

CA privada da AWS pode se integrar à sua hierarquia de CA existente, o que permite que você use a automação e a capacidade nativa de integração da AWS do ACM em conjunto com a raiz de confiança existente que você usa atualmente. Você pode criar uma CA subordinada CA privada da AWS apoiada por uma CA principal no local. Para obter mais informações sobre a implementação, consulte Instalando um certificado de CA subordinado assinado por uma CA externa principal na CA privada da AWS documentação.

Amazon Inspector

O Amazon Inspector

O Amazon Inspector avalia continuamente seu ambiente durante todo o ciclo de vida de seus recursos, examinando automaticamente os recursos sempre que você fizer alterações neles. Os eventos que iniciam a nova análise de um recurso incluem a instalação de um novo pacote em uma EC2 instância, a instalação de um patch e a publicação de um novo relatório de vulnerabilidades e exposições comuns (CVE) que afeta o recurso. O Amazon Inspector oferece suporte às avaliações de benchmark do Center of Internet Security (CIS) para sistemas operacionais em instâncias. EC2

O Amazon Inspector se integra com ferramentas de desenvolvedor, como Jenkins, e TeamCity para avaliações de imagens de contêineres. Você pode avaliar suas imagens de contêiner em busca de vulnerabilidades de software em sua integração e entrega CI/CD) tools, and push security to an earlier point in the software development lifecycle. Assessment findings are available in the CI/CD tool’s dashboard, so you can perform automated actions in response to critical security issues such as blocked builds or image pushes to container registries. If you have an active AWS account, you can install the Amazon Inspector plugin from your CI/CD tool marketplace and add an Amazon Inspector scan in your build pipeline without needing to activate the Amazon Inspector service. This feature works with CI/CD tools hosted anywhere—on AWS, on premises, or in hybrid clouds—so you can consistently use a single solution across all your development pipelines. When Amazon Inspector is activated, it automatically discovers all your EC2 instances, container images in Amazon ECR and CI/CD contínuas (ferramentas) e funções do AWS Lambda em grande escala e monitorá-las continuamente em busca de vulnerabilidades conhecidas.

As descobertas de acessibilidade de rede do Amazon Inspector avaliam a acessibilidade de EC2 suas instâncias de ou para bordas de VPC, como gateways de internet, conexões de emparelhamento de VPC ou redes privadas virtuais () por meio de um gateway virtual. VPNs Essas regras ajudam a automatizar o monitoramento de suas redes da AWS e a identificar onde o acesso à rede às suas EC2 instâncias pode estar mal configurado por meio de grupos de segurança mal gerenciados, listas de controle de acesso (ACLs), gateways de internet e assim por diante. Para obter mais informações, consulte a documentação do Amazon Inspector.

Quando o Amazon Inspector identifica vulnerabilidades ou caminhos de rede abertos, ele produz uma descoberta que você pode investigar. A descoberta inclui detalhes abrangentes sobre a vulnerabilidade, incluindo uma pontuação de risco, o recurso afetado e recomendações de remediação. A pontuação de risco é adaptada especificamente ao seu ambiente e é calculada correlacionando as informações do up-to-date CVE com fatores temporais e ambientais, como informações de acessibilidade e explorabilidade da rede, para fornecer uma descoberta contextual.

Para verificar vulnerabilidades, as EC2 instâncias devem ser gerenciadas no AWS Systems Manager usando o AWS Systems Manager Agent (SSM Agent). Nenhum agente é necessário para a acessibilidade de EC2 instâncias na rede ou para a verificação de vulnerabilidades de imagens de contêineres nas funções Amazon ECR ou Lambda.

O Amazon Inspector é integrado ao AWS Organizations e oferece suporte à administração delegada. No AWS SRA, a conta do Security Tooling é transformada em conta de administrador delegado para o Amazon Inspector. A conta de administrador delegado do Amazon Inspector pode gerenciar descobertas, dados e determinadas configurações para membros da organização da AWS. Isso inclui visualizar os detalhes das descobertas agregadas de todas as contas dos membros, ativar ou desativar as verificações das contas dos membros e revisar os recursos escaneados dentro da organização da AWS.

Considerações sobre design

-

O Amazon Inspector se integra automaticamente ao AWS Security Hub CSPM quando ambos os serviços estão habilitados. Você pode usar essa integração para enviar todas as descobertas do Amazon Inspector para o Security Hub CSPM, que então incluirá essas descobertas em sua análise da sua postura de segurança.

-

O Amazon Inspector exporta automaticamente eventos para descobertas, alterações na cobertura de recursos e escaneamentos iniciais de recursos individuais para a Amazon e EventBridge, opcionalmente, para um bucket do Amazon Simple Storage Service (Amazon S3). Para exportar descobertas ativas para um bucket do S3, você precisa de uma chave do AWS KMS que o Amazon Inspector possa usar para criptografar descobertas e de um bucket do S3 com permissões que permitam ao Amazon Inspector carregar objetos. EventBridge a integração permite monitorar e processar descobertas quase em tempo real como parte de seus fluxos de trabalho existentes de segurança e conformidade. EventBridge os eventos são publicados na conta de administrador delegado do Amazon Inspector, além da conta membro da qual eles se originaram.

Exemplo de implementação

A biblioteca de códigos AWS SRA

Resposta a incidentes de segurança da AWS

O AWS Security Incident Response

No AWS SRA, o AWS Security Incident Response é implantado na conta do Security Tooling como uma conta de administrador delegado. A conta do Security Tooling é selecionada porque está alinhada à finalidade da conta de operar serviços de segurança e automatizar alertas e respostas de segurança. A conta do Security Tooling também atua como a conta de administrador delegado do AWS Security Hub, do CSPM e da GuardDuty Amazon, que, junto com o AWS Security Incident Response, ajudam a simplificar o gerenciamento do fluxo de trabalho. O AWS Security Incident Response está configurado para funcionar com o AWS Organizations, para que você possa gerenciar respostas a incidentes nas contas da sua organização a partir da conta do Security Tooling.

O AWS Security Incident Response ajuda você a implementar as seguintes fases do ciclo de vida da resposta a incidentes:

-

Preparação: Crie e mantenha planos de resposta e documentos SSM para ações de contenção.

-

Detecção e análise: analise automaticamente as descobertas de segurança e determine a gravidade do incidente.

-

Detecção e análise: abra um caso suportado pelo serviço e entre em contato com o AWS CIRT para obter assistência adicional. O CIRT é um grupo de indivíduos que fornecem suporte durante eventos de segurança ativos.

-

Contenção e erradicação: execute ações de contenção automatizadas por meio de documentos SSM.

-

Atividade pós-incidente: documente os detalhes do incidente e conduza análises pós-incidentes.

Você também pode usar o AWS Security Incident Response para criar casos autogerenciados. O AWS Security Incident Response pode criar uma notificação ou um caso externo quando você precisa estar ciente ou agir sobre algo que possa afetar sua conta ou seus recursos. Esse recurso está disponível somente quando você ativa os fluxos de trabalho de resposta proativa e triagem de alertas como parte de sua assinatura.

Considerações sobre design

-

Ao implementar o AWS Security Incident Response, analise e teste cuidadosamente as ações de resposta automatizada antes de habilitá-las na produção. A automação pode acelerar a resposta a incidentes, mas ações automatizadas configuradas incorretamente podem afetar cargas de trabalho legítimas.

-

Considere usar documentos de SSM no AWS Security Incident Response para implementar procedimentos de contenção específicos da organização e, ao mesmo tempo, manter as melhores práticas integradas do serviço para tipos comuns de incidentes.

-

Se você planeja usar o AWS Security Incident Response em uma VPC, certifique-se de ter os endpoints de VPC apropriados configurados para o AWS Systems Manager e outros serviços integrados para permitir ações de contenção em sub-redes privadas.

Implantação de serviços de segurança comuns em todas as contas da AWS

A seção Aplicar serviços de segurança em sua organização da AWS, anteriormente nesta referência, destacou os serviços de segurança que protegem uma conta da AWS e observou que muitos desses serviços também podem ser configurados e gerenciados dentro do AWS Organizations. Alguns desses serviços devem ser implantados em todas as contas, e você os verá no AWS SRA. Isso permite um conjunto consistente de barreiras e fornece monitoramento, gerenciamento e governança centralizados em toda a sua organização da AWS.

As trilhas organizacionais de CSPM GuardDuty, AWS Config, Access Analyzer e CloudTrail AWS do Security Hub aparecem em todas as contas. Os três primeiros oferecem suporte ao recurso de administrador delegado discutido anteriormente na seção A conta de gerenciamento, acesso confiável e administradores delegados. CloudTrail atualmente usa um mecanismo de agregação diferente.

O repositório de GitHub códigos

Considerações sobre design

-

Configurações específicas da conta podem exigir serviços de segurança adicionais. Por exemplo, contas que gerenciam buckets do S3 (as contas Application e Log Archive) também devem incluir o Amazon Macie e considerar a ativação CloudTrail do registro de eventos de dados do S3 nesses serviços de segurança comuns. (O Macie oferece suporte à administração delegada com configuração e monitoramento centralizados.) Outro exemplo é o Amazon Inspector, que é aplicável somente para contas que hospedam EC2 instâncias ou imagens do Amazon ECR.

-

Além dos serviços descritos anteriormente nesta seção, o AWS SRA inclui dois serviços focados em segurança, o Amazon Detective e o AWS Audit Manager, que oferecem suporte à integração do AWS Organizations e à funcionalidade de administrador delegado. No entanto, eles não estão incluídos como parte dos serviços recomendados para a definição de base da conta, porque vimos que esses serviços são melhor usados nos seguintes cenários:

-

Você tem uma equipe dedicada ou um grupo de recursos que executam essas funções. O Detective é melhor utilizado pelas equipes de analistas de segurança e o Audit Manager é útil para suas equipes internas de auditoria ou conformidade.

-

Você quer se concentrar em um conjunto básico de ferramentas, como GuardDuty o Security Hub CSPM, no início do seu projeto e, em seguida, desenvolvê-las usando serviços que fornecem recursos adicionais.

-