本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

在 Amazon EKS 叢集上部署以 gRPC 為基礎的應用程式,並使用 Application Load Balancer 存取它

Kirankumar Chandrashekar 和 Huy Nguyen,Amazon Web Services

Summary

此模式說明如何在 Amazon Elastic Kubernetes Service (Amazon EKS) 叢集上託管 gRPC 型應用程式,並透過 Application Load Balancer 安全地存取它。

gRPC

此模式說明如何託管在 Amazon EKS 上的 Kubernetes Pod 上執行的 gRPC 型應用程式。gRPC 用戶端會透過具有 SSL/TLS 加密連線的 HTTP/2 通訊協定連線至 Application Load Balancer。Application Load Balancer 會將流量轉送至在 Amazon EKS Pod 上執行的 gRPC 應用程式。您可以使用 Kubernetes Horizontal Pod Autoscaler,根據流量自動擴展 gRPC Pod 的數量。Application Load Balancer 的目標群組會對 Amazon EKS 節點執行運作狀態檢查、評估目標是否正常運作,以及僅將流量轉送至運作狀態良好的節點。

先決條件和限制

先決條件

作用中的 AWS 帳戶

在 Linux、macOS 或 Windows 上安裝和設定 Docker

。 在 Linux、macOS 或 Windows 上安裝和設定 AWS Command Line Interface (AWS CLI) 第 2 版。 macOS

eksctl

,在 Linux、macOS 或 Windows 上安裝和設定。 kubectl,已安裝並設定為存取 Amazon EKS 叢集上的資源。如需詳細資訊,請參閱 Amazon EKS 文件中的安裝或更新 kubectl。gRPCurl

,已安裝並設定。 新的或現有的 Amazon EKS 叢集。如需詳細資訊,請參閱 Amazon EKS 入門。

您的電腦終端機已設定為存取 Amazon EKS 叢集。如需詳細資訊,請參閱《Amazon EKS 文件》中的設定您的電腦與叢集通訊。

AWS Load Balancer 控制器,在 Amazon EKS 叢集中佈建。

具有有效 SSL 或 SSL/TLS 憑證的現有 DNS 主機名稱。您可以使用 AWS Certificate Manager (ACM) 或將現有憑證上傳至 ACM,來取得網域的憑證。如需這兩個選項的詳細資訊,請參閱 ACM 文件中的請求公有憑證和將憑證匯入 AWS Certificate Manager。

架構

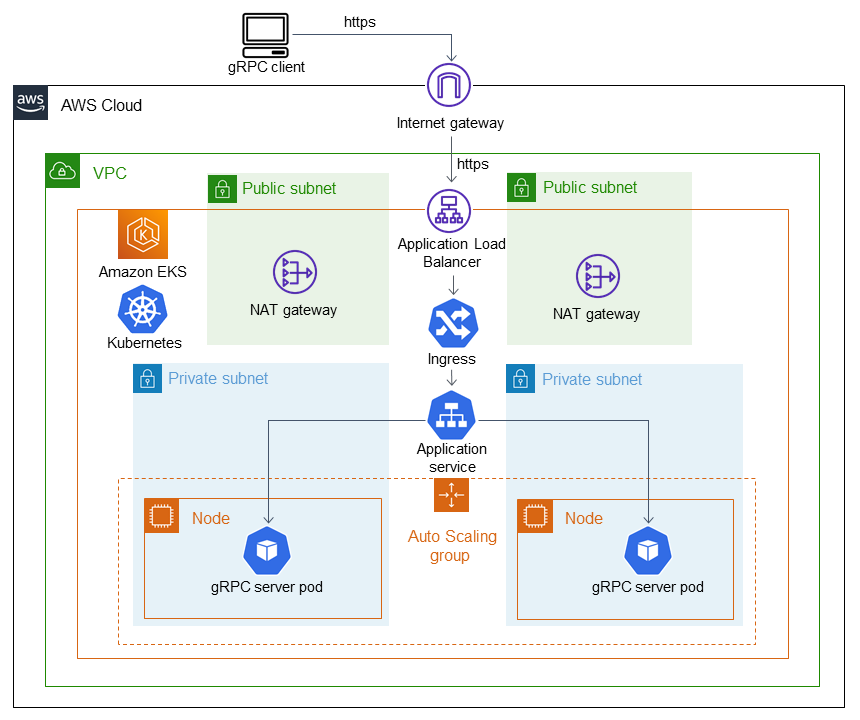

下圖顯示此模式實作的架構。

下圖顯示從卸載至 Application Load Balancer 的 gRPC 用戶端接收 SSL/TLS 流量的工作流程。流量會以純文字轉送至 gRPC 伺服器,因為它來自虛擬私有雲端 (VPC)。

工具

AWS 服務

AWS Command Line Interface (AWS CLI) 是一種開放原始碼工具,可協助您透過命令列 shell 中的命令與 AWS 服務互動。

Elastic Load Balancing 會將傳入的應用程式或網路流量分散到多個目標。例如,您可以在一或多個可用區域中跨 Amazon Elastic Compute Cloud (Amazon EC2) 執行個體、容器和 IP 地址分配流量。

Amazon Elastic Container Registry (Amazon ECR) 是一種受管容器映像登錄服務,安全、可擴展且可靠。

Amazon Elastic Kubernetes Service (Amazon EKS) 可協助您在 AWS 上執行 Kubernetes,而無需安裝或維護您自己的 Kubernetes 控制平面或節點。

工具

eksctl

是在 Amazon EKS 上建立叢集的簡單 CLI 工具。 kubectl

是命令列公用程式,用於對 Kubernetes 叢集執行命令。 AWS Load Balancer 控制器可協助您管理 Kubernetes 叢集的 AWS Elastic Load Balancer。

gRPCurl

是一種命令列工具,可協助您與 gRPC 服務互動。

程式碼儲存庫

此模式的程式碼可在 GitHub grpc-traffic-on-alb-to-eks

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立 Amazon ECR 儲存庫。 | 登入 AWS 管理主控台,開啟 Amazon ECR 主控台 您也可以執行下列命令,使用 AWS CLI 建立 Amazon ECR 儲存庫:

| 雲端管理員 |

建置 Docker 影像。 |

| DevOps 工程師 |

將 Docker 映像推送至 Amazon ECR。 |

| DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

修改 Kubernetes 資訊清單檔案中的值。 | DevOps 工程師 | |

部署 Kubernetes 資訊清單檔案。 | 執行下列

| DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

記錄 Application Load Balancer 的 FQDN。 |

| DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

測試 gRPC 伺服器。 | 執行下列命令,使用 gRPCurl 來測試端點:

注意將 取代 | DevOps 工程師 |

使用 gRPC 用戶端測試 gRPC 伺服器。 | 在 下列程式碼範例顯示用戶端請求的 gRPC 伺服器回應:

這表示用戶端可以與伺服器通訊,而且連線成功。 | DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

移除 DNS 記錄。 | 移除指向您先前建立之 Application Load Balancer FQDN 的 DNS 記錄。 | 雲端管理員 |

移除負載平衡器。 | 在 Amazon EC2 主控台 | 雲端管理員 |

刪除 Amazon EKS 叢集。 | 使用 刪除 Amazon EKS 叢集

| AWS DevOps |

相關資源

其他資訊

範例輸入資源:

--- apiVersion: networking.k8s.io/v1 kind: Ingress metadata: annotations: alb.ingress.kubernetes.io/healthcheck-protocol: HTTP alb.ingress.kubernetes.io/ssl-redirect: "443" alb.ingress.kubernetes.io/backend-protocol-version: "GRPC" alb.ingress.kubernetes.io/listen-ports: '[{"HTTP": 80}, {"HTTPS":443}]' alb.ingress.kubernetes.io/scheme: internet-facing alb.ingress.kubernetes.io/target-type: ip alb.ingress.kubernetes.io/certificate-arn: arn:aws:acm:<AWS-Region>:<AccountId>:certificate/<certificate_ID> labels: app: grpcserver environment: dev name: grpcserver namespace: grpcserver spec: ingressClassName: alb rules: - host: grpc.example.com # <----- replace this as per your host name for which the SSL certtficate is available in ACM http: paths: - backend: service: name: grpcserver port: number: 9000 path: / pathType: Prefix

部署資源範例:

apiVersion: apps/v1 kind: Deployment metadata: name: grpcserver namespace: grpcserver spec: selector: matchLabels: app: grpcserver replicas: 1 template: metadata: labels: app: grpcserver spec: containers: - name: grpc-demo image: <your_aws_account_id>.dkr.ecr.us-east-1.amazonaws.com/helloworld-grpc:1.0 #<------- Change to the URI that the Docker image is pushed to imagePullPolicy: Always ports: - name: grpc-api containerPort: 9000 env: - name: POD_IP valueFrom: fieldRef: fieldPath: status.podIP restartPolicy: Always

輸出範例:

NAME CLASS HOSTS Address PORTS AGE grpcserver <none> <DNS-HostName> <ELB-address> 80 27d