本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 Terraform 自動為組織啟用 Amazon GuardDuty

由 Aarthi Kannan (AWS) 建立

Summary

Amazon GuardDuty 會持續監控您的 Amazon Web Services (AWS) 帳戶,並使用威脅情報來識別 AWS 環境中的意外和潛在惡意活動。手動為多個帳戶或組織、跨多個 AWS 區域或透過 AWS 管理主控台啟用 GuardDuty 可能會很麻煩。您可以使用基礎設施即程式碼 (IaC) 工具來自動化程序,例如可在雲端中佈建和管理多帳戶、多區域服務和資源的 Terraform。

AWS 建議使用 AWS Organizations 在 GuardDuty 中設定和管理多個帳戶。此模式會遵循該建議。這種方法的一個好處是,當新帳戶建立或新增至組織時,GuardDuty 將在所有支援區域的這些帳戶中自動啟用,而不需要手動介入。

此模式示範如何使用 HashiCorp Terraform 為組織中的三個或多個 Amazon Web Services (AWS) 帳戶啟用 Amazon GuardDuty。此模式隨附的範本程式碼會執行下列動作:

為 AWS Organizations 中AWS Organizations 帳戶啟用 GuardDuty

開啟 GuardDuty 中的自動啟用功能,這會為未來新增至目標組織的任何帳戶自動啟用 GuardDuty

可讓您選取要啟用 GuardDuty 的區域

使用組織的安全帳戶做為 GuardDuty 委派管理員

在記錄帳戶中建立 Amazon Simple Storage Service (Amazon S3) 儲存貯體,並設定 GuardDuty 發佈此儲存貯體中所有帳戶的彙總調查結果

根據預設,指派生命週期政策,在 365 天後將調查結果從 S3 儲存貯體轉移至 Amazon S3 Glacier Flexible Retrieval 儲存體

您可以手動執行此範本程式碼,也可以將其整合到您的持續整合和持續交付 (CI/CD) 管道中。

目標對象

對於具有 Terraform、Python、GuardDuty 和 AWS Organizations 經驗的使用者,建議使用此模式。

先決條件和限制

先決條件

作用中的 AWS 帳戶

組織是在 AWS Organizations 中設定,且至少包含下列三個帳戶:

管理帳戶 – 這是您從中部署 Terraform 程式碼的帳戶,無論是獨立或作為 CI/CD 管道的一部分。Terraform 狀態也會存放在此帳戶中。

安全帳戶 – 此帳戶用作 GuardDuty 委派管理員。如需詳細資訊,請參閱 GuardDuty 委派管理員的重要考量 (GuardDuty 文件)。

記錄帳戶 – 此帳戶包含 GuardDuty 發佈所有成員帳戶彙總調查結果的 S3 儲存貯體。

如需如何使用所需組態設定組織的詳細資訊,請參閱建立帳戶結構

(AWS Well-Architected 實驗室)。 Amazon S3 儲存貯體和 Amazon DynamoDB 資料表,可做為遠端後端,在管理帳戶中存放 Terraform 的狀態。如需針對 Terraform 狀態使用遠端後端的詳細資訊,請參閱 S3 後端

(Terraform 文件)。如需使用 S3 後端設定遠端狀態管理的程式碼範例,請參閱 remote-state-s3-backend (Terraform Registry)。請注意以下要求: 用來存放 S3 儲存貯體存取日誌的 S3 儲存貯體,GuardDuty 會在其中發佈問題清單。如需詳細資訊,請參閱啟用 Amazon S3 伺服器存取記錄 (AmazonS3 文件)。如果您要部署到 AWS Control Tower 登陸區域,您可以為此重複使用日誌封存帳戶中的 S3 儲存貯體。

已安裝並設定 Terraform 0.14.6 版或更新版本。如需詳細資訊,請參閱入門 – AWS

(Terraform 文件)。 已安裝並設定 Python 3.9.6 版或更新版本。如需詳細資訊,請參閱來源版本

(Python 網站)。 已安裝適用於 Python (Boto3) 的 AWS 開發套件。如需詳細資訊,請參閱安裝

(Boto3 文件)。 安裝並設定 jq。如需詳細資訊,請參閱下載 jq

(jq 文件)。

限制

此模式支援 macOS 和 Amazon Linux 2 作業系統。此模式尚未經過測試可用於 Windows 作業系統。

注意

Amazon Linux 2 即將終止支援。如需詳細資訊,請參閱 Amazon Linux 2 FAQs

。 GuardDuty 不得在任何目標區域的任何帳戶中啟用。

此模式中的 IaC 解決方案不會部署先決條件。

此模式專為符合下列最佳實務的 AWS 登陸區域而設計:

登陸區域是使用 AWS Control Tower 建立。

個別 AWS 帳戶用於安全性和記錄。

產品版本

Terraform 0.14.6 版或更新版本。範例程式碼已針對 1.2.8 版進行測試。

Python 3.9.6 版或更新版本。

架構

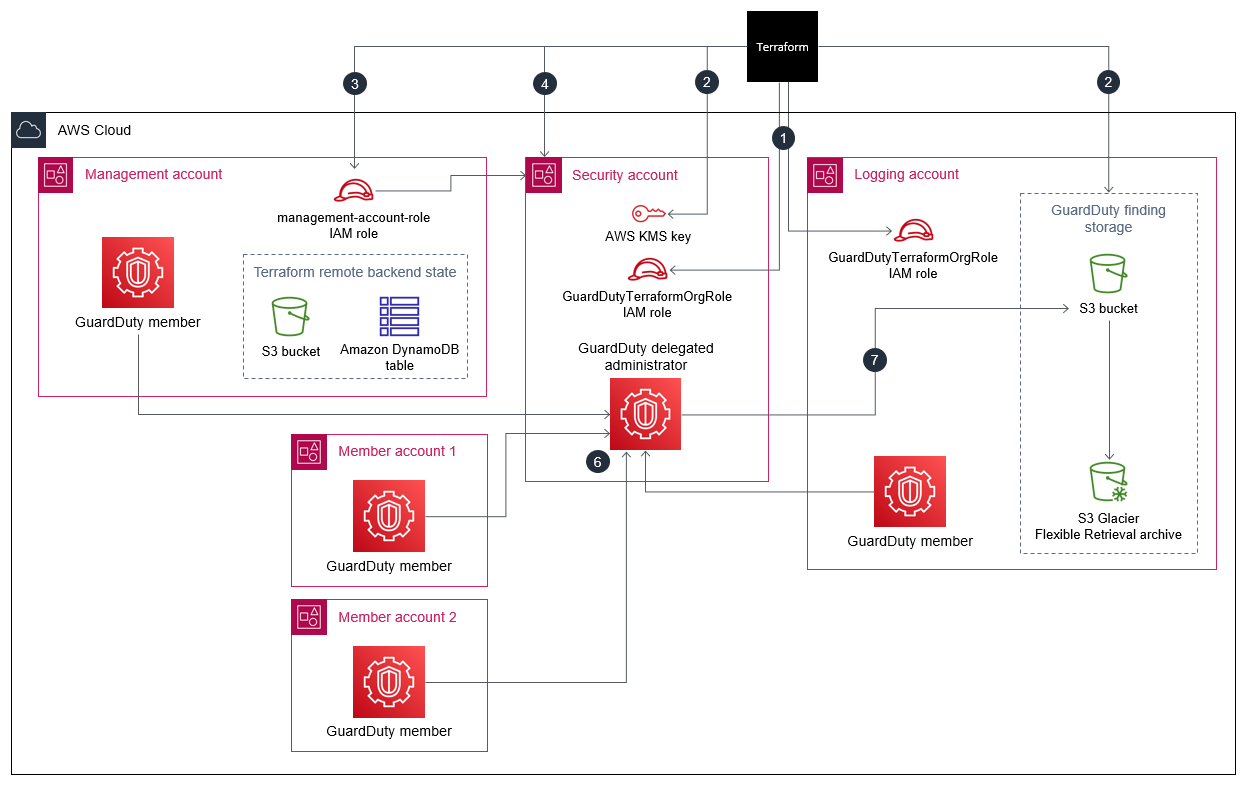

本節提供此解決方案的高階概觀,以及範例程式碼所建立的架構。下圖顯示在單一 AWS 區域內跨組織中各種帳戶部署的資源。

Terraform 會在安全帳戶和記錄帳戶中建立 GuardDutyTerraformOrgRole AWS Identity and Access Management (IAM) 角色。

Terraform 會在記錄帳戶中的預設 AWS 區域中建立 S3 儲存貯體。此儲存貯體用作發佈目的地,以彙總組織中所有區域和所有帳戶的所有 GuardDuty 調查結果。Terraform 也會在安全帳戶中建立 AWS Key Management Service (AWS KMS) 金鑰,用於加密 S3 儲存貯體中的調查結果,並將 S3 儲存貯體中的調查結果自動封存到 S3 Glacier Flexible Retrieval 儲存體。

從管理帳戶,Terraform 會將安全帳戶指定為 GuardDuty 的委派管理員。這表示安全帳戶現在會管理所有成員帳戶的 GuardDuty 服務,包括 管理帳戶。個別成員帳戶無法自行暫停或停用 GuardDuty。

Terraform 會在安全帳戶中為 GuardDuty 委派管理員建立 GuardDuty 偵測器。

如果尚未啟用,Terraform 會在 GuardDuty 中啟用 S3 保護。如需詳細資訊,請參閱 Amazon GuardDuty 中的 Amazon S3 保護 Amazon GuardDuty (GuardDuty 文件)。

Terraform 會將組織中的所有目前作用中成員帳戶註冊為 GuardDuty 成員。

Terraform 會設定 GuardDuty 委派管理員,將彙總的問題清單從所有成員帳戶發佈到記錄帳戶中的 S3 儲存貯體。

Terraform 會針對您選擇的每個 AWS 區域重複步驟 3 到 7。

自動化和擴展

提供的範例程式碼已模組化,因此您可以將其整合到 CI/CD 管道中以進行自動化部署。

工具

AWS 服務

Amazon DynamoDB 是一項全受管 NoSQL 資料庫服務,可提供快速、可預期且可擴展的效能。

Amazon GuardDuty 是一項持續的安全監控服務,可分析和處理日誌,以識別 AWS 環境中未預期和可能未經授權的活動。

AWS Identity and Access Management (IAM) 可透過控制已驗證並獲授權使用的人員,協助您安全地管理對 AWS 資源的存取。

AWS Key Management Service (AWS KMS) 可協助您建立和控制密碼編譯金鑰,以保護資料。

AWS Organizations 是一種帳戶管理服務,可協助您將多個 AWS 帳戶合併到您建立並集中管理的組織。

Amazon Simple Storage Service (Amazon S3) 是一種雲端型物件儲存服務,可協助您儲存、保護和擷取任何數量的資料。

AWS SDK for Python (Boto3)

是一種軟體開發套件,可協助您整合 Python 應用程式、程式庫或指令碼與 AWS 服務。

其他工具和服務

HashiCorp Terraform

是一種命令列界面應用程式,可協助您使用程式碼來佈建和管理雲端基礎設施和資源。 Python

是一種一般用途的程式設計語言。 jq

是一種命令列處理器,可協助您使用 JSON 檔案。

程式碼儲存庫

此模式的程式碼可在 GitHub 的 amazon-guardduty-for-aws-organizations-with-terraform

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

複製儲存庫。 | 在 Bash shell 中,執行下列命令。在其他資訊區段中複製儲存庫,您可以複製包含 GitHub 儲存庫 URL 的完整命令。這會從 GitHub 複製 amazon-guardduty-for-aws-organizations-with-terraform

| DevOps 工程師 |

編輯 Terraform 組態檔案。 |

| DevOps 工程師、一般 AWS、Terraform、Python |

為新的 IAM 角色產生 CloudFormation 範本。 | 此模式包含用於建立兩個 CloudFormation 範本的 IaC 解決方案。這些範本會建立 Terraform 在設定過程中使用的兩個 IAM 角色。這些範本遵循最低權限許可的安全最佳實務。

| DevOps 工程師,一般 AWS |

建立 IAM 角色。 | 遵循建立堆疊 (CloudFormation 文件) 中的指示,執行下列動作:

| DevOps 工程師,一般 AWS |

擔任管理帳戶中的 IAM 角色。 | 作為安全最佳實務,我們建議您在繼續之前擔任新的 management-account-role IAM 角色。在 AWS 命令列界面 (AWS CLI) 中,於其他資訊區段的擔任管理帳戶 IAM 角色中輸入 命令。 | DevOps 工程師,一般 AWS |

執行設定指令碼。 | 在儲存庫

full-setup.sh 指令碼會執行下列動作:

| DevOps 工程師,Python |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

執行清除指令碼。 | 如果您使用此模式為組織啟用 GuardDuty,並想要停用 GuardDuty,請在儲存庫

此指令碼會停用目標組織中的 GuardDuty、移除任何已部署的資源,並在使用 Terraform 啟用 GuardDuty 之前,將組織還原至先前的狀態。 注意此指令碼不會從本機和遠端後端移除 Terraform 狀態檔案或鎖定檔案。如果您需要這樣做,您必須手動執行這些動作。此外,此指令碼不會刪除匯入的組織或其管理的帳戶。GuardDuty 的信任存取權不會在清除指令碼中停用。 | DevOps 工程師、一般 AWS、Terraform、Python |

移除 IAM 角色。 | 刪除使用 role-to-assume-for-role-creation.yaml 和 management-account-role.yaml CloudFormation 範本建立的堆疊。如需詳細資訊,請參閱刪除堆疊 (CloudFormation 文件)。 | DevOps 工程師,一般 AWS |

相關資源

AWS 文件

AWS 行銷

其他資源

其他資訊

複製儲存庫

執行下列命令來複製 GitHub 儲存庫。

git clone https://github.com/aws-samples/amazon-guardduty-for-aws-organizations-with-terraform

擔任管理帳戶 IAM 角色

若要在管理帳戶中擔任 IAM 角色,請執行下列命令。<IAM role ARN> 將 取代為 IAM 角色的 ARN。

export ROLE_CREDENTIALS=$(aws sts assume-role --role-arn <IAM role ARN> --role-session-name AWSCLI-Session --output json) export AWS_ACCESS_KEY_ID=$(echo $ROLE_CREDENTIALS | jq .Credentials.AccessKeyId | sed 's/"//g') export AWS_SECRET_ACCESS_KEY=$(echo $ROLE_CREDENTIALS | jq .Credentials.SecretAccessKey | sed 's/"//g') export AWS_SESSION_TOKEN=$(echo $ROLE_CREDENTIALS | jq .Credentials.SessionToken | sed 's/"//g')