Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Einrichten der Kerberos-Authentifizierung für PostgreSQL-DB-Cluster

Um die Kerberos-Authentifizierung einzurichten, führen Sie die folgenden Schritte aus.

Themen

Schritt 1: Erstellen Sie ein Verzeichnis mit AWS Managed Microsoft AD

AWS Directory Service erstellt ein vollständig verwaltetes Active Directory in der AWS Cloud. Wenn Sie ein AWS Managed Microsoft AD Verzeichnis erstellen, AWS Directory Service erstellt zwei Domänencontroller und DNS-Server für Sie. Die Verzeichnisserver werden in verschiedenen Subnetzen in einer VPC erstellt. Diese Redundanz trägt dazu bei, dass Ihr Verzeichnis auch im Fehlerfall erreichbar bleibt.

Wenn Sie ein AWS Managed Microsoft AD Verzeichnis erstellen, führt der AWS Directory Service die folgenden Aufgaben in Ihrem Namen aus:

-

Richtet ein Active Directory in Ihrer VPC ein.

-

Erstellt ein Konto für den Verzeichnisadministrator mit dem Benutzernamen

Adminund dem angegebenen Passwort. Mit diesem Konto verwalten Sie das Verzeichnis.Wichtig

Stellen Sie sicher, dass Sie dieses Passwort speichern. AWS Directory Service speichert dieses Passwort nicht und es kann nicht abgerufen oder zurückgesetzt werden.

-

Erstellt eine Sicherheitsgruppe für die Verzeichniscontroller. Die Sicherheitsgruppe muss die Kommunikation mit der PostgreSQL-DB- zulassen.

AWS Erstellt beim Start AWS Directory Service for Microsoft Active Directory eine Organisationseinheit (OU), die alle Objekte Ihres Verzeichnisses enthält. Diese OU erhält den NetBIOS-Namen, den Sie beim Erstellen des Verzeichnisses eingegeben haben, und befindet sich im Domänenstamm. Der Domänenstamm gehört und wird von diesem verwaltet AWS.

Das Admin Konto, das mit Ihrem AWS Managed Microsoft AD Verzeichnis erstellt wurde, verfügt über Berechtigungen für die gängigsten Verwaltungsaktivitäten Ihrer Organisationseinheit:

-

Erstellen, Aktualisieren oder Löschen von Benutzern

-

Hinzufügen von Ressourcen zu Ihrer Domäne, etwa Datei- oder Druckserver, und anschließendes Gewähren der zugehörigen Ressourcenberechtigungen für Benutzer in der OU

-

Zusätzliche OUs Container erstellen

-

Delegieren von Befugnissen

-

Wiederherstellen von gelöschten Objekten aus dem Active Directory-Papierkorb

-

Führen Sie Active Directory- und DNS-Module (Domain Name Service) für Windows PowerShell im Active Directory-Webdienst aus

Das Admin-Konto hat auch die Berechtigung, die folgenden domänenweiten Aktivitäten durchzuführen:

-

Verwalten von DNS-Konfigurationen (Hinzufügen, Entfernen oder Aktualisieren von Datensätzen, Zonen und Weiterleitungen)

-

Aufrufen von DNS-Ereignisprotokollen

-

Anzeigen von Sicherheitsereignisprotokollen

Um ein Verzeichnis zu erstellen mit AWS Managed Microsoft AD

-

Wählen Sie im Navigationsbereich AWS Directory Service -Konsole

den Eintrag Directories (Verzeichnisse) und wählen Sie Set up directory (Verzeichnis einrichten) aus. -

Wählen Sie AWS Managed Microsoft AD. AWS Managed Microsoft AD ist die einzige Option, die derzeit für die Verwendung mit Amazon Aurora Amazon unterstützt wird.

-

Wählen Sie Weiter aus.

-

Geben Sie auf der Seite Enter directory information (Verzeichnisinformationen eingeben) die folgenden Informationen ein:

- Edition

-

Wählen Sie die Edition aus, die Ihre Anforderungen erfüllt.

- DNS-Name des Verzeichnisses

-

Den vollständig qualifizierten Namen für das Verzeichnis, z. B.

corp.example.com. - NetBIOS-Name des Verzeichnisses

-

Ein optionaler Kurzname für das Verzeichnis, z. B.

CORP. - Verzeichnisbeschreibung

-

Eine optionale Beschreibung des Verzeichnisses.

- Administratorpasswort

-

Das Passwort für den Verzeichnisadministrator. Mit der Verzeichniserstellung wird ein Administratorkonto mit dem Benutzernamen

Adminund diesem Passwort angelegt.Das Passwort für den Verzeichnisadministrator darf nicht das Wort "admin" enthalten. Beachten Sie beim Passwort die Groß- und Kleinschreibung und es muss 8 bis 64 Zeichen lang sein. Zudem muss es mindestens ein Zeichen aus dreien der vier folgenden Kategorien enthalten:

-

Kleinbuchstaben (a–z)

-

Großbuchstaben (A–Z)

-

Zahlen (0–9)

-

Nicht-alphanumerische Zeichen (~!@#$%^&*_-+=`|\(){}[]:;"'<>,.?/)

-

- Passwort bestätigen

-

Geben Sie das Administratorpasswort erneut ein.

Wichtig

Stellen Sie sicher, dass Sie dieses Passwort speichern. AWS Directory Service speichert dieses Passwort nicht und es kann nicht abgerufen oder zurückgesetzt werden.

-

Wählen Sie Weiter aus.

-

Geben Sie auf der Seite Choose VPC and subnets (VPC und Subnetze wählen) die folgenden Informationen an.

- VPC

-

Wählen Sie die VPC für das Verzeichnis aus. Sie können PostgreSQL-DB-Cluster in derselben VPC oder in einer anderen VPC erstellen.

- Subnetze

-

Wählen Sie Subnetze für die Verzeichnis-Server aus. Die beiden Subnetze müssen zu verschiedenen Availability-Zonen gehören.

-

Wählen Sie Weiter aus.

-

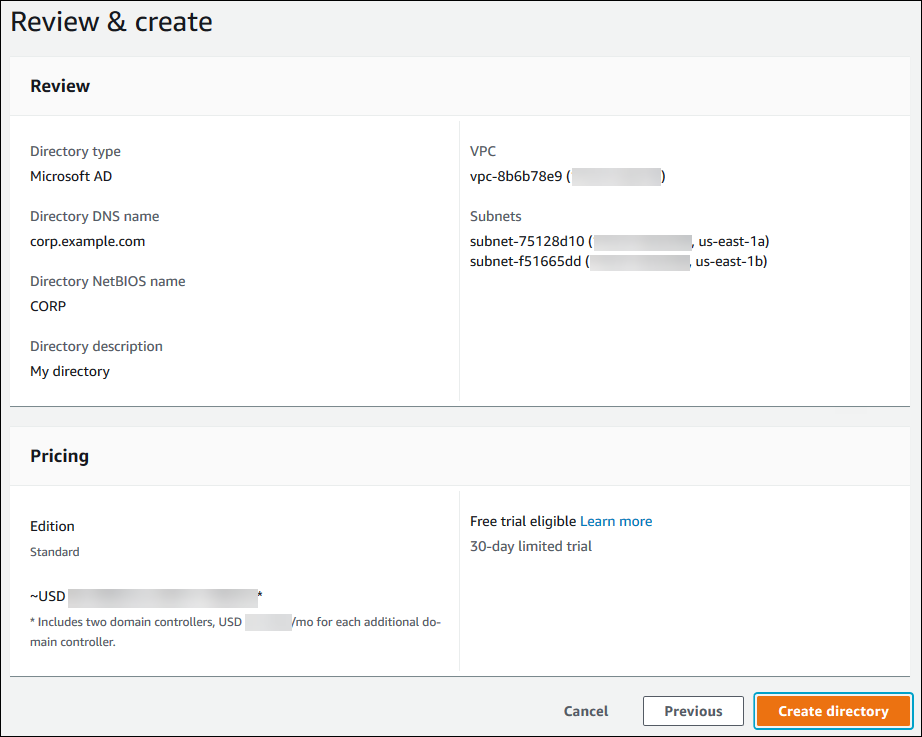

Überprüfen Sie die Verzeichnisinformationen. Wenn Änderungen erforderlich sind, klicken Sie auf Previous (Zurück) und nehmen Sie die Änderungen vor. Wenn die Informationen richtig sind, wählen Sie Create directory (Verzeichnis erstellen).

Es dauert einige Minuten, bis das Verzeichnis erstellt wurde. Wenn es erfolgreich erstellt wurde, ändert sich der Wert Status in Active (Aktiv).

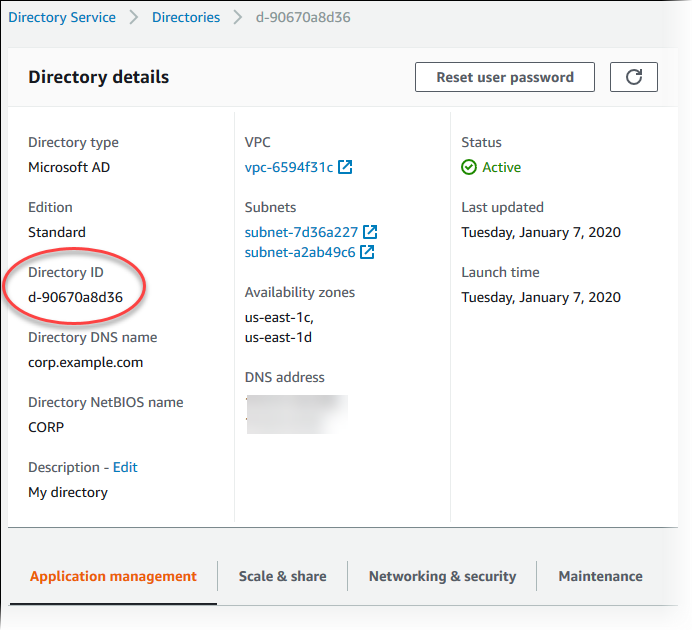

Um Informationen über das Verzeichnis anzuzeigen, wählen Sie die Verzeichnis-ID in der Verzeichnisauflistung aus. Notieren Sie sich den Wert Directory ID. Sie benötigen diesen Wert, wenn Sie Ihre PostgreSQL DB-Instance erstellen oder ändern.

Schritt 2: (Optional) Erstellen einer Vertrauensbeziehung zwischen Ihrem On-Premises Active Directory und AWS Directory Service

Wenn Sie Ihr eigenes lokales Microsoft Active Directory nicht verwenden möchten, fahren Sie mit for Schritt 3: Erstellen Sie eine IAM-Rolle für Amazon Aurora Amazon für den Zugriff auf AWS Directory Service.

Um die Kerberos-Authentifizierung mit Ihrem lokalen Active Directory zu erhalten, müssen Sie eine vertrauensvolle Domänenbeziehung mithilfe einer Gesamtvertrauensstellung zwischen Ihrem lokalen Microsoft Active Directory und dem AWS Managed Microsoft AD Verzeichnis (erstellt in) einrichten. Schritt 1: Erstellen Sie ein Verzeichnis mit AWS Managed Microsoft AD Die Vertrauensstellung kann unidirektional sein, wobei das AWS Managed Microsoft AD Verzeichnis dem lokalen Microsoft Active Directory vertraut. Die Vertrauensstellung kann auch bidirektional erfolgen, wobei beide Active Directories einander vertrauen. Weitere Informationen zum Einrichten von Vertrauensstellungen mithilfe von finden Sie unter Wann AWS Directory Service sollte eine Vertrauensstellung eingerichtet werden? im Administratorhandbuch.AWS Directory Service

Anmerkung

Verwendung eines lokalen Microsoft Active Directory:

-

Windows-Clients müssen die Verbindung über den Domänennamen auf dem Endpunkt herstellen und nicht über AWS Directory Service rds.amazonaws.com. Weitere Informationen finden Sie unter Herstellen einer Verbindung zu PostgreSQL mit Kerberos-Authentifizierung.

-

Windows-Clients können keine Verbindung über benutzerdefinierten Aurora-Endpunkte herstellen. Weitere Informationen hierzu finden Sie unter Amazon Aurora Aurora-Endpunktverbindungen.

-

-

Windows-Clients können eine Verbindung nur über Instanzendpunkte oder Cluster-Endpunkte in der primären AWS-Region Datenbank herstellen.

-

Windows-Clients können keine Verbindung über Clusterendpunkte auf der Sekundärseite herstellen. AWS-Regionen

-

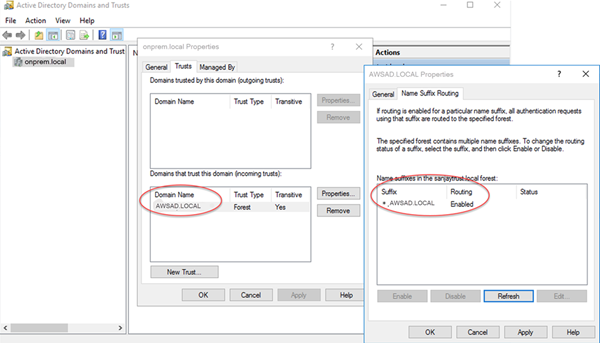

Stellen Sie sicher, dass der lokale Microsoft Active Directory-Domänenname ein DNS-Suffix-Routing enthält, das der neu erstellten Vertrauensstellung entspricht. Im folgenden Screenshot wird ein Beispiel gezeigt.

Schritt 3: Erstellen Sie eine IAM-Rolle für Amazon Aurora Amazon für den Zugriff auf AWS Directory Service

Damit Amazon Aurora Sie anrufen AWS Directory Service kann, benötigt Ihr AWS Konto eine IAM-Rolle, die die verwaltete IAM-Richtlinie verwendet. AmazonRDSDirectoryServiceAccess Diese Rolle ermöglicht es Amazon Aurora, Aufrufe von AWS Directory Service durchzuführen. (Beachten Sie, dass sich diese IAM-Rolle für den Zugriff von der IAM-Rolle AWS Directory Service unterscheidet, für die Sie verwendet werden.) IAM-Datenbankauthentifizierung

Wenn Sie mit dem eine DB-Instance erstellen AWS Management Console und Ihr Konsolen-Benutzerkonto über die iam:CreateRole entsprechende Berechtigung verfügt, erstellt die Konsole automatisch die benötigte IAM-Rolle. In diesem Fall lautet der Rollenname rds-directoryservice-kerberos-access-role. Andernfalls müssen Sie die IAM-Rolle manuell erstellen. Wenn Sie diese IAM-Rolle erstellenDirectory Service, wählen Sie die AWS verwaltete Richtlinie aus und fügen Sie AmazonRDSDirectoryServiceAccess sie ihr hinzu.

Weitere Informationen zum Erstellen von IAM-Rollen für einen Dienst finden Sie unter Erstellen einer Rolle zum Delegieren von Berechtigungen an einen AWS Dienst im IAM-Benutzerhandbuch.

Anmerkung

Die für die Windows-Authentifizierung für RDS for Microsoft SQL Server verwendete IAM-Rolle kann nicht für Amazon Aurora verwendet werden.

Alternativ können Sie Richtlinien mit den erforderlichen Berechtigungen erstellen, anstatt die verwaltete Richtlinie AmazonRDSDirectoryServiceAccess zu verwenden. In diesem Fall muss die IAM-Rolle die folgende IAM-Vertrauensrichtlinie haben.

Die Rolle muss auch über die folgende IAM-Rollenrichtlinie verfügen.

Wenn Sie sich anmelden möchten AWS-Regionen, verwenden Sie regionsspezifische Dienstprinzipale in den Vertrauensrichtlinien für IAM-Rollen. Wenn Sie eine Vertrauensrichtlinie für Dienste in diesen Regionen erstellen, geben Sie den Regionalcode im Dienstprinzipal an.

Das folgende Beispiel zeigt eine Vertrauensrichtlinie, die regionsspezifische Dienstprinzipale umfasst:

Ersetzen Sie REGION-CODE durch den Code für Ihre spezifische Region. Verwenden Sie beispielsweise die folgenden Service Principals für die Region Asien-Pazifik (Melbourne):

"Service": [ "directoryservice.rds.ap-southeast-4.amazonaws.com", "rds.ap-southeast-4.amazonaws.com" ]

Schritt 4: Anlegen und Konfigurieren von Benutzern

Sie können Benutzer mit dem Tool „Active Directory Users and Computers“ erstellen. Dieses Tool ist ein Active Directory Domain Service und ein Active Directory Lightweight Directory Service. Weitere Informationen finden Sie unter Hinzufügen von Benutzern und Computern zur Active-Directory-Domain

Um Benutzer in einem AWS Directory Service Verzeichnis zu erstellen, müssen Sie mit einer Windows-basierten EC2 Amazon-Instance verbunden sein, die Mitglied des AWS Directory Service Verzeichnisses ist. Gleichzeitig müssen Sie als Benutzer angemeldet sein, der über Rechte zum Erstellen von Benutzern verfügt. Weitere Informationen finden Sie unter Erstellen eines Benutzers im AWS Directory Service Administration Guide.

Schritt 5: Aktivieren des VPC-übergreifenden Datenverkehrs zwischen dem Verzeichnis und der DB-Instance

Wenn Sie beabsichtigen, das Verzeichnis und den DB-Cluster in derselben VPC zu platzieren, überspringen Sie diesen Schritt und fahren Sie mit Schritt 6: Erstellen oder Ändern von PostgreSQL-DB- fort.

Das folgende Verfahren ermöglicht den Datenverkehr zwischen VPCs mithilfe von VPC-Peering. Folgen Sie den Anweisungen unter Was ist VPC Peering? im Handbuch zu Amazon Virtual Private Cloud-Peering.

Aktivieren des VPC-übergreifenden Datenverkehrs mit VPC Peering

-

Richten Sie geeignete VPC-Routing-Regeln ein, um sicherzustellen, dass Netzwerk-Datenverkehr in beide Richtungen fließen kann.

-

Stellen Sie sicher, dass die Sicherheitsgruppe der DB-Instance eingehenden Datenverkehr von der Sicherheitsgruppe des Verzeichnisses empfangen kann.

-

Stellen Sie sicher, dass keine ACL-Regel (Network Access Control List) zum Blockieren des Datenverkehrs vorhanden ist.

Wenn ein anderes AWS Konto Eigentümer des Verzeichnisses ist, müssen Sie das Verzeichnis gemeinsam nutzen.

Um das Verzeichnis von mehreren AWS Konten gemeinsam zu nutzen

-

Beginnen Sie mit der gemeinsamen Nutzung des Verzeichnisses mit dem AWS Konto, unter dem die DB-Instance erstellt werden soll. Folgen Sie dazu den Anweisungen im AWS Directory Service Administratorhandbuch Tutorial: Teilen Ihres AWS verwalteten Microsoft AD-Verzeichnisses für einen nahtlosen EC2 Domänenbeitritt.

-

Melden Sie sich mit dem Konto für die DB-Instance bei der AWS Directory Service Konsole an und stellen Sie sicher, dass die Domain den

SHAREDStatus hat, bevor Sie fortfahren. -

Notieren Sie sich den Wert der Verzeichnis-ID, während Sie mit dem Konto für die DB-Instance bei der AWS Directory Service Konsole angemeldet sind. Sie verwenden diese Verzeichnis-ID, um die DB-Instance mit der Domäne zu verbinden.

Schritt 6: Erstellen oder Ändern von PostgreSQL-DB-

Erstellen oder ändern Sie PostgreSQL-DB-Cluster für die Verwendung mit Ihrem Verzeichnis. Sie können die Konsole, CLI oder RDS-API verwenden, um DB-Cluster einem Verzeichnis zuzuordnen. Sie können dafür eine der folgenden Möglichkeiten auswählen:

-

Erstellen Sie mit der Konsole, dem create-db-clusterCLI-Befehl oder dem Vorgang Create DBCluster RDS API einen neuen PostgreSQL-DB-Cluster. Detaillierte Anweisungen finden Sie unter Erstellen eines DB-Clusters von Aurora PostgreSQL und Herstellen einer Verbindung.

-

Ändern Sie einen vorhandenen PostgreSQL-DB-Cluster mithilfe der Konsole, des modify-db-clusterCLI-Befehls oder der Operation Modify DBCluster RDS API. Detaillierte Anweisungen finden Sie unter Ändern eines Amazon Aurora-DB-Clusters.

-

Stellen Sie einen PostgreSQL-DB-Cluster aus einem DB-Snapshot mithilfe der Konsole, des CLI-Befehls restore-db-cluster-from-db-snapshot oder der Operation Restore From RDS API wieder her DBCluster. DBSnapshot Detaillierte Anweisungen finden Sie unter Wiederherstellen aus einem DB-Cluster-Snapshot.

-

Stellen Sie einen PostgreSQL-DB-Cluster point-in-time mithilfe der Konsole, des Befehls restore-db-instance-to- point-in-time CLI oder der Operation Restore DBCluster ToPointInTime RDS API auf einem wieder her. Detaillierte Anweisungen finden Sie unter Wiederherstellen eines DB-Clusters zu einer bestimmten Zeit.

Die Kerberos-Authentifizierung wird nur für PostgreSQL-DB-Cluster- in einer VPC unterstützt. Die DB-Instance kann sich in derselben VPC wie das Verzeichnis oder in einer anderen VPC befinden. Der DB-Cluster muss eine Sicherheitsgruppe verwenden, die ausgehenden Datenverkehr innerhalb der VPC des Verzeichnisses zulässt, damit der DB-Cluster mit dem Verzeichnis kommunizieren kann.

Anmerkung

Die Aktivierung der Kerberos-Authentifizierung wird derzeit auf dem Aurora PostgreSQL-DB-Cluster während der Migration von RDS für PostgreSQL nicht unterstützt. Sie können die Kerberos-Authentifizierung nur auf einem eigenständigen Aurora PostgreSQL-DB-Cluster aktivieren.

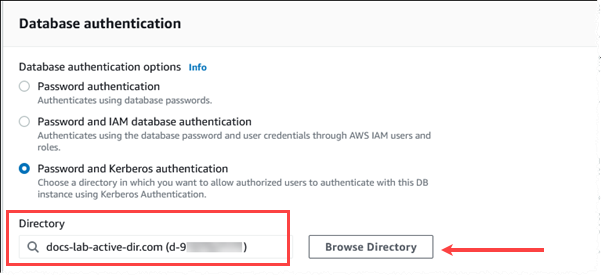

Wenn Sie die Konsole zum Erstellen, Ändern oder Wiederherstellen eines DB-Clusters verwenden, wählen Sie Kerberos-Authentifizierung im Datenbank-Authentifizierung-Abschnitt. Dann wählen Sie Verzeichnis durchsuchen. Wählen Sie das Verzeichnis aus oder wählen Sie Erstellen eines neuen Verzeichnisses, um den Directory Service zu verwenden.

Wenn Sie den verwenden AWS CLI, sind die folgenden Parameter erforderlich, damit die das von Ihnen erstellte Verzeichnis verwenden kann:

-

Für den

--domain-Parameter verwenden Sie den Domänenbezeichner („d-*“-Bezeichner), der beim Erstellen des Verzeichnisses generiert wurde. -

Verwenden Sie für den

--domain-iam-role-name-Parameter die von Ihnen erstellte Rolle, die die verwaltete IAM-RichtlinieAmazonRDSDirectoryServiceAccessverwendet.

Beispielsweise ändert der folgende CLI-Befehl einen DB-Cluster zur Verwendung eines Verzeichnisses.

aws rds modify-db-cluster --db-cluster-identifiermydbinstance--domain d-Directory-ID--domain-iam-role-namerole-name

Wichtig

Wenn Sie einen DB-Cluster ändern, um die Kerberos-Authentifizierung zu aktivieren, starten Sie den DB-Cluster neu, nachdem Sie die Änderung vorgenommen haben.

Schritt 7: Erstellen von PostgreSQL-Benutzern für Ihre Kerberos-Prinzipale

Zu diesem Zeitpunkt ist Ihr DB-Cluster von Aurora PostgreSQL mit der AWS Managed Microsoft AD -Domain verbunden. Die Benutzer, die Sie in dem Verzeichnis in Schritt 4: Anlegen und Konfigurieren von Benutzern erstellt haben, müssen als PostgreSQL-Datenbankbenutzer eingerichtet sein und über Berechtigungen verfügen, um sich bei der Datenbank anzumelden. Dazu melden Sie sich als Datenbankbenutzer mit rds_superuser-Rechten an. Wenn Sie beispielsweise beim Erstellen Ihres DB-Clusters von Aurora PostgreSQL die Standardeinstellungen akzeptiert haben, verwenden Sie postgres, wie in den folgenden Schritten gezeigt.

So erstellen Sie PostgreSQL-Datenbankbenutzer für Ihre Kerberos-Prinzipale

-

Verwenden Sie

psql, um eine Verbindung mit dem DB-Instance-Endpunkt Ihres DB-Clusters von Aurora PostgreSQL mitpsqlherzustellen. Im folgenden Beispiel wird daspostgres-Standardkonto für dierds_superuser-Rolle verwendet.psql --host=cluster-instance-1.111122223333.aws-region.rds.amazonaws.com --port=5432 --username=postgres --password -

Erstellen Sie einen Datenbankbenutzernamen für jeden Kerberos-Prinzipal (Active-Directory-Benutzername), der Zugriff auf die Datenbank haben soll. Verwenden Sie den kanonischen Benutzernamen (Identität), wie er in der Active-Directory-Instance definiert ist, d. h. einen

aliasin Kleinbuchstaben (Benutzername in Active Directory) und den Namen der Active-Directory-Domain für diesen Benutzernamen in Großbuchstaben. Der Active-Directory-Benutzername ist ein extern authentifizierter Benutzer. Setzen Sie den Namen daher in Anführungszeichen, wie im Folgenden gezeigt.postgres=>CREATE USER "username@CORP.EXAMPLE.COM" WITH LOGIN;CREATE ROLE -

Weisen Sie dem Datenbankbenutzer die

rds_ad-Rolle zu.postgres=>GRANT rds_ad TO "username@CORP.EXAMPLE.COM";GRANT ROLE

Nachdem Sie alle PostgreSQL-Benutzer für Ihre Active-Directory-Benutzeridentitäten erstellt haben, können Benutzer mit ihren Kerberos-Anmeldeinformationen auf den DB-Cluster von Aurora PostgreSQL zugreifen.

Es ist erforderlich, dass die Datenbankbenutzer, die sich mit Kerberos authentifizieren, dies von Client-Computern aus tun, die Mitglieder der Active Directory-Domäne sind.

Datenbankbenutzer, denen die rds_ad-Rolle zugewiesen wurde, können nicht auch über die rds_iam-Rolle verfügen. Dies gilt auch für verschachtelte Mitgliedschaften. Weitere Informationen finden Sie unter IAM-Datenbankauthentifizierung.

Konfigurieren Ihres DB-Clusters von Aurora PostgreSQL für Benutzernamen, bei denen die Groß-/Kleinschreibung unterschieden wird

Die Aurora-PostgreSQL-Versionen 14.5, 13.8, 12.12 und 11.17 unterstützen den PostgreSQL-Parameter krb_caseins_users. Dieser Parameter unterstützt Active-Directory-Benutzernamen ohne Berücksichtigung der Groß- und Kleinschreibung. Standardmäßig ist dieser Parameter auf „false“ eingestellt, sodass bei Benutzernamen von Aurora PostgreSQL zwischen Groß- und Kleinschreibung interpretiert wird. Das ist das Standardverhalten in allen älteren Versionen von Aurora PostgreSQL. Sie können diesen Parameter in Ihrer benutzerdefinierten DB-Cluster-Parametergruppe jedoch auf true festlegen und Ihrem DB-Cluster von Aurora PostgreSQL erlauben, Benutzernamen ohne Berücksichtigung von Groß- und Kleinschreibung zu interpretieren. Erwägen Sie, diese Einstellung als Annehmlichkeit für Ihre Datenbankbenutzer vorzunehmen, die bei der Authentifizierung mit Active Directory manchmal die Groß- und Kleinschreibung ihres Benutzernamens falsch eingeben.

Um den krb_caseins_users-Parameter zu ändern, muss Ihr DB-Cluster von Aurora PostgreSQL eine benutzerdefinierte DB-Cluster-Parametergruppe verwenden. Informationen über das Arbeiten mit einer benutzerdefinierten DB-Cluster-Parametergruppe finden Sie unter Parametergruppen für Amazon Aurora.

Sie können das AWS CLI oder das verwenden, AWS Management Console um die Einstellung zu ändern. Weitere Informationen finden Sie unter Ändern von Parametern in einer DB-Cluster-Parametergruppe in Amazon Aurora.

Schritt 8: Konfigurieren eines PostgreSQL-Clients

Gehen Sie folgendermaßen vor, um einen PostgreSQL-Client zu konfigurieren:

-

Erstellen Sie eine krb5.conf-Datei (oder eine vergleichbare Datei), um auf die Domäne zu verweisen.

-

Stellen Sie sicher, dass der Datenverkehr zwischen dem Client-Host und fließen kann AWS Directory Service. Verwenden Sie ein Netzwerk-Dienstprogramm wie Netcat für die folgenden Aufgaben:

-

Überprüfen Sie den Datenverkehr über DNS für Port 53.

-

Überprüfen Sie den Datenverkehr TCP/UDP für Port 53 und für Kerberos, einschließlich der Ports 88 und 464 für. AWS Directory Service

-

-

Stellen Sie sicher, dass der Datenverkehr zwischen dem Client-Host und der DB-Instance über den Datenbank-Port fließen kann. Verwenden Sie beispielsweise psql, um eine Verbindung herzustellen und auf die Datenbank zuzugreifen.

Im Folgenden finden Sie einen krb5.conf-Beispielinhalt für. AWS Managed Microsoft AD

[libdefaults] default_realm = EXAMPLE.COM [realms] EXAMPLE.COM = { kdc = example.com admin_server = example.com } [domain_realm] .example.com = EXAMPLE.COM example.com = EXAMPLE.COM

Nachfolgend ein Beispiel für den Inhalt von krb5.conf für ein lokales Microsoft Active Directory.

[libdefaults] default_realm = EXAMPLE.COM [realms] EXAMPLE.COM = { kdc = example.com admin_server = example.com } ONPREM.COM = { kdc = onprem.com admin_server = onprem.com } [domain_realm] .example.com = EXAMPLE.COM example.com = EXAMPLE.COM .onprem.com = ONPREM.COM onprem.com = ONPREM.COM .rds.amazonaws.com = EXAMPLE.COM .amazonaws.com.cn = EXAMPLE.COM .amazon.com = EXAMPLE.COM