Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Administre los conjuntos de AWS IAM Identity Center permisos como código mediante AWS CodePipeline

Creado por Andre Cavalcante (AWS) y Claison Amorim (AWS)

Resumen

AWS IAM Identity Center le ayuda a gestionar de forma centralizada el acceso mediante el inicio de sesión único (SSO) a todas sus aplicaciones. Cuentas de AWS Puede crear y administrar identidades de usuario en IAM Identity Center, o puede conectar una fuente de identidades existente, como un dominio de Microsoft Active Directory o un proveedor de identidades (IdP) externo. El IAM Identity Center ofrece una experiencia de administración unificada para definir, personalizar y asignar un acceso detallado a su entorno mediante conjuntos de permisos. AWS Los conjuntos de permisos se aplican a los usuarios y grupos federados del almacén de identidades del Centro de identidades de IAM o de su IdP externo.

Este patrón le ayuda a gestionar los conjuntos de permisos del Centro de Identidad de IAM como código en su entorno de varias cuentas, que se gestiona como una organización. AWS Organizations Con este patrón, puede lograr lo siguiente:

Crear, eliminar y actualizar conjuntos de permisos

Cree, actualice o elimine las asignaciones de conjuntos de permisos a las unidades organizativas de destino Cuentas de AWS, a las unidades organizativas (OUs) o a la raíz de su organización.

Para gestionar los permisos y las asignaciones del IAM Identity Center como código, esta solución implementa un proceso de integración y entrega continuas (CI/CD) que utiliza y. AWS CodeBuild AWS CodePipeline Los conjuntos de permisos y las asignaciones se administran en plantillas JSON que se almacenan en un repositorio remoto. Cuando EventBridge las reglas de Amazon detectan un cambio en el repositorio o detectan modificaciones en las cuentas de la unidad organizativa de destino, se inicia una AWS Lambda función. La función de Lambda inicia la canalización de CI/CD que actualiza los conjuntos de permisos y las asignaciones en IAM Identity Center.

Requisitos previos y limitaciones

Requisitos previos

Un entorno de varias cuentas gestionado como una organización en AWS Organizations. A fin de obtener más información, consulte Creación de una organización.

IAM Identity Center, habilitado y configurado con una fuente de identidad. Para obtener más información, consulte Introducción en la documentación de IAM Identity Center.

Una cuenta de miembro que está registrada como administrador delegado para lo siguiente: Servicios de AWS

Centro de identidad de IAM: para obtener instrucciones, consulte Registrar una cuenta de miembro en la documentación del Centro de identidad de IAM.

AWS Organizations — Para obtener instrucciones, consulte Administrador delegado para. AWS Organizations Esta cuenta debe tener permisos para enumerar y describir las cuentas y OUs.

nota

Debe usar la misma cuenta que el administrador delegado para ambos servicios.

Permisos para implementar AWS CloudFormation pilas en la cuenta de administrador delegado del IAM Identity Center y en la cuenta de administración de la organización. Para obtener más información, consulte Controlar el acceso en la documentación. CloudFormation

Un bucket de Amazon Simple Storage Service (Amazon S3) en la cuenta de administrador delegado del IAM Identity Center. Debe cargar el código del artefacto en este depósito. Para obtener instrucciones, consulte Crear un bucket en la documentación de Amazon S3.

El ID de la cuenta de gestión de la organización. Para obtener instrucciones, consulta Cómo encontrar tu Cuenta de AWS ID.

Un repositorio en el servidor de código fuente, como GitHub.

Limitaciones

Este patrón no se puede usar para administrar o asignar conjuntos de permisos para entornos de una sola cuenta o para cuentas que no se administran como una organización. AWS Organizations

Los nombres de los conjuntos de permisos, las asignaciones IDs y los tipos principales del centro de identidad de IAM IDs no se pueden modificar una vez implementados.

Este patrón le ayuda a crear y administrar permisos personalizados. No puede usar este patrón para administrar o asignar permisos predefinidos.

Este patrón no se puede usar para administrar un conjunto de permisos para la cuenta de administración de la organización.

Arquitectura

Arquitectura de destino

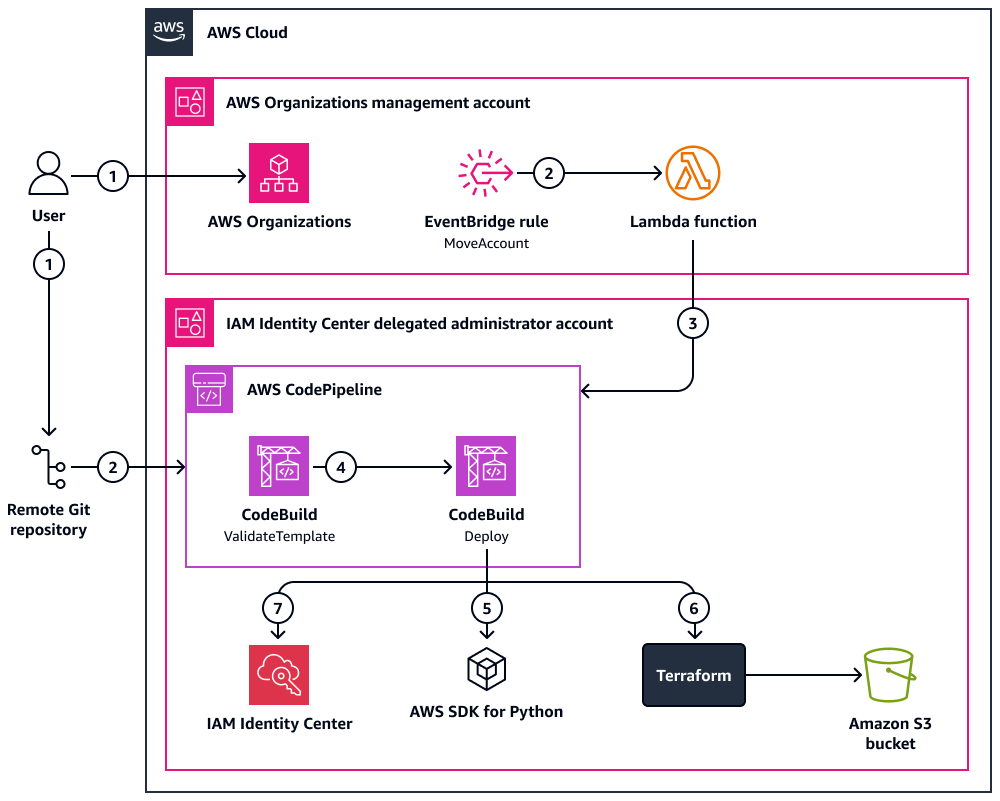

En el diagrama, se muestra el siguiente flujo de trabajo:

Un usuario realiza uno de los siguientes cambios:

Realiza uno o más cambios en el repositorio remoto, como GitHub

Modifica las cuentas de la unidad organizativa en AWS Organizations

Si el usuario ha realizado un cambio en el repositorio remoto de la rama principal, se inicia la canalización.

Si el usuario modificó las cuentas de la OU, la

MoveAccountEventBridge regla detecta el cambio e inicia una función Lambda en la cuenta de administración de la organización.La función Lambda iniciada inicia la canalización de CI/CD. CodePipeline

CodePipeline inicia el proyecto.

TemplateValidationCodeBuild ElTemplateValidationCodeBuild proyecto utiliza un script de Python en el repositorio remoto para validar las plantillas del conjunto de permisos. CodeBuild valida lo siguiente:Los nombres de conjunto de permisos son únicos.

La sentencia de asignación IDs (

Sid) es única.Las definiciones de política figuran en el parámetro

CustomPolicyy son válidas. (Esta validación utiliza AWS Identity and Access Management Access Analyzer.)Los nombres de recursos de Amazon (ARNs) de las políticas gestionadas son válidos.

El grupo de

PermissionSetacciones delDeployCodeBuild proyecto se utiliza AWS SDK para Python (Boto3) para eliminar, crear o actualizar los conjuntos de permisos en el Centro de identidades de IAM. Solo se ven afectados los conjuntos de permisos con la etiquetaSSOPipeline:true. Todos los conjuntos de permisos que se administran a través de esta canalización tienen esta etiqueta.El grupo de

Assignmentsacciones delDeployCodeBuild proyecto utiliza Terraform para eliminar, crear o actualizar las asignaciones en el IAM Identity Center. Los archivos de estado del backend de Terraform se almacenan en un bucket de Amazon S3 en la misma cuenta.CodeBuild actualiza los conjuntos de permisos y las asignaciones en el Centro de Identidad de IAM.

Automatizar y escalar

Como todas las cuentas nuevas en un entorno de múltiples cuentas se trasladan a una unidad organizativa específica AWS Organizations, esta solución se ejecuta automáticamente y concede los conjuntos de permisos necesarios a todas las cuentas que especifiques en las plantillas de asignación. No se necesitan automatizaciones ni acciones de escalado adicionales.

En entornos de gran tamaño, la cantidad de solicitudes de API al IAM Identity Center puede provocar que esta solución se ejecute más lentamente. Terraform y Boto3 gestionan automáticamente la limitación para minimizar cualquier degradación del rendimiento.

Herramientas

Servicios de AWS

AWS CloudFormationle ayuda a configurar AWS los recursos, aprovisionarlos de forma rápida y coherente y gestionarlos a lo largo de su ciclo de vida en todo el mundo Cuentas de AWS . Regiones de AWS

AWS CodeBuildes un servicio de compilación totalmente gestionado que le ayuda a compilar código fuente, ejecutar pruebas unitarias y producir artefactos listos para su despliegue.

AWS CodePipelinele ayuda a modelar y configurar rápidamente las diferentes etapas de una versión de software y a automatizar los pasos necesarios para publicar los cambios de software de forma continua.

Amazon EventBridge es un servicio de bus de eventos sin servidor que le ayuda a conectar sus aplicaciones con datos en tiempo real de diversas fuentes. Por ejemplo, AWS Lambda funciones, puntos finales de invocación HTTP que utilizan destinos de API o buses de eventos en otros. Cuentas de AWS

AWS IAM Identity Centerle ayuda a gestionar de forma centralizada el acceso mediante inicio de sesión único (SSO) a todas sus aplicaciones y a las de la nube. Cuentas de AWS

AWS Organizationses un servicio de administración de cuentas que le ayuda a consolidar múltiples cuentas Cuentas de AWS en una organización que puede crear y administrar de forma centralizada.

AWS SDK para Python (Boto3)

es un kit de desarrollo de software que le ayuda a integrar su aplicación, biblioteca o script de Python con Servicios de AWS. Amazon Simple Storage Service (Amazon S3) es un servicio de almacenamiento de objetos basado en la nube que le ayuda a almacenar, proteger y recuperar cualquier cantidad de datos.

Repositorio de código

El código de este patrón está disponible en el repositorio aws-iam-identity-center-pipeline

Prácticas recomendadas

Antes de empezar a modificar el conjunto de permisos y las plantillas de asignación, le recomendamos que planifique los conjuntos de permisos para su organización. Tenga en cuenta cuáles deberían ser los permisos, a qué cuentas o OUs el conjunto de permisos debería aplicarse y qué entidades principales del centro de identidad de IAM (usuarios o grupos) deberían verse afectadas por el conjunto de permisos. Los nombres de los conjuntos de permisos IDs, la asociación y los tipos principales del centro de identidad de IAM IDs no se pueden modificar una vez implementados.

Cumpla con el principio de privilegio mínimo y conceda los permisos mínimos necesarios para llevar a cabo una tarea. Para obtener más información, consulte las mejores prácticas de seguridad y concesión de privilegios mínimos en la AWS Identity and Access Management documentación de IAM.

Epics

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Clonar el repositorio. | En un shell de bash, ingrese el siguiente comando: Esto clona el repositorio aws-iam-identity-center-pipeline desde

| DevOps ingeniero |

Defina los conjuntos de permisos. |

| DevOps ingeniero |

Defina las asignaciones. |

| DevOps ingeniero |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Implemente los recursos en la cuenta de administrador delegado del IAM Identity Center. |

| DevOps ingeniero |

Implemente los recursos en la cuenta AWS Organizations de administración. |

| DevOps ingeniero |

Finalice la configuración del repositorio remoto. | Cambie el estado de la AWS CodeConnections conexión de | DevOps ingeniero |

Cargue los archivos al repositorio remoto. | Cargue todos los archivos que haya descargado del | DevOps ingeniero |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Actualice los conjuntos de permisos y las asignaciones. | Cuando la EventBridge regla de Si quieres modificar las asignaciones y los conjuntos de permisos implementados, actualiza los archivos JSON y, a continuación, consérvalos en el repositorio remoto. Tenga en cuenta lo siguiente cuando utilice la canalización de CI/CD para gestionar conjuntos de permisos y asociaciones implementados anteriormente:

| DevOps ingeniero |

Solución de problemas

| Problema | Solución |

|---|---|

Errores de acceso denegado | Confirme que tiene los permisos necesarios para implementar las CloudFormation plantillas y los recursos definidos en ellas. Para obtener más información, consulte Controlar el acceso en la CloudFormation documentación. |

Errores de canalización en la fase de validación | Este error se muestra si hay algún error en el conjunto de permisos o en las plantillas de asignación.

|

Recursos relacionados

Conjuntos de permisos (documentación del IAM Identity Center)