Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Usa Network Firewall per acquisire i nomi di dominio DNS dall'Indicazione del nome del server per il traffico in uscita

Kirankumar Chandrashekar, Amazon Web Services

Riepilogo

Questo modello mostra come utilizzare AWS Network Firewall per raccogliere i nomi di dominio DNS forniti dalla Server Name Indication (SNI) nell'intestazione HTTPS del traffico di rete in uscita. Network Firewall è un servizio gestito che semplifica l'implementazione di protezioni di rete critiche per Amazon Virtual Private Cloud (Amazon VPC), inclusa la possibilità di proteggere il traffico in uscita con un firewall che blocca i pacchetti che non soddisfano determinati requisiti di sicurezza. La protezione del traffico in uscita verso nomi di dominio DNS specifici si chiama filtro in uscita, che consiste nel monitorare e potenzialmente limitare il flusso di informazioni in uscita da una rete all'altra.

Dopo aver acquisito i dati SNI che passano attraverso Network Firewall, puoi utilizzare Amazon CloudWatch Logs e AWS Lambda per pubblicare i dati su un argomento Amazon Simple Notification Service (Amazon SNS) che genera notifiche e-mail. Le notifiche e-mail includono il nome del server e altre informazioni SNI pertinenti. Inoltre, è possibile utilizzare l'output di questo pattern per consentire o limitare il traffico in uscita in base al nome di dominio nell'SNI utilizzando le regole del firewall. Per ulteriori informazioni, consulta Lavorare con gruppi di regole stateful in AWS Network Firewall nella documentazione di Network Firewall.

Prerequisiti e limitazioni

Prerequisiti

Un account AWS attivo.

AWS Command Line Interface (AWS CLI) versione 2, installata e configurata su Linux, macOS o Windows.

Network Firewall, configurato e configurato in Amazon VPC e utilizzato per ispezionare il traffico in uscita. È possibile configurare Network Firewall per utilizzare una delle seguenti configurazioni VPC:

Architettura

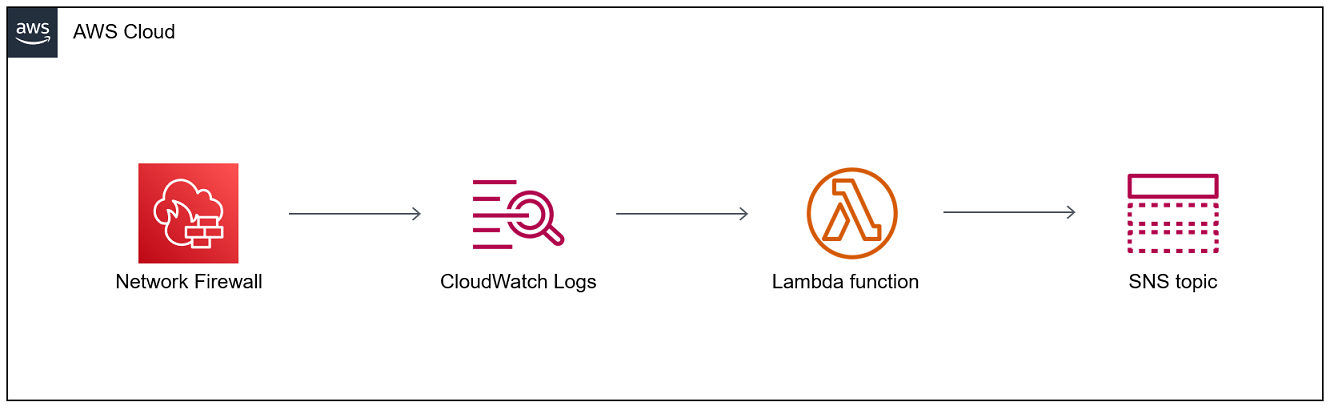

Il diagramma seguente mostra come utilizzare Network Firewall per raccogliere dati SNI dal traffico di rete in uscita e quindi pubblicare tali dati su un argomento SNS utilizzando CloudWatch Logs e Lambda.

Il diagramma mostra il flusso di lavoro seguente:

Network Firewall raccoglie i nomi di dominio dai dati SNI nell'intestazione HTTPS del traffico di rete in uscita.

CloudWatch Logs monitora i dati SNI e richiama una funzione Lambda ogni volta che il traffico di rete in uscita passa attraverso Network Firewall.

La funzione Lambda legge i dati SNI acquisiti da CloudWatch Logs e quindi li pubblica su un argomento SNS.

L'argomento SNS ti invia una notifica e-mail che include i dati SNI.

Automazione e scalabilità

Puoi usare AWS CloudFormation per creare questo modello utilizzando l'infrastruttura come codice.

Stack tecnologico

CloudWatch Registri Amazon

Amazon SNS

Amazon VPC

AWS Lambda

AWS Network Firewall

Strumenti

Servizi AWS

Amazon CloudWatch Logs: puoi utilizzare Amazon CloudWatch Logs per monitorare, archiviare e accedere ai tuoi file di log da istanze Amazon Elastic Compute Cloud (Amazon EC2), CloudTrail AWS, Amazon Route 53 e altre fonti.

Amazon SNS — Amazon Simple Notification Service (Amazon SNS) è un servizio gestito che fornisce il recapito dei messaggi dagli editori agli abbonati (noti anche come produttori e consumatori).

Amazon VPC: Amazon Virtual Private Cloud (Amazon VPC) fornisce una sezione logicamente isolata del cloud AWS in cui è possibile avviare le risorse AWS in una rete virtuale definita dall'utente. Questa rete virtuale è simile a una comune rete da gestire all'interno del proprio data center, ma con i vantaggi dell'infrastruttura scalabile di AWS.

AWS Lambda: AWS Lambda è un servizio di elaborazione che consente di eseguire codice senza effettuare il provisioning o la gestione di server.

AWS Network Firewall: AWS Network Firewall è un servizio gestito che semplifica l'implementazione delle protezioni di rete essenziali per tutto il tuo Amazon. VPCs

Epiche

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Crea un gruppo di CloudWatch log. |

Per ulteriori informazioni, consulta Lavorare con gruppi di log e flussi di log nella CloudWatch documentazione. | Amministratore cloud |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Creare un argomento SNS. | Per creare un argomento SNS, segui le istruzioni nella documentazione di Amazon SNS. | Amministratore cloud |

Sottoscrivi un endpoint all'argomento SNS. | Per iscrivere un indirizzo e-mail come endpoint all'argomento SNS che hai creato, segui le istruzioni nella documentazione di Amazon SNS. Per Protocollo, scegli Email/email-JSON. NotaPuoi anche scegliere un endpoint diverso in base alle tue esigenze. | Amministratore cloud |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Abilita la registrazione del firewall. |

Per ulteriori informazioni sull'utilizzo di CloudWatch Logs come destinazione di log per Network Firewall, consulta Amazon CloudWatch Logs nella documentazione di Network Firewall. | Amministratore cloud |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Crea una regola statica. |

| Amministratore cloud |

Associa la regola stateful a Network Firewall. |

| Amministratore cloud |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Crea il codice per la funzione Lambda. | In un ambiente di sviluppo integrato (IDE) in grado di leggere l'evento CloudWatch Logs di Network Firewall per il traffico in uscita, incolla il seguente codice Python 3 e

Questo esempio di codice analizza il contenuto dei CloudWatch Logs e acquisisce il nome del server fornito da SNI nell'intestazione HTTPS. | Sviluppatore di app |

Creazione della funzione Lambda | Per creare la funzione Lambda, segui le istruzioni nella documentazione di Lambda e scegli Python 3.9 for Runtime. | Amministratore cloud |

Aggiungi il codice alla funzione Lambda. | Amministratore cloud | |

Aggiungi CloudWatch i log come trigger alla funzione Lambda. |

Per ulteriori informazioni, consulta Using Lambda with CloudWatch Logs nella documentazione di Lambda. | Amministratore cloud |

Aggiungi le autorizzazioni di pubblicazione SNS. | Aggiungi l'autorizzazione SNS:Publish al ruolo di esecuzione Lambda, in modo che Lambda possa effettuare chiamate API per pubblicare messaggi su SNS.

| Amministratore del cloud |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Invia traffico tramite Network Firewall. |

Quindi, controlla il registro degli avvisi di Network Firewall in Amazon CloudWatch seguendo le istruzioni nella CloudWatch documentazione di Amazon. Il registro degli avvisi mostra il seguente output:

| Tecnico collaudatore |