翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Step Functions を使用して IAM アクセスアナライザーで IAM ポリシーを動的に生成

Thomas Scott、Koen van Blijderveen、Adil El Kanabi、Rafal Pawlaszek、Amazon Web Services

概要

注意: AWS CodeCommit は新規顧客には利用できなくなりました。の既存のお客様は、通常どおりサービスを AWS CodeCommit 引き続き使用できます。詳細はこちら

最小特権は、タスクを実行するために最低限必要な権限を付与する際の、セキュリティのベストプラクティスです。既にアクティブな Amazon Web Services (AWS) アカウントに最小特権アクセスを実装することは、アクセス許可を変更することで、ユーザーが意図せずに職務を実行するのをブロックしたくないため、難しい場合があります。 AWS Identity and Access Management (IAM) ポリシーの変更を実装する前に、アカウントユーザーが実行しているアクションとリソースを理解しておく必要があります。

このパターンは、チームの生産性を妨げたり低下させたりすることなく、最小特権アクセスの原則を適用できるように設計されています。IAM Access Analyzer と を使用して、アカウントで現在実行されているアクションに基づいて、ロールのup-to-date IAM ポリシーを動的 AWS Step Functions に生成する方法について説明します。新しいポリシーは、現在のアクティビティを許可する一方で、不必要で昇格された権限は削除するように設計されています。生成されたポリシーは、許可ルールと拒否ルールを定義することでカスタマイズでき、ソリューションはカスタムルールを統合します。

このパターンには、 AWS Cloud Development Kit (AWS CDK) または HashiCorp CDK for Terraform (CDKTF) を使用してソリューションを実装するためのオプションが含まれています。その後、継続的インテグレーションと継続的デリバリー (CI/CD) パイプラインを使用して、新しいポリシーをロールに関連付けることができます。マルチアカウントアーキテクチャを使用している場合は、ロールの更新された IAM ポリシーを生成する任意のアカウントにこのソリューションをデプロイして、 AWS クラウド 環境全体のセキュリティを強化できます。

前提条件と制限

前提条件

AWS CloudTrail 証跡が有効になってい AWS アカウント るアクティブな 。

以下に対する IAM 権限:

Step Functions ワークフローを作成してデプロイします。詳細については、「 のアクション、リソース、および条件キー AWS Step Functions」(Step Functions ドキュメント) を参照してください。

AWS Lambda 関数を作成します。詳細については、「実行ロールおよびユーザーアクセス許可」(Lambda ドキュメント)を参照してください。

IAM ロールを作成します。詳細については、「ロールを作成して、IAM ユーザーにアクセス許可を委任する」(IAM ドキュメント)を参照してください。

npm がインストールされています。詳細については、「Node.js と npm のダウンロードとインストール

」 (npm ドキュメント) を参照してください。 このソリューションを AWS CDK (オプション 1) でデプロイする場合:

AWS CDK Toolkit、インストールおよび設定済み。詳細については、「 のインストール AWS CDK (AWS CDK ドキュメント)」を参照してください。

このソリューションを CDKTF でデプロイ (オプション 2):

CDKTF がインストールされ、設定されています。詳細については、「Terraform 用 CDK のインストール

」(CDKTF ドキュメント)」を参照してください。 Terraform がインストールされ、設定されています。詳細については、「使用の開始

」(Terraform ドキュメント)を参照してください。

AWS Command Line Interface (AWS CLI) ローカルにインストールされ、 用に設定されています AWS アカウント。詳細については、「 の最新バージョンのインストールまたは更新 AWS CLI (AWS CLI ドキュメント)」を参照してください。

制約事項

このパターンでは、新しい IAM ポリシーはロールには適用されません。このソリューションの最後に、新しい IAM ポリシーが AWS CodeCommit リポジトリに保存されます。CI/CD パイプラインを使用して、アカウント内のロールにポリシーを適用できます。

アーキテクチャ

ターゲットアーキテクチャ

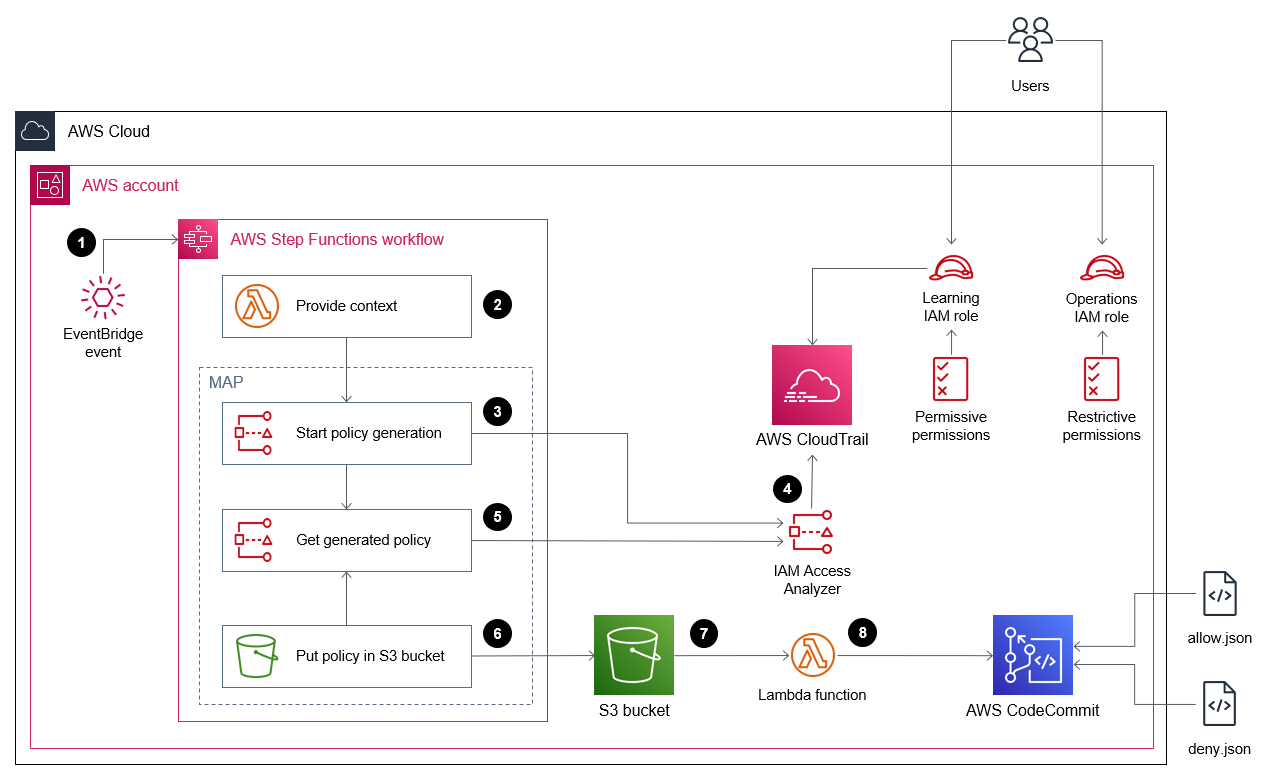

定期的にスケジュールされる Amazon EventBridge イベントルールにより、Step Functions のワークフローが開始されます。この再生スケジュールは、このソリューションの設定の一環として定義します。

Step Functions ワークフローでは、Lambda 関数が CloudTrail ログのアカウントアクティビティを分析するときに使用する日付範囲を生成します。

次のワークフローステップでは IAM アクセスアナライザー API を呼び出し、ポリシーの生成を開始します。

IAM Access Analyzer は、セットアップ時に指定したロールの Amazon リソースネーム (ARN) を使用して、指定された日付レート内のアクティビティについて CloudTrail ログを分析します。アクティビティに基づいて、IAM Access Analyzer は、指定された日付範囲にロールが使用するアクションとサービスのみを許可する IAM ポリシーを生成します。このステップが完了すると、ジョブ ID が生成されます。

次のワークフローステップでは、30 秒ごとにジョブ ID がチェックされます。ジョブ ID が検出されると、このステップではジョブ ID を使用して IAM Access Analyzer API を呼び出し、新しい IAM ポリシーを取得します。IAM アクセスアナライザーはポリシーを JSON ファイルとして返します。

次のワークフローステップでは、<IAM ロール name>/policy.json ファイルを Amazon Simple Storage Service (Amazon S3) バケットに配置します。この S3 バケットは、このソリューションの設定の一環として定義します。

Amazon S3 イベント通知は Lambda 関数を開始します。

Lambda 関数は S3 バケットからポリシーを取得し、allow.json ファイルと deny.json ファイルで定義したカスタムルールを統合し、更新されたポリシーを CodeCommit にプッシュします。このソリューションの設定の一部として、CodeCommit リポジトリ、ブランチ、およびフォルダパスを定義します。

ツール

AWS のサービス

AWS Cloud Development Kit (AWS CDK) は、コードで AWS クラウド インフラストラクチャを定義およびプロビジョニングするのに役立つソフトウェア開発フレームワークです。

AWS CDK Toolkit は、 AWS Cloud Development Kit (AWS CDK) アプリの操作に役立つコマンドラインクラウド開発キットです。

AWS CloudTrail は、 のガバナンス、コンプライアンス、運用リスクを監査するのに役立ちます AWS アカウント。

AWS CodeCommit は、独自のソース管理システムを管理することなく、Git リポジトリをプライベートに保存および管理するためのバージョン管理サービスです。

AWS Command Line Interface (AWS CLI) は、コマンドラインシェルのコマンド AWS のサービス を使用して を操作するのに役立つオープンソースツールです。

AWS Identity and Access Management (IAM) は、誰が認証され、誰に使用を許可するかを制御することで、 AWS リソースへのアクセスを安全に管理できます。このパターンは 「IAM の特徴量である IAM Access Analyzer」 を使用して CloudTrail ログを分析して IAM エンティティ (ユーザーまたはロール) が使用しているアクションとサービスを特定し、そのアクティビティに基づいて IAM ポリシーを生成します。

AWS Lambda は、サーバーのプロビジョニングや管理を行うことなくコードを実行できるコンピューティングサービスです。必要に応じてコードを実行し、自動的にスケーリングするため、課金は実際に使用したコンピューティング時間に対してのみ発生します。

Amazon Simple Storage Service (Amazon S3) は、任意の量のデータを保存、保護、取得する上で役立つクラウドベースのオブジェクトストレージサービスです。

AWS Step Functions は、 AWS Lambda 関数やその他の を組み合わせてビジネスクリティカルなアプリケーション AWS のサービス を構築するのに役立つサーバーレスオーケストレーションサービスです。このパターンでは、Step Functions で AWS SDK サービス統合を使用して、ワークフローからサービス API アクションを呼び出します。

その他のツール

「CDK for Terraform (CDKTF)

」は、Python や Typescript などの一般的なプログラミング言語を使用して、Infrastructure as Code (IaC) として定義するのに役立ちます。 「Lerna

」は、同じリポジトリから複数の JavaScript または TypeScript パッケージを管理および公開するためのビルドシステムです。 Node.js

は、スケーラブルなネットワークアプリケーションを構築するために設計された、イベント駆動型の JavaScript ランタイム環境です。 「npm

」は Node.js 環境で動作するソフトウェアレジストリで、パッケージの共有や借用、プライベートパッケージのデプロイ管理に使用されます。

コードリポジトリ

このパターンのコードは、GitHub「Automated IAM Access Analyzer ロールポリシージェネレーター

エピック

| タスク | 説明 | 必要なスキル |

|---|---|---|

リポジトリを複製します。 | 次のコマンドは、Automated IAM Access Analyzer Role Policy Generator

| アプリ開発者 |

Lerna をインストールします。 | 以下のコマンドで Lerna をインストールします。

| アプリ開発者 |

依存関係を設定します。 | 次のコマンドでリポジトリの依存関係をインストールします。

| アプリ開発者 |

コードをビルドします。 | 次のコマンドは、Lambda 関数の zip パッケージをテスト、ビルド、準備します。

| アプリ開発者 |

コンストラクトをビルドします。 | 次のコマンドは、 AWS CDK と CDKTF の両方のインフラストラクチャ合成アプリケーションを構築します。

| |

任意のカスタム権限を設定します。 | 複製したリポジトリの repo フォルダーで allow.json ファイルと deny.json ファイルを編集して、ロールのカスタム権限を定義します。allow.json ファイルと deny.json ファイルに同じ権限が含まれている場合は、拒否権限が適用されます。 | AWS 管理者、アプリ開発者 |

| タスク | 説明 | 必要なスキル |

|---|---|---|

AWS CDK スタックをデプロイします。 | 次のコマンドは、 を介してインフラストラクチャをデプロイします AWS CloudFormation。以下のパラメータを指定します。

注記角括弧はオプションのパラメータを示します。 | アプリ開発者 |

(オプション) 新しいポリシーが適用されるまでお待ちください。 | トレイルにそのロールの履歴アクティビティが妥当な量含まれていない場合は、IAM Access Analyzer が正確なポリシーを生成するのに十分なアクティビティがログされていることを確認するまでお待ちください。ロールがアカウント内で一定期間アクティブになっていれば、この待機期間は必要ない可能性があります。 | AWS 管理者 |

生成されたポリシーを手動で確認します。 | CodeCommit リポジトリで、生成された.json <ROLE_ARN>ファイルを確認して、許可権限と拒否権限がロールに適していることを確認します。 | AWS 管理者 |

| タスク | 説明 | 必要なスキル |

|---|---|---|

Terraform テンプレートを合成します。 | 以下のコマンドは Terraform テンプレートを合成します。

| アプリ開発者 |

Terraform テンプレートをデプロイします。 | 次のコマンドは、CDKTF で定義されているインフラストラクチャが格納されているディレクトリに移動します。

次のコマンドは、インフラストラクチャをターゲットにデプロイします AWS アカウント。以下のパラメータを指定します。

注記角括弧はオプションのパラメータを示します。 | アプリ開発者 |

(オプション) 新しいポリシーが適用されるまでお待ちください。 | トレイルにそのロールの履歴アクティビティが妥当な量含まれていない場合は、IAM Access Analyzer が正確なポリシーを生成するのに十分なアクティビティがログされていることを確認するまでお待ちください。ロールがアカウント内で一定期間アクティブになっていれば、この待機期間は必要ない可能性があります。 | AWS 管理者 |

生成されたポリシーを手動で確認します。 | CodeCommit リポジトリで、生成された.json <ROLE_ARN>ファイルを確認して、許可権限と拒否権限がロールに適していることを確認します。 | AWS 管理者 |

関連リソース

AWS リソース

その他のリソース

「Terraform 用 CDK

」 (Terraform ウェブサイト)