翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

の AWS Client VPN 仕組み

では AWS Client VPN、クライアント VPN エンドポイントとやり取りするユーザーペルソナには、管理者とクライアントという 2 つのタイプがあります。

管理者は、サービスの設定と設定を担当します。このプロセスには、クライアント VPN エンドポイントの作成、ターゲットネットワークの関連付け、承認ルールの設定、および追加のルート (必要な場合) の設定が含まれます。クライアント VPN エンドポイントを設定した後、管理者はクライアント VPN エンドポイント設定ファイルをダウンロードして、アクセスが必要なクライアントに配布します。クライアント VPN エンドポイント設定ファイルには、クライアント VPN エンドポイントの DNS 名と、VPN セッションを確立するために必要な認証情報が含まれています。サービス設定の詳細については、「の使用を開始する AWS Client VPN」を参照してください。

クライアントはエンドユーザーです。これは、VPN セッションを確立するためにクライアント VPN エンドポイントに接続する人です。クライアントは OpenVPN ベースの VPN クライアントアプリケーションを使用して、ローカルコンピュータまたはモバイルデバイスから VPN セッションを確立します。VPN セッションが確立されたら、関連付けられているサブネットが存在する VPC のリソースに安全にアクセスできます。必要なルートと認可ルールが設定されている場合は、 AWS、オンプレミスネットワーク、または他のクライアントの他のリソースにもアクセスできます。VPN セッションを確立するためのクライアント VPN エンドポイントへの接続の詳細については、「AWS Client VPN ユーザーガイド」の「開始方法」を参照してください。

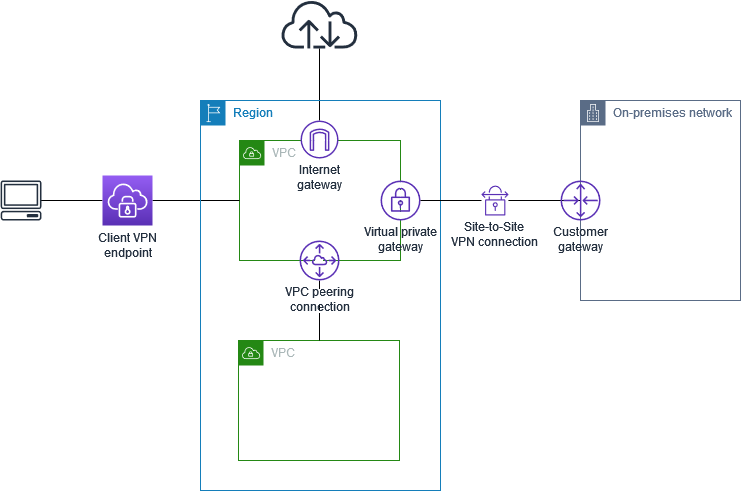

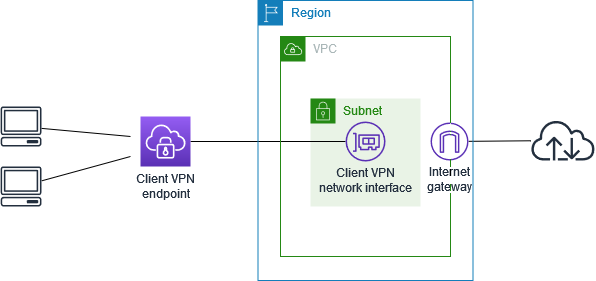

次の図は、基本的なクライアント VPN アーキテクチャを示しています。

クライアント VPN のシナリオと例

AWS Client VPN は、クライアントが AWS とオンプレミスネットワークの両方内のリソースに安全にアクセスできるようにするフルマネージド型のリモートアクセス VPN ソリューションです。アクセスの設定方法には複数のオプションがあります。このセクションでは、クライアントの VPN アクセスを作成して設定するための例について説明します。

シナリオ

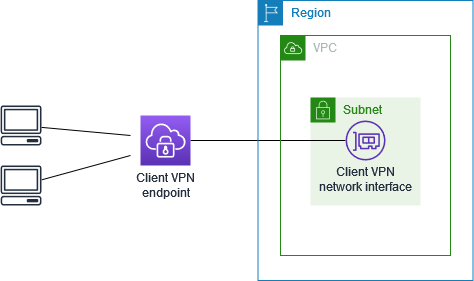

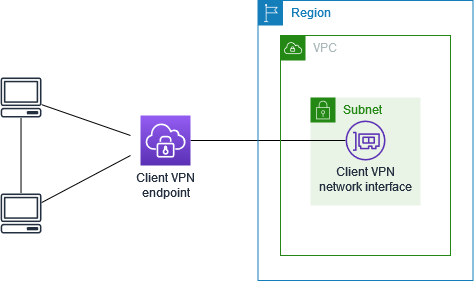

このシナリオ AWS Client VPN の設定には、単一のターゲット VPC が含まれます。クライアントに単一の VPC 内のリソースへのアクセスのみを許可する必要がある場合は、この設定をお勧めします。

開始する前に、以下を実行します:

-

少なくとも 1 つのサブネットを持つ VPC を作成または識別します。クライアント VPN エンドポイントと関連付ける VPC のサブネットを特定し、その IPv4 CIDR 範囲をメモしておきます。

-

VPC CIDR と重複しないクライアント IP アドレスに適切な CIDR 範囲を特定します。

-

AWS Client VPNを使用するためのルールとベストプラクティス のクライアント VPN エンドポイントのルールと制限を確認します。

この設定を実装するには

-

VPC と同じリージョンにクライアント VPN エンドポイントを作成します。これを行うには、「AWS Client VPN エンドポイントを作成する」で説明されているステップを実行します。

-

サブネットをクライアント VPN エンドポイントに関連付けます。これを行うには、「ターゲットネットワークを AWS Client VPN エンドポイントに関連付ける」で説明されているステップを実行し、先ほど確認した VPC およびサブネットを選択します。

-

承認ルールを追加して、クライアントに VPC へのアクセスを提供します。これを行うには、「承認ルールを追加する」で説明されているステップを実行し、[Destination network (送信先ネットワーク)] で、VPC の IPv4 CIDR 範囲を入力します。

-

リソースのセキュリティグループにルールを追加して、ステップ 2 でサブネットの関連付けに適用されたセキュリティグループからのトラフィックを許可します。詳細については、「セキュリティグループ」を参照してください。

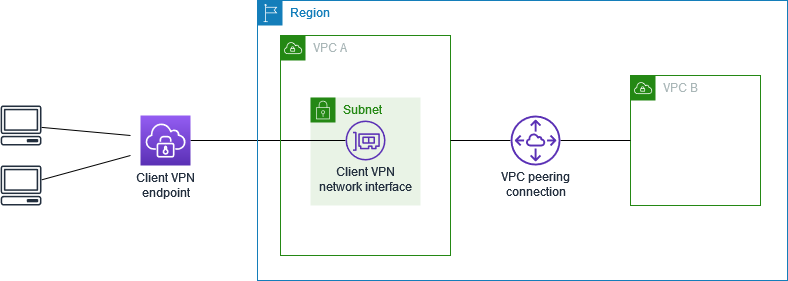

このシナリオ AWS Client VPN の設定には、追加の VPC (VPC B) とピア接続されたターゲット VPC (VPC A) が含まれます。クライアントにターゲット VPC およびそれとピア接続されている他の VPC (VPC B など) にあるリソースへのアクセスを許可する必要がある場合は、この設定をお勧めします。

注記

以下のネットワーク図に示すピア接続された VPC へのアクセスを許可する手順は、Client VPN エンドポイントがスプリットトンネルモードに設定されている場合にのみ必要です。フルトンネルモードでは、ピアリングされた VPC へのアクセスがデフォルトで許可されます。

開始する前に、以下を実行します:

-

少なくとも 1 つのサブネットを持つ VPC を作成または識別します。クライアント VPN エンドポイントと関連付ける VPC のサブネットを特定し、その IPv4 CIDR 範囲をメモしておきます。

-

VPC CIDR と重複しないクライアント IP アドレスに適切な CIDR 範囲を特定します。

-

AWS Client VPNを使用するためのルールとベストプラクティス のクライアント VPN エンドポイントのルールと制限を確認します。

この設定を実装するには

-

VPC 間の VPC ピア接続を確立します。Amazon VPC ピアリングガイドの「VPC ピア接続の作成と承認」のステップに従います。VPC A のインスタンスがピア接続を介して VPC B のインスタンスと通信できることを確認します。

-

ターゲット VPC と同じリージョンに、クライアント VPN エンドポイントを作成します。これは、前の図では VPC A です。「AWS Client VPN エンドポイントを作成する」に説明されている手順を実行します。

-

特定したサブネットを、作成したクライアント VPN エンドポイントと関連付けます。これを行うには、「ターゲットネットワークを AWS Client VPN エンドポイントに関連付ける」で説明している手順を実行し、VPC とサブネットを選択します。デフォルトでは、VPC のデフォルトセキュリティグループをクライアント VPN エンドポイントに関連付けます。「AWS Client VPNのターゲットネットワークにセキュリティグループを適用する」で説明している手順を使用して、別のセキュリティグループを関連付けることができます。

-

承認ルールを追加して、クライアントにターゲット VPC へのアクセスを提供します。これを行うには、「承認ルールを追加する」で説明されているステップを実行します。[Destination network to enable (有効にする宛先ネットワーク)] に、VPC の IPv4 CIDR 範囲を入力します。

-

ピア VPC にトラフィックを送信するルートを追加します。これは、図では VPC B です。これを行うには、「AWS Client VPN エンドポイントルートを作成する」で説明している手順を実行します。[ルート送信先] に、ピアリングされた VPC の IPv4 CIDR 範囲を入力します。[ターゲット VPC サブネット ID] で、クライアント VPN エンドポイントに関連付けたサブネットを選択します。

-

クライアントにピア接続 VPC へのアクセスを許可するための承認ルールを追加します。これを行うには、「承認ルールを追加する」で説明されているステップを実行します。[送信先ネットワーク] に、ピアリングされた VPC の IPv4 CIDR 範囲を入力します。

-

VPC A および VPC B でインスタンスのセキュリティグループにルールを追加し、ステップ 3 でクライアント VPN エンドポイントに適用したセキュリティグループからのトラフィックを許可します。詳細については、「セキュリティグループ」を参照してください。

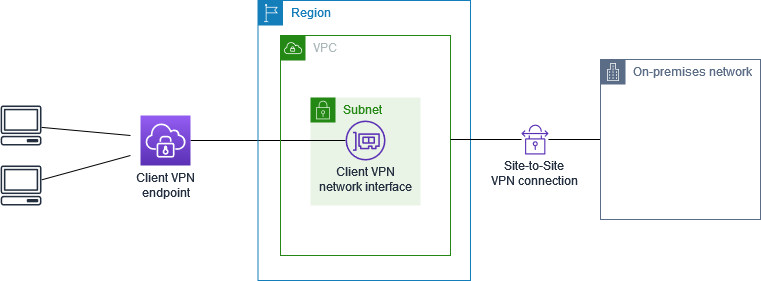

このシナリオ AWS Client VPN の設定には、オンプレミスネットワークへのアクセスのみが含まれます。クライアントにオンプレミスネットワーク内のリソースへのアクセスのみを許可する必要がある場合は、この設定をお勧めします。

開始する前に、以下を実行します:

-

少なくとも 1 つのサブネットを持つ VPC を作成または識別します。クライアント VPN エンドポイントと関連付ける VPC のサブネットを特定し、その IPv4 CIDR 範囲をメモしておきます。

-

VPC CIDR と重複しないクライアント IP アドレスに適切な CIDR 範囲を特定します。

-

AWS Client VPNを使用するためのルールとベストプラクティス のクライアント VPN エンドポイントのルールと制限を確認します。

この設定を実装するには

-

AWS Site-to-Site VPN 接続を介して VPC と独自のオンプレミスネットワーク間の通信を有効にします。これを行うには、AWS Site-to-Site VPN ユーザーガイドの「開始方法」で説明されているステップを実行します。

注記

または、VPC とオンプレミスネットワーク間の AWS Direct Connect 接続を使用して、このシナリオを実装することもできます。詳細については、「AWS Direct Connect ユーザーガイド」を参照してください。

-

前のステップで作成した AWS Site-to-Site VPN 接続をテストします。これを行うには、AWS Site-to-Site VPN ユーザーガイドの「Site-to-Site VPN 接続のテスト」で説明されているステップを実行します。VPN 接続が正常に機能する場合は、次のステップに進みます。

-

VPC と同じリージョンにクライアント VPN エンドポイントを作成します。これを行うには、「AWS Client VPN エンドポイントを作成する」で説明されているステップを実行します。

-

以前に特定したサブネットをクライアント VPN エンドポイントに関連付けます。これを行うには、「ターゲットネットワークを AWS Client VPN エンドポイントに関連付ける」で説明されているステップを実行し、VPC とサブネットを選択します。

-

AWS Site-to-Site VPN 接続へのアクセスを許可するルートを追加します。これを行うには、「」で説明されているステップを実行しますAWS Client VPN エンドポイントルートを作成する。ルートの送信先には、 AWS Site-to-Site VPN 接続の IPv4 CIDR 範囲を入力し、ターゲット VPC サブネット ID には、クライアント VPN エンドポイントに関連付けられたサブネットを選択します。

-

認可ルールを追加して、クライアントに AWS Site-to-Site VPN 接続へのアクセスを許可します。これを行うには、「」で説明されているステップを実行しますAWS Client VPN エンドポイントに承認ルールを追加する。送信先ネットワークの場合は、 AWS Site-to-Site VPN 接続 IPv4 CIDR 範囲を入力します。

このシナリオ AWS Client VPN の設定には、単一のターゲット VPC とインターネットへのアクセスが含まれます。クライアントに単一のターゲット VPC 内のリソースへのアクセスを許可し、インターネットへのアクセスをも許可する必要がある場合は、この設定をお勧めします。

の使用を開始する AWS Client VPN チュートリアルが完了している場合、このシナリオはすでに実装されていることになります。

開始する前に、以下を実行します:

-

少なくとも 1 つのサブネットを持つ VPC を作成または識別します。クライアント VPN エンドポイントと関連付ける VPC のサブネットを特定し、その IPv4 CIDR 範囲をメモしておきます。

-

VPC CIDR と重複しないクライアント IP アドレスに適切な CIDR 範囲を特定します。

-

AWS Client VPNを使用するためのルールとベストプラクティス のクライアント VPN エンドポイントのルールと制限を確認します。

この設定を実装するには

-

クライアント VPN エンドポイントに使用するセキュリティグループで、インターネットへのアウトバウンドトラフィックが許可されていることを確認します。このためには、HTTP および HTTPS トラフィックについて、0.0.0.0/0 へのトラフィックを許可するアウトバウンドルールを追加します。

-

インターネットゲートウェイを作成して VPC にアタッチします。詳細については、Amazon VPC ユーザーガイドの「インターネットゲートウェイの作成とアタッチ 」を参照してください。

-

インターネットゲートウェイへのルートをそのルートテーブルに追加して、サブネットを公開します。[VPC コンソール] で、[サブネット] を選択し、クライアント VPN エンドポイントに関連付ける予定のサブネットを選択します。[Route Table (ルートテーブル)] を選択し、次にルートテーブル ID を選択します。[アクション] を選択し、[Edit routes (ルートの編集)] を選択して、[Add route (ルートの追加)] を選択します。[送信先] に、

0.0.0.0/0を入力し、[ターゲット] で、前のステップからインターネットゲートウェイを選択します。 -

VPC と同じリージョンにクライアント VPN エンドポイントを作成します。これを行うには、「AWS Client VPN エンドポイントを作成する」で説明されているステップを実行します。

-

以前に特定したサブネットをクライアント VPN エンドポイントに関連付けます。これを行うには、「ターゲットネットワークを AWS Client VPN エンドポイントに関連付ける」で説明されているステップを実行し、VPC とサブネットを選択します。

-

承認ルールを追加して、クライアントに VPC へのアクセスを提供します。これを行うには、「承認ルールを追加する」で説明されているステップを実行します。[Destination network to enable (有効にする送信先ネットワーク)] で、VPC の IPv4 CIDR 範囲を入力します。

-

インターネットへのトラフィックを可能にするルートを追加します。これを行うには、「AWS Client VPN エンドポイントルートを作成する」で説明されているステップを実行します。[Route destination (ルートの送信先)] に

0.0.0.0/0を入力し、[Target VPC Subnet ID (ターゲット VPC サブネット ID)] でクライアント VPN エンドポイントに関連付けたサブネットを選択してください。 -

承認ルールを追加して、クライアントにインターネットへのアクセスを許可します。これを行うには、「承認ルールを追加する」で説明されているステップを実行し、送信先ネットワークとして「

0.0.0.0/0」と入力します。 -

VPC 内のリソースのセキュリティグループに、クライアント VPN エンドポイントに関連付けられたセキュリティグループからのアクセスを許可するルールがあることを確認します。これにより、クライアントが VPC 内のリソースにアクセスできるようになります。

このシナリオ AWS Client VPN の設定により、クライアントは単一の VPC にアクセスし、クライアントはトラフィックを相互にルーティングできます。同じクライアント VPN エンドポイントに接続するクライアントも相互に通信する必要がある場合は、この設定をお勧めします。クライアントは、クライアント VPN エンドポイントに接続するときに、クライアントの CIDR 範囲から割り当てられた一意の IP アドレスを使用して相互に通信できます。

開始する前に、以下を実行します:

-

少なくとも 1 つのサブネットを持つ VPC を作成または識別します。クライアント VPN エンドポイントと関連付ける VPC のサブネットを特定し、その IPv4 CIDR 範囲をメモしておきます。

-

VPC CIDR と重複しないクライアント IP アドレスに適切な CIDR 範囲を特定します。

-

AWS Client VPNを使用するためのルールとベストプラクティス のクライアント VPN エンドポイントのルールと制限を確認します。

注記

Active Directory グループまたは SAML ベースの IdP グループを使用するネットワークベースの承認規則は、このシナリオではサポートされません。

この設定を実装するには

-

VPC と同じリージョンにクライアント VPN エンドポイントを作成します。これを行うには、「AWS Client VPN エンドポイントを作成する」で説明されているステップを実行します。

-

以前に特定したサブネットをクライアント VPN エンドポイントに関連付けます。これを行うには、「ターゲットネットワークを AWS Client VPN エンドポイントに関連付ける」で説明されているステップを実行し、VPC とサブネットを選択します。

-

ルートテーブルのローカルネットワークにルートを追加します。これを行うには、「AWS Client VPN エンドポイントルートを作成する」で説明されているステップを実行します。[Route destination (ルート送信先)] に、クライアントの CIDR 範囲を入力し、[Target VPC Subnet ID (ターゲット VPC サブネット ID)] で

localを指定します。 -

承認ルールを追加して、クライアントに VPC へのアクセスを提供します。これを行うには、「承認ルールを追加する」で説明されているステップを実行します。[Destination network to enable (有効にする宛先ネットワーク)] に、VPC の IPv4 CIDR 範囲を入力します。

-

クライアントにクライアントの CIDR 範囲へのアクセスを許可するための承認ルールを追加します。これを行うには、「承認ルールを追加する」で説明されているステップを実行します。[Destination network to enable (有効にする宛先ネットワーク)] に、クライアントの CIDR 範囲を入力します。

VPC 内の特定のリソースへのアクセスを制限するように AWS Client VPN エンドポイントを設定できます。ユーザーベースの認証の場合、クライアント VPN エンドポイントにアクセスするユーザーグループに基づいて、ネットワークの一部へのアクセスを制限することもできます。

セキュリティグループを使用してアクセスを制限する

ターゲットネットワーク関連付けに適用されたセキュリティグループ (クライアント VPN セキュリティグループ) を参照するセキュリティ グループルールを追加または削除することで、VPC 内の特定のリソースへのアクセスを許可または拒否することができます。この設定は「 クライアント VPN を使用した VPC へのアクセス」で説明されているシナリオに拡張します。この設定は、そのシナリオで設定された承認ルールに加えて適用されます。

特定のリソースへのアクセスを許可するには、リソースが実行されているインスタンスに関連付けられているセキュリティグループを特定します。次に、クライアント VPN セキュリティグループからのトラフィックを許可するルールを作成します。

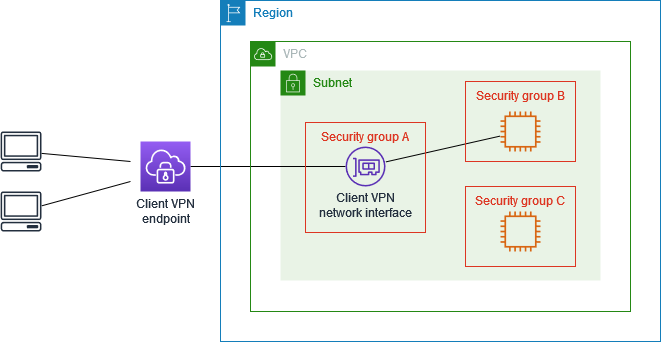

以下の図では、セキュリティグループ A はクライアント VPN セキュリティグループで、セキュリティグループ B は EC2 インスタンスに関連付けられ、セキュリティグループ C は EC2 インスタンスに関連付けられています。セキュリティグループ A からのアクセスを許可するルールをセキュリティグループ B に追加すると、クライアントはセキュリティグループ B に関連付けられているインスタンスにアクセスできます。セキュリティグループ C に、セキュリティグループ A からのアクセスを許可するルールがない場合、クライアントはセキュリティグループ C に関連付けられたインスタンスにアクセスできません。

開始する前に、クライアント VPN セキュリティグループが VPC 内の他のリソースに関連付けられているかどうかを確認します。クライアント VPN セキュリティグループを参照するルールを追加または削除すると、他の関連するリソースへのアクセスを許可または拒否することができます。これを防ぐには、クライアント VPN エンドポイント専用として使用するために作成されたセキュリティグループを使用します。

セキュリティグループルールを作成するには

Amazon VPC コンソール (https://console.aws.amazon.com/vpc/

) を開きます。 ナビゲーションペインで、[Security Groups] (セキュリティグループ) をクリックします。

-

リソースが実行されているインスタンスに関連付けられているセキュリティグループを選択します。

-

[アクション]、[Edit inbound rules (インバウンドルールの編集)] の順に選択します。

-

[ルールの追加] を選択し、次の操作を行います。

-

[タイプ] で、[すべてのトラフィック]、または許可する特定のタイプのトラフィックを選択します。

-

[ソース] で [カスタム] を選択し、クライアント VPN セキュリティグループの ID を入力または選択します。

-

-

[Save Rules (ルールの保存)] を選択します。

特定のリソースへのアクセスを削除するには、リソースが実行されているインスタンスに関連付けられているセキュリティグループを確認します。クライアント VPN セキュリティグループからのトラフィックを許可するルールがある場合は、それを削除します。

セキュリティグループルールを確認するには

Amazon VPC コンソール (https://console.aws.amazon.com/vpc/

) を開きます。 ナビゲーションペインで、[Security Groups] (セキュリティグループ) をクリックします。

-

[Inbound Rules (インバウンドルール)] を選択します。

-

ルールのリストを確認します。[ソース] がクライアント VPN セキュリティグループであるルールがある場合は、[Edit Rules (ルールの編集)] を選択し、そのルールの [削除] (x アイコン) を選択します。[Save Rules] (ルールの保存) を選択してください。

ユーザーグループに基づいてアクセスを制限する

クライアント VPN エンドポイントがユーザーベースの認証用に設定されている場合は、特定のユーザーグループにネットワークの特定の部分へのアクセスを許可できます。そのためには、以下のステップを完了します。

-

AWS Directory Service または IdP でユーザーとグループを設定します。詳細については、以下の各トピックを参照してください。

-

クライアント VPN エンドポイントの許可ルールを作成して、指定したグループがネットワークの全部または一部にアクセスできるようにします。詳細については、「AWS Client VPN 認可ルール」を参照してください。

クライアント VPN エンドポイントが相互認証用に設定されている場合は、ユーザーグループを設定できません。承認ルールを作成するときは、すべてのユーザーにアクセスを許可する必要があります。特定のユーザーグループがネットワークの特定の部分にアクセスできるようにするには、複数の クライアント VPN エンドポイントを作成します。たとえば、ネットワークにアクセスするユーザーグループごとに、次の操作を実行します。

-

そのユーザーグループに対して、サーバー証明書、クライアント証明書、およびキーのセットを作成します。詳細については、「での相互認証 AWS Client VPN」を参照してください。

-

クライアント VPN エンドポイントを作成します。詳細については、「AWS Client VPN エンドポイントを作成する」を参照してください。

-

ネットワークのすべてまたは一部へのアクセスを許可する承認ルールを作成します。たとえば、管理者が使用するクライアント VPN エンドポイントの場合、ネットワーク全体へのアクセスを許可する承認ルールを作成できます。詳細については、「承認ルールを追加する」を参照してください。