Chaves de contexto de condição globais da AWS

Quando um principal faz uma solicitação à AWS, a AWS reúne as informações da solicitação em um contexto de solicitação. É possível usar o elemento Condition de uma política JSON para comparar chaves no contexto da solicitação com os valores de chave especificados em sua política. As informações da solicitação são fornecidas por fontes diferentes, incluindo a entidade principal que faz a solicitação, o recurso contra o qual a solicitação é feita e os metadados sobre a solicitação em si.

As chaves de condição globais podem ser usadas em todos os serviços da AWS. Embora essas chaves de condição possam ser usadas em todas as políticas, a chave não está disponível em todos os contextos de solicitação. Por exemplo, a chave de condição aws:SourceAccount só está disponível quando a chamada para seu recurso é feita diretamente por um responsável pela entidade principal do serviço da AWS. Para saber mais sobre as circunstâncias em que uma chave global é incluída no contexto da solicitação, consulte as informações de Disponibilidade de cada chave de condição global.

Alguns serviços individuais criam suas próprias chaves de condição que estão disponíveis no contexto da solicitação para outros serviços. As chaves de condição entre serviços são um tipo de chave de condição global que inclui um prefixo correspondente ao nome do serviço, como ec2: ou lambda:, mas estão disponíveis em outros serviços.

As chaves de condição específicas do serviço são definidas para uso com um serviço da AWS individual. Por exemplo, o Amazon S3 permite que você escreva uma política com a chave de condição s3:VersionId para limitar o acesso a uma versão específica de um objeto do Amazon S3. Essa chave de condição é exclusiva do serviço, o que significa que ela só funciona com solicitações ao serviço Amazon S3. Para chaves de condição específicas de serviços, consulte Ações, recursos e chaves de condição para serviços da AWS e escolha o serviço cujas chaves deseja visualizar.

nota

Se você usar chaves de condição disponíveis apenas em algumas circunstâncias, será possível usar as versões IfExists dos operadores de condição. Se as chaves de condição estiverem ausentes no contexto de uma solicitação, poderá ocorrer falha na avaliação da política. Por exemplo, use o seguinte bloqueio de condição com operadores ...IfExists para saber quando uma solicitação é proveniente de um determinado intervalo de IP ou de uma determinada VPC. Se uma ou ambas as chaves não estiverem incluídas no contexto da solicitação, a condição ainda retornará true. Os valores serão verificados somente se a chave especificada estiver incluída no contexto da solicitação. Para obter mais informações sobre como uma política é avaliada quando uma chave não está presente para outros operadores, consulte Operadores de condição.

"Condition": {

"IpAddressIfExists": {"aws:SourceIp" : ["xxx"] },

"StringEqualsIfExists" : {"aws:SourceVpc" : ["yyy"]}

}Importante

Para comparar sua condição com um contexto de solicitação com vários valores de chave, você deve usar os operadores de conjunto ForAllValues ou ForAnyValue. Use operadores de conjunto somente com chaves de condições de vários valores. Não use operadores de conjuntos com chaves de condição de valor único. Para obter mais informações, consulte Operadores de conjunto para chaves de contexto de vários valores.

| Propriedades da entidade principal | Propriedades de uma sessão de perfil | Propriedades da rede | Propriedades do recurso | Propriedades da solicitação |

|---|---|---|---|---|

Chaves de condição sensíveis

As seguintes chaves de condição são consideradas confidenciais. Não existe nenhum caso válido de uso de curingas nessas chaves de condição, mesmo com uma substring do valor da chave com um curinga. Isso ocorre porque o curinga pode fazer a correspondência da chave de condição com qualquer valor, o que pode representar um risco de segurança.

Propriedades da entidade principal

Use as chaves de condição a seguir para comparar detalhes sobre a entidade principal que está fazendo a solicitação com as propriedades da entidade principal especificada na política. Para obter uma lista das entidades principais que podem fazer solicitações, consulte Como especificar uma entidade principal.

aws:PrincipalArn

Use essa chave para comparar o nome de recurso da Amazon (ARN) do principal que fez a solicitação com o ARN especificado na política. Para funções do IAM, o contexto da solicitação retorna o ARN da função, não o ARN do usuário que assumiu a função.

-

Disponibilidade: essa chave será incluída no contexto da solicitação para todas as solicitações assinadas. As solicitações anônimas não incluem essa chave. É possível especificar os seguintes tipos de entidades principais nesta chave de condição:

-

IAM role (Perfil do IAM)

-

IAM user (Usuário do IAM)

-

Entidade principal de usuário federado do AWS STS

-

Usuário-raiz Conta da AWS

-

-

Tipo de dados: ARN

A AWS recomenda utilizar operadores ARN em vez de operadores string ao comparar ARNs.

-

Tipo de valor: valor único

-

Valores de exemplo: a lista a seguir mostra o valor do contexto de solicitação retornado para diferentes tipos de entidades principais que você pode especificar na chave de condição

aws:PrincipalArn:-

Perfil do IAM: o contexto da solicitação contém o seguinte valor para a chave de condição

aws:PrincipalArn. Não especifique o ARN da sessão de perfil assumida como um valor para essa chave de condição. Para obter mais informações sobre a entidade principal da sessão de perfil assumida, consulte Entidades principais da sessão de função.arn:aws:iam::123456789012:role/role-name -

Usuário do IAM: o contexto da solicitação contém o seguinte valor para a chave de condição

aws:PrincipalArn.arn:aws:iam::123456789012:user/user-name -

Entidades principais de usuário federado do AWS STS: o contexto da solicitação contém o valor a seguir para a chave de condição

aws:PrincipalArn.arn:aws:sts::123456789012:federated-user/user-name -

Usuário-raiz da Conta da AWS: o contexto da solicitação contém o valor a seguir para a chave de condição

aws:PrincipalArn. Quando você especifica o ARN do usuário-raiz como o valor da chave de condiçãoaws:PrincipalArn, ele limita as permissões apenas para o usuário-raiz da Conta da AWS. Isso é diferente de especificar o ARN do usuário-raiz no elemento principal de uma política baseada em recursos, o qual delega autoridade à Conta da AWS. Para obter mais informações sobre como especificar o ARN do usuário-raiz no elemento principal de uma política baseada em recursos, consulte Entidades principais da Conta da AWS.arn:aws:iam::123456789012:root

-

É possível especificar o ARN do usuário-raiz como um valor para o aws:PrincipalArn da chave de condição nas políticas de controle de serviço (SCPs) do AWS Organizations. As SCPs são um tipo de política da organização usada para gerenciar permissões em sua organização e afetam apenas contas-membro na organização. Uma SCP restringe as permissões para usuários e funções do IAM em contas-membro, incluindo o usuário-raiz da conta-membro. Para obter mais informações sobre o efeito das SCPs nas permissões, consulte Efeitos de SCP sobre permissões no Guia do usuário do AWS Organizations.

aws:PrincipalAccount

Use essa chave para comparar a conta à qual o principal solicitante pertence com o identificador de conta especificado na política. Para solicitações anônimas, o contexto da solicitação retorna anonymous.

-

Availability (Disponibilidade): essa chave é incluída no contexto da solicitação para todas as solicitações, incluindo as anônimas.

-

Tipo de dados: String

-

Tipo de valor: valor único

No exemplo a seguir, o acesso é negado, exceto para entidades principais com o número de conta123456789012.

aws:PrincipalOrgPaths

Use esta chave para comparar o caminho AWS Organizations para o principal que está fazendo a solicitação para o caminho na política. Essa entidade principal pode ser um usuário do IAM, um perfil do IAM, uma entidade principal de usuário federado do AWS STS ou Usuário raiz da conta da AWS. Em uma política, essa chave de condição garante que o solicitante seja um membro da conta na raiz da organização especificada ou unidades organizacionais (OUs) em AWS Organizations. Um caminho AWS Organizations é uma representação de texto da estrutura de uma entidade do AWS Organizations. Para obter mais informações sobre como usar e entender os caminhos, consulte Compreender o caminho da entidade do AWS Organizations.

-

Disponibilidade: essa chave é incluída no contexto da solicitação somente se a entidade principal for membro de uma organização. As solicitações anônimas não incluem essa chave.

-

Tipo de dados: String (lista)

-

Tipo de valor: valores múltiplos

nota

Os IDs de organização são globalmente exclusivos, mas os IDs da UO e da raiz são exclusivos somente dentro de uma organização. Isso significa que duas organizações não compartilham o mesmo ID de organização. No entanto, outra organização pode ter uma UO ou raiz com o mesmo ID que o seu. Recomendamos sempre incluir o ID da organização ao especificar uma UO ou raiz.

Por exemplo, a condição a seguir retorna true para entidades de segurança em contas anexadas diretamente à UO ou-ab12-22222222, mas não em suas UOs filhas.

"Condition" : { "ForAnyValue:StringEquals" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/"] }}

A condição a seguir retorna true para entidades de segurança em uma conta que está anexada diretamente à UO ou a qualquer uma de suas UOs filhas. Ao incluir um caractere curinga, é necessário usar o operador de condição StringLike.

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/*"] }}

A condição a seguir retorna true para entidades de segurança em uma conta que está anexada diretamente a qualquer uma das UOs filhas, mas não diretamente à UO mãe. A condição anterior é para a UO ou para as crianças. A condição a seguir é apenas para filhos (e quaisquer filhos desses filhos).

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/ou-*"] }}

A condição a seguir permite acesso a todos os principais da organização o-a1b2c3d4e5, independentemente de sua UO pai.

"Condition" : { "ForAnyValue:StringLike" : { "aws:PrincipalOrgPaths":["o-a1b2c3d4e5/*"] }}

aws:PrincipalOrgPaths é uma chave de condição de vários valores. Chaves de valores múltiplos podem ter vários valores no contexto da solicitação. Quando você usa vários valores com o operador de condição ForAnyValue, o caminho do principal deve corresponder a um dos caminhos listados na política. Para obter mais informações sobre chaves de condição de vários valores, consulte Operadores de conjunto para chaves de contexto de vários valores.

"Condition": { "ForAnyValue:StringLike": { "aws:PrincipalOrgPaths": [ "o-a1b2c3d4e5/r-ab12/ou-ab12-33333333/*", "o-a1b2c3d4e5/r-ab12/ou-ab12-22222222/*" ] } }

aws:PrincipalOrgID

Use essa chave para comparar o identificador da organização no AWS Organizations ao qual o principal solicitante pertence com o identificador especificado na política.

-

Disponibilidade: essa chave é incluída no contexto da solicitação somente se a entidade principal for membro de uma organização. As solicitações anônimas não incluem essa chave.

-

Tipo de dados: String

-

Tipo de valor: valor único

Essa chave global fornece uma alternativa para listar todos os IDs de conta para todas as contas da AWS em uma organização. É possível usar essa chave de condição para simplificar a especificação do elemento Principal em uma política baseada no recurso. É possível especificar o ID da organização no elemento de condição. Ao adicionar e remover contas, as políticas que incluem a chave aws:PrincipalOrgID incluem automaticamente as contas corretas e não exigem a atualização manual.

Por exemplo, a política de bucket do Amazon S3 a seguir permite que membros de qualquer conta na organização o-xxxxxxxxxxx adicionem um objeto ao bucket amzn-s3-demo-bucket.

nota

Essa condição global também se aplica a conta de gerenciamento de uma organização da AWS. Essa política impede que todas as entidades principais fora da organização especificada acessem o bucket do Amazon S3. Isso inclui quaisquer serviços da AWS que interagem com seus recursos internos, como o AWS CloudTrail enviando dados de log para seus buckets do Amazon S3. Para saber mais sobre como conceder acesso a serviços da AWS com segurança, consulte aws:PrincipalIsAWSService.

Para obter informações sobre o AWS Organizations, consulte O que é AWS Organizations? no Guia do usuário do AWS Organizations.

aws:PrincipalTag/tag-key

Use essa chave para comparar a tag anexada ao principal que está fazendo a solicitação com a tag especificada na política. Se o principal tiver mais de uma tag anexada, o contexto da solicitação incluirá uma chave aws:PrincipalTag para cada chave de tag anexada.

-

Disponibilidade: essa chave será incluída no contexto da solicitação se a entidade principal estiver usando um usuário do IAM com etiquetas anexadas. Ela será incluída para uma entidade principal usando um perfil do IAM com tags anexadas ou etiquetas de sessão. As solicitações anônimas não incluem essa chave.

-

Tipo de dados: String

-

Tipo de valor: valor único

É possível adicionar atributos personalizados a um usuário ou uma função na forma de um par de chave/valor. Para obter mais informações sobre etiquetas do IAM, consulte Tags para recursos do AWS Identity and Access Management. É possível usar aws:PrincipalTag para controlar o acesso de entidades principais da AWS.

Este exemplo mostra como você pode criar uma política baseada em identidade que permita que usuários com a tag department=hr gerenciem usuários, grupos ou perfis do IAM. Para usar esta política, substitua o texto do espaço reservado em itálico na política de exemplo por suas próprias informações. Em seguida, siga as instruções em criar uma política ou editar uma política.

aws:PrincipalIsAWSService

Use esta chave para verificar se a chamada para o seu recurso está sendo feita diretamente por uma entidade principal do produto da AWS. Por exemplo, o AWS CloudTrail usa a entidade principal cloudtrail.amazonaws.com do serviço para gravar logs no bucket do Amazon S3. A chave de contexto de solicitação é definida como verdadeira quando um serviço usa uma entidade principal do serviço para executar uma ação direta em seus recursos. A chave de contexto é definida como false (falsa) se o serviço usar as credenciais de uma entidade principal do IAM para fazer uma solicitação em nome da entidade principal. Também é definida como falsa se o serviço usar um perfil de serviço ou perfil vinculado ao serviço para fazer uma chamada em nome da entidade principal.

-

Disponibilidade do: essa chave está presente no contexto da solicitação para todas as solicitações de API assinadas que usam credenciais da AWS. As solicitações anônimas não incluem essa chave.

-

Tipo de dados: Booleano

-

Tipo de valor: valor único

É possível usar essa chave de condição para limitar o acesso às suas identidades confiáveis e locais de rede esperados, ao mesmo tempo que concede acesso com segurança aos produtos da AWS.

No exemplo de política de bucket do Amazon S3 a seguir, o acesso ao bucket é restrito, a menos que a solicitação seja originada de vpc-111bbb22 ou seja de uma entidade principal de serviço, como o CloudTrail.

No vídeo a seguir, saiba mais sobre como você pode usar a chave de condição aws:PrincipalIsAWSService em uma política.

aws:PrincipalServiceName

Use esta chave para comparar o nome da entidade principal de serviço na política com a entidade principal de serviço que está fazendo solicitações aos seus recursos. É possível usar essa chave para verificar se essa chamada é feita por uma entidade principal de serviço específica. Quando uma entidade principal do serviço faz uma solicitação direta ao seu recurso, a chave aws:PrincipalServiceName contém o nome da entidade principal do serviço. Por exemplo, o nome da entidade principal do serviço AWS CloudTrail é cloudtrail.amazonaws.com.

-

Disponibilidade: essa chave está presente na solicitação quando a chamada é feita por uma entidade principal de produto da AWS. Esta chave não está presente em nenhuma outra situação, incluindo a seguinte:

-

Se o serviço usa um perfil de serviço ou perfil vinculado ao serviço para fazer uma chamada em nome da entidade principal de segurança.

-

Se o serviço usar as credenciais de uma entidade principal do IAM para fazer uma solicitação em nome da entidade principal.

-

Se a chamada for feita diretamente por uma entidade principal do IAM.

-

Se a chamada for feita por um solicitante anônimo.

-

-

Tipo de dados: String

-

Tipo de valor: valor único

É possível usar essa chave de condição para limitar o acesso às suas identidades confiáveis e locais de rede esperados, ao mesmo tempo que concede acesso com segurança a um produto da AWS.

No exemplo de política de bucket do Amazon S3 a seguir, o acesso ao bucket é restrito, a menos que a solicitação seja originada de vpc-111bbb22 ou seja de uma entidade principal de serviço, como o CloudTrail.

aws:PrincipalServiceNamesList

Essa chave fornece uma lista de todos os nomes de entidade principal de serviço que pertencem ao serviço. Esta é uma chave de condição avançada. É possível usá-la para restringir o acesso do serviço ao seu recurso somente de uma região específica. Alguns serviços podem criar entidades de serviço regionais para indicar uma instância específica do serviço dentro de uma região específica. É possível limitar o acesso a um recurso para uma instância específica do serviço. Quando uma entidade principal do serviço faz uma solicitação direta ao seu recurso, a chave aws:PrincipalServiceNamesList contém uma lista não ordenada de todos os nomes das entidades de segurança do serviço associadas à instância regional do serviço.

-

Disponibilidade: essa chave está presente na solicitação quando a chamada é feita por uma entidade principal de produto da AWS. Esta chave não está presente em nenhuma outra situação, incluindo a seguinte:

-

Se o serviço usa um perfil de serviço ou perfil vinculado ao serviço para fazer uma chamada em nome da entidade principal de segurança.

-

Se o serviço usar as credenciais de uma entidade principal do IAM para fazer uma solicitação em nome da entidade principal.

-

Se a chamada for feita diretamente por uma entidade principal do IAM.

-

Se a chamada for feita por um solicitante anônimo.

-

-

Tipo de dados: String (lista)

-

Tipo de valor: valores múltiplos

aws:PrincipalServiceNamesList é uma chave de condição de vários valores. Chaves de valores múltiplos podem ter vários valores no contexto da solicitação. Você deve usar os operadores de conjunto ForAnyValue ou ForAllValues com operadores de condição de string para essa chave. Para obter mais informações sobre chaves de condição de vários valores, consulte Operadores de conjunto para chaves de contexto de vários valores.

aws:PrincipalType

Use essa chave para comparar o tipo de principal que está fazendo a solicitação com o tipo de principal especificado na política. Para obter mais informações, consulte Como especificar uma entidade principal. Para exemplos específicos de valores de chave de principal, consulte Valores de chave de principal.

-

Availability (Disponibilidade): essa chave é incluída no contexto da solicitação para todas as solicitações, incluindo as anônimas.

-

Tipo de dados: String

-

Tipo de valor: valor único

aws:userid

Use essa chave para comparar o identificador do principal do solicitante com o ID especificado na política. Para usuários do IAM, o valor de contexto da solicitação é o ID de usuário. Para funções do IAM, esse formato de valor pode variar. Para obter detalhes sobre como as informações são exibidas para diferentes principais, consulte Como especificar uma entidade principal. Para exemplos específicos de valores de chave de principal, consulte Valores de chave de principal.

-

Availability (Disponibilidade): essa chave é incluída no contexto da solicitação para todas as solicitações, incluindo as anônimas.

-

Tipo de dados: String

-

Tipo de valor: valor único

aws:username

Use essa chave para comparar o nome de usuário do solicitante com o nome de usuário especificado na política. Para obter detalhes sobre como as informações são exibidas para diferentes principais, consulte Como especificar uma entidade principal. Para exemplos específicos de valores de chave de principal, consulte Valores de chave de principal.

-

Disponibilidade: essa chave será sempre incluída no contexto da solicitação para os usuários do IAM. Solicitações anônimas e solicitações feitas usando o Usuário raiz da conta da AWS ou perfis do IAM não incluem essa chave. As solicitações feitas usando credenciais do IAM Identity Center não incluem essa chave no contexto.

-

Tipo de dados: String

-

Tipo de valor: valor único

Propriedades de uma sessão de perfil

Use as chaves de condição a seguir para comparar as propriedades da sessão do perfil no momento em que a sessão foi gerada. Essas chaves de condição só estão disponíveis quando uma solicitação é feita por uma entidade principal com credenciais de sessão de perfil ou de entidade principal de usuário federado. Os valores dessas chaves de condição estão incorporados no token de sessão do perfil.

Um perfil é um tipo de entidade principal. Você também pode usar as chaves de condição da seção Propriedades da entidade principal para avaliar as propriedades de um perfil quando um perfil está fazendo uma solicitação.

aws:AssumedRoot

Use essa chave para verificar se a solicitação foi feita usando AssumeRoot. AssumeRoot retorna credenciais de curto prazo para uma sessão de usuário-raiz privilegiado que pode ser usada para realizar ações privilegiadas nas contas-membro em sua organização. Para obter mais informações, consulte Gerencie centralmente o acesso raiz para contas-membro.

-

Disponibilidade: esta chave é incluída no contexto da solicitação somente quando a entidade principal usa credenciais de AssumeRoot para fazer a solicitação.

-

Tipo de dados: Booleano

-

Tipo de valor: valor único

No exemplo a seguir, quando usado como uma política de controle de serviço, impede o uso das credenciais de longo prazo de um usuário-raiz em uma conta de membro do AWS Organizations. A política não impede que as sessões de AssumeRoot realizem as ações permitidas por uma sessão de AssumeRoot.

aws:FederatedProvider

Use essa chave para comparar o provedor de identidade (IdP) emissor da entidade principal com o IdP especificado na política. Isso significa que um perfil do IAM foi assumido usando a operação AssumeRoleWithWebIdentity do AWS STS. Quando as credenciais temporárias da sessão de função resultante são usadas para fazer uma solicitação, o contexto da solicitação identifica o IdP que autenticou a identidade federada original.

-

Disponibilidade: essa chave está presente na sessão de perfil de um perfil que foi assumido usando o provedor OpenID Connect (OIDC) e na política de confiança do perfil quando um provedor OIDC está é usado para chamar

AssumeRoleWithWebIdentity. -

Tipo de dados: string*

-

Tipo de valor: valor único

* O tipo de dados depende do seu IdP:

-

Se você estiver usando um IdP integrado da AWS, como o Amazon Cognito, o valor da chave será uma string. O valor da chave pode ser semelhante a:

cognito-identity.amazonaws.com. -

Se você estiver usando um IdP que não esteja incorporado à AWS, como o GitHub

ou o Amazon EKS, o valor da chave será um ARN. O valor da chave pode ser semelhante a: arn:aws:iam::.111122223333:oidc-provider/oidc.eks.region.amazonaws.com/id/OIDC_Provider_ID

Para obter mais informações sobre IdPs externos e AssumeRoleWithWebIDentity, consulte Cenários comuns. Para obter mais informações, consulte Entidades principais da sessão de função.

aws:TokenIssueTime

Use essa chave para comparar a data e a hora em que as credenciais de segurança temporárias foram emitidas com a data e a hora especificadas na política.

-

Disponibilidade: esta chave é incluída no contexto da solicitação somente quando a entidade principal usa credenciais temporárias para fazer a solicitação. A chave não está presente em solicitações da AWS CLI, da API da AWS ou do AWS SDK que são feitas usando chaves de acesso.

-

Tipo de dados: Data

-

Tipo de valor: valor único

Para saber quais serviços oferecem suporte a credenciais de segurança temporárias, consulte Serviços da AWS que funcionam com o IAM.

aws:MultiFactorAuthAge

Use essa chave para comparar o número de segundos desde que o principal solicitante foi autorizado usando MFA com o número especificado na política. Para obter mais informações sobre MFA, consulte Código da autenticação multifator no IAM da AWS.

Importante

Essa chave de condição não está presente em identidades federadas ou solicitações feitas usando chaves de acesso para assinar solicitações da AWS CLI, da API da AWS ou do AWS SDK. Para saber mais sobre como adicionar proteção com MFA às operações de API com credenciais de segurança temporárias, consulte Acesso seguro à API com a MFA.

Para verificar se a MFA é usada para validar identidades federadas do IAM, você pode transmitir o método de autenticação do seu provedor de identidade para a AWS como uma tag de sessão. Para obter detalhes, consulte Passar tags de sessão no AWS STS. Para aplicar a MFA às identidades do Centro de Identidade do IAM, você pode habilitar atributos de controle de acesso para transmitir uma declaração SAML com o método de autenticação do seu provedor de identidade ao Centro de Identidade do IAM.

-

Disponibilidade: esta chave é incluída no contexto da solicitação somente quando a entidade principal usa credenciais de segurança temporárias para fazer a solicitação. Políticas com condições de MFA podem ser anexadas a:

-

Um usuário ou grupo do IAM

-

Um recurso como um bucket do Amazon S3, uma fila do Amazon SQS ou um tópico do Amazon SNS

-

A política de confiança de uma função do IAM que pode ser assumida por um usuário

-

-

Tipos de dados: Numérico

-

Tipo de valor: valor único

aws:MultiFactorAuthPresent

Use essa chave para verificar se a autenticação multifator (MFA) foi usada para validar as credenciais de segurança temporárias que fizeram a solicitação.

Importante

Essa chave de condição não está presente em identidades federadas ou solicitações feitas usando chaves de acesso para assinar solicitações da AWS CLI, da API da AWS ou do AWS SDK. Para saber mais sobre como adicionar proteção com MFA às operações de API com credenciais de segurança temporárias, consulte Acesso seguro à API com a MFA.

Para verificar se a MFA é usada para validar identidades federadas do IAM, você pode transmitir o método de autenticação do seu provedor de identidade para a AWS como uma tag de sessão. Para obter detalhes, consulte Passar tags de sessão no AWS STS. Para aplicar a MFA às identidades do Centro de Identidade do IAM, você pode habilitar atributos de controle de acesso para transmitir uma declaração SAML com o método de autenticação do seu provedor de identidade ao Centro de Identidade do IAM.

-

Disponibilidade: esta chave é incluída no contexto da solicitação somente quando a entidade principal usa credenciais temporárias para fazer a solicitação. Políticas com condições de MFA podem ser anexadas a:

-

Um usuário ou grupo do IAM

-

Um recurso como um bucket do Amazon S3, uma fila do Amazon SQS ou um tópico do Amazon SNS

-

A política de confiança de uma função do IAM que pode ser assumida por um usuário

-

-

Tipo de dados: Booleano

-

Tipo de valor: valor único

As credenciais temporárias são usadas para autenticar perfis do IAM e usuários do IAM com tokens temporários de AssumeRole ou GetSessionToken e usuários do AWS Management Console.

As chaves de acesso do usuário do IAM são credenciais de longo prazo, mas, em alguns casos, a AWS cria credenciais temporárias em nome dos usuários do IAM para realizar operações. Nesses casos, a chave aws:MultiFactorAuthPresent está presente na solicitação e definida como um valor de false. Há dois casos comuns em que isso pode acontecer:

-

Os usuários do IAM no AWS Management Console inconscientemente usam credenciais temporárias. Os usuários fazem login no console do usando seu nome de usuário e senha, que são credenciais de longo prazo. No entanto, em segundo plano, o console gera credenciais temporárias em nome do usuário.

-

Se um usuário do IAM faz uma chamada para um produto da AWS, o produto reutiliza as credenciais do usuário para fazer outra solicitação a outro serviço. Por exemplo, ao chamar o Athena para acessar um bucket do Amazon S3 ou ao usar o AWS CloudFormation para criar uma instância do Amazon EC2. Para a solicitação subsequente, a AWS usa credenciais temporárias.

Para saber quais serviços oferecem suporte a credenciais de segurança temporárias, consulte Serviços da AWS que funcionam com o IAM.

A chave aws:MultiFactorAuthPresent nunca está presente quando uma API ou um comando da CLI é chamado com credenciais de longo prazo, como pares de chave de acesso. Portanto, recomendamos que, ao verificar essa chave, você use as versões ...IfExists dos operadores de condição.

É importante compreender que o seguinte elemento Condition não é uma maneira confiável de verificar se uma solicitação é autenticada usando MFA.

##### WARNING: NOT RECOMMENDED #####

"Effect" : "Deny",

"Condition" : { "Bool" : { "aws:MultiFactorAuthPresent" : "false" } }Essa combinação do efeito Deny, do elemento Bool e do valor false nega as solicitações que podem ser autenticadas usando MFA, mas que não foram. Isso se aplica apenas a credenciais temporárias que oferecem suporte usando MFA. Essa declaração não nega o acesso a solicitações que são feitas usando credenciais de longo prazo ou a solicitações que são autenticadas usando MFA. Use este exemplo com cuidado, pois a lógica é complicada e não testa se a autenticação por MFA foi realmente utilizada.

Além disso, não use a combinação do efeito Deny, do elemento Null e true porque ela se comporta da mesma forma e a lógica é ainda mais complicada.

Combinação recomendada

Recomendamos usar o operador BoolIfExists para verificar se um solicitação foi autenticada usando MFA.

"Effect" : "Deny", "Condition" : { "BoolIfExists" : { "aws:MultiFactorAuthPresent" : "false" } }

Essa combinação de Deny, BoolIfExists e false nega solicitações que não são autenticados usando MFA. Especificamente, ela nega solicitações de credenciais temporárias que não incluem MFA. Ele também nega solicitações que são feitas usando credenciais de longo prazo, como operações da AWS CLI ou da API da AWS feitas usando chaves de acesso. O operador *IfExists verificará a presença da chave aws:MultiFactorAuthPresent e se ela poderia ou não estar presente, conforme indicado pela sua existência. Use essa opção quando quiser recusar qualquer solicitação que não tenha sido autenticada usando MFA. Isso é mais seguro, mas pode danificar um código ou script que use chaves de acesso para acessar a AWS CLI ou a API da AWS.

Combinações alternativas

Também é possível usar o operador BoolIfExists para permitir solicitações autenticadas por MFA e solicitações da AWS CLI ou da API da AWS que são feitas usando credenciais de longo prazo.

"Effect" : "Allow", "Condition" : { "BoolIfExists" : { "aws:MultiFactorAuthPresent" : "true" } }

Essa condição corresponde à condição se a chave existe e está presente ou se a chave não existe. Essa combinação de Allow, BoolIfExists, e true permite as solicitações autenticadas usando MFA ou as solicitações que não podem ser autenticadas usando MFA. Isso significa que as operações da AWS CLI, da API da AWS e do AWS SDK são permitidas quando o solicitante usa as chaves de acesso de longo prazo dele. Essa combinação não permite solicitações de credenciais temporárias que poderiam, mas não incluem MFA.

Quando você cria uma política usando o editor visual do console do IAM e seleciona MFA required (MFA obrigatória), essa combinação é aplicada. Essa configuração requer MFA para acesso ao console, mas permite acesso programático sem MFA.

Como alternativa, você pode usar o operador Bool para permitir solicitações programáticas e de console somente quando a autenticação for feita usando MFA.

"Effect" : "Allow",

"Condition" : { "Bool" : { "aws:MultiFactorAuthPresent" : "true" } }Essa combinação de Allow, Bool e true permite apenas solicitações autenticadas por MFA. Isso se aplica apenas a credenciais temporárias que oferecem suporte usando MFA. Essa declaração não permite o acesso a solicitações que são feitas usando chaves de acesso de longo prazo ou a solicitações feitas usando credenciais temporárias sem MFA.

Não use um elemento de política seguinte ao seguinte para verificar se a chave de MFA está presente:

##### WARNING: USE WITH CAUTION #####

"Effect" : "Allow",

"Condition" : { "Null" : { "aws:MultiFactorAuthPresent" : "false" } }Essa combinação do efeito Allow, do elemento Null e do valor false permite apenas solicitações que podem ser autenticadas usando MFA, independentemente de a solicitação ser realmente autenticada. Isso permite todas as solicitações que são feitas usando credenciais temporárias e nega o acesso para credenciais de longo prazo. Use este exemplo com cuidado porque ele não testa se a autenticação por MFA foi realmente utilizada.

aws:ChatbotSourceArn

Use essa chave para comparar o ARN da configuração do chat de origem definido pela entidade principal com o ARN da configuração do chat que você especificou na política do perfil do IAM associada à configuração do canal. É possível autorizar solicitações com base na sessão de perfil assumida iniciada pelo Amazon Q Developer em aplicações de chat.

-

Disponibilidade: essa chave é incluída no contexto da solicitação pelo serviço Amazon Q Developer em aplicações de chat sempre que uma sessão de perfil é assumida. O valor da chave é o ARN da configuração do chat, como quando você executa um comando da AWS CLI em um canal de chat.

-

Tipo de dados: ARN

-

Tipo de valor: valor único

-

Exemplo de valor:

arn:aws::chatbot::123456789021:chat-configuration/slack-channel/private_channel

A política a seguir nega as solicitações de put do Amazon S3 no bucket especificado para todas as solicitações originadas em canal do Slack.

aws:Ec2InstanceSourceVpc

Essa chave identifica a VPC para a qual as credenciais de perfil do IAM do Amazon EC2 foram entregues. É possível usar essa chave em uma política com a chave global aws:SourceVPC para verificar se uma chamada é feita por uma VPC (aws:SourceVPC) que corresponde à VPC para a qual a credencial foi entregue (aws:Ec2InstanceSourceVpc).

-

Disponibilidade: esta chave será incluída no contexto da solicitação sempre que o solicitante assinar solicitações com uma credencial de perfil do Amazon EC2. Pode ser usada em políticas do IAM, políticas de controle de serviços, políticas de endpoint da VPC e políticas de recursos.

-

Tipo de dados: String

-

Tipo de valor: valor único

Essa chave pode ser usada com valores de identificador de VPC, porém é mais útil quando usada como uma variável combinada com a chave de contexto aws:SourceVpc. A chave de contexto aws:SourceVpc será incluída no contexto da solicitação somente se o solicitante usar um endpoint da VPC para fazer a solicitação. Usar aws:Ec2InstanceSourceVpc com aws:SourceVpc permite que você utilize aws:Ec2InstanceSourceVpc de forma mais ampla, pois compara valores que normalmente são alterados juntos.

No exemplo acima, o acesso será negado se o valor de aws:SourceVpc não for igual ao valor de aws:Ec2InstanceSourceVpc. A instrução de política é limitada somente aos perfis usados como perfis de instância do Amazon EC2, testando a existência da chave de condição ec2:SourceInstanceARN.

A política usa aws:ViaAWSService para permitir que a AWS autorize solicitações quando as solicitações são feitas em nome de seus perfis de instância do Amazon EC2. Por exemplo, quando você faz uma solicitação de uma instância do Amazon EC2 para um bucket criptografado do Amazon S3, o Amazon S3 faz uma chamada para o AWS KMS por você. Algumas das chaves não estão presentes quando a solicitação é feita ao AWS KMS.

aws:Ec2InstanceSourcePrivateIPv4

Esta chave identifica o endereço IPv4 privado da interface de rede elástica primária ao qual as credenciais de perfil do IAM do Amazon EC2 foram entregues. É necessário usar essa chave de condição com sua chave complementar aws:Ec2InstanceSourceVpc para garantir que você tenha uma combinação global exclusiva de ID da VPC e IP privado de origem. Use essa chave com aws:Ec2InstanceSourceVpc para garantir que uma solicitação tenha sido feita com base no mesmo endereço IP privado para o qual as credenciais foram entregues.

-

Disponibilidade: esta chave será incluída no contexto da solicitação sempre que o solicitante assinar solicitações com uma credencial de perfil do Amazon EC2. Pode ser usada em políticas do IAM, políticas de controle de serviços, políticas de endpoint da VPC e políticas de recursos.

-

Tipo de dados: Endereço IP

-

Tipo de valor: valor único

Importante

Essa chave não deve ser usada sozinha em uma instrução Allow. Por definição, os endereços IP privados não são globalmente exclusivos. É necessário usar a chave aws:Ec2InstanceSourceVpc toda vez que usar a chave aws:Ec2InstanceSourcePrivateIPv4 para especificar a VPC de onde suas credenciais de instância do Amazon EC2 podem ser usadas.

O exemplo a seguir é uma política de controle de serviço (SCP) que nega acesso a todos os recursos, a menos que a solicitação chegue por meio de um endpoint da VPC na mesma VPC das credenciais do perfil. Neste exemplo, aws:Ec2InstanceSourcePrivateIPv4 limita a origem da credencial a uma instância específica com base no IP de origem.

aws:SourceIdentity

Use essa chave para comparar a identidade-fonte definida pela entidade principal com a identidade-fonte especificada na política.

-

Disponibilidade: essa chave é incluída no contexto da solicitação depois que uma identidade-fonte é definida quando uma função é assumida usando qualquer comando de assumir função da CLI do AWS STS ou a operação

AssumeRoleda API do AWS STS. -

Tipo de dados: String

-

Tipo de valor: valor único

É possível usar essa chave em uma política para permitir ações na AWS executadas por entidades de segurança que definiram uma identidade-fonte ao assumir um perfil. A atividade para a identidade-fonte especificada da função aparece no AWS CloudTrail. Isso torna mais fácil para os administradores determinar quem ou o que executou ações com uma função na AWS.

Ao contrário de sts:RoleSessionName, após a definição da identidade-fonte, o valor não pode ser alterado. Ele estará presente no contexto da solicitação para todas as ações executadas pela função. O valor persiste nas sessões de função subsequentes quando você usa as credenciais da sessão para assumir outra função. Assumir uma função de outra é chamado de encadeamento de funções.

A chave sts:SourceIdentity está presente na solicitação quando a entidade principal inicialmente define uma identidade-fonte enquanto assume um perfil usando qualquer comando de assumir perfil da CLI do AWS STS ou operação da API AssumeRole do AWS STS. A chave aws:SourceIdentity está presente na solicitação para todas as ações executadas com uma sessão de função que possui um conjunto de identidade-fonte.

A política de confiança de perfil a seguir para CriticalRole na conta 111122223333 contém uma condição para aws:SourceIdentity que impede que uma entidade principal sem uma identidade-fonte definida como Saanvi ou Diego assuma o perfil.

Para saber mais sobre como usar informações de identidade-fonte, consulte Monitorar e controlar ações realizadas com funções assumidas.

ec2:RoleDelivery

Use essa chave para comparar a versão do serviço de metadados da instância na solicitação assinada com as credenciais do perfil do IAM para o Amazon EC2. O serviço de metadados da instância faz distinção entre as solicitações do IMDSv1 e do IMDSv2 com base na presença dos cabeçalhos PUT ou GET , que são exclusivos do IMDSv2, nessa solicitação.

-

Disponibilidade: esta chave será incluída no contexto da solicitação sempre que a sessão de perfil for criada por uma instância do Amazon EC2.

-

Tipos de dados: Numérico

-

Tipo de valor: valor único

-

Valores de exemplo: 1.0, 2.0

É possível configurar o Serviço de metadados de instância (IMDS) em cada instância de modo que o código ou os usuários locais devam usar o IMDSv2. Quando você especifica que o IMDSv2 deve ser usado, o IMDSv1 não funciona mais.

-

Serviço de metadados da instância versão 1 (IMDSv1): um método de solicitação/resposta

-

Serviço de metadados da instância versão 2 (IMDSv2): um método orientado a sessões

Para obter informações sobre como configurar sua instância para usar o IMDSv2, consulte Configurar as opções de metadados da instância.

No exemplo a seguir, o acesso será negado se o valor ec2:RoleDelivery no contexto da solicitação for 1.0 (IMDSv1). Essa instrução/política pode ser aplicada de modo geral porque, se a solicitação não for assinada por credenciais de perfil do Amazon EC2, ela não terá efeito.

Para obter mais informações, consulte Exemplo de políticas para trabalhar com metadados de instâncias.

ec2:SourceInstanceArn

Use essa chave para comparar o ARN da instância da qual a sessão do perfil foi gerada.

-

Disponibilidade: esta chave será incluída no contexto da solicitação sempre que a sessão de perfil for criada por uma instância do Amazon EC2.

-

Tipo de dados: ARN

-

Tipo de valor: valor único

-

Exemplo de valor: arn:aws::ec2:us-west-2:111111111111:instance/instance-id

Para obter exemplos de políticas, consulte Permitir que uma instância específica visualize recursos em outros serviços da AWS.

glue:RoleAssumedBy

O serviço AWS Glue define essa chave de condição para cada solicitação à API da AWS em que AWS Glue faz uma solicitação usando um perfil de serviço em nome do cliente (não por meio de um endpoint de trabalho ou desenvolvedor, mas diretamente pelo serviço AWS Glue). Use essa chave para verificar se uma chamada para um recurso da AWS é proveniente do serviço AWS Glue.

-

Disponibilidade: essa chave será incluída no contexto da solicitação quando o AWS Glue fizer uma solicitação usando um perfil de serviço em nome do cliente.

-

Tipo de dados: String

-

Tipo de valor: valor único

-

Valor de exemplo: essa chave é sempre definida como

glue.amazonaws.com.

O exemplo a seguir adiciona uma condição para permitir que o serviço AWS Glue obtenha um objeto de um bucket do Amazon S3.

{ "Effect": "Allow", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": { "StringEquals": { "glue:RoleAssumedBy": "glue.amazonaws.com" } } }

glue:CredentialIssuingService

O serviço AWS Glue define essa chave para cada solicitação à API da AWS usando um perfil de serviço proveniente de um endpoint de trabalho ou desenvolvedor. Use essa chave para verificar se uma chamada para um recurso da AWS é proveniente de um endpoint de trabalho ou desenvolvedor do AWS Glue.

-

Disponibilidade: essa chave será incluída no contexto da solicitação quando o AWS Glue fizer uma solicitação proveniente de um endpoint de trabalho ou desenvolvedor.

-

Tipo de dados: String

-

Tipo de valor: valor único

-

Valor de exemplo: essa chave é sempre definida como

glue.amazonaws.com.

O exemplo seguir adiciona uma condição vinculada a um perfil do IAM usado por um trabalho do AWS Glue. Isso garante que determinadas ações sejam permitidas/negadas dependendo de a sessão de perfil ser ou não usada para um ambiente de runtime de trabalho do AWS Glue.

{ "Effect": "Allow", "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*", "Condition": { "StringEquals": { "glue:CredentialIssuingService": "glue.amazonaws.com" } } }

lambda:SourceFunctionArn

Use essa chave para identificar o ARN da função do Lambda para o qual as credenciais do perfil do IAM foram entregues. O serviço Lambda define essa chave para cada solicitação à API da AWS proveniente do ambiente de execução da sua função. Use essa chave para verificar se uma chamada para um recurso da AWS é proveniente do código de uma função específica do Lambda. O Lambda também define essa chave para algumas solicitações feitas fora do ambiente de execução, como gravar logs no CloudWatch e enviar rastreamentos para o X-Ray.

-

Disponibilidade: essa chave será incluída no contexto da solicitação sempre que o código da função do Lambda for invocado.

-

Tipo de dados: ARN

-

Tipo de valor: valor único

-

Valor de exemplo: arn:aws:lambda:us-east-1:123456789012:function:TestFunction

O exemplo a seguir permite que uma função do Lambda específica tenha acesso de s3:PutObject ao bucket especificado.

Para obter mais informações, consulte Trabalhar com credenciais do ambiente de execução do Lambda no Guia do desenvolvedor do AWS Lambda.

ssm:SourceInstanceArn

Use essa chave para identificar o ARN da instância gerenciada do AWS Systems Manager para o qual as credenciais do perfil do IAM foram entregues. Essa chave está não está presente quando a solicitação é proveniente instância gerenciada com um perfil do IAM associado a um perfil de instância do Amazon EC2.

-

Disponibilidade: essa chave será incluída no contexto da solicitação sempre que as credenciais do perfil forem entregues a uma instância gerenciada do AWS Systems Manager.

-

Tipo de dados: ARN

-

Tipo de valor: valor único

-

Exemplo de valor: arn:aws::ec2:us-west-2:111111111111:instance/instance-id

identitystore:UserId

Use essa chave para comparar a identidade da força de trabalho do IAM Identity Center na solicitação assinada com a identidade especificada na política.

-

Disponibilidade: essa chave é incluída quando o chamador da solicitação é um usuário no IAM Identity Center.

-

Tipo de dados: String

-

Tipo de valor: valor único

-

Valor de exemplo: 94482488-3041-7026-18f3-be45837cd0e4

É possível encontrar o UserId de um usuário no IAM Identity Center fazendo uma solicitação à API GetUserId usando a AWS CLI, a API da AWS ou AWS SDK.

Propriedades da rede

Use as chaves de condição a seguir para comparar detalhes sobre a rede da qual a solicitação é proveniente ou foi passada por meio das propriedades de rede que você especificar na política.

aws:SourceIp

Use essa chave para comparar o endereço IP do solicitante com o endereço IP especificado na política. A chave de condição aws:SourceIp só pode ser usada para intervalos de endereços IP públicos.

-

Disponibilidade: essa chave será incluída no contexto da solicitação, exceto quando o solicitante usar um endpoint da VPC para fazer a solicitação.

-

Tipo de dados: Endereço IP

-

Tipo de valor: valor único

A chave de condição aws:SourceIp pode ser usada em uma política para permitir que os principais façam solicitações somente em um intervalo de IP especificado.

nota

O aws:SourceIp oferece suporte a endereços IP para IPv4 e IPv6 ou a um intervalo de endereços IP. Para obter uma lista de Serviços da AWS com suporte para IPv6, consulte Serviços da AWS que oferecem suporte a IPv6 no Guia do usuário da Amazon VPC.

Por exemplo, é possível anexar a política baseada em identidade apresentada a seguir a um perfil do IAM. Essa política permite que o usuário coloque objetos no bucket amzn-s3-demo-bucket3 do Amazon S3 caso faça a chamada no intervalo de endereços IPv4 especificado. Essa política também permite um serviço da AWS que use Sessões de acesso direto faça essa operação em seu nome.

Caso seja necessário restringir o acesso de redes que oferecem suporte ao endereçamento IPv4 e IPv6, você poderá incluir os endereços IPv4 e IPv6 ou os intervalos de endereços IP na condição da política do IAM. A política baseada em identidade a seguir permitirá que o usuário coloque objetos no bucket amzn-s3-demo-bucket3 do Amazon S3 caso ele faça a chamada em intervalos de endereços IPv4 ou IPv6 especificados. Antes de incluir intervalos de endereços IPv6 em sua política do IAM, verifique se o AWS service (Serviço da AWS) com o qual você está trabalhando oferece suporte a IPv6. Para obter uma lista de Serviços da AWS com suporte para IPv6, consulte Serviços da AWS que oferecem suporte a IPv6 no Guia do usuário da Amazon VPC.

Se a solicitação vier de um host que use um endpoint do Amazon VPC, a chave aws:SourceIp não estará disponível. Em vez disso, use uma chave específica da VPC, como aws:VpcSourceIp. Para obter mais informações sobre o uso de endpoints da VPC, consulte Gerenciamento de identidades e acesso para endpoints da VPC e serviços de endpoint da VPC no Guia do AWS PrivateLink.

nota

Quando Serviços da AWS fazem chamadas para outros Serviços da AWS em seu nome (chamadas entre serviços), um determinado contexto de autorização específico da rede é removido. Se sua política usa essa chave de condição com declarações Deny, as entidades principais do AWS service (Serviço da AWS) podem ser bloqueadas involuntariamente. Para permitir que os Serviços da AWS funcionem adequadamente enquanto mantém seus requisitos de segurança, exclua as entidades principais de serviço de suas declarações Deny adicionando a chave de condição aws:PrincipalIsAWSService com um valor de false.

aws:SourceVpc

Use essa chave para verificar se a solicitação trafega pela VPC à qual o endpoint da VPC está conectado. Em uma política, é possível usar essa chave para permitir acesso apenas a uma VPC específica. Para mais informações, consulte Restringir acesso a uma VPC específica no Guia do usuário do Amazon Simple Storage Service.

-

Disponibilidade: essa chave é incluída no contexto da solicitação somente se o solicitante usar um endpoint da VPC para fazer a solicitação.

-

Tipo de dados: String

-

Tipo de valor: valor único

Em uma política, você pode usar essa chave para permitir ou restringir o acesso a uma VPC específica.

Por exemplo, você pode anexar a seguinte política baseada em identidade a um perfil do IAM para negar PutObject ao bucket amzn-s3-demo-bucket3 do Amazon S3, a menos que a solicitação seja feita por um ID da VPC especificada ou por Serviços da AWS que usem sessões de acesso direto (FAS) para fazer solicitações em nome do perfil. Ao contrário de aws:SourceIp, você deve usar aws:ViaAWSService ou aws:CalledVia para permitir solicitações de FAS, porque a VPC de origem da solicitação inicial não é preservada.

nota

Esta política não permite qualquer ação. Use essa política em combinação com outras políticas que permitam ações específicas.

Para obter um exemplo de como aplicar essa chave em uma política baseada em recurso, consulte Restringir o acesso a uma VPC específica no Guia do usuário do Amazon Simple Storage Service.

aws:SourceVpce

Use essa chave para comparar o identificador do VPC endpoint da solicitação com o ID do endpoint especificado na política.

-

Disponibilidade: essa chave é incluída no contexto da solicitação somente se o solicitante usar um endpoint da VPC para fazer a solicitação.

-

Tipo de dados: String

-

Tipo de valor: valor único

Em uma política, é possível usar essa chave para restringir o acesso a um VPC endpoint específico. Para mais informações, consulte Restringir acesso a uma VPC específica no Guia do usuário do Amazon Simple Storage Service. Assim como ao usar aws:SourceVpc, você deve usar aws:ViaAWSService ou aws:CalledVia para permitir solicitações feitas por Serviços da AWS usando sessões de acesso direto (FAS). Isso ocorre porque o endpoint da VPC de origem da solicitação inicial não é preservado.

aws:VpceAccount

Use essa chave para comparar o ID da conta daAWS que possui o endpoint da VPC por meio do qual a solicitação foi feita com o ID da conta especificado na política. Essa chave de condição ajuda você a estabelecer controles de perímetro de rede, garantindo que as solicitações cheguem por meio de endpoints da VPC pertencentes a contas específicas.

-

Disponibilidade: essa chave será incluída no contexto da solicitação quando a solicitação for feita usando um endpoint da VPC. A chave não está incluída para solicitações feitas por meio de endpoints de serviço público.

Os serviços a seguir oferecem suporte a essa chave:

-

AWS App Runner (prefixo:

apprunner) -

AWS Application Discovery Service (prefixo:

discovery) -

Amazon Athena (prefixo:

athena) -

AWS Cloud Map (prefixo:

servicediscovery) -

Amazon CloudWatch Application Insights (prefixo:

applicationinsights) -

AWS CloudFormation (prefixo:

cloudformation) -

Amazon Comprehend Medical (prefixo:

comprehendmedical) -

AWS Compute Optimizer (prefixo:

compute-optimizer) -

AWS DataSync (prefixo:

datasync) -

Amazon Elastic Block Store (prefixo:

ebs) -

Agendador do Amazon EventBridge (prefixo:

scheduler) -

Amazon Data Firehose (prefixo:

firehose) -

AWS HealthImaging (prefixo:

medical-imaging) -

AWS HealthLake (prefixo:

healthlake) -

AWS HealthOmics (prefixo:

omics) -

AWS Identity and Access Management(exceto para a ação

iam:PassRole) (prefixo:iam) -

AWS IoT FleetWise (prefixo:

iotfleetwise) -

AWS IoT Wireless (prefixo:

iotwireless) -

AWS Key Management Service (prefixo:

kms) -

AWS Lambda (prefixo:

lambda) -

AWS Payment Cryptography (prefixo:

payment-cryptography) -

Amazon Polly (prefixo:

polly) -

AWS Private Certificate Authority (prefixo:

acm-pca) -

Lixeira da AWS (prefixo:

rbin) -

Amazon Rekognition (prefixo:

rekognition) -

Service Quotas (prefixo:

servicequotas) -

Amazon Simple Storage Service (prefixo:

s3) -

AWS Storage Gateway (prefixo:

storagegateway) -

Contatos da AWS Systems Manager Incident Manager (prefixo:

ssm-contacts) -

Amazon Textract (prefixo:

textract) -

Amazon Transcribe (prefixo:

transcribe) -

AWS Transfer Family (prefixo:

transfer)

-

-

Tipo de dados: string

-

Tipo de valor: valor único

-

Exemplo de valor:

123456789012

Você pode usar essa chave de condição para restringir o acesso aos recursos para que as solicitações cheguem por meio de endpoints da VPC pertencentes à sua conta. O seguinte exemplo de política de bucket do Amazon S3 permite acesso quando a solicitação vem por meio de um endpoint da VPC de propriedade da conta especificada:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AccessToSpecificVpceAccountOnly", "Principal": { "AWS": "arn:aws:iam::111122223333:role/RoleName" }, "Action": "s3:GetObject", "Effect": "Allow", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket1/*", "Condition": { "StringEquals": { "aws:VpceAccount": "111122223333" } } } ] }

nota

Atualmente, essa chave de condição é suportada por um conjunto selecionado de serviços da AWS. O uso dessa chave com serviços não suportados pode levar a resultados de autorização não intencionais. Sempre especifique a chave de condição para serviços suportados em suas políticas.

Alguns serviços da AWS acessam seus recursos a partir de suas redes quando agem em seu nome. Se você usar esses serviços, precisará editar o exemplo de política acima para permitir que os serviços da AWS acessem seus recursos de fora da rede. Para obter mais informações sobre padrões de acesso que precisam ser considerados ao aplicar controles de acesso com base na origem da solicitação, consulte Estabeleça barreiras de proteção para permissões usando perímetros de dados.

aws:VpceOrgID

Use esta chave para comparar o identificador da organização do AWS Organizations que é proprietário do endpoint da VPC do qual a solicitação foi feita com o identificador especificado na política. Essa chave de condição fornece a abordagem mais escalável para controles de perímetro de rede, incluindo automaticamente todos os endpoints da VPC de propriedade de contas em sua organização.

-

Disponibilidade: essa chave é incluída no contexto da solicitação quando uma solicitação é feita por meio de um endpoint da VPC e a conta do proprietário do endpoint da VPC é membro de uma organização da AWS. A chave não está incluída nas solicitações feitas por meio de outros caminhos de rede ou quando a conta do proprietário do endpoint da VPC não faz parte de uma organização.

Os serviços a seguir oferecem suporte a essa chave:

-

AWS App Runner (prefixo:

apprunner) -

AWS Application Discovery Service (prefixo:

discovery) -

Amazon Athena (prefixo:

athena) -

AWS Cloud Map (prefixo:

servicediscovery) -

Amazon CloudWatch Application Insights (prefixo:

applicationinsights) -

AWS CloudFormation (prefixo:

cloudformation) -

Amazon Comprehend Medical (prefixo:

comprehendmedical) -

AWS Compute Optimizer (prefixo:

compute-optimizer) -

AWS DataSync (prefixo:

datasync) -

Amazon Elastic Block Store (prefixo:

ebs) -

Agendador do Amazon EventBridge (prefixo:

scheduler) -

Amazon Data Firehose (prefixo:

firehose) -

AWS HealthImaging (prefixo:

medical-imaging) -

AWS HealthLake (prefixo:

healthlake) -

AWS HealthOmics (prefixo:

omics) -

AWS Identity and Access Management(exceto para a ação

iam:PassRole) (prefixo:iam) -

AWS IoT FleetWise (prefixo:

iotfleetwise) -

AWS IoT Wireless (prefixo:

iotwireless) -

AWS Key Management Service (prefixo:

kms) -

AWS Lambda (prefixo:

lambda) -

AWS Payment Cryptography (prefixo:

payment-cryptography) -

Amazon Polly (prefixo:

polly) -

AWS Private Certificate Authority (prefixo:

acm-pca) -

Lixeira da AWS (prefixo:

rbin) -

Amazon Rekognition (prefixo:

rekognition) -

Service Quotas (prefixo:

servicequotas) -

Amazon Simple Storage Service (prefixo:

s3) -

AWS Storage Gateway (prefixo:

storagegateway) -

Contatos da AWS Systems Manager Incident Manager (prefixo:

ssm-contacts) -

Amazon Textract (prefixo:

textract) -

Amazon Transcribe (prefixo:

transcribe) -

AWS Transfer Family (prefixo:

transfer)

-

-

Tipo de dados: string

-

Tipo de valor: valor único

-

Valores de exemplo –

o-a1b2c3d4e5

O exemplo de política de controle de recursos a seguir nega acesso ao seu Amazon S3 e aos recursos da AWS Key Management Service, a menos que a solicitação venha por meio de endpoints da VPC pertencentes à organização especificada ou de redes de serviços da AWS que atuam em seu nome. Algumas organizações podem precisar editar ainda mais essa política para atender às necessidades de sua organização, por exemplo, permitir o acesso de parceiros terceirizados. Para obter mais informações sobre padrões de acesso que precisam ser considerados ao aplicar controles de acesso com base na origem da solicitação, consulte Estabeleça barreiras de proteção para permissões usando perímetros de dados.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "EnforceNetworkPerimeterVpceOrgID", "Effect": "Deny", "Principal": "*", "Action": [ "s3:*", "kms:*" ], "Resource": "*", "Condition": { "BoolIfExists": { "aws:PrincipalIsAWSService": "false", "aws:ViaAWSService": "false" }, "StringNotEqualsIfExists": { "aws:VpceOrgID": "o-abcdef0123", "aws:PrincipalTag/network-perimeter-exception": "true" } } } ] }

nota

Atualmente, essa chave de condição é suportada por um conjunto selecionado de serviços da AWS. O uso dessa chave com serviços não suportados pode levar a resultados de autorização não intencionais. Sempre especifique a chave de condição para serviços suportados em suas políticas.

aws:VpceOrgPaths

Use essa chave para comparar o caminho do AWS Organizations do endpoint da VPC do qual a solicitação foi feita com o caminho especificado na política. Essa chave de condição permite que você implemente controles de perímetro de rede no nível da unidade organizacional (UO), escalando automaticamente com o uso do seu endpoint da VPC à medida que você adiciona novos endpoints nas OUs especificadas.

-

Disponibilidade: essa chave é incluída no contexto da solicitação quando uma solicitação é feita por meio de um endpoint da VPC e a conta do proprietário do endpoint da VPC é membro de uma organização. A chave não está incluída para solicitações feitas por meio de outros caminhos de rede ou quando a conta do proprietário do endpoint da VPC não faz parte de uma organização.

Os serviços a seguir oferecem suporte a essa chave de condição:

-

AWS App Runner (prefixo:

apprunner) -

AWS Application Discovery Service (prefixo:

discovery) -

Amazon Athena (prefixo:

athena) -

AWS Cloud Map (prefixo:

servicediscovery) -

Amazon CloudWatch Application Insights (prefixo:

applicationinsights) -

AWS CloudFormation (prefixo:

cloudformation) -

Amazon Comprehend Medical (prefixo:

comprehendmedical) -

AWS Compute Optimizer (prefixo:

compute-optimizer) -

AWS DataSync (prefixo:

datasync) -

Amazon Elastic Block Store (prefixo:

ebs) -

Agendador do Amazon EventBridge (prefixo:

scheduler) -

Amazon Data Firehose (prefixo:

firehose) -

AWS HealthImaging (prefixo:

medical-imaging) -

AWS HealthLake (prefixo:

healthlake) -

AWS HealthOmics (prefixo:

omics) -

AWS Identity and Access Management(exceto para a ação

iam:PassRole) (prefixo:iam) -

AWS IoT FleetWise (prefixo:

iotfleetwise) -

AWS IoT Wireless (prefixo:

iotwireless) -

AWS Key Management Service (prefixo:

kms) -

AWS Lambda (prefixo:

lambda) -

AWS Payment Cryptography (prefixo:

payment-cryptography) -

Amazon Polly (prefixo:

polly) -

AWS Private Certificate Authority (prefixo:

acm-pca) -

Lixeira da AWS (prefixo:

rbin) -

Amazon Rekognition (prefixo:

rekognition) -

Service Quotas (prefixo:

servicequotas) -

Amazon Simple Storage Service (prefixo:

s3) -

AWS Storage Gateway (prefixo:

storagegateway) -

Contatos da AWS Systems Manager Incident Manager (prefixo:

ssm-contacts) -

Amazon Textract (prefixo:

textract) -

Amazon Transcribe (prefixo:

transcribe) -

AWS Transfer Family (prefixo:

transfer)

-

-

Tipo de dados: String (lista)

-

Tipo de valor: valores múltiplos

-

Valores de exemplo –

o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/

Como aws:VpceOrgPaths é uma chave de condição de vários valores, você deve usar os operadores de conjunto ForAnyValue ou ForAllValues com operadores de condição de string para essa chave. O seguinte exemplo de política de bucket do Amazon S3 permite acesso apenas quando as solicitações vem por meio de endpoints da VPC de propriedade da conta nas unidades organizacionais especificadas:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowAccessFromSpecificOrgPaths", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:role/RoleName" }, "Action": "s3:GetObject", "Resource": "arn:aws:s3:::amzn-s3-demo-bucket1/*", "Condition": { "ForAnyValue:StringLike": { "aws:VpceOrgPaths": [ "o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/*", "o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-33333333/*" ] } } } ] }

nota

Atualmente, essa chave de condição é suportada por um conjunto selecionado de serviços da AWS. O uso dessa chave com serviços não suportados pode levar a resultados de autorização não intencionais. Sempre especifique a chave de condição para serviços suportados em suas políticas.

Alguns serviços da AWS acessam seus recursos a partir de suas redes quando agem em seu nome. Se você usar esses serviços, precisará editar o exemplo de política acima para permitir que os serviços da AWS acessem seus recursos de fora da sua rede. Para obter mais informações sobre os padrões de acesso que precisam ser considerados ao aplicar controles de acesso com base na origem da solicitação, consulte Estabeleça barreiras de proteção para permissões usando perímetros de dados.

aws:VpcSourceIp

Use essa chave para comparar o endereço IP do qual uma solicitação foi feita com o endereço IP especificado na política. Em uma política, a chave será correspondente somente se a solicitação for proveniente do endereço IP especificado e passar por um VPC endpoint.

-

Disponibilidade: essa chave será incluída no contexto da solicitação somente se a solicitação for feita usando um endpoint da VPC.

-

Tipo de dados: Endereço IP

-

Tipo de valor: valor único

Para obter mais informações, consulte Controlar o acesso aos endpoints da VPC usando políticas de endpoint no Guia do usuário da Amazon VPC. Assim como ao usar aws:SourceVpc, você deve usar aws:ViaAWSService ou aws:CalledVia para permitir solicitações feitas por Serviços da AWS usando sessões de acesso direto (FAS). Isso ocorre porque o IP da origem da solicitação inicial feita usando um endpoint da VPC não é preservado em solicitações de FAS.

nota

O aws:VpcSourceIp oferece suporte a endereços IP para IPv4 e IPv6 ou a um intervalo de endereços IP. Para obter uma lista de Serviços da AWS com suporte para IPv6, consulte Serviços da AWS que oferecem suporte a IPv6 no Guia do usuário da Amazon VPC.

A chave de condição aws:VpcSourceIp sempre deve ser usada em conjunto com as chaves de condição aws:SourceVpc ou com as chaves de condição aws:SourceVpce. Caso contrário, é possível que chamadas de API de uma VPC inesperada que usa o mesmo CIDR IP ou um CIDR IP sobreposto sejam permitidas por uma política. Isso pode ocorrer porque os CIDRs IP das duas VPCs não relacionadas podem ser os mesmos ou se sobrepor. Em vez disso, IDs de VPC ou IDs de endpoints da VPC devem ser usados na política, pois eles têm identificadores globais exclusivos. Esses identificadores exclusivos garantem que resultados inesperados não ocorram.

nota

Quando Serviços da AWS fazem chamadas para outros Serviços da AWS em seu nome (chamadas entre serviços), um determinado contexto de autorização específico da rede é removido. Se sua política usa essa chave de condição com declarações Deny, as entidades principais do AWS service (Serviço da AWS) podem ser bloqueadas involuntariamente. Para permitir que os Serviços da AWS funcionem adequadamente enquanto mantém seus requisitos de segurança, exclua as entidades principais de serviço de suas declarações Deny adicionando a chave de condição aws:PrincipalIsAWSService com um valor de false.

Propriedades do recurso

Use as chaves de condição a seguir para comparar detalhes sobre o recurso que é o alvo da solicitação com as propriedades da entidade principal especificada na política.

aws:ResourceAccount

Use essa chave para comparar o ID da Conta da AWS do proprietário do recurso solicitado com a conta do recurso na política. Então, você pode permitir ou negar o acesso a esse recurso com base na conta proprietária do recurso.

-

Availability (Disponibilidade): essa chave sempre é incluída no contexto da solicitação para a maioria das ações do serviço. As ações a seguir não são compatíveis com essa chave de condição:

-

AWS Audit Manager

-

auditmanager:UpdateAssessmentFrameworkShare

-

-

Amazon Detective

-

detective:AcceptInvitation

-

-

AWS Directory Service

-

ds:AcceptSharedDirectory

-

-

Amazon Elastic Block Store: todas as ações

-

Amazon EC2

-

ec2:AcceptTransitGatewayPeeringAttachment -

ec2:AcceptVpcEndpointConnections -

ec2:AcceptVpcPeeringConnection -

ec2:CopySnapshot -

ec2:CreateTransitGatewayPeeringAttachment -

ec2:CreateVpcEndpoint -

ec2:CreateVpcPeeringConnection -

ec2:DeleteTransitGatewayPeeringAttachment -

ec2:DeleteVpcPeeringConnection -

ec2:RejectTransitGatewayPeeringAttachment -

ec2:RejectVpcEndpointConnections -

ec2:RejectVpcPeeringConnection

-

-

Amazon EventBridge

-

events:PutEvents— O EventBridgePutEventschama um barramento de eventos em outra conta, se esse barramento de eventos tiver sido configurado como um destino do EventBridge entre contas antes de 2 de março de 2023. Para obter mais informações, consulte Conceder permissões para permitir eventos de outras contas da AWS no Guia do usuário do Amazon EventBridge.

-

-

Amazon GuardDuty

-

guardduty:AcceptAdministratorInvitation

-

-

Amazon Macie

-

macie2:AcceptInvitation

-

-

Amazon OpenSearch Service

-

es:AcceptInboundConnection

-

-

Amazon Route 53

-

route53:AssociateVpcWithHostedZone -

route53:CreateVPCAssociationAuthorization -

route53:DeleteVPCAssociationAuthorization -

route53:DisassociateVPCFromHostedZone -

route53:ListHostedZonesByVPC

-

-

AWS Security Hub

-

securityhub:AcceptAdministratorInvitation

-

-

-

Tipo de dados: string

-

Tipo de valor: valor único

nota

Para considerações adicionais sobre as ações sem suporte acima, consulte o repositório Exemplos de políticas de perímetro de dados

Essa chave é igual ao ID da Conta da AWS para a conta com os recursos avaliados na solicitação.

Para a maioria dos recursos da sua conta, o ARN contém o ID da conta do proprietário desse recurso. Para determinados recursos, como buckets do Amazon S3, o ARN do recurso não inclui o ID da conta. Os dois exemplos a seguir mostram a diferença entre um recurso com um ID de conta no ARN e um ARN do Amazon S3 sem um ID de conta:

-

arn:aws:iam::123456789012:role/AWSExampleRole: perfil do IAM criado e pertencente à conta 123456789012. -

arn:aws:s3:::amzn-s3-demo-bucket2: bucket do Amazon S3 criado e controlado dentro da conta da111122223333, não exibido no ARN.

Use o console, API ou CLI da AWS para encontrar todos os seus recursos e ARNs correspondentes.

Você redige uma política que nega permissões a recursos com base no ID da conta do proprietário do recurso. Por exemplo, a política baseada em identidade a seguir negará acesso ao recurso especificado se o recurso não pertencer à conta especificada.

Para usar esta política, substitua o texto do espaço reservado em itálico pelas informações da conta.

Importante

Esta política não permite qualquer ação. Em vez disso, ela usa o efeito Deny que nega explicitamente o acesso a todas as ações não listadas na instrução que não pertencerem à conta listada. Use essa política em combinação com outras políticas que permitem acesso a recursos específicos.

Essa política nega acesso a todos os recursos para um serviço da AWS específico, a menos que a Conta da AWS especificada seja proprietária do recurso.

nota

Alguns Serviços da AWS exigem acesso aos recursos pertencentes à AWS que estão hospedados em outra Conta da AWS. O uso de aws:ResourceAccount em suas políticas baseadas em identidade podem afetar a capacidade da sua identidade de acessar esses recursos.

Certos serviços da AWS, como o AWS Data Exchange, dependem de acesso a recursos fora das suas Contas da AWS para operações normais. Se você usar o elemento aws:ResourceAccount em suas políticas, inclua instruções adicionais para criar isenções para esses serviços. O exemplo de política AWS: negar acesso aos recursos do Amazon S3 fora da sua conta, exceto o AWS Data Exchange demonstra como negar acesso com base na conta do recurso ao definir exceções para recursos de propriedade do serviço.

Use esse exemplo de política como modelo para criar suas próprias políticas personalizadas. Para obter mais informações, consulte a documentação do serviço.

aws:ResourceOrgPaths

Use essa chave para comparar o caminho do AWS Organizations para o recurso acessado com o caminho na política. Em uma política, essa chave de condição garante que o solicitante pertença a um membro da conta na raiz da organização ou unidades organizacionais (OUs) especificadas no AWS Organizations. Um caminho do AWS Organizations é uma representação de texto da estrutura de uma entidade do Organizations. Para obter mais informações sobre como usar e entender caminhos, consulte Compreender o caminho da entidade do AWS Organizations

-

Availability (Disponibilidade): essa chave só é incluída no contexto da solicitação se a entidade principal for membro de uma organização. Essa chave de condição global não é compatível com as seguintes ações:

-

AWS Audit Manager

-

auditmanager:UpdateAssessmentFrameworkShare

-

-

Amazon Detective

-

detective:AcceptInvitation

-

-

AWS Directory Service

-

ds:AcceptSharedDirectory

-

-

Amazon Elastic Block Store: todas as ações

-

Amazon EC2

-

ec2:AcceptTransitGatewayPeeringAttachment -

ec2:AcceptVpcEndpointConnections -

ec2:AcceptVpcPeeringConnection -

ec2:CopySnapshot -

ec2:CreateTransitGatewayPeeringAttachment -

ec2:CreateVpcEndpoint -

ec2:CreateVpcPeeringConnection -

ec2:DeleteTransitGatewayPeeringAttachment -

ec2:DeleteVpcPeeringConnection -

ec2:RejectTransitGatewayPeeringAttachment -

ec2:RejectVpcEndpointConnections -

ec2:RejectVpcPeeringConnection

-

-

Amazon EventBridge

-

events:PutEvents— O EventBridgePutEventschama um barramento de eventos em outra conta, se esse barramento de eventos tiver sido configurado como um destino do EventBridge entre contas antes de 2 de março de 2023. Para obter mais informações, consulte Conceder permissões para permitir eventos de outras contas da AWS no Guia do usuário do Amazon EventBridge.

-

-

Amazon GuardDuty

-

guardduty:AcceptAdministratorInvitation

-

-

Amazon Macie

-

macie2:AcceptInvitation

-

-

Amazon OpenSearch Service

-

es:AcceptInboundConnection

-

-

Amazon Route 53

-

route53:AssociateVpcWithHostedZone -

route53:CreateVPCAssociationAuthorization -

route53:DeleteVPCAssociationAuthorization -

route53:DisassociateVPCFromHostedZone -

route53:ListHostedZonesByVPC

-

-

AWS Security Hub

-

securityhub:AcceptAdministratorInvitation

-

-

-

Tipo de dados: String (lista)

-

Tipo de valor: valores múltiplos

nota

Para considerações adicionais sobre as ações sem suporte acima, consulte o repositório Exemplos de políticas de perímetro de dados

aws:ResourceOrgPaths é uma chave de condição de vários valores. Chaves de valores múltiplos podem ter vários valores no contexto da solicitação. Você deve usar os operadores de conjunto ForAnyValue ou ForAllValues com operadores de condição de string para essa chave. Para obter mais informações sobre chaves de condição de vários valores, consulte Operadores de conjunto para chaves de contexto de vários valores.

Por exemplo, a condição a seguir retorna True para recursos que pertencem à organização o-a1b2c3d4e5. Quando você inclui um caractere curinga, deve usar o operador de condição StringLike.

"Condition": { "ForAnyValue:StringLike": { "aws:ResourceOrgPaths":["o-a1b2c3d4e5/*"] } }

A condição a seguir retorna True para recursos com o ID de UO ou-ab12-11111111. Ele corresponderá recursos pertencentes a contas anexadas à UO ou-ab12-11111111 ou a qualquer uma das UOs secundárias.

"Condition": { "ForAnyValue:StringLike" : { "aws:ResourceOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/*"] }}

A condição a seguir retorna True para recursos pertencentes a contas anexadas diretamente à ID ou-ab12-22222222 da UO, mas não às UOs secundárias. O exemplo a seguir usa o operador de condição StringEquals para especificar o requisito de correspondência exata para o ID da UO e não uma correspondência com curinga.

"Condition": { "ForAnyValue:StringEquals" : { "aws:ResourceOrgPaths":["o-a1b2c3d4e5/r-ab12/ou-ab12-11111111/ou-ab12-22222222/"] }}

nota

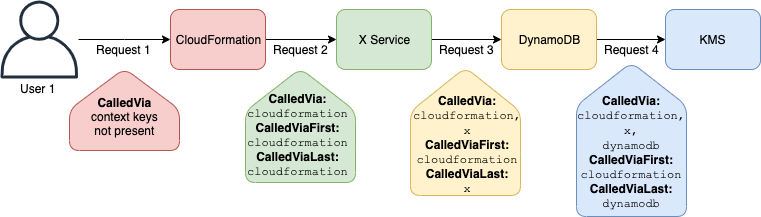

Alguns Serviços da AWS exigem acesso aos recursos pertencentes à AWS que estão hospedados em outra Conta da AWS. O uso de aws:ResourceOrgPaths em suas políticas baseadas em identidade podem afetar a capacidade da sua identidade de acessar esses recursos.