本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 CI/CD 管道自動建置 Java 應用程式並將其部署到 Amazon EKS

MAHESH RAGHUNANDANAN、Jomcy Pappachen 和 Amazon Web Services 的 James Radtke

Summary

此模式說明如何建立持續整合和持續交付 (CI/CD) 管道,以使用建議的 DevSecOps 實務自動建置和部署 Java 應用程式至 上的 Amazon Elastic Kubernetes Service (Amazon EKS) 叢集 AWS 雲端。此模式使用使用 Spring Boot Java 架構開發並使用 Apache Maven 的問候語應用程式。

您可以使用此模式的方法來建置 Java 應用程式的程式碼、將應用程式成品封裝為 Docker 映像、安全性掃描映像,以及將映像上傳為 Amazon EKS 上的工作負載容器。如果您想要從緊密耦合的單體架構遷移到微服務架構,此模式的方法很有用。此方法也可協助您監控和管理 Java 應用程式的整個生命週期,確保更高層級的自動化,並協助避免錯誤。

先決條件和限制

先決條件

作用中 AWS 帳戶。

AWS Command Line Interface (AWS CLI) 第 2 版,已安裝並設定。如需詳細資訊,請參閱 AWS CLI 文件中的安裝或更新至最新版本的 AWS CLI。

AWS CLI 第 2 版必須使用建立 Amazon EKS 叢集的相同 AWS Identity and Access Management (IAM) 角色進行設定,因為只有該角色有權將其他 IAM 角色新增至

aws-authConfigMap。如需設定的資訊和步驟 AWS CLI,請參閱 AWS CLI 文件中的設定設定。具有完整存取權的 IAM 角色和許可 AWS CloudFormation。如需詳細資訊,請參閱 AWS CloudFormation 文件中的使用 IAM 控制存取。

現有的 Amazon EKS 叢集,其中包含 IAM 角色名稱的詳細資訊,以及 EKS 叢集中工作者節點的 IAM 角色 Amazon Resource Name (ARN)。

在 Amazon EKS 叢集中安裝和設定 Kubernetes Cluster Autoscaler。如需詳細資訊,請參閱《Amazon EKS 文件》中的使用 Karpenter 和 Cluster Autoscaler 擴展叢集運算。

存取 GitHub 儲存庫中的程式碼。

重要

AWS Security Hub 會啟用 做為範本的一部分,這些 AWS CloudFormation 範本包含在此模式的程式碼中。根據預設,Security Hub 啟用後,會隨附 30 天的免費試用。試用之後,會產生與此相關的成本 AWS 服務。如需定價的詳細資訊,請參閱 AWS Security Hub 定價

產品版本

Helm 3.4.2 版或更新版本

Apache Maven 3.6.3 版或更新版本

BridgeCrew Checkov 2.2 版或更新版本

Aqua Security Trivy 0.37 版或更新版本

架構

技術堆疊

AWS CodeBuild

AWS CodeCommit

注意: AWS CodeCommit 不再提供給新客戶。的現有客戶 AWS CodeCommit 可以繼續正常使用服務。進一步了解

。不過,此解決方案適用於任何版本控制系統 (VCS) Git 提供者,例如 GitHub 或 GitLab,且變更最少。 Amazon CodeGuru

AWS CodePipeline

Amazon Elastic Container Registry (Amazon ECR)

Amazon EKS

Amazon EventBridge

AWS Security Hub

Amazon Simple Notification Service (Amazon SNS)

目標架構

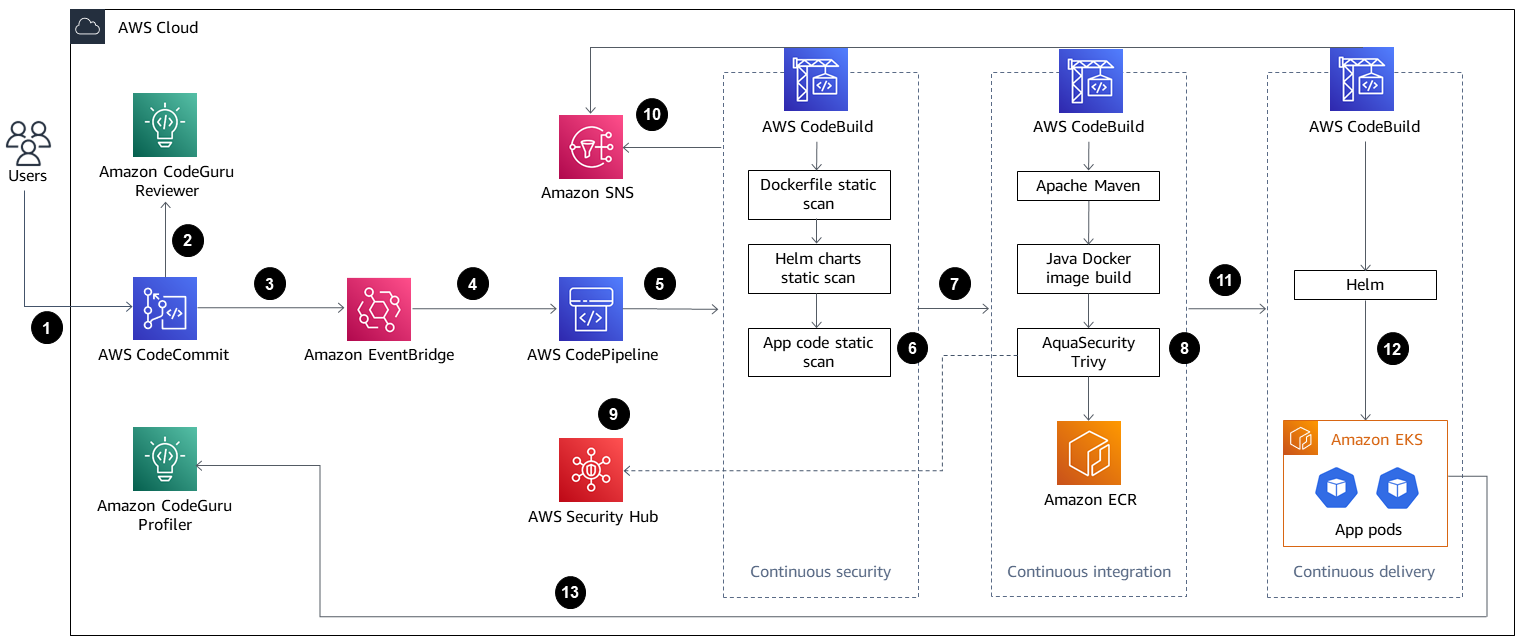

該圖顯示以下工作流程:

開發人員會更新 CodeCommit 儲存庫基本分支中的 Java 應用程式碼,這會建立提取請求 (PR)。

提交 PR 後,Amazon CodeGuru Reviewer 會自動檢閱程式碼、根據 Java 的最佳實務進行分析,並向開發人員提供建議。

將 PR 合併至基礎分支後,會建立 Amazon EventBridge 事件。

EventBridge 事件會啟動啟動的 CodePipeline 管道。

CodePipeline 執行 CodeSecurity Scan 階段 (持續安全性)。

AWS CodeBuild 會啟動安全掃描程序,其中使用 Checkov 掃描 Dockerfile 和 Kubernetes 部署 Helm 檔案,並根據增量程式碼變更掃描應用程式原始碼。應用程式原始碼掃描由 CodeGuru Reviewer Command Line Interface (CLI) 包裝函式

執行。 如果安全掃描階段成功,則會啟動建置階段 (持續整合)。

在建置階段,CodeBuild 會建置成品、將成品封裝至 Docker 映像、使用 Aqua Security Trivy 掃描映像是否有安全漏洞,並將映像存放在 Amazon ECR 中。

從步驟 8 偵測到的漏洞會上傳至 Security Hub,供開發人員或工程師進一步分析。Security Hub 提供修復漏洞的概觀和建議。

CodePipeline 管道中循序階段的電子郵件通知會透過 Amazon SNS 傳送。

持續整合階段完成後,CodePipeline 會進入部署階段 (持續交付)。

Docker 映像會使用 Helm Chart 以容器工作負載 (Pod) 部署至 Amazon EKS。

應用程式 Pod 使用 Amazon CodeGuru Profiler 代理程式設定,會將應用程式的分析資料 (CPU、堆積使用量和延遲) 傳送至 CodeGuru Profiler,協助開發人員了解應用程式的行為。

工具

AWS 服務

AWS CloudFormation 可協助您設定 AWS 資源、快速一致地佈建資源,以及在整個 AWS 帳戶 和 區域的生命週期中管理資源。

AWS CodeBuild 是一種全受管建置服務,可協助您編譯原始程式碼、執行單元測試,並產生準備好部署的成品。

AWS CodeCommit 是一種版本控制服務,可協助您私下存放和管理 Git 儲存庫,而無需管理您自己的來源控制系統。

注意: AWS CodeCommit 不再提供給新客戶。的現有客戶 AWS CodeCommit 可以繼續正常使用服務。進一步了解

Amazon CodeGuru Profiler 會從即時應用程式收集執行時間效能資料,並提供可協助您微調應用程式效能的建議。

Amazon CodeGuru Reviewer 使用程式分析和機器學習來偵測開發人員難以找到的潛在瑕疵,並提供改善 Java 和 Python 程式碼的建議。

AWS CodePipeline 可協助您快速建模和設定軟體版本的不同階段,並自動化持續發行軟體變更所需的步驟。

Amazon Elastic Container Registry (Amazon ECR) 是一種受管容器映像登錄服務,安全、可擴展且可靠。

Amazon Elastic Kubernetes Service (Amazon EKS) 可協助您在 上執行 Kubernetes, AWS 而無需安裝或維護您自己的 Kubernetes 控制平面或節點。

Amazon EventBridge 是一種無伺服器事件匯流排服務,可協助您將應用程式與各種來源的即時資料連線,包括 AWS Lambda 函數、使用 API 目的地的 HTTP 調用端點,或其他事件匯流排 AWS 帳戶。

AWS Identity and Access Management (IAM) 透過控制已驗證並獲授權使用的人員,協助您安全地管理對 AWS 資源的存取。

AWS Security Hub 提供安全狀態的完整檢視 AWS。它還可協助您根據安全產業標準和最佳實務來檢查 AWS 環境。

Amazon Simple Notification Service (Amazon SNS) 可協助您協調和管理發佈者和用戶端之間的訊息交換,包括 Web 伺服器和電子郵件地址。

Amazon Simple Storage Service (Amazon S3) 是一種雲端型物件儲存服務,可協助您儲存、保護和擷取任何數量的資料。

其他服務

Helm

是 Kubernetes 的開放原始碼套件管理員。 Apache Maven

是軟體專案管理和理解工具。 BridgeCrew Checkov

是一種靜態程式碼分析工具,可將基礎設施掃描為程式碼 (IaC) 檔案,以找出可能導致安全或合規問題的錯誤組態。 Aqua Security Trivy

是全方位的掃描器,可找出容器映像、檔案系統和 Git 儲存庫中的漏洞,以及組態問題。

Code

此模式的程式碼可在 GitHub aws-codepipeline-devsecops-amazoneks

最佳實務

此模式遵循 IAM 安全最佳實務,在解決方案的所有階段中套用 IAM 實體的最低權限原則。如果您想要使用其他 AWS 服務 或第三方工具擴展解決方案,建議您檢閱在 IAM 文件中套用最低權限許可的章節。

如果您有多個 Java 應用程式,建議您為每個應用程式建立個別的 CI/CD 管道。

如果您有整體應用程式,我們建議您盡可能將應用程式分成微型服務。微服務更具彈性,可讓您更輕鬆地將應用程式部署為容器,而且可讓您更清楚地了解應用程式的整體建置和部署。

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

複製 GitHub 儲存庫。 | 若要複製儲存庫,請執行下列命令。

| 應用程式開發人員、DevOps 工程師 |

建立 S3 儲存貯體並上傳程式碼。 |

| AWS DevOps、雲端管理員、DevOps 工程師 |

建立 AWS CloudFormation 堆疊。 |

| AWS DevOps,DevOps 工程師 |

驗證 CloudFormation 堆疊部署。 |

| AWS DevOps,DevOps 工程師 |

刪除 S3 儲存貯體。 | 清空並刪除您先前建立的 S3 儲存貯體。如需詳細資訊,請參閱 Amazon S3 文件中的刪除儲存貯體。 | AWS DevOps,DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

設定 Java 應用程式的 Helm Chart。 |

| DevOps 工程師 |

驗證 Helm Chart 是否有語法錯誤。 |

| DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

建立 CI/CD 管道。 |

| AWS DevOps |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

開啟 Aqua Security 整合。 | 將 Trivy 報告的 Docker 映像漏洞調查結果上傳到 Security Hub 時需要此步驟。由於 AWS CloudFormation 不支援 Security Hub 整合,此程序必須手動完成。

| AWS 管理員、DevOps 工程師 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

允許 CodeBuild 在 Amazon EKS 叢集中執行 Helm 或 kubectl 命令。 | 若要讓 CodeBuild 進行身分驗證以搭配 Amazon EKS 叢集使用 Helm 或 重要下列程序必須在 CodePipeline 中的部署核准階段之前完成。

| DevOps |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

確認 CI/CD 管道會自動啟動。 |

如需使用 CodePipeline 啟動管道的詳細資訊,請參閱 CodePipeline 文件中的在 CodePipeline 中啟動管道、手動啟動管道,以及依排程啟動管道。 CodePipeline | DevOps |

核准部署。 |

| DevOps |

驗證應用程式分析。 | 部署完成且應用程式 Pod 部署在 Amazon EKS 之後,在應用程式中設定的 Amazon CodeGuru Profiler 代理程式會嘗試將應用程式的分析資料 (CPU、堆積摘要、延遲和瓶頸) 傳送至 CodeGuru Profiler。 對於應用程式的初始部署,CodeGuru Profiler 大約需要 15 分鐘才能視覺化分析資料。 | AWS DevOps |

相關資源

其他資訊

AWS CodeCommit 不再提供給新客戶。的現有客戶 AWS CodeCommit 可以繼續正常使用服務。進一步了解

。此解決方案也適用於任何版本控制系統 (VCS) Git 提供者,例如 GitHub 或 GitLab,且變更最少。 CodeGuru Profiler 在功能 AWS X-Ray 方面不應與服務混淆。我們建議您使用 CodeGuru Profiler 來識別可能導致瓶頸或安全問題的最昂貴程式碼行,並在它們成為潛在風險之前對其進行修正。X-Ray 服務用於應用程式效能監控。

在此模式中,事件規則會與預設事件匯流排相關聯。如有需要,您可以擴展模式以使用自訂事件匯流排。

此模式使用 CodeGuru Reviewer 作為應用程式碼的靜態應用程式安全測試 (SAST) 工具。您也可以將此管道用於其他工具,例如 SonarQube 或 Checkmarx。您可以將任何這些工具的掃描設定指示新增至 ,

buildspec/buildspec_secscan.yaml以取代 CodeGuru 掃描指示。