本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 Step Functions 透過 IAM Access Analyzer 動態產生 IAM 政策

Thomas Scott、Koen van Blijderveen、Adil El Kanabi 和 Rafal Pawlaszek,Amazon Web Services

Summary

注意: AWS CodeCommit 不再提供給新客戶。的現有客戶 AWS CodeCommit 可以繼續正常使用服務。進一步了解

最低權限是授予執行任務所需最低許可的安全性最佳實務。在已處於作用中狀態的 Amazon Web Services (AWS) 帳戶中實作最低權限存取可能具有挑戰性,因為您不想透過變更使用者許可來意外封鎖使用者執行其任務。您必須先了解帳戶使用者正在執行的動作和資源,才能實作 AWS Identity and Access Management (IAM) 政策變更。

此模式旨在協助您套用最低權限存取原則,而不會封鎖或降低團隊生產力。它說明如何使用 IAM Access Analyzer,並根據目前在帳戶中執行的動作,為您的角色 AWS Step Functions 動態產生up-to-date IAM 政策。新政策旨在允許目前的活動,但會移除任何不必要的提升權限。您可以透過定義允許和拒絕規則來自訂產生的政策,而解決方案會整合您的自訂規則。

此模式包含使用 AWS Cloud Development Kit (AWS CDK) 或 HashiCorp CDK for Terraform (CDKTF) 實作解決方案的選項。然後,您可以使用持續整合和持續交付 (CI/CD) 管道,將新政策與角色建立關聯。如果您有多帳戶架構,您可以在任何要為角色產生更新 IAM 政策的帳戶中部署此解決方案,以提高整個 AWS 雲端 環境的安全性。

先決條件和限制

先決條件

啟用 AWS CloudTrail 線索 AWS 帳戶 的作用中 。

下列項目的 IAM 許可:

建立和部署 Step Functions 工作流程。如需詳細資訊,請參閱 的動作、資源和條件索引鍵 AWS Step Functions (步驟函數文件)。

建立 AWS Lambda 函數。如需詳細資訊,請參閱執行角色和使用者許可 (Lambda 文件)。

建立 IAM 角色。如需詳細資訊,請參閱建立角色以將許可委派給 IAM 使用者 (IAM 文件)。

npm 已安裝。如需詳細資訊,請參閱下載並安裝 Node.js 和 npm

(npm 文件)。 如果您要使用 AWS CDK (選項 1) 部署此解決方案:

AWS CDK 工具組,已安裝並設定。如需詳細資訊,請參閱安裝 AWS CDK(AWS CDK 文件)。

如果您要使用 CDKTF 部署此解決方案 (選項 2):

CDKTF,已安裝並設定。如需詳細資訊,請參閱安裝 CDK for Terraform

(CDKTF 文件)。 Terraform,已安裝並設定。如需詳細資訊,請參閱入門

(Terraform 文件)。

AWS Command Line Interface (AWS CLI) 已在本機為您的 安裝和設定 AWS 帳戶。如需詳細資訊,請參閱安裝或更新最新版本的 AWS CLI(AWS CLI 文件)。

限制

此模式不會將新的 IAM 政策套用至角色。在此解決方案結束時,新的 IAM 政策會存放在 儲存 AWS CodeCommit 庫中。您可以使用 CI/CD 管道,將政策套用至帳戶中的角色。

架構

目標架構

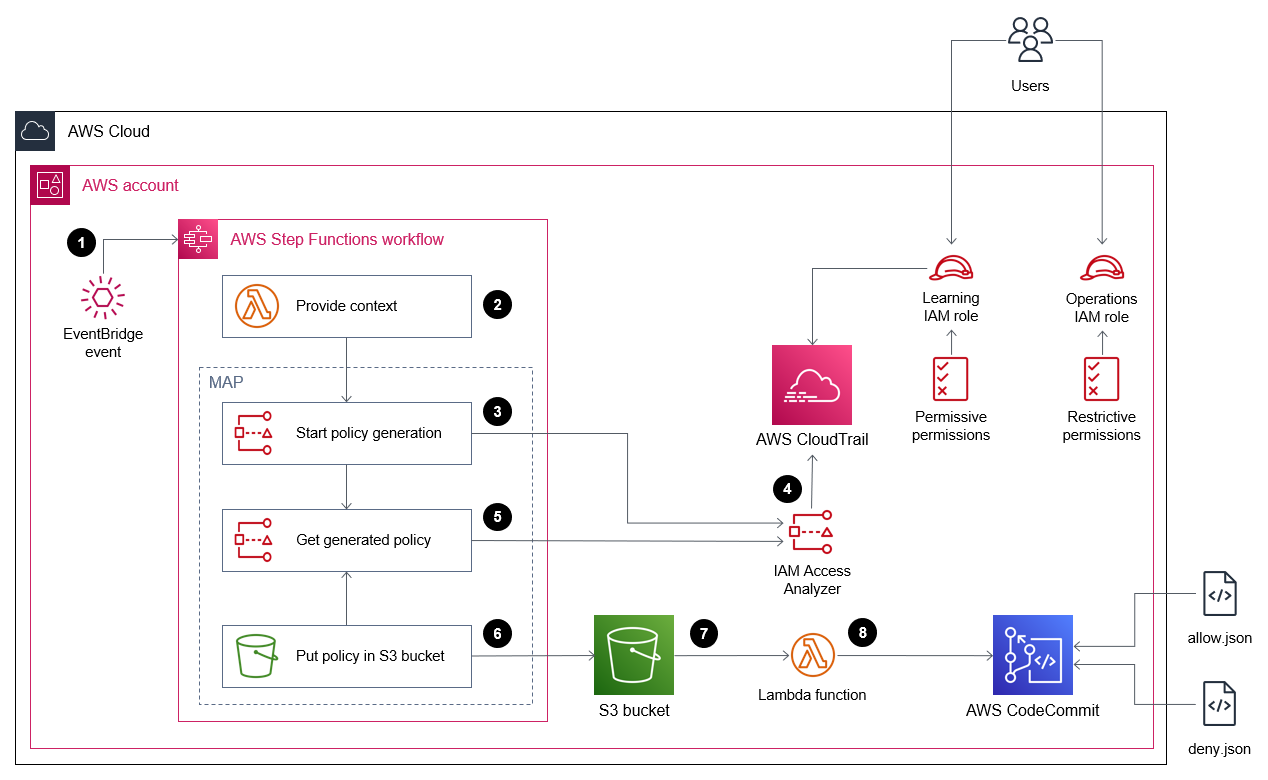

定期排程的 Amazon EventBridge 事件規則會啟動 Step Functions 工作流程。您可以將此再生排程定義為設定此解決方案的一部分。

在 Step Functions 工作流程中,Lambda 函數會產生日期範圍,用於分析 CloudTrail 日誌中的帳戶活動。

下一個工作流程步驟會呼叫 IAM Access Analyzer API 來開始產生政策。

使用您在設定期間指定之角色的 Amazon Resource Name (ARN),IAM Access Analyzer 會分析 CloudTrail 日誌中指定日期速率內的活動。根據活動,IAM Access Analyzer 會產生 IAM 政策,僅允許角色在指定日期範圍內使用的動作和服務。當此步驟完成時,此步驟會產生任務 ID。

下一個工作流程步驟會每 30 秒檢查一次任務 ID。偵測到任務 ID 時,此步驟會使用任務 ID 呼叫 IAM Access Analyzer API 並擷取新的 IAM 政策。IAM Access Analyzer 會以 JSON 檔案的形式傳回政策。

下一個工作流程步驟會將 <IAM 角色名稱>/policy.json 檔案放入 Amazon Simple Storage Service (Amazon S3) 儲存貯體。您可以在設定此解決方案時定義此 S3 儲存貯體。

Amazon S3 事件通知會啟動 Lambda 函數。

Lambda 函數會從 S3 儲存貯體擷取政策、整合您在 allow.json 和 denial.json 檔案中定義的自訂規則,然後將更新的政策推送至 CodeCommit。您可以在設定此解決方案時定義 CodeCommit 儲存庫、分支和資料夾路徑。

工具

AWS 服務

AWS Cloud Development Kit (AWS CDK) 是一種軟體開發架構,可協助您在程式碼中定義和佈建 AWS 雲端 基礎設施。

AWS CDK Toolkit 是一種命令列雲端開發套件,可協助您與 AWS Cloud Development Kit (AWS CDK) 應用程式互動。

AWS CloudTrail 可協助您稽核 的控管、合規和營運風險 AWS 帳戶。

AWS CodeCommit 是一種版本控制服務,可協助您私下存放和管理 Git 儲存庫,而無需管理您自己的來源控制系統。

AWS Command Line Interface (AWS CLI) 是一種開放原始碼工具,可協助您 AWS 服務 透過命令列 shell 中的命令與 互動。

AWS Identity and Access Management (IAM) 透過控制已驗證並獲授權使用的人員,協助您安全地管理對 AWS 資源的存取。此模式使用 IAM Access Analyzer,IAM 的一項功能來分析 CloudTrail 日誌,以識別 IAM 實體 (使用者或角色) 所使用的動作和服務,然後根據該活動產生 IAM 政策。

AWS Lambda 是一項運算服務,可協助您執行程式碼,無需佈建或管理伺服器。它只會在需要時執行程式碼並自動擴展,因此您只需按使用的運算時間付費。

Amazon Simple Storage Service (Amazon S3) 是一種雲端型物件儲存服務,可協助您儲存、保護和擷取任何數量的資料。

AWS Step Functions 是一種無伺服器協同運作服務,可協助您結合 AWS Lambda 函數和其他 AWS 服務 來建置業務關鍵應用程式。在此模式中,您會使用 Step Functions AWS 中的 SDK 服務整合,從您的工作流程呼叫服務 API 動作。

其他工具

CDK for Terraform (CDKTF)

可協助您使用 Python 和 Typescript 等常見程式設計語言,將基礎設施定義為程式碼 (IaC)。 Lerna

是一種建置系統,用於管理和發佈來自相同儲存庫的多個 JavaScript 或 TypeScript 套件。 Node.js

是一種事件驅動的 JavaScript 執行期環境,旨在建置可擴展的網路應用程式。 npm

是在 Node.js 環境中執行的軟體登錄檔,用於共用或借用套件和管理私有套件的部署。

程式碼儲存庫

此模式的程式碼可在 GitHub 自動化 IAM Access Analyzer 角色政策產生器

史詩

| 任務 | 描述 | 所需的技能 |

|---|---|---|

複製儲存庫。 | 下列命令會複製自動 IAM Access Analyzer 角色政策產生器

| 應用程式開發人員 |

安裝 Lerna。 | 下列命令會安裝 Lerna。

| 應用程式開發人員 |

設定相依性。 | 下列命令會安裝儲存庫的相依性。

| 應用程式開發人員 |

建置程式碼。 | 下列命令會測試、建置和準備 Lambda 函數的 zip 套件。

| 應用程式開發人員 |

建置 建構。 | 下列命令會針對 AWS CDK 和 CDKTF 建置基礎設施合成應用程式。

| |

設定任何自訂許可。 | 在複製儲存庫的儲存庫資料夾中,編輯 allow.json 和 denied.json 檔案,以定義角色的任何自訂許可。如果 allow.json 和 denied.json 檔案包含相同的許可,則會套用拒絕許可。 | AWS 管理員、應用程式開發人員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

部署 AWS CDK 堆疊。 | 下列命令會透過 部署基礎設施 AWS CloudFormation。定義下列參數:

注意方括號表示選用參數。 | 應用程式開發人員 |

(選用) 等待新政策。 | 如果追蹤不包含角色的合理歷史活動量,請等到您確信 IAM Access Analyzer 有足夠的記錄活動來產生準確的政策。如果角色在帳戶中已處於作用中狀態足夠一段時間,則可能不需要此等待期間。 | AWS 管理員 |

手動檢閱產生的政策。 | 在您的 CodeCommit 儲存庫中,檢閱產生的 <ROLE_ARN>.json 檔案,以確認允許和拒絕許可適合該角色。 | AWS 管理員 |

| 任務 | 描述 | 所需的技能 |

|---|---|---|

合成 Terraform 範本。 | 下列命令會合成 Terraform 範本。

| 應用程式開發人員 |

部署 Terraform 範本。 | 下列命令會導覽至包含 CDKTF 定義基礎設施的目錄。

下列命令會在目標中部署基礎設施 AWS 帳戶。定義下列參數:

注意方括號表示選用參數。 | 應用程式開發人員 |

(選用) 等待新政策。 | 如果追蹤不包含角色的合理歷史活動量,請等到您確信 IAM Access Analyzer 有足夠的記錄活動來產生準確的政策。如果角色在帳戶中已處於作用中狀態足夠一段時間,則可能不需要此等待期間。 | AWS 管理員 |

手動檢閱產生的政策。 | 在您的 CodeCommit 儲存庫中,檢閱產生的 <ROLE_ARN>.json 檔案,以確認允許和拒絕許可適合該角色。 | AWS 管理員 |

相關資源

AWS resources

其他資源

適用於 Terraform 的 CDK

(Terraform 網站)