Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Passwortverwaltung mit Amazon RDS, und AWS Secrets Manager

Amazon RDS lässt sich in Secrets Manager integrieren, um Hauptbenutzerpasswörter für Ihre DB-Instances und Multi-AZ-DB-Cluster zu verwalten.

Themen

Einschränkungen für die Integration von Secrets Manager in Amazon RDS

Überblick über die Verwaltung von Masterbenutzer-Passwörtern mit AWS Secrets Manager

Vorteile der Verwaltung von Hauptbenutzerpasswörtern mit Secrets Manager

Erforderliche Berechtigungen für die Integration von Secrets Manager

Durchsetzung der Verwaltung des Masterbenutzerkennworts durch RDS in AWS Secrets Manager

Verwaltung des Hauptbenutzerpassworts für eine DB-Instance mit Secrets Manager

Verwaltung des Hauptbenutzerpassworts für einen Multi-AZ-DB-Cluster mit Secrets Manager

Rotieren des Hauptbenutzerpasswort-Secrets für eine DB-Instance

Rotieren des Hauptbenutzerpasswort-Secrets für einen Multi-AZ-DB-Cluster

Anzeigen der Details zu einem Secret für einen Multi-AZ-DB-Cluster

Details zu einem geheimen Schlüssel für eine Tenant-Datenbank anzeigen

Einschränkungen für die Integration von Secrets Manager in Amazon RDS

Die Verwaltung von Hauptpasswörtern mit Secrets Manager wird für die folgenden Funktionen nicht unterstützt:

-

Erstellen einer Read Replica, wenn die Quell-DB oder der DB-Cluster Anmeldeinformationen mit Secrets Manager verwaltet. Dies gilt für alle DB-Engines außer RDS für SQL Server.

-

Amazon Blue/Green RDS-Bereitstellungen

-

Amazon RDS Custom

-

Umstellung auf Oracle Data Guard

Überblick über die Verwaltung von Masterbenutzer-Passwörtern mit AWS Secrets Manager

Mit AWS Secrets Manager können Sie hartcodierte Anmeldeinformationen in Ihrem Code, einschließlich Datenbankkennwörtern, durch einen API-Aufruf an Secrets Manager ersetzen, um das Geheimnis programmgesteuert abzurufen. Weitere Informationen zu Secrets Manager finden Sie im Benutzerhandbuch für AWS Secrets Manager.

Wenn Sie Datenbankgeheimnisse in Secrets Manager speichern, AWS-Konto fallen Gebühren an. Informationen zu Preisen erhalten Sie unter AWS Secrets Manager -Preise

Sie können angeben, dass RDS das Hauptbenutzerpasswort in Secrets Manager für eine DB-Instance von Amazon RDS oder einen Multi-AZ-DB-Cluster verwaltet, wenn Sie eine der folgenden Operationen ausführen:

-

Erstellen einer DB-Instance.

-

Erstellen Sie einen Multi-AZ-DB-Cluster

-

Erstellen Sie eine Tenant-Datenbank in einem RDS für Oracle CDB

-

Ändern einer DB-Instance

-

Ändern Sie einen Multi-AZ-DB-Cluster

-

Ändern Sie eine Tenant-Datenbank (nur RDS für Oracle)

-

Eine DB-Instance aus Amazon S3 wiederherstellen

-

Stellen Sie eine DB-Instance aus einem Snapshot oder zu einem bestimmten Zeitpunkt wieder her (nur RDS für Oracle)

Wenn Sie angeben, dass RDS das Hauptbenutzerpasswort in Secrets Manager verwaltet, generiert RDS das Passwort und speichert es in Secrets Manager. Sie können direkt mit dem Secret interagieren, um die Anmeldeinformationen für den Hauptbenutzer abzurufen. Sie können auch einen vom Kunden verwalteten Schlüssel angeben, um das Secret zu verschlüsseln, oder den KMS-Schlüssel verwenden, der von Secrets Manager bereitgestellt wird.

RDS verwaltet die Einstellungen für das Secret und rotiert das Secret standardmäßig alle sieben Tage. Sie können einige Einstellungen ändern, wie zum Beispiel den Rotationsplan. Wenn Sie eine DB-Instance löschen, der ein Secret in Secrets Manager verwaltet, werden das Secret und die zugehörigen Metadaten ebenfalls gelöscht.

Um eine Verbindung mit einer DB-Instance oder einem Multi-AZ-DB-Cluster mit den Anmeldeinformationen in einem Secret herzustellen, können Sie das Secret von Secrets Manager abrufen. Weitere Informationen finden Sie im Benutzerhandbuch unter Abrufen von Geheimnissen aus AWS Secrets Manager und Herstellen einer Verbindung zu einer SQL-Datenbank mit Anmeldeinformationen in einem AWS Secrets Manager Geheimnis herstellen.AWS Secrets Manager

Vorteile der Verwaltung von Hauptbenutzerpasswörtern mit Secrets Manager

Die Verwaltung von RDS-Hauptbenutzerpasswörtern mit Secrets Manager bietet die folgenden Vorteile:

-

RDS generiert automatisch Datenbankanmeldeinformationen.

-

RDS speichert und verwaltet automatisch Datenbankanmeldedaten in AWS Secrets Manager.

-

RDS rotiert die Datenbankanmeldeinformationen regelmäßig, ohne dass Anwendungsänderungen erforderlich sind.

-

Secrets Manager schützt Datenbankanmeldeinformationen vor menschlichem Zugriff und der Klartextansicht.

-

Secrets Manager ermöglicht das Abrufen von Datenbankanmeldeinformationen in Secrets für Datenbankverbindungen.

-

Secrets Manager ermöglicht eine detaillierte Steuerung des Zugriffs auf Datenbankanmeldeinformationen in Secrets mithilfe von IAM.

-

Optional können Sie die Datenbankverschlüsselung von der Anmeldeinformationsverschlüsselung mit unterschiedlichen KMS-Schlüsseln trennen.

-

Sie können die manuelle Verwaltung und Rotation der Datenbankanmeldeinformationen vermeiden.

-

Sie können Datenbankanmeldedaten einfach mit AWS CloudTrail Amazon überwachen CloudWatch.

Weitere Informationen zu den Vorteilen von Secrets Manager finden Sie im Benutzerhandbuch für AWS Secrets Manager.

Erforderliche Berechtigungen für die Integration von Secrets Manager

Benutzer müssen über die erforderlichen Berechtigungen verfügen, um Operationen im Zusammenhang mit der Integration von Secrets Manager auszuführen. Sie können IAM-Richtlinien erstellen, die die Berechtigung zum Ausführen bestimmter API-Operationen für die angegebenen Ressourcen gewähren, die benötigt werden. Sie können diese Richtlinien dann den IAM-Berechtigungssätzen oder -Rollen zuordnen, die diese Berechtigungen benötigen. Weitere Informationen finden Sie unter Identitäts- und Zugriffsmanagement für Amazon RDS.

Für Erstellungs-, Änderungs- oder Wiederherstellungsoperationen muss der Benutzer, der angibt, dass Amazon RDS das Hauptbenutzerpasswort in Secrets Manager verwaltet, über entsprechende Berechtigungen für folgende Operationen verfügen:

-

kms:DescribeKey -

secretsmanager:CreateSecret -

secretsmanager:TagResource

Die kms:DescribeKey Erlaubnis ist erforderlich, um auf Ihren vom Kunden verwalteten Schlüssel zuzugreifen MasterUserSecretKmsKeyId und ihn zu beschreibenaws/secretsmanager.

Für Erstellungs-, Änderungs- oder Wiederherstellungsoperationen muss der Benutzer, der den benutzerdefinierten Schlüssel zum Entschlüsseln des Secrets in Secrets Manager angibt, über entsprechende Berechtigungen für folgende Operationen verfügen:

-

kms:Decrypt -

kms:GenerateDataKey -

kms:CreateGrant

Für Änderungsoperationen muss der Benutzer, der das Hauptbenutzerpasswort in Secrets Manager rotiert, über entsprechende Berechtigungen für die folgende Operation verfügen:

-

secretsmanager:RotateSecret

Durchsetzung der Verwaltung des Masterbenutzerkennworts durch RDS in AWS Secrets Manager

Sie können IAM-Bedingungsschlüssel verwenden, um die RDS-Verwaltung des Hauptbenutzerpassworts in AWS Secrets Manager zu erzwingen. Die folgende Richtlinie erlaubt es Benutzern nicht, DB-Instances oder DB-Cluster zu erstellen oder wiederherzustellen oder Tenant-Datenbanken zu erstellen oder zu ändern, es sei denn, das Master-Benutzerkennwort wird von RDS in Secrets Manager verwaltet.

Anmerkung

Diese Richtlinie erzwingt die Passwortverwaltung bereits AWS Secrets Manager bei der Erstellung. Sie können die Secrets-Manager-Integration jedoch nach wie vor deaktivieren und ein Hauptpasswort manuell festlegen, indem Sie die Instance ändern.

Um dies zu verhindern, nehmen Sie rds:ModifyDBInstance, rds:ModifyDBCluster in den Aktionsblock der Richtlinie auf. Beachten Sie, dass der Benutzer dadurch keine weiteren Änderungen an vorhandenen Instances vornehmen kann, für die die Secrets-Manager-Integration nicht aktiviert ist.

Weitere Informationen zum Verwenden der Bedingungsschlüssels in IAM-Richtlinien finden Sie unter Schlüssel zu den Versicherungsbedingungen für Amazon RDS und Beispielrichtlinien: Verwenden von Bedingungsschlüsseln.

Verwaltung des Hauptbenutzerpassworts für eine DB-Instance mit Secrets Manager

Sie können die RDS-Verwaltung des Hauptbenutzerpassworts in Secrets Manager konfigurieren, wenn Sie die folgenden Aktionen ausführen:

Sie können die oben genannten Operationen mit der RDS-Konsole AWS CLI, der oder der RDS-API ausführen.

Folgen Sie den Anweisungen zum Erstellen oder Ändern einer DB-Instance mit der RDS-Konsole:

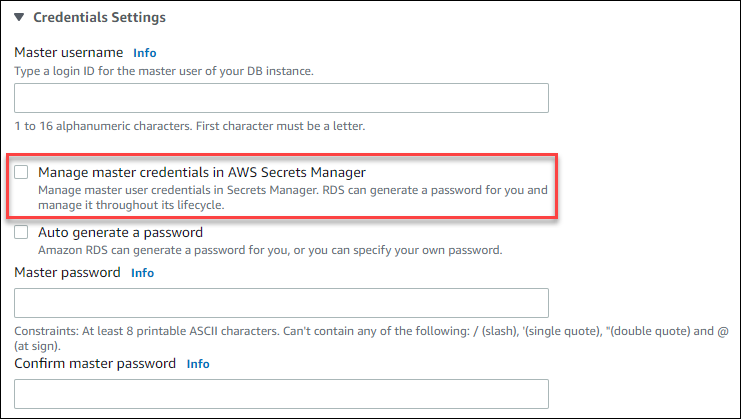

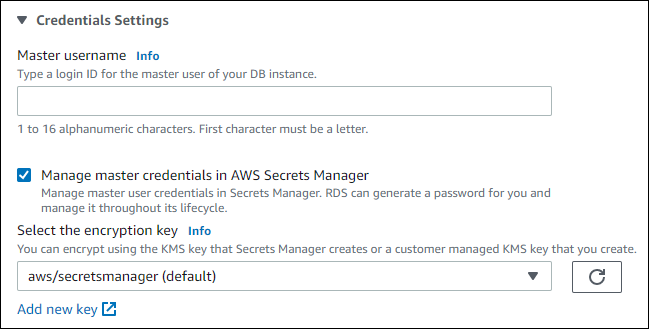

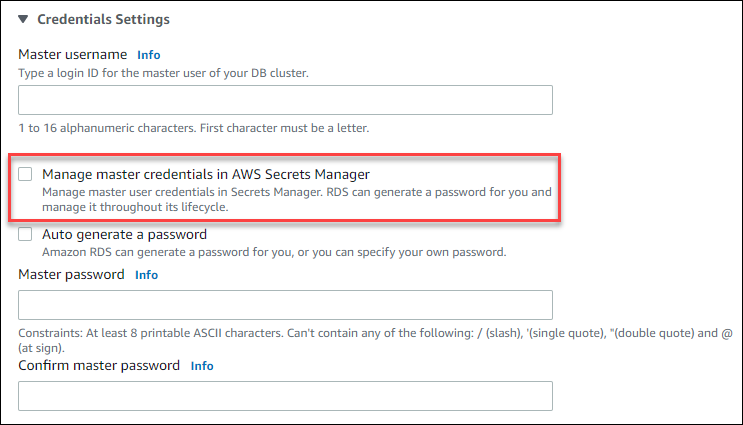

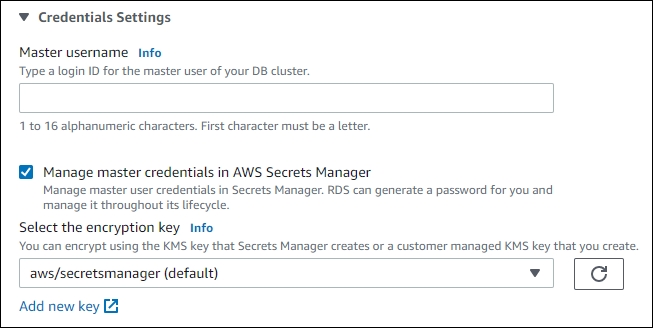

Wenn Sie die RDS-Konsole verwenden, um eine dieser Operationen auszuführen, können Sie angeben, dass das Hauptbenutzerpasswort von RDS in Secrets Manager verwaltet wird. Wenn Sie eine DB-Instance erstellen oder wiederherstellen, wählen Sie AWS Secrets Manager in den Anmeldeinformationseinstellungen die Option Master-Anmeldeinformationen verwalten aus. Wenn Sie eine DB-Instance ändern, wählen Sie AWS Secrets Manager in den Einstellungen die Option Master-Anmeldeinformationen verwalten aus.

Die folgende Abbildung zeigt ein Beispiel für die Einstellung Hauptanmeldeinformationen in AWS Secrets Manager verwalten beim Erstellen oder Wiederherstellen einer DB-Instance.

Wenn Sie diese Option auswählen, generiert RDS das Hauptbenutzerpasswort und verwaltet es während seines gesamten Lebenszyklus in Secrets Manager.

Sie können wählen, ob Sie das Secret mit einem von Secrets Manager bereitgestellten KMS-Schlüssel oder mit einem von Ihnen erstellten kundenverwalteten Schlüssel verschlüsseln möchten. Nachdem RDS die Datenbankanmeldedaten für eine DB-Instance verwaltet hat, können Sie den KMS-Schlüssel, der zur Verschlüsselung des Geheimnisses verwendet wird, nicht mehr ändern.

Sie können andere Einstellungen auswählen, die Ihren Anforderungen entsprechen. Weitere Informationen zu den verfügbaren Einstellungen beim Erstellen einer DB-Instance finden Sie unterEinstellungen für DB-Instances. Weitere Informationen zu den verfügbaren Einstellungen, wenn Sie eine DB-Instance ändern, finden Sie unterEinstellungen für DB-Instances.

Um das Masterbenutzerkennwort mit RDS in Secrets Manager zu verwalten, geben Sie die --manage-master-user-password Option in einem der folgenden AWS CLI Befehle an:

-

restore-db-instance-from-db-snapshot (nur RDS für Oracle)

-

restore-db-instance-to- point-in-time (RDS nur für Oracle)

Wenn Sie die --manage-master-user-password-Option angeben, generiert RDS das Hauptbenutzerpasswort und verwaltet es während seines gesamten Lebenszyklus in Secrets Manager.

Sie können auch einen kundenverwalteten Schlüssel angeben, um das Secret zu verschlüsseln, oder den KMS-Standardschlüssel verwenden, der von Secrets Manager bereitgestellt wird. Verwenden Sie die --master-user-secret-kms-key-id-Option, um einen kundenverwalteten Schlüssel anzugeben. Die AWS KMS-Schlüssel-ID ist der Schlüssel-ARN, die Schlüssel-ID, der Alias-ARN oder der Aliasname für den KMS-Schlüssel. Um einen KMS-Schlüssel in einem anderen zu verwenden AWS-Konto, geben Sie den Schlüssel-ARN oder den Alias-ARN an. Nachdem RDS die Datenbankanmeldeinformationen für eine DB-Instance verwaltet hat, können Sie den KMS-Schlüssel, der zum Verschlüsseln des Secrets verwendet wird, nicht mehr ändern.

Sie können andere Einstellungen auswählen, die Ihren Anforderungen entsprechen. Weitere Informationen zu den verfügbaren Einstellungen beim Erstellen einer DB-Instance finden Sie unter Einstellungen für DB-Instances. Weitere Informationen zu den verfügbaren Einstellungen beim Ändern einer DB-Instance finden Sie unter Einstellungen für DB-Instances.

Im folgenden Beispiel wird eine DB-Instance erstellt und angegeben, dass RDS das Masterbenutzerkennwort in Secrets Manager verwaltet. Das Secret wird mit dem KMS-Schlüssel verschlüsselt, der von Secrets Manager bereitgestellt wird.

Für LinuxmacOS, oderUnix:

aws rds create-db-instance \ --db-instance-identifiermydbinstance\ --enginemysql\ --engine-version8.0.39\ --db-instance-classdb.r5b.large\ --allocated-storage200\ --master-usernametestUser\ --manage-master-user-password

Windows:

aws rds create-db-instance ^ --db-instance-identifiermydbinstance^ --enginemysql^ --engine-version8.0.39^ --db-instance-classdb.r5b.large^ --allocated-storage200^ --master-usernametestUser^ --manage-master-user-password

Wenn Sie angeben möchten, dass RDS das Hauptbenutzerpasswort in Secrets Manager verwaltet, legen Sie den ManageMasterUserPassword-Parameter in einer der folgenden RDS-API-Operationen auf true fest:

-

Wiederherstellen DBInstance FromSnapshot (nur RDS für Oracle)

-

Wiederherstellen DBInstance ToPointInTime (nur RDS für Oracle)

Wenn Sie den ManageMasterUserPassword-Parameter in einer dieser Operationen auf true festlegen, generiert RDS das Hauptbenutzerpasswort und verwaltet es während seines gesamten Lebenszyklus in Secrets Manager.

Sie können auch einen kundenverwalteten Schlüssel angeben, um das Secret zu verschlüsseln, oder den KMS-Standardschlüssel verwenden, der von Secrets Manager bereitgestellt wird. Verwenden Sie den MasterUserSecretKmsKeyId-Parameter, um einen kundenverwalteten Schlüssel anzugeben. Die AWS KMS-Schlüssel-ID ist der Schlüssel-ARN, die Schlüssel-ID, der Alias-ARN oder der Aliasname für den KMS-Schlüssel. Geben Sie den Schlüssel-ARN oder Alias-ARN an, um einen KMS-Schlüssel in einem anderen AWS-Konto zu verwenden. Nachdem RDS die Datenbankanmeldeinformationen für eine DB-Instance verwaltet hat, können Sie den KMS-Schlüssel, der zum Verschlüsseln des Secrets verwendet wird, nicht mehr ändern.

Verwaltung des Master-Benutzerpassworts für eine RDS for Oracle-Mandantendatenbank mit Secrets Manager

Sie können die RDS-Verwaltung des Hauptbenutzerpassworts in Secrets Manager konfigurieren, wenn Sie die folgenden Aktionen ausführen:

Sie können die RDS-Konsole AWS CLI, die oder die RDS-API verwenden, um die oben genannten Aktionen auszuführen.

Folgen Sie den Anweisungen zum Erstellen oder Ändern einer RDS for Oracle-Mandantendatenbank mit der RDS-Konsole:

Wenn Sie die RDS-Konsole verwenden, um einen der oben genannten Vorgänge auszuführen, können Sie angeben, dass RDS das Master-Passwort in Secrets Manager verwaltet. Wenn Sie eine Mandantendatenbank erstellen, wählen Sie AWS Secrets Manager in den Anmeldeinformationseinstellungen die Option Masteranmeldedaten verwalten aus. Wenn Sie eine Tenant-Datenbank ändern, wählen Sie AWS Secrets Manager in den Einstellungen die Option Master-Anmeldeinformationen verwalten aus.

Die folgende Abbildung zeigt ein Beispiel für die AWS Secrets Manager Einstellung Masteranmeldedaten verwalten, wenn Sie eine Mandantendatenbank erstellen.

Wenn Sie diese Option auswählen, generiert RDS das Hauptbenutzerpasswort und verwaltet es während seines gesamten Lebenszyklus in Secrets Manager.

Sie können wählen, ob Sie das Secret mit einem von Secrets Manager bereitgestellten KMS-Schlüssel oder mit einem von Ihnen erstellten kundenverwalteten Schlüssel verschlüsseln möchten. Nachdem RDS die Datenbankanmeldedaten für eine Tenant-Datenbank verwaltet hat, können Sie den KMS-Schlüssel, der zur Verschlüsselung des Geheimnisses verwendet wird, nicht mehr ändern.

Sie können andere Einstellungen auswählen, die Ihren Anforderungen entsprechen. Weitere Informationen zu den verfügbaren Einstellungen beim Erstellen einer Tenant-Datenbank finden Sie unterEinstellungen für DB-Instances. Weitere Informationen zu den verfügbaren Einstellungen beim Ändern einer Tenant-Datenbank finden Sie unterEinstellungen für DB-Instances.

Um das Hauptbenutzerpasswort mit RDS in Secrets Manager zu verwalten, geben Sie die --manage-master-user-password-Option in einem der folgenden AWS CLI -Befehle an:

Wenn Sie die --manage-master-user-password Option in den vorherigen Befehlen angeben, generiert RDS das Masterbenutzerkennwort und verwaltet es während seines gesamten Lebenszyklus in Secrets Manager.

Sie können auch einen kundenverwalteten Schlüssel angeben, um das Secret zu verschlüsseln, oder den KMS-Standardschlüssel verwenden, der von Secrets Manager bereitgestellt wird. Verwenden Sie die --master-user-secret-kms-key-id-Option, um einen kundenverwalteten Schlüssel anzugeben. Die AWS KMS-Schlüssel-ID ist der Schlüssel-ARN, die Schlüssel-ID, der Alias-ARN oder der Aliasname für den KMS-Schlüssel. Um einen KMS-Schlüssel in einem anderen zu verwenden AWS-Konto, geben Sie den Schlüssel-ARN oder den Alias-ARN an. Nachdem RDS die Datenbankanmeldeinformationen für eine Tenant-Datenbank verwaltet hat, können Sie den KMS-Schlüssel, der zur Verschlüsselung des Geheimnisses verwendet wird, nicht mehr ändern.

Sie können andere Einstellungen auswählen, die Ihren Anforderungen entsprechen. Weitere Informationen zu den verfügbaren Einstellungen beim Erstellen einer Tenant-Datenbank finden Sie unter create-tenant-database. Weitere Informationen zu den verfügbaren Einstellungen beim Ändern einer Tenant-Datenbank finden Sie unter modify-tenant-database.

Im folgenden Beispiel wird eine Mandantendatenbank RDS für Oracle erstellt und angegeben, dass RDS das Masterbenutzerkennwort in Secrets Manager verwaltet. Das Secret wird mit dem KMS-Schlüssel verschlüsselt, der von Secrets Manager bereitgestellt wird.

Für LinuxmacOS, oderUnix:

aws rds create-tenant-database --region us-east-1 \ --db-instance-identifiermy-cdb-inst\ --tenant-db-namemypdb2\ --master-usernamemypdb2-admin\ --character-set-nameUTF-16\ --manage-master-user-password

Windows:

aws rds create-tenant-database --region us-east-1 ^ --db-instance-identifiermy-cdb-inst^ --tenant-db-namemypdb2^ --master-usernamemypdb2-admin^ --character-set-nameUTF-16^ --manage-master-user-password

Wenn Sie angeben möchten, dass RDS das Hauptbenutzerpasswort in Secrets Manager verwaltet, legen Sie den ManageMasterUserPassword-Parameter in einer der folgenden RDS-API-Operationen auf true fest:

Wenn Sie den ManageMasterUserPassword-Parameter in einer dieser Operationen auf true festlegen, generiert RDS das Hauptbenutzerpasswort und verwaltet es während seines gesamten Lebenszyklus in Secrets Manager.

Sie können auch einen kundenverwalteten Schlüssel angeben, um das Secret zu verschlüsseln, oder den KMS-Standardschlüssel verwenden, der von Secrets Manager bereitgestellt wird. Verwenden Sie den MasterUserSecretKmsKeyId-Parameter, um einen kundenverwalteten Schlüssel anzugeben. Die AWS -KMS-Schlüsselkennung ist der Schlüssel-ARN, die Schlüssel-ID, der Alias-ARN oder der Alias-Name für den KMS-Schlüssel. Um einen KMS-Schlüssel in einem anderen zu verwenden AWS-Konto, geben Sie den Schlüssel-ARN oder den Alias-ARN an. Nachdem RDS die Datenbankanmeldeinformationen für eine Tenant-Datenbank verwaltet hat, können Sie den KMS-Schlüssel, der zur Verschlüsselung des Geheimnisses verwendet wird, nicht mehr ändern.

Verwaltung des Hauptbenutzerpassworts für einen Multi-AZ-DB-Cluster mit Secrets Manager

Sie können die RDS-Verwaltung des Hauptbenutzerpassworts in Secrets Manager konfigurieren, wenn Sie die folgenden Aktionen ausführen:

Sie können die RDS-Konsole AWS CLI, die oder die RDS-API verwenden, um diese Aktionen auszuführen.

Folgen Sie den Anweisungen zum Erstellen oder Ändern eines Multi-AZ DB-Clusters mit der RDS-Konsole:

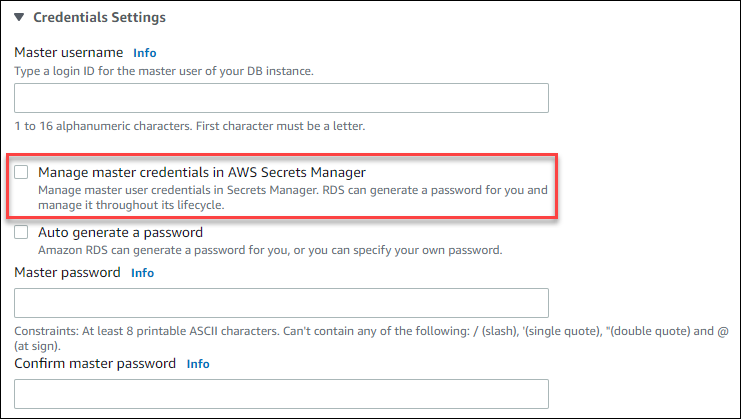

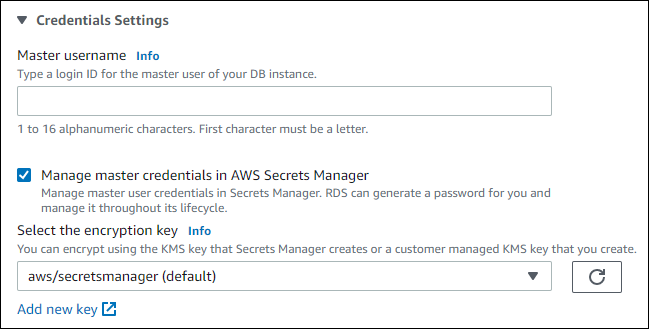

Wenn Sie die RDS-Konsole verwenden, um eine dieser Operationen auszuführen, können Sie angeben, dass das Hauptbenutzerpasswort von RDS in Secrets Manager verwaltet wird. Wählen Sie dazu beim Erstellen eines DB-Clusters Hauptanmeldeinformationen in AWS Secrets Manager verwalten unter Anmeldeinformationseinstellungen aus. Wenn Sie einen DB-Cluster ändern, wählen Sie Hauptanmeldeinformationen in AWS Secrets Manager verwalten unter Einstellungen aus.

Die folgende Abbildung zeigt ein Beispiel für die Einstellung Hauptanmeldeinformationen in AWS Secrets Manager verwalten beim Erstellen eines DB-Clusters.

Wenn Sie diese Option auswählen, generiert RDS das Hauptbenutzerpasswort und verwaltet es während seines gesamten Lebenszyklus in Secrets Manager.

Sie können wählen, ob Sie das Secret mit einem von Secrets Manager bereitgestellten KMS-Schlüssel oder mit einem von Ihnen erstellten kundenverwalteten Schlüssel verschlüsseln möchten. Nachdem RDS die Datenbankanmeldeinformationen für einen DB-Cluster verwaltet hat, können Sie den KMS-Schlüssel, der zum Verschlüsseln des Secrets verwendet wird, nicht mehr ändern.

Sie können andere Einstellungen auswählen, die Ihren Anforderungen entsprechen.

Weitere Informationen zu den verfügbaren Einstellungen beim Erstellen eines Multi-AZ-DB-Clusters finden Sie unter Einstellungen zum Erstellen von Multi-AZ-DB-Clustern. Weitere Informationen zu den verfügbaren Einstellungen beim Ändern eines Multi-AZ-DB-Clusters finden Sie unter Einstellungen zum Ändern von Multi-AZ-DB-Clustern.

Wenn Sie angeben möchten, dass RDS das Hauptbenutzerpasswort in Secrets Manager verwalten soll, geben Sie die --manage-master-user-password-Option in einem der folgenden Befehle an:

Wenn Sie die --manage-master-user-password-Option angeben, generiert RDS das Hauptbenutzerpasswort und verwaltet es während seines gesamten Lebenszyklus in Secrets Manager.

Sie können auch einen kundenverwalteten Schlüssel angeben, um das Secret zu verschlüsseln, oder den KMS-Standardschlüssel verwenden, der von Secrets Manager bereitgestellt wird. Verwenden Sie die --master-user-secret-kms-key-id-Option, um einen kundenverwalteten Schlüssel anzugeben. Die AWS KMS-Schlüssel-ID ist der Schlüssel-ARN, die Schlüssel-ID, der Alias-ARN oder der Aliasname für den KMS-Schlüssel. Um einen KMS-Schlüssel in einem anderen zu verwenden AWS-Konto, geben Sie den Schlüssel-ARN oder den Alias-ARN an. Nachdem RDS die Datenbankanmeldeinformationen für einen DB-Cluster verwaltet hat, können Sie den KMS-Schlüssel, der zum Verschlüsseln des Secrets verwendet wird, nicht mehr ändern.

Sie können andere Einstellungen auswählen, die Ihren Anforderungen entsprechen.

Weitere Informationen zu den verfügbaren Einstellungen beim Erstellen eines Multi-AZ-DB-Clusters finden Sie unter Einstellungen zum Erstellen von Multi-AZ-DB-Clustern. Weitere Informationen zu den verfügbaren Einstellungen beim Ändern eines Multi-AZ-DB-Clusters finden Sie unter Einstellungen zum Ändern von Multi-AZ-DB-Clustern.

In diesem Beispiel wird ein Multi-AZ-DB-Cluster erstellt und angegeben, dass RDS das Passwort in Secrets Manager verwaltet. Das Secret wird mit dem KMS-Schlüssel verschlüsselt, der von Secrets Manager bereitgestellt wird.

Für LinuxmacOS, oderUnix:

aws rds create-db-cluster \ --db-cluster-identifiermysql-multi-az-db-cluster\ --engine mysql \ --engine-version8.0.39\ --backup-retention-period1\ --allocated-storage4000\ --storage-type io1 \ --iops10000\ --db-cluster-instance-classdb.r6gd.xlarge\ --master-usernametestUser\ --manage-master-user-password

Windows:

aws rds create-db-cluster ^ --db-cluster-identifiermysql-multi-az-db-cluster^ --engine mysql ^ --engine-version8.0.39^ --backup-retention-period1^ --allocated-storage4000^ --storage-type io1 ^ --iops10000^ --db-cluster-instance-classdb.r6gd.xlarge^ --master-usernametestUser^ --manage-master-user-password

Wenn Sie angeben möchten, dass RDS das Hauptbenutzerpasswort in Secrets Manager verwaltet, legen Sie den ManageMasterUserPassword-Parameter in einer der folgenden Operationen auf true fest:

Wenn Sie den ManageMasterUserPassword-Parameter in einer dieser Operationen auf true festlegen, generiert RDS das Hauptbenutzerpasswort und verwaltet es während seines gesamten Lebenszyklus in Secrets Manager.

Sie können auch einen kundenverwalteten Schlüssel angeben, um das Secret zu verschlüsseln, oder den KMS-Standardschlüssel verwenden, der von Secrets Manager bereitgestellt wird. Verwenden Sie den MasterUserSecretKmsKeyId-Parameter, um einen kundenverwalteten Schlüssel anzugeben. Die AWS KMS-Schlüssel-ID ist der Schlüssel-ARN, die Schlüssel-ID, der Alias-ARN oder der Aliasname für den KMS-Schlüssel. Geben Sie den Schlüssel-ARN oder Alias-ARN an, um einen KMS-Schlüssel in einem anderen AWS-Konto zu verwenden. Nachdem RDS die Datenbankanmeldeinformationen für einen DB-Cluster verwaltet hat, können Sie den KMS-Schlüssel, der zum Verschlüsseln des Secrets verwendet wird, nicht mehr ändern.

Rotieren des Hauptbenutzerpasswort-Secrets für eine DB-Instance

Wenn RDS ein Hauptbenutzerpasswort-Secret rotiert, generiert Secrets Manager eine neue geheime Version für das vorhandene Secret. Die neue Secret-Version enthält das neue Hauptbenutzerpasswort. Amazon RDS ändert das Hauptbenutzerpasswort für die DB-Instance, sodass es dem Passwort für die neue Secret-Version entspricht.

Sie können ein Secret sofort rotieren, anstatt auf eine geplante Rotation zu warten. Ändern Sie die DB-Instance, um ein Hauptbenutzerpasswort-Secret in Secrets Manager zu rotieren. Informationen zum Ändern einer DB-Instance finden Sie unter Ändern einer Amazon RDS DB-Instance.

Sie können ein geheimes Masterbenutzerpasswort sofort mit der RDS-Konsole AWS CLI, der oder der RDS-API rotieren. Das neue Passwort ist immer 28 Zeichen lang und enthält mindestens einen Groß- und Kleinbuchstaben, eine Zahl und ein Satzzeichen.

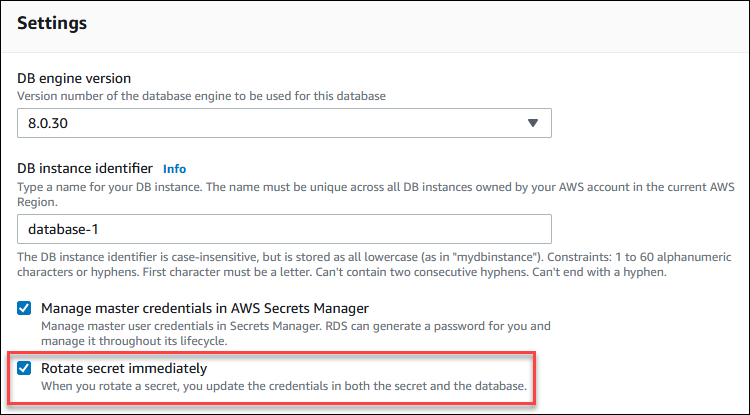

Wenn Sie das Hauptbenutzerpasswort-Secret mithilfe der RDS-Konsole rotieren möchten, ändern Sie die DB-Instance und wählen Sie die Option Rotate secret immediately (Sofortige Secret-Drehung) unter Settings (Einstellungen) aus.

Folgen Sie den Anweisungen zum Ändern einer DB-Instance mit der RDS-Konsole in Ändern einer Amazon RDS DB-Instance. Sie müssen auf der Bestätigungsseite die Option Apply immediately (Sofort anwenden) auswählen.

Verwenden Sie den modify-db-instanceBefehl und geben Sie die Option an AWS CLI, um das geheime Masterbenutzerpasswort mithilfe von zu ändern. --rotate-master-user-password Sie müssen die --apply-immediately-Option angeben, wenn Sie das Hauptpasswort rotieren.

In diesem Beispiel wird ein Hauptbenutzerpasswort-Secret rotiert.

Für LinuxmacOS, oderUnix:

aws rds modify-db-instance \ --db-instance-identifiermydbinstance\ --rotate-master-user-password \ --apply-immediately

Windows:

aws rds modify-db-instance ^ --db-instance-identifiermydbinstance^ --rotate-master-user-password ^ --apply-immediately

Sie können das geheime Masterbenutzerkennwort wechseln, indem Sie den DBInstance Vorgang Ändern verwenden und den RotateMasterUserPassword Parameter auf setzentrue. Sie müssen den ApplyImmediately-Parameter auf true festlegen, wenn Sie das Hauptpasswort rotieren.

Rotieren des Hauptbenutzerpasswort-Secrets für einen Multi-AZ-DB-Cluster

Wenn RDS ein Hauptbenutzerpasswort-Secret rotiert, generiert Secrets Manager eine neue Secret-Version für das vorhandene Secret. Die neue Secret-Version enthält das neue Hauptbenutzerpasswort. Amazon RDS ändert das Hauptbenutzerpasswort für den Multi-AZ-DB-Cluster so, dass es mit dem Passwort für die neue Secret-Version übereinstimmt.

Sie können ein Secret sofort rotieren, anstatt auf eine geplante Rotation zu warten. Wenn Sie das Hauptbenutzerpasswort-Secret in Secrets Manager rotieren möchten, ändern Sie den Multi-AZ DB-Cluster. Informationen über das Ändern eines Multi-AZ-DB-Clusters finden Sie unter Ändern eines Multi-AZ-DB-Clusters für Amazon RDS.

Sie können das geheime Masterbenutzer-Passwort sofort mit der RDS-Konsole AWS CLI, der oder der RDS-API rotieren. Das neue Passwort ist immer 28 Zeichen lang und enthält mindestens einen Groß- und Kleinbuchstaben, eine Zahl und ein Satzzeichen.

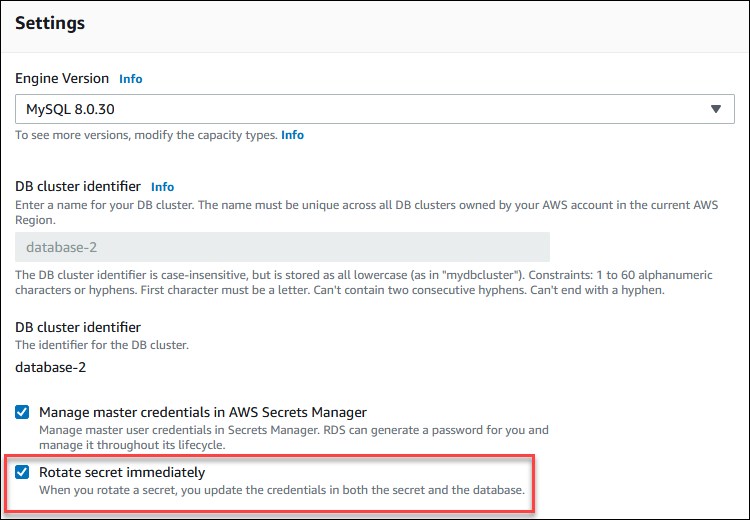

Wenn Sie das Hauptbenutzerpasswort-Secret mithilfe der RDS-Konsole rotieren möchten, ändern Sie den Multi-AZ DB-Cluster und wählen Sie die Option Rotate secret immediately (Sofortige Secret-Drehung) unter Settings (Einstellungen) aus.

Folgen Sie den Anweisungen zum Ändern eines Multi-AZ DB-Clusters mit der RDS-Konsole in Ändern eines Multi-AZ-DB-Clusters für Amazon RDS. Sie müssen auf der Bestätigungsseite die Option Apply immediately (Sofort anwenden) auswählen.

Verwenden Sie den modify-db-clusterBefehl und geben Sie die Option an AWS CLI, um das geheime Masterbenutzerpasswort mithilfe von zu ändern. --rotate-master-user-password Sie müssen die --apply-immediately-Option angeben, wenn Sie das Hauptpasswort rotieren.

In diesem Beispiel wird ein Hauptbenutzerpasswort-Secret rotiert.

Für LinuxmacOS, oderUnix:

aws rds modify-db-cluster \ --db-cluster-identifiermydbcluster\ --rotate-master-user-password \ --apply-immediately

Windows:

aws rds modify-db-cluster ^ --db-cluster-identifiermydbcluster^ --rotate-master-user-password ^ --apply-immediately

Sie können das geheime Masterbenutzerkennwort wechseln, indem Sie den DBCluster Vorgang Ändern verwenden und den RotateMasterUserPassword Parameter auf setzentrue. Sie müssen den ApplyImmediately-Parameter auf true festlegen, wenn Sie das Hauptpasswort rotieren.

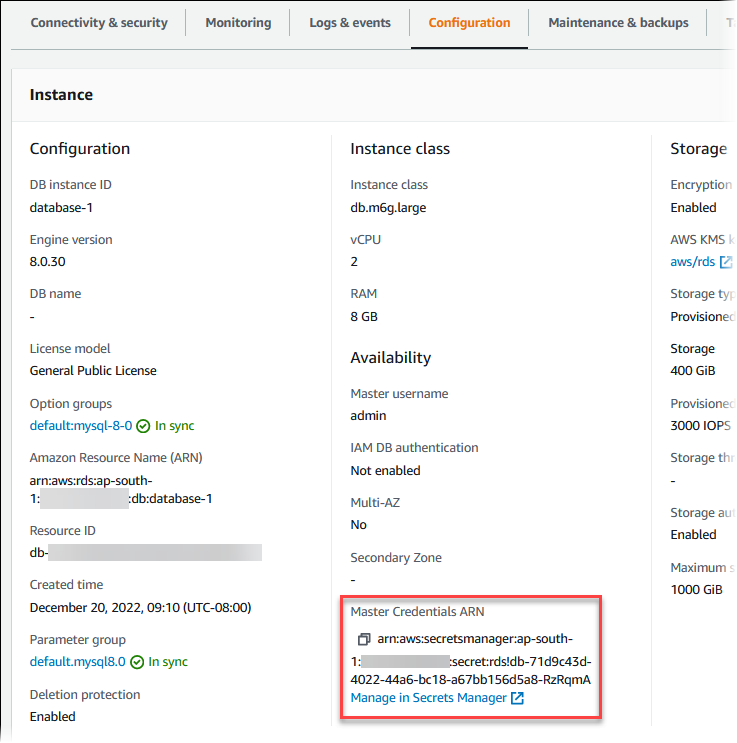

Anzeigen der Details zu einem Secret für eine DB-Instance

Sie können Ihre Secrets mit der Konsole (https://console.aws.amazon.com/secretsmanager/

Sie finden den Amazon-Ressourcennamen (ARN) eines von RDS verwalteten Secrets im Secrets Manager mit der RDS-Konsole AWS CLI, der oder der RDS-API.

So zeigen Sie die Details zu einem von RDS verwalteten Secret in Secrets Manager an

Melden Sie sich bei der an AWS Management Console und öffnen Sie die Amazon RDS-Konsole unter https://console.aws.amazon.com/rds/

. -

Wählen Sie im Navigationsbereich Datenbanken aus.

-

Wählen Sie den Namen der entsprechenden DB-Instance aus, um deren Details anzuzeigen.

-

Wählen Sie die Registerkarte Konfiguration aus.

Unter Master Credentials ARN (ARN der Hauptanmeldeinformationen) können Sie den geheimen ARN einsehen.

Sie können dem Link Manage in Secrets Manager (In Secrets Manager verwalten) folgen, um das Secret in der Secrets-Manager-Konsole anzuzeigen und zu verwalten.

Sie können den describe-db-instancesRDS-CLI-Befehl verwenden, um die folgenden Informationen zu einem von RDS verwalteten Geheimnis in Secrets Manager zu finden:

-

SecretArn– Der ARN des Secrets -

SecretStatus– Der Status des SecretsMögliche Werte für den Status sind u. a. folgende:

-

creating– Das Secret wird erstellt. -

active– Das Secret ist für den normalen Gebrauch und die Rotation verfügbar. -

rotating– Das Secret wird rotiert. -

impaired– Das Secret kann für den Zugriff auf Datenbankanmeldeinformationen verwendet werden, es kann jedoch nicht rotiert werden. Ein Secret kann diesen Status haben, wenn beispielsweise die Berechtigungen geändert werden, sodass RDS nicht mehr auf das Secret oder den KMS-Schlüssel für das Secret zugreifen kann.Wenn ein Secret diesen Status hat, können Sie die Bedingung korrigieren, die den Status verursacht hat. Wenn Sie die Bedingung korrigieren, die den Status verursacht hat, behält der Status bis zur nächsten Rotation den Wert

impaired. Alternativ können Sie die DB-Instance ändern, um die automatische Verwaltung von Datenbankanmeldeinformationen zu deaktivieren, und dann die DB-Instance erneut ändern, um die automatische Verwaltung von Datenbankanmeldeinformationen zu aktivieren. Verwenden Sie die--manage-master-user-passwordOption im modify-db-instanceBefehl, um die DB-Instance zu ändern.

-

-

KmsKeyId– Der ARN des KMS-Schlüssels, der verwendet wird, um das Secret zu verschlüsseln

Geben Sie die --db-instance-identifier-Option an, um die Ausgabe für eine bestimmte DB-Instance anzuzeigen. Dieses Beispiel zeigt die Ausgabe für ein Secret, das von einer DB-Instance verwendet wird.

aws rds describe-db-instances --db-instance-identifiermydbinstance

Das folgende Beispiel zeigt die Ausgabe für ein Secret:

"MasterUserSecret": {

"SecretArn": "arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!db-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx",

"SecretStatus": "active",

"KmsKeyId": "arn:aws:kms:eu-west-1:123456789012:key/0987dcba-09fe-87dc-65ba-ab0987654321"

}Wenn Sie über den geheimen ARN verfügen, können Sie mit dem get-secret-valueSecrets Manager-CLI-Befehl Details zum Secret Manager anzeigen.

Dieses Beispiel zeigt die Details für das Secret in der vorherigen Beispielausgabe.

Für LinuxmacOS, oderUnix:

aws secretsmanager get-secret-value \ --secret-id 'arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!db-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx'

Windows:

aws secretsmanager get-secret-value ^ --secret-id 'arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!db-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx'

Sie können den ARN, den Status und den KMS-Schlüssel für ein von RDS verwaltetes Geheimnis in Secrets Manager anzeigen, indem Sie den DBInstances Vorgang Describe verwenden und den DBInstanceIdentifier Parameter auf eine DB-Instance-ID setzen. Details zum Secret sind in der Ausgabe enthalten

Wenn Sie über den geheimen ARN verfügen, können Sie mithilfe des GetSecretValueSecrets Manager-Vorgangs Details zu dem Secret anzeigen.

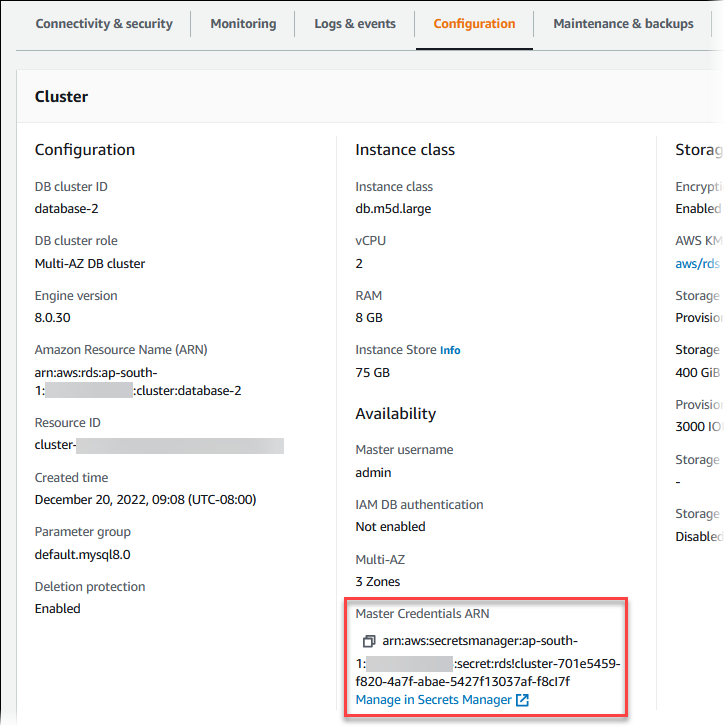

Anzeigen der Details zu einem Secret für einen Multi-AZ-DB-Cluster

Sie können Ihre Secrets mit der Konsole (https://console.aws.amazon.com/secretsmanager/

Sie finden den Amazon-Ressourcennamen (ARN) eines von RDS verwalteten Secrets im Secrets Manager mit der RDS-Konsole AWS CLI, der oder der RDS-API.

So zeigen Sie die Details zu einem von RDS verwalteten Secret in Secrets Manager an

Melden Sie sich bei der an AWS Management Console und öffnen Sie die Amazon RDS-Konsole unter https://console.aws.amazon.com/rds/

. -

Wählen Sie im Navigationsbereich Datenbanken aus.

-

Wählen Sie den Namen des Multi-AZ-DB-Clusters aus, um dessen Details anzuzeigen.

-

Wählen Sie die Registerkarte Konfiguration aus.

Unter Master Credentials ARN (ARN der Hauptanmeldeinformationen) können Sie den geheimen ARN einsehen.

Sie können dem Link Manage in Secrets Manager (In Secrets Manager verwalten) folgen, um das Secret in der Secrets-Manager-Konsole anzuzeigen und zu verwalten.

Sie können den AWS CLI describe-db-clustersBefehl RDS verwenden, um die folgenden Informationen zu einem Secret zu finden, das von RDS in Secrets Manager verwaltet wird:

-

SecretArn– Der ARN des Secrets -

SecretStatus– Der Status des SecretsMögliche Werte für den Status sind u. a. folgende:

-

creating– Das Secret wird erstellt. -

active– Das Secret ist für den normalen Gebrauch und die Rotation verfügbar. -

rotating– Das Secret wird rotiert. -

impaired– Das Secret kann für den Zugriff auf Datenbankanmeldeinformationen verwendet werden, es kann jedoch nicht rotiert werden. Ein Secret kann diesen Status haben, wenn beispielsweise die Berechtigungen geändert werden, sodass RDS nicht mehr auf das Secret oder den KMS-Schlüssel für das Secret zugreifen kann.Wenn ein Secret diesen Status hat, können Sie die Bedingung korrigieren, die den Status verursacht hat. Wenn Sie die Bedingung korrigieren, die den Status verursacht hat, behält der Status bis zur nächsten Rotation den Wert

impaired. Alternativ können Sie den DB-Cluster ändern, um die automatische Verwaltung von Datenbankanmeldeinformationen zu deaktivieren, und dann den DB-Cluster erneut ändern, um die automatische Verwaltung von Datenbankanmeldeinformationen zu aktivieren. Verwenden Sie die--manage-master-user-passwordOption im modify-db-clusterBefehl, um den DB-Cluster zu ändern.

-

-

KmsKeyId– Der ARN des KMS-Schlüssels, der verwendet wird, um das Secret zu verschlüsseln

Geben Sie die --db-cluster-identifier-Option an, um die Ausgabe für einen bestimmten DB-Cluster anzuzeigen. Dieses Beispiel zeigt die Ausgabe für ein Secret, das von einem DB-Cluster verwendet wird.

aws rds describe-db-clusters --db-cluster-identifiermydbcluster

Das folgende Beispiel zeigt die Ausgabe für ein Secret:

"MasterUserSecret": {

"SecretArn": "arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!cluster-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx",

"SecretStatus": "active",

"KmsKeyId": "arn:aws:kms:eu-west-1:123456789012:key/0987dcba-09fe-87dc-65ba-ab0987654321"

}Wenn Sie über den geheimen ARN verfügen, können Sie mit dem get-secret-valueSecrets Manager-CLI-Befehl Details zum Secret Manager anzeigen.

Dieses Beispiel zeigt die Details für das Secret in der vorherigen Beispielausgabe.

Für LinuxmacOS, oderUnix:

aws secretsmanager get-secret-value \ --secret-id 'arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!cluster-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx'

Windows:

aws secretsmanager get-secret-value ^ --secret-id 'arn:aws:secretsmanager:eu-west-1:123456789012:secret:rds!cluster-033d7456-2c96-450d-9d48-f5de3025e51c-xmJRDx'

Sie können den ARN, den Status und den KMS-Schlüssel für ein von RDS verwaltetes Geheimnis im Secrets Manager anzeigen, indem Sie den Vorgang DBClustersDescribe RDS verwenden und den DBClusterIdentifier Parameter auf eine DB-Cluster-ID setzen. Details zum Secret sind in der Ausgabe enthalten

Wenn Sie über den geheimen ARN verfügen, können Sie mithilfe des GetSecretValueSecrets Manager-Vorgangs Details zu dem Secret anzeigen.

Details zu einem geheimen Schlüssel für eine Tenant-Datenbank anzeigen

Sie können Ihre Secrets mit der Konsole (https://console.aws.amazon.com/secretsmanager/

Den Amazon-Ressourcennamen (ARN) eines von Amazon RDS verwalteten Geheimnisses finden Sie in AWS Secrets Manager der Amazon RDS-Konsole AWS CLI, der oder der Amazon RDS-API.

Um die Details zu einem von Amazon RDS verwalteten Geheimnis AWS Secrets Manager für eine Tenant-Datenbank anzuzeigen

Melden Sie sich bei der an AWS Management Console und öffnen Sie die Amazon RDS-Konsole unter https://console.aws.amazon.com/rds/

. -

Wählen Sie im Navigationsbereich Datenbanken aus.

-

Wählen Sie den Namen der DB-Instance, die die Tenant-Datenbank enthält, um deren Details anzuzeigen.

-

Wählen Sie die Registerkarte Konfiguration aus.

Suchen Sie im Abschnitt Tenant-Datenbanken die Tenant-Datenbank und sehen Sie sich ihren ARN für Master-Anmeldeinformationen an.

Sie können dem Link Manage in Secrets Manager (In Secrets Manager verwalten) folgen, um das Secret in der Secrets-Manager-Konsole anzuzeigen und zu verwalten.

Sie können den describe-tenant-databasesAmazon AWS CLI RDS-Befehl verwenden, um die folgenden Informationen über ein von Amazon RDS verwaltetes Geheimnis in AWS Secrets Manager einer Mandantendatenbank zu finden:

-

SecretArn– Der ARN des Secrets -

SecretStatus– Der Status des SecretsMögliche Werte für den Status sind u. a. folgende:

-

creating– Das Secret wird erstellt. -

active– Das Secret ist für den normalen Gebrauch und die Rotation verfügbar. -

rotating– Das Secret wird rotiert. -

impaired– Das Secret kann für den Zugriff auf Datenbankanmeldeinformationen verwendet werden, es kann jedoch nicht rotiert werden. Ein Geheimnis kann diesen Status haben, wenn beispielsweise die Berechtigungen geändert werden, sodass Amazon RDS nicht mehr auf das Geheimnis oder den KMS-Schlüssel für das Geheimnis zugreifen kann.Wenn ein Secret diesen Status hat, können Sie die Bedingung korrigieren, die den Status verursacht hat. Wenn Sie die Bedingung korrigieren, die den Status verursacht hat, behält der Status bis zur nächsten Rotation den Wert

impaired. Alternativ können Sie die Tenant-Datenbank ändern, um die automatische Verwaltung von Datenbankanmeldedaten zu deaktivieren, und dann die Tenant-Datenbank erneut ändern, um die automatische Verwaltung von Datenbankanmeldedaten zu aktivieren. Verwenden Sie die--manage-master-user-passwordOption im modify-tenant-databaseBefehl, um die Tenant-Datenbank zu ändern.

-

-

KmsKeyId– Der ARN des KMS-Schlüssels, der verwendet wird, um das Secret zu verschlüsseln

Geben Sie die --db-instance-identifier Option an, um die Ausgabe für Tenant-Datenbanken in einer bestimmten DB-Instance anzuzeigen. Sie können auch die --tenant-db-name Option angeben, um die Ausgabe für eine bestimmte Tenant-Datenbank anzuzeigen. Dieses Beispiel zeigt die Ausgabe für ein Geheimnis, das von einer Tenant-Datenbank verwendet wird.

aws rds describe-tenant-databases \ --db-instance-identifier database-3 \ --query "TenantDatabases[0].MasterUserSecret"

Das folgende Beispiel zeigt die Ausgabe für ein Secret:

{

"SecretArn": "arn:aws:secretsmanager:us-east-2:123456789012:secret:rds!db-ABC123",

"SecretStatus": "active",

"KmsKeyId": "arn:aws:kms:us-east-2:123456789012:key/aa11bb22-####-####-####-fedcba123456"

}Wenn Sie den geheimen ARN haben, können Sie mit dem get-secret-valueSecrets AWS CLI Manager-Befehl Details zum Secret anzeigen.

Dieses Beispiel zeigt die Details für das Secret in der vorherigen Beispielausgabe.

Für LinuxmacOS, oderUnix:

aws secretsmanager get-secret-value \ --secret-id 'arn:aws:secretsmanager:us-east-2:123456789012:secret:rds!db-ABC123'

Windows:

aws secretsmanager get-secret-value ^ --secret-id 'arn:aws:secretsmanager:us-east-2:123456789012:secret:rds!db-ABC123'

Sie können den ARN, den Status und den KMS-Schlüssel für ein von Amazon RDS verwaltetes Geheimnis anzeigen, AWS Secrets Manager indem Sie den DescribeTenantDatabasesVorgang verwenden und den DBInstanceIdentifier Parameter auf eine DB-Instance-ID setzen. Sie können den TenantDBName Parameter auch auf einen bestimmten Namen der Mandantendatenbank festlegen. Details zum Secret sind in der Ausgabe enthalten

Wenn Sie über den geheimen ARN verfügen, können Sie mithilfe des GetSecretValueSecrets Manager-Vorgangs Details zu dem Secret anzeigen.

Verfügbarkeit von Regionen und Versionen

Die Verfügbarkeit von Funktionen und der Support variieren zwischen bestimmten Versionen der einzelnen Datenbank-Engines und in allen AWS-Regionen. Weitere Informationen zur Verfügbarkeit von Versionen und Regionen für die Integration von Secrets Manager in Amazon RDS finden Sie unter Unterstützte Regionen und DB-Engines für die Secrets Manager Manager-Integration mit Amazon RDS.