기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS Config 규칙 에서 지원 AWS Audit Manager

Audit Manager를 사용하여 AWS Config 평가를 감사의 증거로 캡처할 수 있습니다. 사용자 지정 컨트롤을 생성하거나 편집할 때 하나 이상의 AWS Config 규칙을 증거 수집을 위한 데이터 소스 매핑으로 지정할 수 있습니다.는 이러한 규칙을 기반으로 규정 준수 검사를 AWS Config 수행하고 Audit Manager는 결과를 규정 준수 검사 증거로 보고합니다.

관리형 규칙 외에도, 사용자 지정 규칙을 컨트롤 데이터 소스에 매핑할 수 있습니다.

중요 사항

-

Audit Manager는 서비스 연결 AWS Config 규칙에서 증거를 수집하지 않습니다. 단, Comformance Pack과 AWS Organizations의 서비스 연결 규칙은 예외입니다.

-

Audit Manager는 AWS Config 규칙을 관리하지 않습니다. 증거 수집을 시작하기 전에 현재 AWS Config 규칙 파라미터를 검토하는 것이 좋습니다. 그런 다음, 선택한 프레임워크의 요구사항과 비교하여 해당 파라미터를 검증하세요. 필요하다면, AWS Config에서 규칙 파라미터를 업데이트하여 프레임워크 요구사항에 맞출 수 있습니다. 이렇게 하면 평가 시 해당 프레임워크에 대한 정확한 규정 준수 검사 증거를 수집할 수 있습니다.

예를 들어, CIS v1.2.0에 대한 평가를 생성한다고 가정해 보겠습니다. 이 프레임워크에는 IAM 암호 정책에 최소 길이 14 이상이 필요한지 확인하세요라는 컨트롤이 있습니다. 에서 AWS Configiam-password-policy 규칙에는 암호 길이를 확인하는

MinimumPasswordLength파라미터가 있습니다. 이 파라미터의 기본값은 문자 14개입니다. 결과적으로, 규칙은 컨트롤 요구 사항에 맞게 조정됩니다. 기본 파라미터 값을 사용하지 않는 경우, 사용하는 값이 CIS v1.2.0의 14자 요구 사항과 같거나 더 큰지 확인하세요. AWS Config 설명서에서 각 관리형 규칙에 대한 기본 파라미터 세부 정보를 찾을 수 있습니다. -

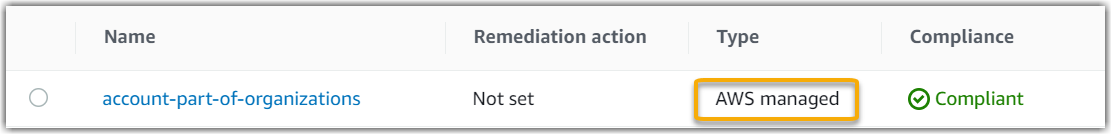

AWS Config 규칙이 관리형 규칙인지 사용자 지정 규칙인지 확인해야 하는 경우 AWS Config 콘솔

을 사용하여 확인할 수 있습니다. 왼쪽 탐색 메뉴에서 규칙을 선택하고 테이블에서 규칙을 찾습니다. 관리형 규칙인 경우, 유형 열에 AWS 관리형이 표시됩니다.

지원되는 AWS Config 관리형 규칙

Audit Manager에서 지원하는 AWS Config 관리형 규칙은 다음과 같습니다. 사용자 지정 컨트롤용 데이터 소스를 설정할 때는 다음과 같은 관리형 규칙 식별자 키워드를 사용할 수 있습니다. 아래 나열된 관리형 규칙에 대한 자세한 내용은 목록에서 항목을 선택하거나 AWS Config 사용 설명서의 AWS Config 관리형 규칙 부분을 참조하세요.

작은 정보

사용자 지정 컨트롤을 만들면서 Audit Manager 콘솔에서 관리형 규칙을 선택할 때는 규칙 이름이 아닌, 다음 규칙 식별자 키워드 중 하나를 찾아야 합니다. 규칙 이름과 규칙 식별자 간의 차이점과 관리형 규칙의 식별자를 찾는 방법에 대한 자세한 내용은 이 사용 설명서의 문제 해결 부분을 참조하세요.

| 지원되는 AWS Config 관리형 규칙 키워드 |

|---|

|

|

Audit Manager에서 AWS Config 사용자 지정 규칙 사용

사용자 AWS Config 지정 규칙을 감사 보고를 위한 데이터 소스로 사용할 수 있습니다. 컨트롤에 AWS Config 규칙에 매핑된 데이터 소스가 있는 경우 Audit Manager는 AWS Config 규칙에 의해 생성된 평가를 추가합니다.

사용할 수 있는 사용자 지정 규칙은 Audit Manager에 로그인 AWS 계정 하는에 따라 다릅니다. 에서 사용자 지정 규칙에 액세스할 수 있는 경우 Audit Manager에서 사용자 지정 규칙을 데이터 소스 매핑으로 사용할 AWS Config수 있습니다.

-

개별 AWS 계정- 계정으로 생성한 사용자 지정 규칙을 사용할 수 있습니다.

-

조직 계정의 경우 - 구성원 수준의 사용자 지정 규칙을 사용하거나, AWS Config에서 이용할 수 있는 조직 수준의 사용자 지정 규칙을 모두 사용할 수 있습니다.

사용자 지정 규칙을 컨트롤의 데이터 소스로 매핑한 후, Audit Manager에서 해당 컨트롤을 사용자 지정 프레임워크에 추가할 수 있습니다.

추가적인 리소스

-

이 데이터 소스 유형의 문제에 대한 도움말을 찾으려면 내 평가는에서 규정 준수 검사 증거를 수집하지 않습니다. AWS Config 및 AWS Config 통합 문제 섹션을 참조하세요.

-

이 데이터 소스 유형을 사용하여 사용자 지정 컨트롤을 생성하려면 에서 사용자 지정 컨트롤 생성 AWS Audit Manager 섹션을 참조하세요.

-

사용자 지정 컨트롤을 사용하는 사용자 지정 프레임워크를 생성하려면 에서 사용자 지정 프레임워크 생성 AWS Audit Manager 섹션을 참조하세요.

-

기존 사용자 지정 프레임워크에 사용자 지정 컨트롤을 추가하려면 에서 사용자 지정 프레임워크 편집 AWS Audit Manager 섹션을 참조하세요.

-

에서 사용자 지정 규칙을 생성하려면 AWS Config 개발자 안내서의 에 대한 사용자 지정 규칙 개발을 AWS Config AWS Config참조하세요.