Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Reglas de AWS Config con el apoyo de AWS Audit Manager

Puede usar Audit Manager para capturar AWS Config las evaluaciones como evidencia para las auditorías. Al crear o editar un control personalizado, puede especificar una o más AWS Config reglas como mapeo de fuentes de datos para la recopilación de pruebas. AWS Config realiza comprobaciones de conformidad en función de estas reglas, y Audit Manager informa de los resultados como evidencia de las comprobaciones de conformidad.

Además de las reglas gestionadas, también puede asignar sus reglas personalizadas a un origen de datos de control.

Contenido

Puntos clave

-

Audit Manager no recopila pruebas de las reglas de AWS Config vinculadas a servicios, con la excepción de las reglas vinculadas a servicios de los paquetes de conformidad y de AWS Organizations.

-

Audit Manager no gestiona AWS Config las reglas por usted. Antes de iniciar la recopilación de pruebas, le recomendamos que revise los parámetros actuales de AWS Config la regla. A continuación, valide esos parámetros según los requisitos del marco que haya elegido. Si es necesario, puede actualizar los parámetros de una regla de AWS Configpara que se ajusten a los requisitos del marco. Esto ayudará a garantizar que sus evaluaciones recopilan las pruebas de control de conformidad correctas para ese marco.

Supongamos, por ejemplo, que está creando una evaluación para CIS v1.2.0. Este marco tiene un control denominado Ensure IAM password policy requires a minimum length of 14 or greater. En AWS Config, la iam-password-policyregla tiene un

MinimumPasswordLengthparámetro que comprueba la longitud de la contraseña. El valor predeterminado para este parámetro es 14 caracteres. Por lo tanto, la regla concuerda con los requisitos de control establecidos. Si no utiliza el valor de parámetro predeterminado, asegúrese de que sea igual o superior al requisito de 14 caracteres establecido en CIS v1.2.0. Puede encontrar los detalles de los parámetros predeterminados de cada regla administrada en la documentación de AWS Config. -

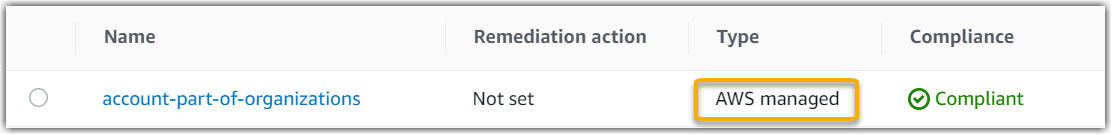

Si necesita comprobar si una AWS Config regla es una regla administrada o una regla personalizada, puede hacerlo mediante la AWS Config consola

. En el menú de navegación de la izquierda, seleccione Reglas y busque la regla en la tabla. Si es una regla administrada, la columna Tipo muestra la regla AWS administrada.

Reglas AWS Config administradas compatibles

Audit Manager admite las siguientes reglas AWS Config gestionadas. Puede utilizar cualquiera de las siguientes palabras clave identificadoras de reglas administradas al configurar un origen de datos para un control personalizado. Para obtener más información sobre cualquiera de las reglas administradas que se enumeran a continuación, elija un elemento de la lista o consulte las reglas administradas de AWS Config en la Guía del usuario de AWS Config .

sugerencia

Asegúrese de buscar una de las siguientes palabras clave identificadoras de reglas en vez de el nombre de la regla al elegir una regla gestionada en la consola de Audit Manager durante la creación de un control personalizado. Para obtener información sobre la diferencia entre el nombre de la regla, el identificador de la regla y cómo encontrar el identificador de una regla administrada, consulte la sección de solución de problemas de esta guía del usuario.

| Palabras clave de reglas AWS Config administradas compatibles |

|---|

|

|

Uso de reglas AWS Config personalizadas con Audit Manager

Puede utilizar reglas AWS Config personalizadas como fuente de datos para los informes de auditoría. Cuando un control tiene una fuente de datos asignada a una AWS Config regla, Audit Manager agrega la evaluación que creó la AWS Config regla.

Las reglas personalizadas que puede utilizar dependen de la forma con la Cuenta de AWS que inicie sesión en Audit Manager. Si puede acceder a una regla personalizada en AWS Config, puede utilizarla como mapeo de fuentes de datos en Audit Manager.

-

Para uso individual Cuentas de AWS: puede usar cualquiera de las reglas personalizadas que creó con su cuenta.

-

Para las cuentas que forman parte de una organización: también puedes usar cualquiera de sus reglas personalizadas de nivel miembro. O bien, puede usar cualquiera de las reglas personalizadas a nivel de organización que estén disponibles en AWS Config.

Tras asignar las reglas personalizadas como origen de datos para un control, puede añadir ese control a un marco personalizado en Audit Manager.

Recursos adicionales

-

Para obtener ayuda con problemas relacionados con este tipo de origen de datos, consulte Mi evaluación no consiste en recopilar pruebas de control de cumplimiento de AWS Config y AWS Config integration issues.

-

Para crear un control personalizado con este tipo de origen de datos, consulte Crear un control personalizado en AWS Audit Manager.

-

Para crear un marco personalizado que utilice el control personalizado, consulte Crear un marco personalizado en AWS Audit Manager.

-

Para añadir el control personalizado a un marco personalizado existente, consulte Edición de un marco personalizado en AWS Audit Manager.

-

Para crear una regla personalizada en AWS Config, consulta Cómo desarrollar una regla personalizada AWS Config en la Guía para AWS Config desarrolladores.