기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

보안 OU - 보안 도구 계정

| 간단한 설문 |

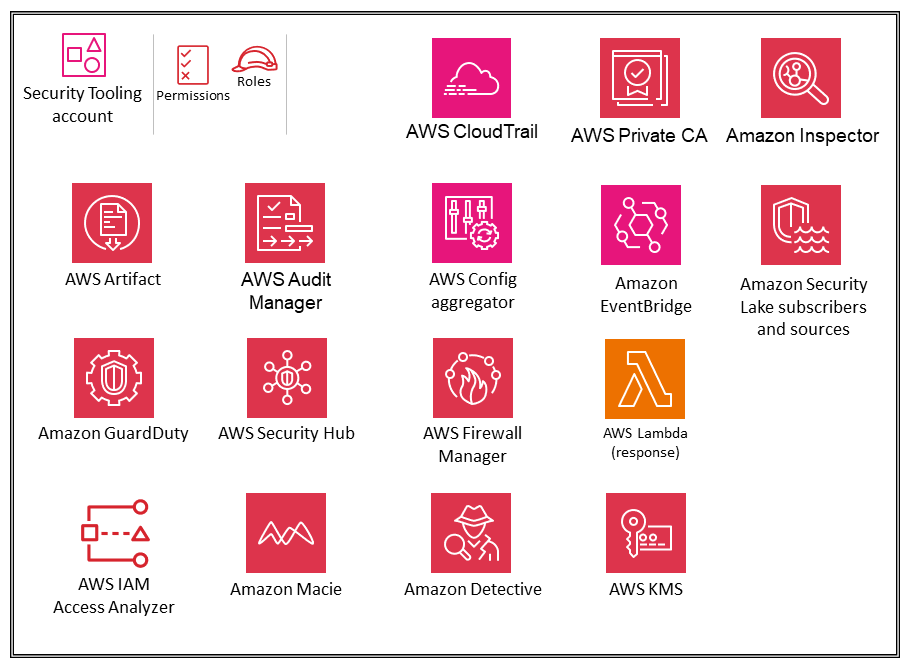

다음 다이어그램은 Security Tooling 계정에 구성된 AWS 보안 서비스를 보여줍니다.

Security Tooling 계정은 보안 서비스 운영, AWS 계정 모니터링, 보안 알림 및 응답 자동화 전용입니다. 보안 목표에는 다음이 포함됩니다.

-

보안 가드레일, 모니터링 및 대응에 대한 액세스를 관리할 수 있는 제어된 액세스 권한을 전용 계정에 제공합니다.

-

적절한 중앙 집중식 보안 인프라를 유지하여 보안 운영 데이터를 모니터링하고 추적성을 유지합니다. 탐지, 조사 및 대응은 보안 수명 주기의 필수 부분이며 품질 프로세스, 법적 또는 규정 준수 의무, 위협 식별 및 대응 노력을 지원하는 데 사용할 수 있습니다.

-

암호화 키 및 보안 그룹 설정과 같은 적절한 보안 구성 및 작업에 대한 또 다른 제어 계층을 유지하여 defense-in-depth 조직 전략을 추가로 지원합니다. 보안 운영자가 작동하는 계정입니다. AWS 조직 전체의 정보를 보기 위한 읽기 전용/감사 역할은 일반적인 반면, 쓰기/수정 역할은 수가 제한되고 엄격하게 제어되고 모니터링되며 로깅됩니다.

설계 고려 사항

-

AWS Control Tower는 기본적으로 보안 OU 감사 계정 아래에 있는 계정의 이름을 지정합니다. AWS Control Tower 설정 중에 계정의 이름을 바꿀 수 있습니다.

-

보안 도구 계정이 두 개 이상 있는 것이 적절할 수 있습니다. 예를 들어 보안 이벤트 모니터링 및 대응은 전담 팀에 할당되는 경우가 많습니다. 네트워크 보안은 클라우드 인프라 또는 네트워크 팀과 협력하여 자체 계정 및 역할을 보증할 수 있습니다. 이러한 분할은 중앙 집중식 보안 엔클레이브를 분리하는 목표를 유지하고 업무 분리, 최소 권한 및 팀 할당의 잠재적 단순성을 더욱 강조합니다. AWS Control Tower를 사용하는 경우 보안 OU에서 추가 AWS 계정 생성을 제한합니다.

보안 서비스의 위임된 관리자

Security Tooling 계정은 AWS 계정 전체에서 관리자/멤버 구조로 관리되는 보안 서비스의 관리자 계정 역할을 합니다. 앞서 언급했듯이 이는 AWS Organizations 위임된 관리자 기능을 통해 처리됩니다. 현재 위임된 관리자를 지원하는 AWS SRA의 서비스에는 루트 액세스에 대한 IAM 중앙 집중식 관리, AWS Config, AWS Firewall Manager, Amazon GuardDuty, AWS IAM Access Analyzer, Amazon Macie, AWS Security Hub CSPM, Amazon Detective, AWS Audit Manager, Amazon Inspector, AWS CloudTrail 및 AWS Systems Manager가 포함됩니다. 보안 팀은 이러한 서비스의 보안 기능을 관리하고 보안 관련 이벤트 또는 조사 결과를 모니터링합니다.

IAM Identity Center는 멤버 계정에 대한 위임된 관리를 지원합니다. AWS SRA는 공유 서비스 계정의 IAM Identity Center 섹션에 설명된 대로 공유 서비스 계정을 IAM Identity Center의 위임된 관리자 계정으로 사용합니다.

중앙 집중식 루트 액세스

Security Tooling 계정은 루트 액세스 기능의 IAM 중앙 집중식 관리를 위한 위임된 관리자 계정입니다. 멤버 계정에서 자격 증명 관리 및 권한 있는 루트 작업을 활성화하여 조직 수준에서이 기능을 활성화해야 합니다. 멤버 계정을 대신하여 권한 있는 루트 작업을 수행할 수 있으려면 위임된 관리자에게 명시적으로 sts:AssumeRoot 권한을 부여해야 합니다. 이 권한은 조직 관리 또는 위임된 관리자 계정에서 멤버 계정의 권한 있는 루트 작업이 활성화된 후에만 사용할 수 있습니다. 이 권한을 통해 사용자는 Security Tooling 계정에서 멤버 계정에 대한 권한 있는 루트 사용자 작업을 중앙에서 수행할 수 있습니다. 권한 있는 세션을 시작한 후 잘못 구성된 S3 버킷 정책을 삭제하고, 잘못 구성된 SQS 대기열 정책을 삭제하고, 멤버 계정에 대한 루트 사용자 자격 증명을 삭제하고, 멤버 계정에 대한 루트 사용자 자격 증명을 다시 활성화할 수 있습니다. 콘솔, AWS CLI 또는 APIs..

CloudTrail

AWS CloudTrail

AWS SRA에서 보안 도구 계정은 CloudTrail을 관리하기 위한 위임된 관리자 계정입니다. 조직 추적 로그를 저장할 해당 S3 버킷이 로그 아카이브 계정에 생성됩니다. 이는 CloudTrail 로그 권한의 관리 및 사용을 분리하기 위한 것입니다. 조직 추적에 대한 로그 파일을 저장하기 위해 S3 버킷을 생성하거나 업데이트하는 방법에 대한 자세한 내용은 AWS CloudTrail 설명서를 참조하세요.

참고

관리 계정과 위임된 관리자 계정 모두에서 조직 추적을 생성하고 관리할 수 있습니다. 그러나 가장 좋은 방법은 관리 계정에 대한 액세스를 제한하고 사용 가능한 경우 위임된 관리자 기능을 사용하는 것입니다.

설계 고려 사항

AWS Security Hub CSPM

이전에 AWS Security Hub로 알려진 AWS Security Hub Cloud Security Posture Management(CSPM)

Security Hub CSPM은 AWS Organizations와 통합되어 AWS 조직의 모든 기존 및 향후 계정에서 보안 태세 관리를 간소화합니다. 위임된 관리자 계정(이 경우 Security Tooling)의 Security Hub CSPM 중앙 구성 기능을 사용하여 여러 리전의 조직 계정 및 조직 단위(OUs)에서 Security Hub CSPM 서비스, 보안 표준 및 보안 제어를 구성하는 방법을 지정할 수 있습니다. 홈 리전이라고 하는 한 기본 리전에서 몇 단계로 이러한 설정을 구성할 수 있습니다. 중앙 구성을 사용하지 않는 경우 각 계정 및 리전에서 Security Hub CSPM을 별도로 구성해야 합니다. 위임된 관리자는 계정 및 OUs 각 리전에서 별도로 설정을 구성할 수 있는 자체 관리형 또는 위임된 관리자가 여러 리전에서 멤버 계정 또는 OU를 구성할 수 있는 중앙 관리형으로 지정할 수 있습니다. 조직의 모든 계정과 OU를 중앙 관리형, 자체 관리형 또는 이 둘의 조합으로 지정할 수 있습니다. 이렇게 하면 각 OU 및 계정에 대해 수정할 수 있는 유연성을 제공하면서 일관된 구성의 적용을 간소화할 수 있습니다.

Security Hub CSPM 위임된 관리자 계정은 모든 멤버 계정의 조사 결과를 보고, 인사이트를 보고, 세부 정보를 제어할 수도 있습니다. 위임된 관리자 계정 내에서 집계 리전을 추가로 지정하여 계정 및 연결된 리전에서 조사 결과를 중앙 집중화할 수 있습니다. 조사 결과는 집계자 리전과 다른 모든 리전 간에 지속적으로 양방향으로 동기화됩니다.

Security Hub CSPM은 여러 AWS 서비스와의 통합을 지원합니다. Amazon GuardDuty, AWS Config, Amazon Macie, AWS IAM Access Analyzer, AWS Firewall Manager, Amazon Inspector 및 AWS Systems Manager Patch Manager는 Security Hub CSPM에 조사 결과를 제공할 수 있습니다. Security Hub CSPM은 AWS Security Finding Format(ASFF)이라는 표준 형식을 사용하여 조사 결과를 처리합니다. Security Hub CSPM은 통합 제품 전반의 조사 결과를 상호 연관시켜 가장 중요한 조사 결과의 우선순위를 지정합니다. Security Hub CSPM 조사 결과의 메타데이터를 보강하여 보안 조사 결과의 컨텍스트화, 우선순위 지정 및 조치를 개선할 수 있습니다. 이 보강은 Security Hub CSPM에 수집된 모든 결과에 리소스 태그, 새 AWS 애플리케이션 태그 및 계정 이름 정보를 추가합니다. 이를 통해 자동화 규칙에 대한 조사 결과를 미세 조정하고, 조사 결과 및 인사이트를 검색 또는 필터링하고, 애플리케이션별로 보안 태세 상태를 평가할 수 있습니다. 또한 자동화 규칙을 사용하여 조사 결과를 자동으로 업데이트할 수 있습니다. Security Hub CSPM은 조사 결과를 수집할 때 조사 결과 억제, 심각도 변경, 조사 결과에 메모 추가와 같은 다양한 규칙 작업을 적용할 수 있습니다. 이러한 규칙 작업은 조사 결과가 연결된 리소스 또는 계정 IDs 또는 제목과 같이 조사 결과가 지정된 기준과 일치할 때 적용됩니다. 자동화 규칙을 사용하여 ASFF에서 선택 결과 필드를 업데이트할 수 있습니다. 규칙은 새로운 조사 결과와 업데이트된 조사 결과 모두에 적용됩니다.

보안 이벤트를 조사하는 동안 Security Hub CSPM에서 Amazon Detective로 이동하여 Amazon GuardDuty 조사 결과를 조사할 수 있습니다. Security Hub CSPM은 원활한 통합을 위해 Detective(있는 경우)와 같은 서비스에 대해 위임된 관리자 계정을 정렬할 것을 권장합니다. 예를 들어 Detective와 Security Hub CSPM 간에 관리자 계정을 정렬하지 않으면 조사 결과에서 Detective로 이동하는 것이 작동하지 않습니다. 전체 목록은 Security Hub CSPM 설명서의 Security Hub CSPM과의 AWS 서비스 통합 개요를 참조하세요.

Security Hub CSPM을 Amazon VPC의 Network Access Analyzer

Security Hub CSPM은 모니터링 기능 외에도 Amazon EventBridge와의 통합을 지원하여 특정 조사 결과의 문제 해결을 자동화합니다. 결과를 수신할 때 수행할 사용자 지정 작업을 정의할 수 있습니다. 예를 들어, 조사 결과를 티켓팅 시스템 또는 자동 문제 해결 시스템으로 전송하도록 사용자 지정 작업을 구성할 수 있습니다. 추가 토론 및 예제는 AWS 블로그 게시물 Automated Response and Remediation with AWS Security Hub

Security Hub CSPM은 서비스 연결 AWS Config 규칙을 사용하여 제어에 대한 대부분의 보안 검사를 수행합니다. 이러한 제어를 지원하려면 Security Hub CSPM이 활성화된 각 AWS 리전의 관리자(또는 위임된 관리자) 계정 및 멤버 계정을 포함한 모든 계정에서 AWS Config를 활성화해야 합니다.

설계 고려 사항

-

PCI-DSS와 같은 규정 준수 표준이 이미 Security Hub CSPM에 있는 경우 완전 관리형 Security Hub CSPM 서비스가 이를 운영하는 가장 쉬운 방법입니다. 그러나 보안, 운영 또는 비용 최적화 검사를 포함할 수 있는 자체 규정 준수 또는 보안 표준을 통합하려는 경우 AWS Config 적합성 팩은 간소화된 사용자 지정 프로세스를 제공합니다. (AWS Config 및 적합성 팩에 대한 자세한 내용은 AWS Config 섹션을 참조하세요.)

-

Security Hub CSPM의 일반적인 사용 사례는 다음과 같습니다.

-

애플리케이션 소유자에게 AWS 리소스의 보안 및 규정 준수 태세에 대한 가시성을 제공하는 대시보드

-

보안 운영, 인시던트 대응 담당자 및 위협 헌터가 AWS 계정 및 리전에서 AWS 보안 및 규정 준수 조사 결과를 분류하고 조치를 취하는 데 사용하는 보안 조사 결과의 중앙 보기

-

AWS 계정 및 리전 전체에서 중앙 집중식 보안 정보 및 이벤트 관리(SIEM) 또는 기타 보안 오케스트레이션 시스템으로 보안 및 규정 준수 조사 결과를 집계하고 라우팅하려면

설정 방법을 포함하여 이러한 사용 사례에 대한 추가 지침은 블로그 게시물 세 가지 기본 Security Hub CSPM 사용 패턴 및 배포 방법을 참조하세요

. -

구현 예제

AWS SRA 코드 라이브러리

Amazon GuardDuty

Amazon GuardDuty

기본 데이터 소스를 제공하는 것 외에도 GuardDuty는 보안 결과를 식별하는 선택적 기능을 제공합니다. 여기에는 EKS 보호, RDS 보호, S3 보호, 맬웨어 보호 및 Lambda 보호가 포함됩니다. 새 감지기의 경우 이러한 선택적 기능은 수동으로 활성화해야 하는 EKS 보호를 제외하고 기본적으로 활성화됩니다.

-

GuardDuty S3 보호를 통해 GuardDuty는 기본 CloudTrail 관리 이벤트 외에도 CloudTrail의 Amazon S3 데이터 이벤트를 모니터링합니다. 데이터 이벤트를 모니터링하면 GuardDuty가 객체 수준 API 작업을 모니터링하여 S3 버킷 내의 데이터에 대한 잠재적 보안 위험을 모니터링할 수 있습니다.

-

GuardDuty 맬웨어 보호는 연결된 Amazon Elastic Block Store(Amazon EBS) 볼륨에서 에이전트 없는 스캔을 시작하여 Amazon EC2 인스턴스 또는 컨테이너 워크로드에 맬웨어가 있는지 감지합니다. 또한 GuardDuty는 새로 업로드된 객체 또는 기존 객체의 새 버전을 스캔하여 S3 버킷에서 잠재적 맬웨어를 탐지합니다.

-

GuardDuty RDS 보호는 데이터베이스 성능에 영향을 주지 않고 Amazon Aurora 데이터베이스에 대한 액세스 활동을 프로파일링하고 모니터링하도록 설계되었습니다.

-

GuardDuty EKS 보호에는 EKS 감사 로그 모니터링 및 EKS 런타임 모니터링이 포함됩니다. EKS 감사 로그 모니터링을 통해 GuardDuty는 Amazon EKS 클러스터의 Kubernetes 감사 로그를 모니터링하고 잠재적으로 악의적이고 의심스러운 활동이 있는지 분석합니다. EKS 런타임 모니터링은 GuardDuty 보안 에이전트(Amazon EKS 추가 기능)를 사용하여 개별 Amazon EKS 워크로드에 대한 런타임 가시성을 제공합니다. GuardDuty 보안 에이전트는 잠재적으로 손상된 Amazon EKS 클러스터 내의 특정 컨테이너를 식별하는 데 도움이 됩니다. 또한 개별 컨테이너에서 기본 Amazon EC2 호스트 또는 더 광범위한 AWS 환경으로 권한을 에스컬레이션하려는 시도를 감지할 수 있습니다.

또한 GuardDuty는 데이터 소스, 여러 유형의 AWS 리소스 및 AWS 계정 내 시간에 걸친 다단계 공격을 자동으로 탐지하는 확장 위협 탐지라는 기능도 제공합니다. GuardDuty는 신호라고 하는 이러한 이벤트를 상호 연관시켜 AWS 환경에 대한 잠재적 위협으로 나타나는 시나리오를 식별한 다음 공격 시퀀스 결과를 생성합니다. 여기에는 AWS 자격 증명 오용과 관련된 침해 및 AWS 계정의 데이터 침해 시도와 관련된 위협 시나리오가 포함됩니다.GuardDuty는 모든 공격 시퀀스 조사 결과 유형을 중요한 것으로 간주합니다. 이 기능은 기본적으로 활성화되어 있으며 추가 비용은 없습니다.

AWS SRA에서 GuardDuty는 AWS Organizations를 통해 모든 계정에서 활성화되며, GuardDuty 위임된 관리자 계정(이 경우 Security Tooling 계정)의 적절한 보안 팀이 모든 결과를 보고 조치를 취할 수 있습니다.

AWS Security Hub CSPM이 활성화되면 GuardDuty 조사 결과가 자동으로 Security Hub CSPM으로 흐릅니다. Amazon Detective가 활성화되면 GuardDuty 조사 결과가 Detective 로그 수집 프로세스에 포함됩니다. GuardDuty 및 Detective는 교차 서비스 사용자 워크플로를 지원합니다. 여기서 GuardDuty는 선택한 결과에서 해당 결과를 조사하기 위해 큐레이션된 시각화 세트가 포함된 Detective 페이지로 리디렉션하는 콘솔의 링크를 제공합니다. 예를 들어 GuardDuty를 Amazon EventBridge와 통합하여 새 GuardDuty 결과에 대한 응답 자동화와 같은 GuardDuty 모범 사례를 자동화할 수도 있습니다. GuardDuty

구현 예제

AWS SRA 코드 라이브러리

Config

AWS Config

AWS AWS Config 규칙을 사용하여 AWS 리소스의 구성 설정을 평가할 수 있습니다. AWS Config는 관리형 규칙이라고 하는 사용자 지정 가능한 사전 정의된 규칙 라이브러리를 제공하거나 사용자 지정 규칙을 직접 작성할 수 있습니다. 사전 예방적 모드(리소스가 배포되기 전) 또는 탐지 모드(리소스가 배포된 후)에서 AWS Config 규칙을 실행할 수 있습니다. 구성 변경이 발생할 때, 주기적인 일정에 따라 또는 둘 다에 따라 리소스를 평가할 수 있습니다.

적합성 팩은 계정 및 리전의 단일 엔터티로 또는 AWS Organizations의 조직 전체에 배포할 수 있는 AWS Config 규칙 및 문제 해결 작업의 모음입니다. AWS Organizations 적합성 팩은 AWS Config 관리형 또는 사용자 지정 규칙 및 문제 해결 작업 목록이 포함된 YAML 템플릿을 작성하여 생성됩니다. AWS 환경 평가를 시작하려면 샘플 적합성 팩 템플릿 중 하나를 사용합니다.

AWS Config는 AWS Security Hub CSPM과 통합되어 AWS Config 관리형 및 사용자 지정 규칙 평가 결과를 Security Hub CSPM으로 전송합니다.

AWS Config 규칙은 AWS Systems Manager와 함께 사용하여 규정 미준수 리소스를 효과적으로 해결할 수 있습니다. AWS Systems Manager Explorer를 사용하여 AWS 리전의 AWS 계정에서 AWS Config 규칙의 규정 준수 상태를 수집한 다음 Systems Manager Automation 문서(런북)를 사용하여 규정 미준수 AWS Config 규칙을 해결합니다. 구현 세부 정보는 블로그 게시물 AWS Systems Manager Automation 실행서를 사용하여 규정 미준수 AWS Config 규칙 수정을 참조하세요

AWS Config 애그리게이터는 AWS Organizations의 여러 계정, 리전 및 조직에서 구성 및 규정 준수 데이터를 수집합니다. 집계자 대시보드에는 집계된 리소스의 구성 데이터가 표시됩니다. 인벤토리 및 규정 준수 대시보드는 AWS 계정, AWS 리전 또는 AWS 조직 내 AWS 리소스 구성 및 규정 준수 상태에 대한 필수 및 최신 정보를 제공합니다. 이를 통해 AWS Config 고급 쿼리를 작성할 필요 없이 AWS 리소스 인벤토리를 시각화하고 평가할 수 있습니다. 리소스별 규정 준수 요약, 규정 미준수 리소스가 있는 상위 10개 계정, 유형별 EC2 인스턴스 실행 및 중지 비교, 볼륨 유형 및 크기별 EBS 볼륨과 같은 필수 인사이트를 얻을 수 있습니다.

AWS Control Tower를 사용하여 AWS 조직을 관리하는 경우 AWS Config 규칙 세트를 탐지 가드레일로 배포합니다(필수, 적극 권장 또는 선택으로 분류됨). 이러한 가드레일은 리소스를 관리하고 AWS 조직의 계정 간 규정 준수를 모니터링하는 데 도움이 됩니다. 이러한 AWS Config 규칙은 값이 인 aws-control-tower 태그를 자동으로 사용합니다managed-by-control-tower.

보호하려는 리소스가 포함된 AWS 조직 및 AWS 리전의 각 멤버 계정에 대해 AWS Config를 활성화해야 합니다. AWS 조직 내 모든 계정에서 AWS Config 규칙을 중앙에서 관리(예: 생성, 업데이트 및 삭제)할 수 있습니다. AWS Config 위임된 관리자 계정에서 모든 계정에 공통 AWS Config 규칙 세트를 배포하고 AWS Config 규칙을 생성하지 않아야 하는 계정을 지정할 수 있습니다. AWS Config 위임된 관리자 계정은 모든 멤버 계정의 리소스 구성 및 규정 준수 데이터를 집계하여 단일 보기를 제공할 수도 있습니다. 위임된 관리자 계정의 APIs를 사용하여 AWS 조직의 멤버 계정이 기본 AWS Config 규칙을 수정할 수 없도록 하여 거버넌스를 적용합니다.

설계 고려 사항

-

AWS Config는 구성 및 규정 준수 변경 알림을 Amazon EventBridge로 스트리밍합니다. 즉, EventBridge의 기본 필터링 기능을 사용하여 AWS Config 이벤트를 필터링하여 특정 유형의 알림을 특정 대상으로 라우팅할 수 있습니다. 예를 들어 특정 규칙 또는 리소스 유형에 대한 규정 준수 알림을 특정 이메일 주소로 보내거나 구성 변경 알림을 외부 IT 서비스 관리(ITSM) 또는 구성 관리 데이터베이스(CMDB) 도구로 라우팅할 수 있습니다. 자세한 내용은 블로그 게시물 AWS Config 모범 사례를

참조하세요. -

AWS Config 사전 예방적 규칙 평가를 사용하는 것 외에도 리소스 구성 규정 준수를 사전에 확인하는 policy-as-code 평가 도구인 AWS CloudFormation Guard를 사용할 수 있습니다. AWS CloudFormation Guard 명령줄 인터페이스(CLI)는 정책을 코드로 표현하는 데 사용할 수 있는 선언적 도메인별 언어(DSL)를 제공합니다. 또한 AWS CLI 명령을 사용하여 CloudFormation 변경 세트, JSON 기반 Terraform 구성 파일 또는 Kubernetes 구성과 같은 JSON 형식 또는 YAML 형식의 구조화된 데이터를 검증할 수 있습니다. AWS CloudFormation Guard CLI

를 작성 프로세스의 일부로 사용하여 로컬에서 평가를 실행하거나 배포 파이프라인 내에서 실행할 수 있습니다. AWS Cloud Development Kit(AWS CDK) 애플리케이션이 있는 경우 cdk-nag 를 사용하여 모범 사례를 사전에 확인할 수 있습니다.

구현 예제

AWS SRA 코드 라이브러리

Amazon Security Lake

Amazon Security Lake

AWS SRA에서는 로그 아카이브 계정을 Security Lake의 위임된 관리자 계정으로 사용할 것을 권장합니다. 위임된 관리자 계정 설정에 대한 자세한 내용은 보안 OU – 로그 아카이브 계정 섹션의 Amazon Security Lake를 참조하세요. Security Lake 데이터에 액세스하거나 사용자 지정 추출, 변환 및 로드(ETL) 함수를 사용하여 Security Lake 버킷에 기본이 아닌 로그를 작성할 수 있어야 하는 보안 팀은 Security Tooling 계정 내에서 작업해야 합니다.

Security Lake는 다양한 클라우드 공급자의 로그, 타사 솔루션의 로그 또는 기타 사용자 지정 로그를 수집할 수 있습니다. Security Tooling 계정을 사용하여 ETL 함수를 수행하여 로그를 Open Cybersecurity Schema Framework(OCSF) 형식으로 변환하고 Apache Parquet 형식으로 파일을 출력하는 것이 좋습니다. Security Lake는 Security Tooling 계정에 대한 적절한 권한과 AWS Lambda 함수 또는 AWS Glue 크롤러가 지원하는 사용자 지정 소스를 사용하여 교차 계정 역할을 생성하여 Security Lake의 S3 버킷에 데이터를 씁니다.

Security Lake 관리자는 Security Tooling 계정을 사용하고 Security Lake가 구독자로 수집하는 로그에 액세스해야 하는 보안 팀을 구성해야 합니다. Security Lake는 두 종류의 구독자 액세스를 지원합니다.

-

데이터 액세스 - 구독자는 Security Lake용 Amazon S3 객체에 직접 액세스할 수 있습니다. Security Lake는 인프라와 권한을 관리합니다. Security Tooling 계정을 Security Lake 데이터 액세스 구독자로 구성하면 계정에 Amazon Simple Queue Service(Amazon SQS)를 통해 Security Lake 버킷의 새 객체에 대한 알림이 전송되고 Security Lake는 이러한 새 객체에 액세스할 수 있는 권한을 생성합니다.

-

쿼리 액세스 - 구독자는 Amazon Athena와 같은 서비스를 사용하여 S3 버킷의 AWS Lake Formation 테이블에서 소스 데이터를 쿼리할 수 있습니다. 교차 계정 액세스는 AWS Lake Formation을 사용하여 쿼리 액세스를 위해 자동으로 설정됩니다. Security Tooling 계정을 Security Lake 쿼리 액세스 구독자로 구성하면 계정에 Security Lake 계정의 로그에 대한 읽기 전용 액세스 권한이 부여됩니다. 이 구독자 유형을 사용하면 Athena 및 AWS Glue 테이블이 AWS Resource Access Manager(AWS RAM)를 통해 Security Lake Log Archive 계정에서 Security Tooling 계정과 공유됩니다. 이 기능을 활성화하려면 교차 계정 데이터 공유 설정을 버전 3으로 업데이트해야 합니다.

구독자 생성에 대한 자세한 내용은 Security Lake 설명서의 구독자 관리를 참조하세요.

사용자 지정 소스 수집 모범 사례는 Security Lake 설명서의 사용자 지정 소스에서 데이터 수집을 참조하세요.

Amazon QuickSight

설계 고려 사항

애플리케이션 팀이 비즈니스 요구 사항을 충족하기 위해 Security Lake 데이터에 대한 쿼리 액세스 권한이 필요한 경우 Security Lake 관리자는 해당 애플리케이션 계정을 구독자로 구성해야 합니다.

Amazon Macie

Amazon Macie

Macie는 AWS Organizations를 통해 모든 계정에서 활성화됩니다. 위임된 관리자 계정(이 경우 Security Tooling 계정)에 적절한 권한이 있는 보안 주체는 모든 계정에서 Macie를 활성화 또는 일시 중지하고, 멤버 계정이 소유한 버킷에 대한 민감한 데이터 검색 작업을 생성하고, 모든 멤버 계정에 대한 모든 정책 조사 결과를 볼 수 있습니다. 민감한 데이터 조사 결과는 민감한 조사 결과 작업을 생성한 계정에서만 볼 수 있습니다. 자세한 내용은 Macie 설명서의 Amazon Macie에서 여러 계정 관리를 참조하세요.

Macie 조사 결과는 검토 및 분석을 위해 AWS Security Hub CSPM으로 전달됩니다. 또한 Macie는 Amazon EventBridge와 통합되어 알림, 보안 정보 및 이벤트 관리(SIEM) 시스템에 대한 피드, 자동 문제 해결과 같은 결과에 대한 자동 응답을 용이하게 합니다.

설계 고려 사항

-

S3 객체가 관리하는 AWS Key Management Service(AWS KMS) 키로 암호화된 경우 Macie가 데이터를 스캔할 수 있도록 해당 KMS 키에 Macie 서비스 연결 역할을 키 사용자로 추가할 수 있습니다.

-

Macie는 Amazon S3에서 객체를 스캔하는 데 최적화되어 있습니다. 따라서 Amazon S3에 배치할 수 있는 Macie 지원 객체 유형(영구 또는 임시)에서 민감한 데이터를 스캔할 수 있습니다. 즉, Amazon Relational Database Service(RDS) 또는 Amazon Aurora 데이터베이스의 주기적 스냅샷 내보내기

, 내보낸 Amazon DynamoDB 테이블 또는 네이티브 또는 타사 애플리케이션에서 추출한 텍스트 파일과 같은 다른 소스의 데이터를 Amazon S3로 이동하여 Macie가 평가할 수 있습니다.

구현 예제

AWS SRA 코드 라이브러리

AWS IAM 액세스 분석기

AWS 클라우드 채택 여정을 가속화하고 계속 혁신함에 따라 세분화된 액세스(권한)를 엄격하게 제어하고, 액세스 확산을 억제하고, 권한이 효과적으로 사용되도록 하는 것이 중요합니다. 과도하게 사용하지 않는 액세스는 보안 문제를 야기하며 기업이 최소 권한 원칙을 적용하기가 더 어려워집니다. 이 원칙은 보안 요구 사항과 운영 및 애플리케이션 개발 요구 사항의 균형을 맞추기 위해 지속적으로 적절한 크기의 IAM 권한을 포함하는 중요한 보안 아키텍처 원칙입니다. 이러한 노력에는 중앙 보안 및 클라우드 혁신 센터(CCoE) 팀과 분산된 개발 팀을 비롯한 여러 이해관계자 페르소나가 포함됩니다.

AWS IAM Access Analyzer는 엔터프라이즈 보안 표준을 충족하는 데 도움이 되도록 미사용 액세스를 제거하여 세분화된 권한을 효율적으로 설정하고, 의도한 권한을 확인하고, 권한을 세분화하는 도구를 제공합니다. 대시보드 및를 통해 외부 및 미사용 액세스 조사 결과에 대한 가시성을 제공합니다AWS Security Hub. 또한 이벤트 기반 사용자 지정 알림 및 문제 해결 워크플로를 위해 Amazon EventBridge를 지원합니다.

IAM Access Analyzer 외부 조사 결과 기능은 외부 엔터티와 공유되는 Amazon S3 버킷 또는 IAM 역할과 같은 AWS 조직 및 계정의 리소스를 식별하는 데 도움이 됩니다. 선택한 AWS 조직 또는 계정을 신뢰 영역이라고 합니다. 분석기는 자동 추론을

또한 IAM Access Analyzer 조사 결과는 다음을 포함하여 AWS 조직 및 계정에 부여된 미사용 액세스를 식별하는 데 도움이 됩니다.

-

미사용 IAM 역할 - 지정된 사용 기간 내에 액세스 활동이 없는 역할입니다.

-

미사용 IAM 사용자, 자격 증명 및 액세스 키 - IAM 사용자에게 속하고 AWS 서비스 및 리소스에 액세스하는 데 사용되는 자격 증명입니다.

-

미사용 IAM 정책 및 권한 - 지정된 사용 기간 내에 역할이 사용하지 않은 서비스 수준 및 작업 수준 권한입니다. IAM Access Analyzer는 역할에 연결된 자격 증명 기반 정책을 사용하여 해당 역할이 액세스할 수 있는 서비스 및 작업을 결정합니다. 분석기는 모든 서비스 수준 권한에 대한 미사용 권한을 검토합니다.

IAM Access Analyzer에서 생성된 조사 결과를 사용하여 조직의 정책 및 보안 표준에 따라 의도하지 않거나 사용되지 않은 액세스를 파악하고 수정할 수 있습니다. 문제 해결 후 이러한 결과는 다음에 분석기를 실행할 때 해결된 것으로 표시됩니다. 조사 결과가 의도적인 경우 IAM Access Analyzer에 아카이브된 것으로 표시하고 보안 위험이 더 큰 다른 조사 결과의 우선순위를 지정할 수 있습니다. 또한 특정 결과를 자동으로 아카이브하도록 아카이브 규칙을 설정할 수 있습니다. 예를 들어, 정기적으로 액세스 권한을 부여한 특정 Amazon S3 버킷에 대한 조사 결과를 자동으로 아카이브하는 아카이브 규칙을 생성할 수 있습니다.

빌더는 IAM Access Analyzer를 사용하여 개발 및 배포(CI/CD) 프로세스 초기에 자동화된 IAM 정책 확인을 수행하여 기업 보안 표준을 준수할 수 있습니다. IAM Access Analyzer 사용자 지정 정책 확인 및 정책 검토를 AWS CloudFormation과 통합하여 개발 팀의 CI/CD 파이프라인의 일부로 정책 검토를 자동화할 수 있습니다. 여기에는 다음이 포함됩니다.

-

IAM 정책 검증 - IAM Access Analyzer는 IAM 정책 문법 및 AWS 모범 사례를 기준으로 정책을 검증합니다. 보안 경고, 오류, 일반 경고 및 정책에 대한 제안을 포함하여 정책 검증 검사에 대한 결과를 볼 수 있습니다. 현재 100개 이상의 정책 검증 검사를 사용할 수 있으며 AWS 명령줄 인터페이스(AWS CLI) 및 APIs.

-

IAM 사용자 지정 정책 검사 - IAM Access Analyzer 사용자 지정 정책 검사는 지정된 보안 표준에 따라 정책을 검증합니다. 사용자 지정 정책 검사는 자동 추론을 사용하여 기업 보안 표준을 충족하는 데 더 높은 수준의 보장을 제공합니다. 사용자 지정 정책 검사 유형은 다음과 같습니다.

-

참조 정책을 기준으로 확인: 정책을 편집할 때 정책의 기존 버전과 같은 참조 정책과 비교하여 업데이트가 새 액세스 권한을 부여하는지 확인할 수 있습니다. CheckNoNewAccess API는 두 정책(업데이트된 정책과 참조 정책)을 비교하여 업데이트된 정책이 참조 정책에 대한 새 액세스를 도입하는지 확인하고 통과 또는 실패 응답을 반환합니다.

-

IAM 작업 목록과 대조 확인: CheckAccessNotGranted API를 사용하여 정책이 보안 표준에 정의된 중요 작업 목록에 대한 액세스 권한을 부여하지 않는지 확인할 수 있습니다. 이 API는 정책과 최대 100개의 IAM 작업 목록을 가져와서 정책이 하나 이상의 작업을 허용하는지 확인하고 통과 또는 실패 응답을 반환합니다.

-

보안 팀과 기타 IAM 정책 작성자는 IAM Access Analyzer를 사용하여 IAM 정책 문법 및 보안 표준을 준수하는 정책을 작성할 수 있습니다. 적절한 크기의 정책을 수동으로 작성하면 오류가 발생하기 쉽고 시간이 많이 걸릴 수 있습니다. IAM Access Analyzer 정책 생성 기능은 보안 주체의 액세스 활동을 기반으로 하는 IAM 정책을 작성하는 데 도움이 됩니다. IAM Access Analyzer는 지원되는 서비스에 대한 AWS CloudTrail 로그를 검토하고 지정된 날짜 범위에서 보안 주체가 사용한 권한이 포함된 정책 템플릿을 생성합니다. 그런 다음이 템플릿을 사용하여 필요한 권한만 부여하는 세분화된 권한으로 정책을 생성할 수 있습니다.

-

계정에서 액세스 활동을 기반으로 정책을 생성하려면 CloudTrail 추적이 활성화되어 있어야 합니다.

-

IAM Access Analyzer는 생성된 정책에서 Amazon S3 데이터 이벤트와 같은 데이터 이벤트에 대한 작업 수준 활동을 식별하지 않습니다.

-

iam:PassRole작업은 CloudTrail에서 추적되지 않으며 생성된 정책에 포함되지 않습니다.

Access Analyzer는 AWS Organizations. 위임된 관리자는 AWS 조직을 신뢰 영역으로 사용하여 분석기를 생성하고 관리할 수 있는 권한이 있습니다.

설계 고려 사항

-

계정 범위 조사 결과(계정이 신뢰할 수 있는 경계 역할을 하는 경우)를 가져오려면 각 멤버 계정에 계정 범위 분석기를 생성합니다. 이는 계정 파이프라인의 일부로 수행할 수 있습니다. 계정 범위 조사 결과는 멤버 계정 수준에서 Security Hub CSPM으로 전달됩니다. 여기에서 Security Hub CSPM 위임된 관리자 계정(보안 도구)으로 이동합니다.

구현 예제

-

AWS SRA 코드 라이브러리

는 IAM Access Analyzer 의 샘플 구현을 제공합니다. 위임된 관리자 계정 내에서 조직 수준 분석기를 구성하고 각 계정 내에서 계정 수준 분석기를 구성하는 방법을 보여줍니다. -

사용자 지정 정책 검사를 빌더 워크플로에 통합하는 방법에 대한 자세한 내용은 AWS 블로그 게시물 IAM Access Analyzer 사용자 지정 정책 검사 소개

를 참조하세요.

AWS Firewall Manager

AWS Firewall Manager

Firewall Manager는 소수의 특정 계정 및 리소스 대신 전체 AWS 조직을 보호하거나 보호하려는 새 리소스를 자주 추가할 때 특히 유용합니다. Firewall Manager는 보안 정책을 사용하여 배포해야 하는 관련 규칙, 보호 및 작업과 포함하거나 제외할 계정 및 리소스(태그로 표시됨)를 포함한 구성 세트를 정의할 수 있습니다. 세분화되고 유연한 구성을 생성하는 동시에 많은 수의 계정 및 VPCs. 이러한 정책은 새 계정과 리소스가 생성되더라도 사용자가 구성하는 규칙을 자동으로 일관되게 적용합니다. Firewall Manager는 AWS Organizations를 통해 모든 계정에서 활성화되며 구성 및 관리는 Firewall Manager 위임된 관리자 계정(이 경우 Security Tooling 계정)의 적절한 보안 팀이 수행합니다.

보호하려는 리소스가 포함된 각 AWS 리전에 대해 AWS Config를 활성화해야 합니다. 모든 리소스에 대해 AWS Config를 활성화하지 않으려면 사용하는 Firewall Manager 정책 유형과 연결된 리소스에 대해 이를 활성화해야 합니다. AWS Security Hub CSPM과 Firewall Manager를 모두 사용하는 경우 Firewall Manager는 자동으로 조사 결과를 Security Hub CSPM으로 전송합니다. Firewall Manager는 규정을 준수하지 않는 리소스 및 탐지된 공격에 대한 조사 결과를 생성하고 조사 결과를 Security Hub CSPM으로 전송합니다. AWS WAF에 대한 Firewall Manager 정책을 설정할 때 모든 범위 내 계정에 대해 웹 액세스 제어 목록(웹 ACLs)에 대한 로깅을 중앙에서 활성화하고 로그를 단일 계정으로 중앙 집중화할 수 있습니다.

설계 고려 사항

-

AWS 조직의 개별 멤버 계정의 계정 관리자는 특정 요구 사항에 따라 Firewall Manager 관리형 서비스에서 추가 제어(예: AWS WAF 규칙 및 Amazon VPC 보안 그룹)를 구성할 수 있습니다.

구현 예제

AWS SRA 코드 라이브러리

Amazon EventBridge

Amazon EventBridge

설계 고려 사항

-

EventBridge는 여러 대상으로 이벤트를 라우팅할 수 있습니다. 보안 작업을 자동화하는 한 가지 중요한 패턴은 적절한 조치를 취하는 개별 AWS Lambda 대응자에게 특정 이벤트를 연결하는 것입니다. 예를 들어 특정 상황에서는 EventBridge를 사용하여 버킷 정책을 수정하고 퍼블릭 권한을 제거하는 Lambda 응답기로 퍼블릭 S3 버킷 결과를 라우팅할 수 있습니다. 이러한 대응 담당자는 조사 플레이북 및 런북에 통합되어 대응 활동을 조정할 수 있습니다.

-

성공적인 보안 운영 팀의 모범 사례는 보안 이벤트 및 조사 결과의 흐름을 티켓팅 시스템, 버그/문제 시스템 또는 다른 보안 정보 및 이벤트 관리(SIEM) 시스템과 같은 알림 및 워크플로 시스템에 통합하는 것입니다. 이렇게 하면 워크플로가 이메일 및 정적 보고서에서 제거되고 이벤트 또는 결과를 라우팅, 에스컬레이션 및 관리하는 데 도움이 됩니다. EventBridge의 유연한 라우팅 기능은이 통합을 위한 강력한 활성화 도구입니다.

Amazon Detective

Amazon Detective

Detective는 Amazon Security Lake와 통합되어 보안 분석가가 Security Lake에 저장된 로그를 쿼리하고 검색할 수 있도록 합니다. 이 통합을 사용하면 Detective에서 보안 조사를 수행하는 동안 Security Lake에 저장된 AWS CloudTrail 로그 및 Amazon VPC 흐름 로그에서 추가 정보를 가져올 수 있습니다.

또한 Detective는 Amazon GuardDuty GuardDuty에서 탐지된 결과를 수집합니다. 계정이 Detective를 활성화하면 동작 그래프의 관리자 계정이 됩니다. Detective를 활성화하기 전에 계정이 최소 48시간 동안 GuardDuty에 등록되었는지 확인합니다. 이 요구 사항을 충족하지 않으면 Detective를 활성화할 수 없습니다.

Detective는 단일 보안 손상 이벤트와 관련된 여러 조사 결과를 조사 결과 그룹으로 자동으로 그룹화합니다. 위협 행위자는 일반적으로 여러 보안 조사 결과가 시간과 리소스에 분산되는 일련의 작업을 수행합니다. 따라서 조사 결과 그룹은 여러 엔터티 및 조사 결과와 관련된 조사의 시작점이어야 합니다. 또한 Detective는 결과 그룹을 자동으로 분석하고 자연어로 인사이트를 제공하여 보안 조사를 가속화하는 생성형 AI를 사용하여 결과 그룹 요약을 제공합니다.

Detective는 AWS Organizations와 통합됩니다. 조직 관리 계정은 멤버 계정을 Detective 관리자 계정으로 위임합니다. AWS SRA에서 보안 도구 계정입니다. Detective 관리자 계정은 조직의 모든 현재 멤버 계정을 탐지 멤버 계정으로 자동으로 활성화하고 AWS 조직에 추가될 때 새 멤버 계정을 추가할 수 있습니다. 또한 Detective 관리자 계정은 현재 AWS 조직에 속하지 않지만 동일한 리전 내에 있는 멤버 계정을 초대하여 기본 계정의 동작 그래프에 데이터를 제공할 수 있습니다. 멤버 계정이 초대를 수락하고 활성화되면 Detective는 멤버 계정의 데이터를 수집하여 해당 동작 그래프로 추출하기 시작합니다.

설계 고려 사항

-

GuardDuty 및 AWS Security Hub CSPM 콘솔에서 Detective 결과 프로필로 이동할 수 있습니다. 이러한 링크는 조사 프로세스를 간소화하는 데 도움이 될 수 있습니다. 계정은 Detective와 피벗하려는 서비스(GuardDuty 또는 Security Hub CSPM) 모두에 대한 관리 계정이어야 합니다. 기본 계정이 서비스에 대해 동일한 경우 통합 링크가 원활하게 작동합니다.

AWS Audit Manager

AWS Audit Manager

Audit Manager를 사용하면 인터넷 보안 센터(CIS) 벤치마크, CIS AWS 파운데이션 벤치마크, 시스템 및 조직 제어 2(SOC 2), 결제 카드 산업 데이터 보안 표준(PCI DSS)과 같은 사전 구축된 프레임워크에 대해 감사할 수 있습니다.또한 내부 감사에 대한 특정 요구 사항에 따라 표준 또는 사용자 지정 제어를 사용하여 자체 프레임워크를 생성할 수 있습니다.

Audit Manager는 네 가지 유형의 증거를 수집합니다. AWS Config 및 AWS Security Hub CSPM의 규정 준수 검사 증거, AWS CloudTrail의 관리 이벤트 증거, AWS service-to-service API 호출의 구성 증거 등 세 가지 유형의 증거가 자동화됩니다. 자동화할 수 없는 증거의 경우 Audit Manager를 사용하면 수동 증거를 업로드할 수 있습니다.

참고

Audit Manager는 특정 규정 준수 표준 및 규정 준수 확인과 관련된 증거 수집을 지원합니다. 그러나 규정 준수를 평가하지는 않습니다. 따라서 Audit Manager를 통해 수집된 증거에는 감사에 필요한 운영 프로세스에 대한 세부 정보가 포함되지 않을 수 있습니다. Audit Manager는 법률 고문 또는 규정 준수 전문가를 대체하지 않습니다. 평가 대상 규정 준수 프레임워크(들) 인증을 받은 타사 평가자의 서비스를 이용하는 것이 좋습니다.

Audit Manager 평가는 AWS 조직의 여러 계정에서 실행할 수 있습니다. Audit Manager는 증거를 수집하여 AWS Organizations. 이 감사 기능은 주로 규정 준수 및 내부 감사 팀에서 사용되며 AWS 계정에 대한 읽기 액세스 권한만 필요합니다.

설계 고려 사항

-

Audit Manager는 Security Hub CSPM 및 AWS Config와 같은 다른 AWS 보안 서비스를 보완하여 위험 관리 프레임워크를 구현하는 데 도움이 됩니다. Audit Manager는 독립적인 위험 보증 기능을 제공하는 반면, Security Hub CSPM은 위험을 감독하는 데 도움이 되고 AWS Config 적합성 팩은 위험을 관리하는 데 도움이 됩니다. IIA(Institute of Internal Auditors)

에서 개발한 3줄 모델에 익숙한 감사 전문가는 이러한 AWS 서비스 조합이 세 줄의 방어선에 도움이 된다는 점에 유의해야 합니다. 자세한 내용은 AWS 클라우드 운영 및 마이그레이션 블로그의 두 부분으로 구성된 블로그 시리즈 를 참조하세요. -

Audit Manager가 Security Hub CSPM 증거를 수집하려면 두 서비스의 위임된 관리자 계정이 동일한 AWS 계정이어야 합니다. 따라서 AWS SRA에서 보안 도구 계정은 Audit Manager의 위임된 관리자입니다.

AWS Artifact

AWS 아티팩트

AWS Artifact는 위임된 관리 기능을 지원하지 않습니다. 대신이 기능을 감사 및 규정 준수 팀과 관련된 Security Tooling 계정의 IAM 역할로만 제한하여 필요에 따라 외부 감사자에게 해당 보고서를 다운로드, 검토 및 제공할 수 있습니다. IAM 정책을 통해 특정 AWS Artifact 보고서에만 액세스할 수 있도록 특정 IAM 역할을 추가로 제한할 수 있습니다. 샘플 IAM 정책은 AWS 아티팩트 설명서를 참조하세요.

설계 고려 사항

-

감사 및 규정 준수 팀을 위한 전용 AWS 계정이 있는 경우 보안 도구 계정과 별도의 보안 감사 계정에서 AWS 아티팩트를 호스팅할 수 있습니다. AWS Artifact 보고서는 조직이 문서화된 프로세스를 따르고 있거나 특정 요구 사항을 충족하고 있음을 입증하는 증거를 제공합니다. 감사 아티팩트는 시스템 개발 수명 주기 전반에 걸쳐 수집 및 보관되며 내부 또는 외부 감사 및 평가에서 증거로 사용할 수 있습니다.

KMS

AWS Key Management Service

AWS SRA는 KMS 키가 사용되는 계정 내에서 로컬로 상주하는 분산 키 관리 모델을 권장하며, 특정 계정의 인프라 및 워크로드를 담당하는 사용자가 자체 키를 관리할 수 있도록 허용합니다. 모든 암호화 함수에 대해 단일 계정에서 단일 키를 사용하지 않는 것이 좋습니다. 키는 함수 및 데이터 보호 요구 사항에 따라 생성하고 최소 권한 원칙을 적용할 수 있습니다. 이 모델은 워크로드 팀에 암호화 키 사용에 대한 제어, 유연성 및 민첩성을 제공합니다. 또한 API 제한을 방지하고, 단일 AWS 계정에 대한 영향 범위를 제한하며, 보고, 감사 및 기타 규정 준수 관련 작업을 간소화하는 데 도움이 됩니다. 경우에 따라 암호화 권한은 복호화 권한과 별도로 유지되며 관리자는 수명 주기 함수를 관리하지만 자신이 관리하는 키로 데이터를 암호화하거나 복호화할 수 없습니다. 분산형 모델에서는 분산형 키가 동일한 방식으로 관리되고 KMS 키 사용이 설정된 모범 사례 및 정책에 따라 감사되도록 가드레일을 배포하고 적용하는 것이 중요합니다.

대체 배포 옵션은 KMS 키 관리의 책임을 단일 계정으로 중앙 집중화하는 동시에 키와 IAM 정책의 조합을 사용하여 애플리케이션 리소스가 애플리케이션 계정에서 키를 사용할 수 있는 기능을 위임하는 것입니다. 이 접근 방식은 안전하고 쉽게 관리할 수 있지만 AWS KMS 제한 제한, 계정 서비스 제한, 보안 팀이 운영 키 관리 작업으로 인해 장애물이 발생할 수 있습니다.

AWS SRA는 중앙 집중식 모델과 분산형 모델을 결합합니다. Security Tooling 계정에서 AWS KMS는 AWS 조직에서 관리하는 AWS CloudTrail 조직 추적과 같은 중앙 집중식 보안 서비스의 암호화를 관리하는 데 사용됩니다. 이 가이드의 뒷부분에 있는 애플리케이션 계정 섹션에서는 워크로드별 리소스를 보호하는 데 사용되는 KMS 키 패턴을 설명합니다.

AWS Private CA

AWS Private Certificate Authority (AWS Private CA)는 EC2 인스턴스, 컨테이너, IoT 디바이스 및 온프레미스 리소스에 대한 프라이빗 최종 엔터티 TLS 인증서의 수명 주기를 안전하게 관리하는 데 도움이 되는 관리형 프라이빗 CA 서비스입니다. 이를 통해 실행 중인 애플리케이션에 대한 암호화된 TLS 통신을 허용합니다. 를 사용하면 자체 CA 계층 구조(루트 CA, 하위 CAs를 통해 최종 엔터티 인증서까지)를 생성하고 인증서를 발급하여 내부 사용자, 컴퓨터, 애플리케이션, 서비스, 서버 및 기타 디바이스를 인증하고 컴퓨터 코드에 서명할 AWS Private CA수 있습니다. 프라이빗 CA에서 발급한 인증서는 인터넷이 아닌 AWS 조직 내에서만 신뢰할 수 있습니다.

퍼블릭 키 인프라(PKI) 또는 보안 팀은 모든 PKI 인프라를 관리할 책임이 있습니다. 여기에는 프라이빗 CA의 관리 및 생성이 포함됩니다. 그러나 워크로드 팀이 인증서 요구 사항을 자체적으로 처리할 수 있도록 허용하는 프로비저닝이 있어야 합니다. AWS SRA는 루트 CA가 보안 도구 계정 내에서 호스팅되는 중앙 집중식 CA 계층 구조를 보여줍니다. 이렇게 하면 루트 CA가 전체 PKI의 기반이므로 보안 팀이 엄격한 보안 제어를 적용할 수 있습니다. 그러나 프라이빗 CA에서 프라이빗 인증서를 생성하는 것은 AWS Resource Access Manager(AWS RAM)를 사용하여 애플리케이션 계정에 CA를 공유하여 애플리케이션 개발 팀에 위임됩니다. AWS RAM은 교차 계정 공유에 필요한 권한을 관리합니다. 이렇게 하면 모든 계정에서 프라이빗 CA가 필요하지 않으며 보다 비용 효율적인 배포 방법이 제공됩니다. 워크플로 및 구현에 대한 자세한 내용은 블로그 게시물 AWS RAM을 사용하여 AWS Private CA 교차 계정을 공유하는 방법을 참조하세요

참고

또한 ACM은 AWS 서비스와 함께 사용할 퍼블릭 TLS 인증서를 프로비저닝, 관리 및 배포하는 데 도움이 됩니다. 이 기능을 지원하려면 ACM이 퍼블릭 인증서를 사용하는 AWS 계정에 상주해야 합니다. 이 설명서 뒷부분의 애플리케이션 계정 섹션에서 설명합니다.

설계 고려 사항

-

를 사용하면 최대 5개 수준의 인증 기관 계층을 생성할 AWS Private CA수 있습니다. 또한 각각이 자체 루트를 가진 계층을 여러 개 만들 수 있습니다. AWS Private CA 계층 구조는 조직의 PKI 설계를 준수해야 합니다. 그러나 CA 계층 구조를 늘리면 인증 경로의 인증서 수가 증가하여 최종 엔터티 인증서의 검증 시간이 늘어납니다. 잘 정의된 CA 계층 구조는 각 CA에 적합한 세분화된 보안 제어, 다른 애플리케이션에 대한 하위 CA 위임, 관리 작업 분할, 취소 가능한 신뢰가 제한된 CA 사용, 다양한 유효 기간을 정의할 수 있는 기능, 경로 제한을 적용할 수 있는 기능 등의 이점을 제공합니다. 이상적으로는 루트 CA와 하위 CAs 별도의 AWS 계정에 있습니다. 를 사용하여 CA 계층 구조를 계획하는 방법에 대한 자세한 내용은 AWS Private CA 설명서 및 블로그 게시물 자동차 및 제조를 위한 엔터프라이즈 규모 AWS Private CA 계층 구조를 보호하는 방법을

AWS Private CA참조하세요. -

AWS Private CA 는 기존 CA 계층 구조와 통합할 수 있으므로 현재 사용하는 기존 신뢰 루트와 함께 ACM의 자동화 및 네이티브 AWS 통합 기능을 사용할 수 있습니다. 온프레미스의 AWS Private CA 상위 CA가 지원하는에서 하위 CA를 생성할 수 있습니다. 구현에 대한 자세한 내용은 AWS Private CA 설명서의 외부 상위 CA에서 서명한 하위 CA 인증서 설치를 참조하세요.

Amazon Inspector

Amazon Inspector

Amazon Inspector는 리소스를 변경할 때마다 리소스를 자동으로 스캔하여 리소스의 수명 주기 동안 환경을 지속적으로 평가합니다. 리소스 재스캔을 시작하는 이벤트에는 EC2 인스턴스에 새 패키지 설치, 패치 설치, 리소스에 영향을 미치는 새로운 일반적인 취약성 및 노출(CVE) 보고서 게시가 포함됩니다. Amazon Inspector는 EC2 인스턴스의 운영 체제에 대한 CIS(인터넷 보안 센터) 벤치마크 평가를 지원합니다.

Amazon Inspector는 컨테이너 이미지 평가를 위해 Jenkins 및 TeamCity와 같은 개발자 도구와 통합됩니다. 지속적 통합 및 지속적 전달(CI/CD) 도구 내에서 컨테이너 이미지의 소프트웨어 취약성을 평가하고 소프트웨어 개발 수명 주기의 이전 지점으로 보안을 푸시할 수 있습니다. CI/CD 도구의 대시보드에서 평가 결과를 사용할 수 있으므로 컨테이너 레지스트리에 대한 차단된 빌드 또는 이미지 푸시와 같은 중요한 보안 문제에 대응하여 자동화된 작업을 수행할 수 있습니다. 활성 AWS 계정이 있는 경우 CI/CD 도구 마켓플레이스에서 Amazon Inspector 플러그인을 설치하고 Amazon Inspector 서비스를 활성화할 필요 없이 빌드 파이프라인에 Amazon Inspector 스캔을 추가할 수 있습니다. 이 기능은 AWS, 온프레미스 또는 하이브리드 클라우드에서 어디서나 호스팅되는 CI/CD 도구와 함께 작동하므로 모든 개발 파이프라인에서 단일 솔루션을 일관되게 사용할 수 있습니다. Amazon Inspector가 활성화되면 모든 EC2 인스턴스, Amazon ECR 및 CI/CD 도구의 컨테이너 이미지, 대규모 AWS Lambda 함수를 자동으로 검색하고 알려진 취약성을 지속적으로 모니터링합니다.

Amazon Inspector의 네트워크 연결성 조사 결과는 가상 게이트웨이를 통해 인터넷 게이트웨이, VPC 피어링 연결 또는 가상 프라이빗 네트워크(VPNs)와 같은 VPC 엣지와 EC2 인스턴스 간 액세스 가능성을 평가합니다. 이러한 규칙은 AWS 네트워크 모니터링을 자동화하고 잘못 관리되는 보안 그룹, 액세스 제어 목록(ACLs), 인터넷 게이트웨이 등을 통해 EC2 인스턴스에 대한 네트워크 액세스가 잘못 구성될 수 있는 위치를 식별하는 데 도움이 됩니다. 자세한 내용은 Amazon Inspector 설명서를 참조하세요.

Amazon Inspector가 취약성 또는 열린 네트워크 경로를 식별하면 조사할 수 있는 결과가 생성됩니다. 결과에는 위험 점수, 영향을 받는 리소스, 문제 해결 권장 사항을 포함하여 취약성에 대한 포괄적인 세부 정보가 포함됩니다. 위험 점수는 환경에 맞게 특별히 조정되며up-to-date CVE 정보를 네트워크 접근성 및 악용성 정보와 같은 시간 및 환경 요인과 상호 연관시켜 컨텍스트 조사 결과를 제공함으로써 계산됩니다.

취약성을 검사하려면 AWS Systems Manager 에이전트(SSM 에이전트)를 사용하여 AWS Systems Manager에서 EC2 인스턴스를 관리해야 합니다. Amazon ECR 또는 Lambda 함수에서 EC2 인스턴스의 네트워크 연결성 또는 컨테이너 이미지의 취약성 스캔에 에이전트가 필요하지 않습니다.

Amazon Inspector는 AWS Organizations와 통합되며 위임된 관리를 지원합니다. AWS SRA에서 보안 도구 계정은 Amazon Inspector의 위임된 관리자 계정이 됩니다. Amazon Inspector 위임된 관리자 계정은 AWS 조직 구성원에 대한 조사 결과 데이터와 특정 설정을 관리할 수 있습니다. 여기에는 모든 멤버 계정에 대해 집계된 조사 결과의 세부 정보 보기, 멤버 계정에 대한 스캔 활성화 또는 비활성화, AWS 조직 내에서 스캔한 리소스 검토가 포함됩니다.

설계 고려 사항

-

Amazon Inspector는 두 서비스가 모두 활성화되면 AWS Security Hub CSPM과 자동으로 통합됩니다. 이 통합을 사용하여 Amazon Inspector의 모든 조사 결과를 Security Hub CSPM으로 전송할 수 있습니다. 그러면 해당 조사 결과가 보안 태세 분석에 포함됩니다.

-

Amazon Inspector는 개별 리소스의 조사 결과, 리소스 범위 변경 및 초기 스캔에 대한 이벤트를 Amazon EventBridge로 자동으로 내보내고, 선택적으로 Amazon Simple Storage Service(Amazon S3) 버킷으로 내보냅니다. 활성 조사 결과를 S3 버킷으로 내보내려면 Amazon Inspector가 조사 결과를 암호화하는 데 사용할 수 있는 AWS KMS 키와 Amazon Inspector가 객체를 업로드할 수 있는 권한이 있는 S3 버킷이 필요합니다. EventBridge 통합을 사용하면 기존 보안 및 규정 준수 워크플로의 일부로 결과를 거의 실시간으로 모니터링하고 처리할 수 있습니다. EventBridge 이벤트는 시작된 멤버 계정 외에도 Amazon Inspector 위임된 관리자 계정에 게시됩니다.

구현 예제

AWS SRA 코드 라이브러리

AWS 보안 인시던트 대응

AWS 보안 인시던트 대응

AWS SRA에서 AWS 보안 인시던트 대응은 Security Tooling 계정에 위임된 관리자 계정으로 배포됩니다. 보안 도구 계정은 보안 서비스를 운영하고 보안 알림 및 응답을 자동화하는 계정의 목적에 부합하기 때문에 선택됩니다. 또한 Security Tooling 계정은 AWS Security Hub CSPM 및 Amazon GuardDuty의 위임된 관리자 계정 역할을 하며, AWS Security Incident Response와 함께 워크플로 관리를 간소화하는 데 도움이 됩니다. AWS 보안 인시던트 대응은 AWS Organizations와 함께 작동하도록 구성되어 있으므로 보안 도구 계정에서 조직의 계정 전체에서 인시던트 대응을 관리할 수 있습니다.

AWS 보안 인시던트 대응은 인시던트 대응 수명 주기의 다음 단계를 구현하는 데 도움이 됩니다.

-

준비: 억제 작업을 위한 대응 계획 및 SSM 문서를 생성하고 유지 관리합니다.

-

탐지 및 분석: 보안 조사 결과를 자동으로 분석하고 인시던트 심각도를 결정합니다.

-

탐지 및 분석: 서비스 지원 사례를 열고 AWS CIRT에 문의하여 추가 지원을 받으세요. CIRT는 활성 보안 이벤트 중에 지원을 제공하는 개인 그룹입니다.

-

억제 및 근절: SSM 문서를 통해 자동 억제 작업을 실행합니다.

-

인시던트 후 활동: 인시던트 세부 정보를 문서화하고 인시던트 후 분석을 수행합니다.

AWS 보안 인시던트 대응을 사용하여 자체 관리형 사례를 생성할 수도 있습니다. AWS 보안 인시던트 대응은 계정 또는 리소스에 영향을 미칠 수 있는 사항을 알고 있거나 조치를 취해야 하는 경우 아웃바운드 알림 또는 사례를 생성할 수 있습니다. 이 기능은 구독의 일부로 사전 대응 및 알림 분류 워크플로를 활성화한 경우에만 사용할 수 있습니다.

설계 고려 사항

-

AWS 보안 인시던트 대응을 구현할 때는 프로덕션 환경에서 자동 대응 작업을 활성화하기 전에 이를 주의 깊게 검토하고 테스트해야 합니다. 자동화는 인시던트 대응 속도를 높일 수 있지만 잘못 구성된 자동 작업은 합법적인 워크로드에 영향을 미칠 수 있습니다.

-

AWS 보안 인시던트 대응에서 SSM 문서를 사용하여 일반적인 인시던트 유형에 대한 서비스의 기본 제공 모범 사례를 유지하면서 조직별 억제 절차를 구현하는 것이 좋습니다.

-

VPC에서 AWS 보안 인시던트 대응을 사용하려는 경우 프라이빗 서브넷에서 격리 작업을 활성화하기 위해 AWS Systems Manager 및 기타 통합 서비스에 대해 구성된 적절한 VPC 엔드포인트가 있는지 확인합니다.

모든 AWS 계정 내에 공통 보안 서비스 배포

이 참조의 앞부분에 있는 AWS 조직 전체에 보안 서비스 적용 섹션에서는 AWS 계정을 보호하는 보안 서비스를 강조 표시했으며 이러한 서비스 중 상당수는 AWS Organizations 내에서 구성하고 관리할 수도 있다는 점에 유의했습니다. 이러한 서비스 중 일부는 모든 계정에 배포되어야 하며 AWS SRA에 표시됩니다. 이를 통해 일관된 가드레일 세트를 활성화하고 AWS 조직 전체에서 중앙 집중식 모니터링, 관리 및 거버넌스를 제공할 수 있습니다.

Security Hub CSPM, GuardDuty, AWS Config, Access Analyzer 및 AWS CloudTrail 조직 추적은 모든 계정에 표시됩니다. 처음 3개는 앞서 관리 계정, 신뢰할 수 있는 액세스 및 위임된 관리자 섹션에서 설명한 위임된 관리자 기능을 지원합니다. CloudTrail은 현재 다른 집계 메커니즘을 사용합니다.

AWS SRA GitHub 코드 리포지토리는

설계 고려 사항

-

특정 계정 구성에는 추가 보안 서비스가 필요할 수 있습니다. 예를 들어 S3 버킷을 관리하는 계정(애플리케이션 및 로그 아카이브 계정)에는 Amazon Macie도 포함되어야 하며 이러한 일반적인 보안 서비스에서 CloudTrail S3 데이터 이벤트 로깅을 활성화하는 것이 좋습니다. (Macie는 중앙 집중식 구성 및 모니터링을 통해 위임된 관리를 지원합니다.) 또 다른 예는 EC2 인스턴스 또는 Amazon ECR 이미지를 호스팅하는 계정에만 적용되는 Amazon Inspector입니다.

-

이 단원에서 앞서 설명한 서비스 외에도 AWS SRA에는 AWS Organizations 통합과 위임된 관리자 기능을 지원하는 두 가지 보안 중심 서비스인 Amazon Detective와 AWS Audit Manager가 포함되어 있습니다. 그러나 이러한 서비스는 다음 시나리오에서 가장 잘 사용되는 것으로 확인되었으므로 계정 기준 설정을 위한 권장 서비스의 일부로 포함되지 않습니다.

-

이러한 기능을 수행하는 전담 팀 또는 리소스 그룹이 있습니다. Detective는 보안 분석가 팀에서 가장 잘 활용되며 Audit Manager는 내부 감사 또는 규정 준수 팀에 유용합니다.

-

프로젝트 시작 시 GuardDuty 및 Security Hub CSPM과 같은 핵심 도구 세트에 집중한 다음 추가 기능을 제공하는 서비스를 사용하여 이를 기반으로 구축하려고 합니다.

-