本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

教程:使用 Amazon Comprehend 分析来自客户评论的见解

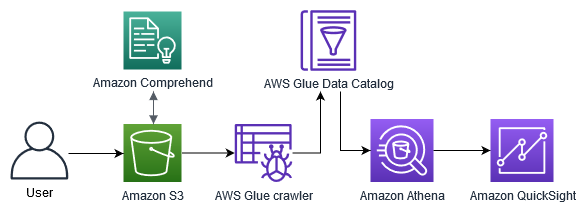

本教程介绍如何将 Amazon Comp rehend 与亚马逊简单AWS Glue

例如,您可以从客户评论中获得可操作的见解。在本教程中,您将分析客户对小说的评论样本数据集。您可以使用 Amazon Comprehend 情绪分析来确定客户对这部小说的看法是积极还是消极。您还可以使用 Amazon Comprehend 实体分析来发现提及的重要实体,例如相关小说或作者。完成本教程后,您可能会发现超过 50% 的评论是积极的。您可能还会发现,客户会比较作者并表示对其他经典小说的兴趣。

在本教程中,您完成了以下任务:

-

将评论样本数据集存储在 Amazon Simple Storage Service

(Amazon S3) 中。Amazon Simple Storage Service 是一种对象存储服务。 -

使用 Amazon Comprehend

分析评论文档中的情绪和实体。 -

使用AWS Glue

搜寻器将分析结果存储在数据库中。 AWS Glue 是一种提取、转换和加载 (ETL) 服务,允许您编目和清理数据进行分析。 -

运行Amazon Athena

查询以清理您的数据。 Amazon Athena 是一种无服务器交互式查询服务。 -

在 Amazon QuickSight

中使用您的数据创建可视化效果。 QuickSight 是一种无服务器商业智能工具,用于从您的数据中提取见解。

图表显示了以下工作流程。

完成本教程的预计时间:1 小时

预计费用:本教程中的某些操作会向您的 AWS 账户收取费用。有关每项服务的费用信息,请参阅以下定价页面。

主题

先决条件

要完成本教程,您需要:

-

一个 AWS 账户。有关设置的信息 AWS 账户,请参阅设置。

-

IAM 实体(用户、组或角色)。要了解如何为您的账户设置用户和群组,请参阅《IAM 用户指南》中的入门教程。

-

将以下权限策略附加到用户、组或角色。该策略授予完成本教程所需的部分权限。下一个先决条件描述了您需要的其他权限。

{ "Version": "2012-10-17", "Statement": [ { "Sid": "VisualEditor0", "Effect": "Allow", "Action": [ "comprehend:*", "ds:AuthorizeApplication", "ds:CheckAlias", "ds:CreateAlias", "ds:CreateIdentityPoolDirectory", "ds:DeleteDirectory", "ds:DescribeDirectories", "ds:DescribeTrusts", "ds:UnauthorizeApplication", "iam:AttachRolePolicy", "iam:CreatePolicy", "iam:CreatePolicyVersion", "iam:CreateRole", "iam:DeletePolicyVersion", "iam:DeleteRole", "iam:DetachRolePolicy", "iam:GetPolicy", "iam:GetPolicyVersion", "iam:GetRole", "iam:ListAccountAliases", "iam:ListAttachedRolePolicies", "iam:ListEntitiesForPolicy", "iam:ListPolicies", "iam:ListPolicyVersions", "iam:ListRoles", "quicksight:*", "s3:*", "tag:GetResources" ], "Resource": "*" }, { "Action": [ "iam:PassRole" ], "Effect": "Allow", "Resource": [ "arn:aws:iam::*:role/*Comprehend*" ] } ] }使用之前的策略创建 IAM policy 并将其附加到您的组或用户。有关创建 IAM policy 的更多信息,请参阅《IAM 用户指南》中的创建 IAM policy。有关附加 IAM policy 的信息,请参阅《IAM 用户指南》中的添加和删除 IAM 身份权限。

-

附加到 IAM 组或用户的托管策略。除了之前的策略外,您还必须将以下 AWS 托管策略附加到您的组或用户:

-

AWSGlueConsoleFullAccess -

AWSQuicksightAthenaAccess

这些托管策略授予您使用 AWS Glue Amazon Athena、和的权限 QuickSight。有关附加 IAM policy 的信息,请参阅《IAM 用户指南》中的添加和删除 IAM 身份权限。

-