Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Relé de SMTP

Dado que el Administrador de correo electrónico se implementa entre el entorno de correo electrónico (por ejemplo, Microsoft 365, Google Workspace o Exchange en las instalaciones) e Internet, el Administrador de correo electrónico utiliza relés de SMTP para enrutar los correos electrónicos entrantes que procesa al entorno de correo electrónico. También puede enrutar los correos salientes a otra infraestructura de correo electrónico (por ejemplo, otro servidor de Exchange o una puerta de enlace de correo electrónico externa) antes de enviarlos a los destinatarios finales.

Un relé de SMTP es un componente vital de la infraestructura de correo electrónico. Cuando se designa mediante una acción de regla definida en un conjunto de reglas, se encarga de enrutar eficientemente los correos electrónicos entre los servidores.

En concreto, un relé de SMTP puede redireccionar el correo entrante entre el Administrador de correo electrónico de SES y una infraestructura de correo electrónico externa, como Exchange o puertas de enlace de correo electrónico en las instalaciones o externas, entre otras. Los correos electrónicos que se reciben en un punto de conexión de entrada se procesarán según una regla que enrutará el correo electrónico especificado al relé de SMTP designado. Este, a su vez, lo transmitirá a la infraestructura de correo electrónico externa definida en el relé de SMTP.

Cuando el punto de conexión de entrada recibe correos electrónicos, utiliza una política de tráfico para determinar cuáles es preciso bloquear o permitir. El correo electrónico que se permite se transmite a un conjunto de reglas. Este último aplica reglas condicionales a fin de ejecutar las acciones que se han definido para los tipos específicos de correo electrónico. Una de las acciones de la regla que puede definir es la SMTPRelay acción: si selecciona esta acción, el correo electrónico se pasará al servidor SMTP externo definido en su retransmisión SMTP.

Por ejemplo, puede usar la SMTPRelay acción para enviar correo electrónico desde su punto de acceso a su servidor Microsoft Exchange local. Deberías configurar tu servidor de Exchange para que tuviera un punto final SMTP público al que solo se pueda acceder con determinadas credenciales. Al crear la retransmisión SMTP, introduce el nombre, el puerto y las credenciales del servidor de Exchange y asigna a la retransmisión SMTP un nombre único, por ejemplo, "». RelayToMyExchangeServer A continuación, se crea una regla en el conjunto de reglas del terminal de entrada que diga: «Si la dirección de origen contiene 'gmail.com', se ejecuta una SMTPRelay acción mediante el relé SMTP llamado». RelayToMyExchangeServer

nota

Todos los puntos de enlace SMTP que configure con la retransmisión SMTP de Amazon SES deben ser públicos, ya que no se admiten los puntos de enlace SMTP privados.

Ahora, cuando el correo electrónico de gmail.com llegue a su punto de acceso, la regla activará la SMTPRelay acción y se pondrá en contacto con su servidor de Exchange con las credenciales que proporcionó al crear la retransmisión SMTP y entregará el correo electrónico a su servidor de Exchange. De este modo, el correo electrónico recibido de gmail.com se transmite al servidor de Exchange.

En primer lugar, es preciso crear un relé de SMTP para poder designarlo en una acción de regla. En el procedimiento de la sección siguiente, se explica paso a paso cómo crear un relé de SMTP en la consola de SES.

Creación de un relé de SMTP en la consola de SES

En el siguiente procedimiento se muestra cómo utilizar la página Relés de SMTP de la consola de SES para crear relés de SMTP y administrar los que ya se han creado.

Creación y administración de relés de SMTP mediante la consola

Inicie sesión en la consola Amazon SES AWS Management Console y ábrala en https://console.aws.amazon.com/ses/

. -

En el panel de navegación izquierdo, seleccione Relés SMTP en Administrador de correo electrónico.

-

En la página Relés SMTP, seleccione Crear relé SMTP.

-

En la página Crear relé SMTP, escriba un nombre exclusivo para el relé de SMTP.

-

Siga las instrucciones correspondientes, en función de si desea configurar un relé de SMTP de entrada (no autenticado) o de salida (autenticado):

-

Seleccione Crear relé SMTP.

-

Puede ver y administrar los relés de SMTP ya creados en la página Relés SMTP. Si desea eliminar un relé de SMTP, elija su botón de opción y, a continuación, seleccione Eliminar.

-

Para editar un relé de SMTP, seleccione su nombre. En la página de detalles, puede cambiar el nombre del relé, el nombre, el puerto y las credenciales de inicio de sesión del servidor de SMTP externo. Para ello, elija el botón Editar o Actualizar correspondiente y, a continuación, seleccione Guardar cambios.

Configuración de Google Workspace para un relé de SMTP entrante (no autenticado)

En el siguiente ejemplo paso a paso, se muestra cómo configurar Google Workspace para que funcione con un relé de SMTP entrante (no autenticado) del Administrador de correo electrónico.

Requisitos previos

-

Abra la consola de administrador de Google (consola de administrador de Google

> Aplicaciones > Google Workspace > Gmail). -

Abra el servidor de nombres de dominio en que están alojados los registros MX de los dominios que se utilizarán para configurar el Administrador de correo electrónico.

Configuración de Google Workspace para que funcione con un relé de SMTP entrante

-

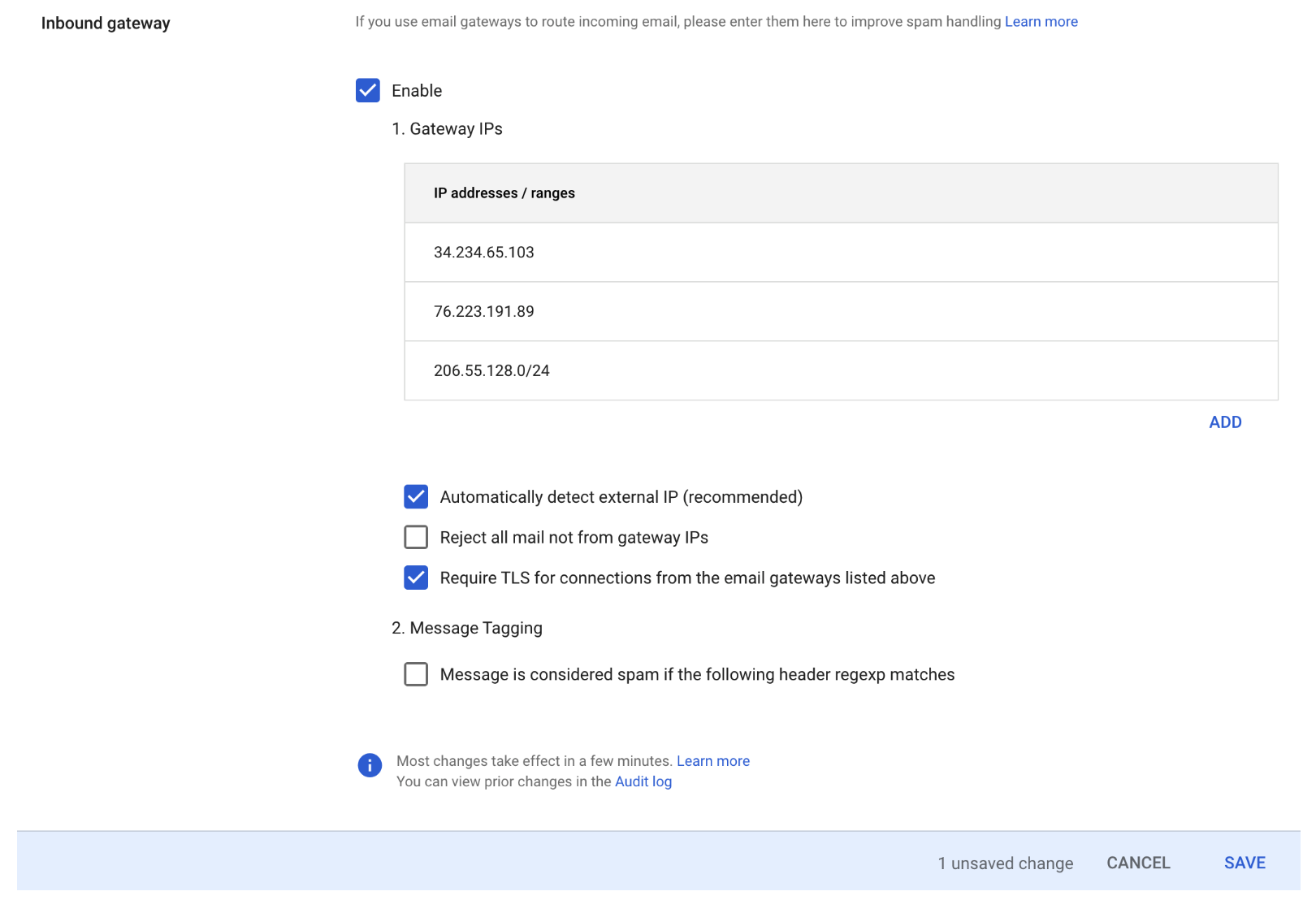

Adición de direcciones IP del Administrador de correo electrónico a la configuración de la puerta de enlace entrante

-

En la consola de administración de Google

, vaya a Aplicaciones > Google Workspace > Gmail. -

Seleccione Spam, phishing y software malicioso y, a continuación, vaya al ajuste Pasarela de entrada.

-

Habilite Pasarela de entrada y configúrela con los datos siguientes:

-

En Gateway IPs, seleccione Agregar y añada el punto final de entrada IPs específico de su región en la tabla de rangos de IP de retransmisión SMTP.

-

Seleccione Detectar automáticamente IP externa.

-

Seleccione Requerir conexiones TLS para las conexiones de la lista de puertas de enlace de correo electrónico enumeradas anteriormente.

-

Seleccione Guardar en la parte inferior del cuadro de diálogo para guardar la configuración. Una vez guardada, la consola de administración mostrará que la opción Pasarela de entrada está habilitada.

-

-

Configuración de Microsoft Office 365 para el relé de SMTP entrante (no autenticado)

En el siguiente ejemplo paso a paso, se muestra cómo configurar Microsoft Office 365 para que funcione con un relé de SMTP entrante (no autenticado) del Administrador de correo electrónico.

Requisitos previos

-

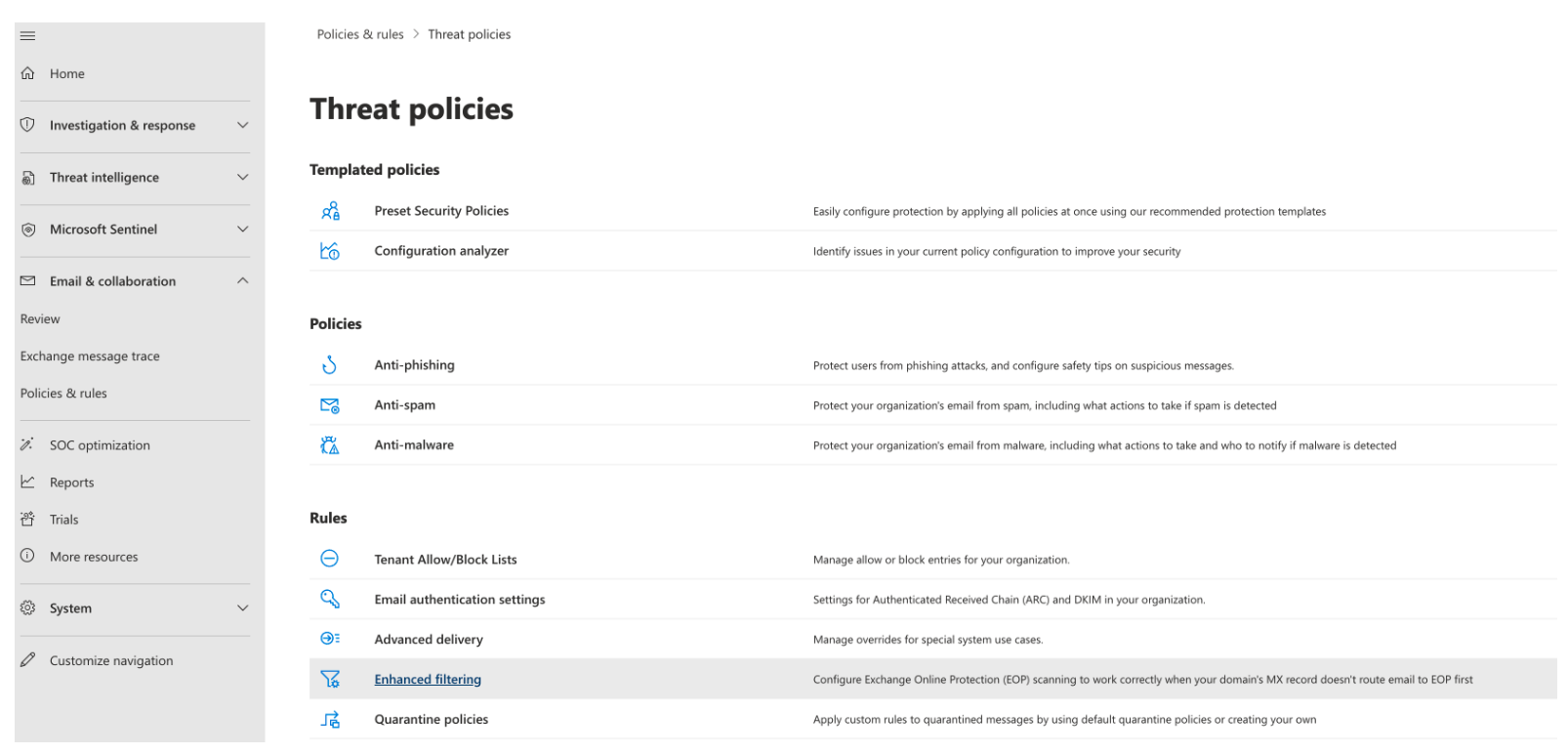

Abra el centro de administración de Microsoft Security (Centro de administración de Microsoft Security

> Email & collaboration > Policies & Rules > Threat Policies). -

Abra el servidor de nombres de dominio en que están alojados los registros MX de los dominios que se utilizarán para configurar el Administrador de correo electrónico.

Configuración de Microsoft Office 365 de modo que funcione con un relé de SMTP entrante

-

Adición de direcciones IP del Administrador de correo electrónico a la lista de permitidos

-

En el Centro de administración de Microsoft Security

, vaya a Email & collaboration > Policies & Rules > Threat Policies. -

Seleccione Anti-spam en Policies.

-

Seleccione Connection filter policy y, a continuación, elija Edit connection filter policy.

-

En el cuadro de diálogo Permitir siempre mensajes de las siguientes direcciones IP o rango de direcciones, agregue el punto final de entrada IPs específico de su región en la tabla de rangos de IP de retransmisión SMTP.

-

Seleccione Guardar.

-

-

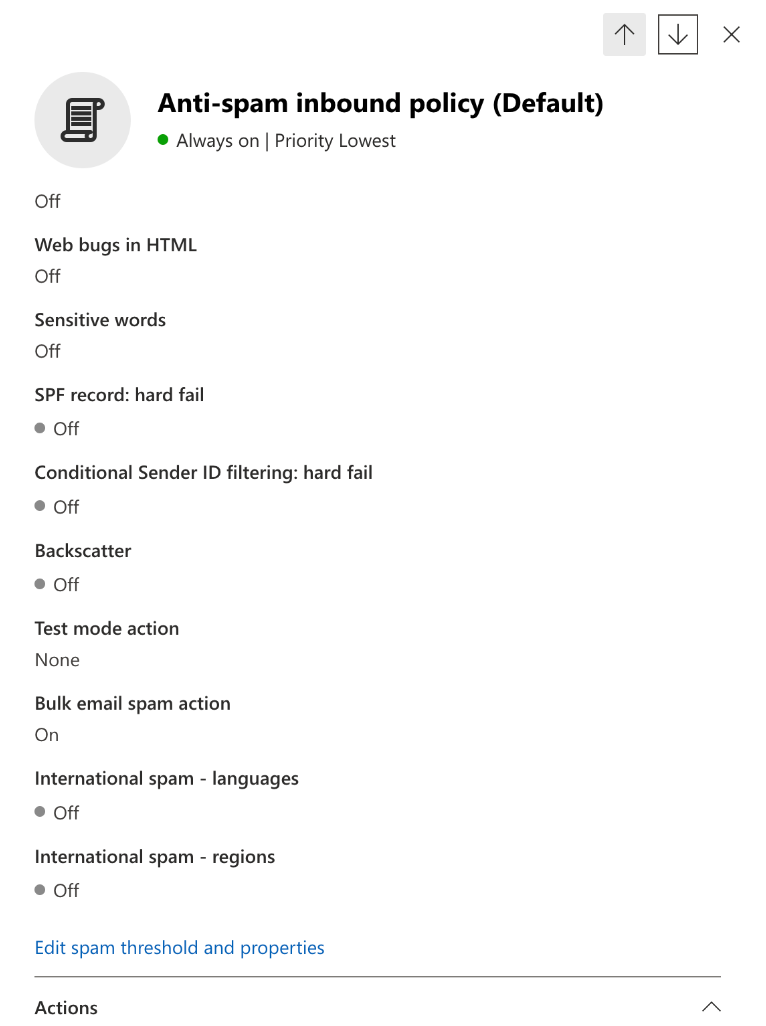

Vuelva a la opción Anti-spam y elija Anti-spam inbound policy.

-

En la parte inferior del cuadro de diálogo, seleccione Edit spam threshold and properties.

-

Desplácese hasta Mark as spam y asegúrese de que SPF record: hard fail se haya establecido en Off.

-

Seleccione Guardar.

-

-

-

Configuración del filtrado mejorado (recomendada)

Esta opción permitirá que Microsoft Office 365 identifique correctamente la IP de conexión original antes de que el Administrador de correo electrónico de SES reciba el mensaje.

-

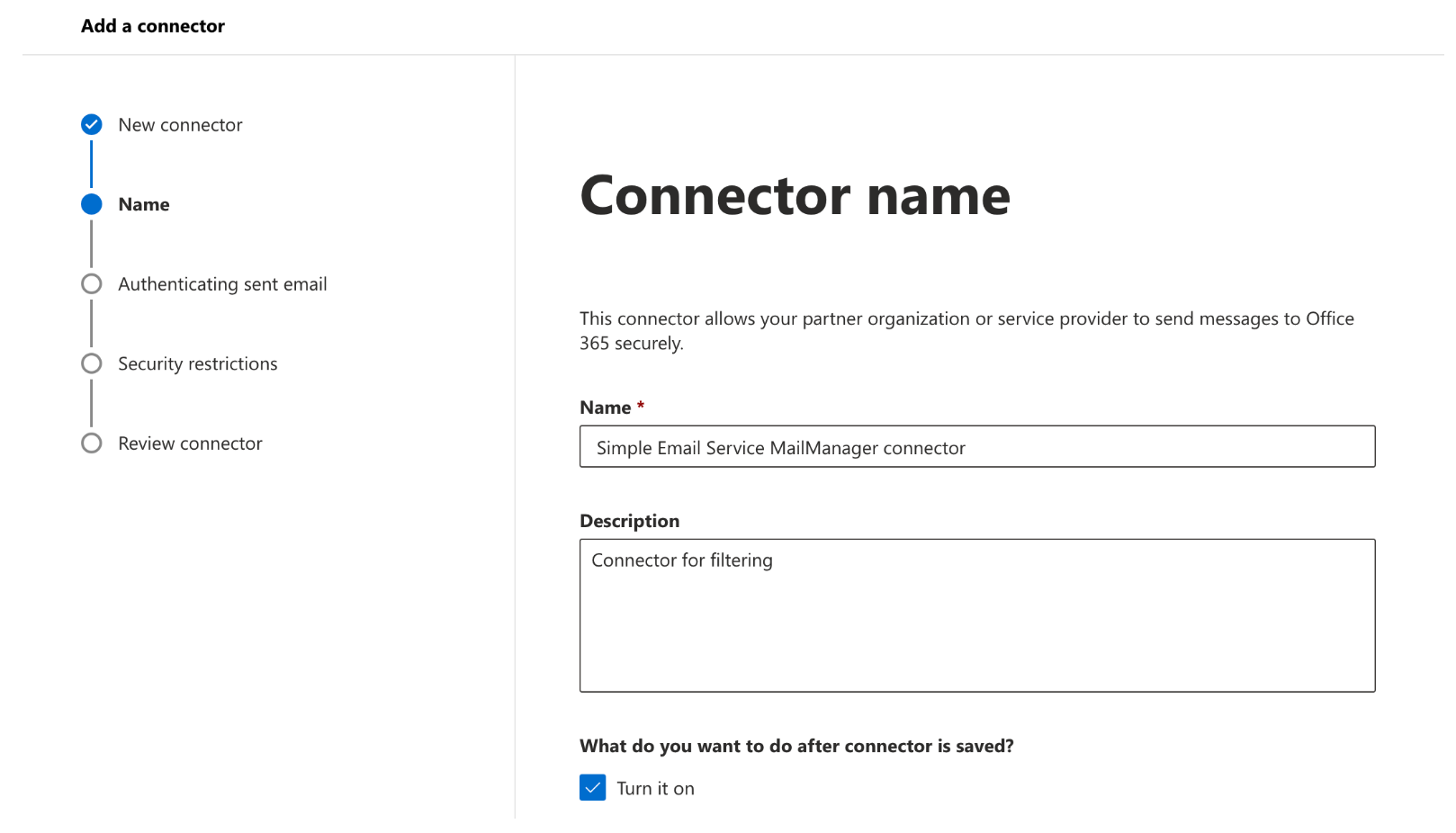

Creación de un conector entrante

-

Inicie sesión en el nuevo Centro de administración de Exchange

y vaya a Mail flow > Connectors. -

Seleccione Add a connector.

-

En Connection from, seleccione Partner organization y, a continuación, elija Next.

-

Rellene los campos de la siguiente manera:

-

Name: conector del Administrador de correo electrónico de Simple Email Service

-

Description: conector para el filtrado

-

-

Seleccione Siguiente.

-

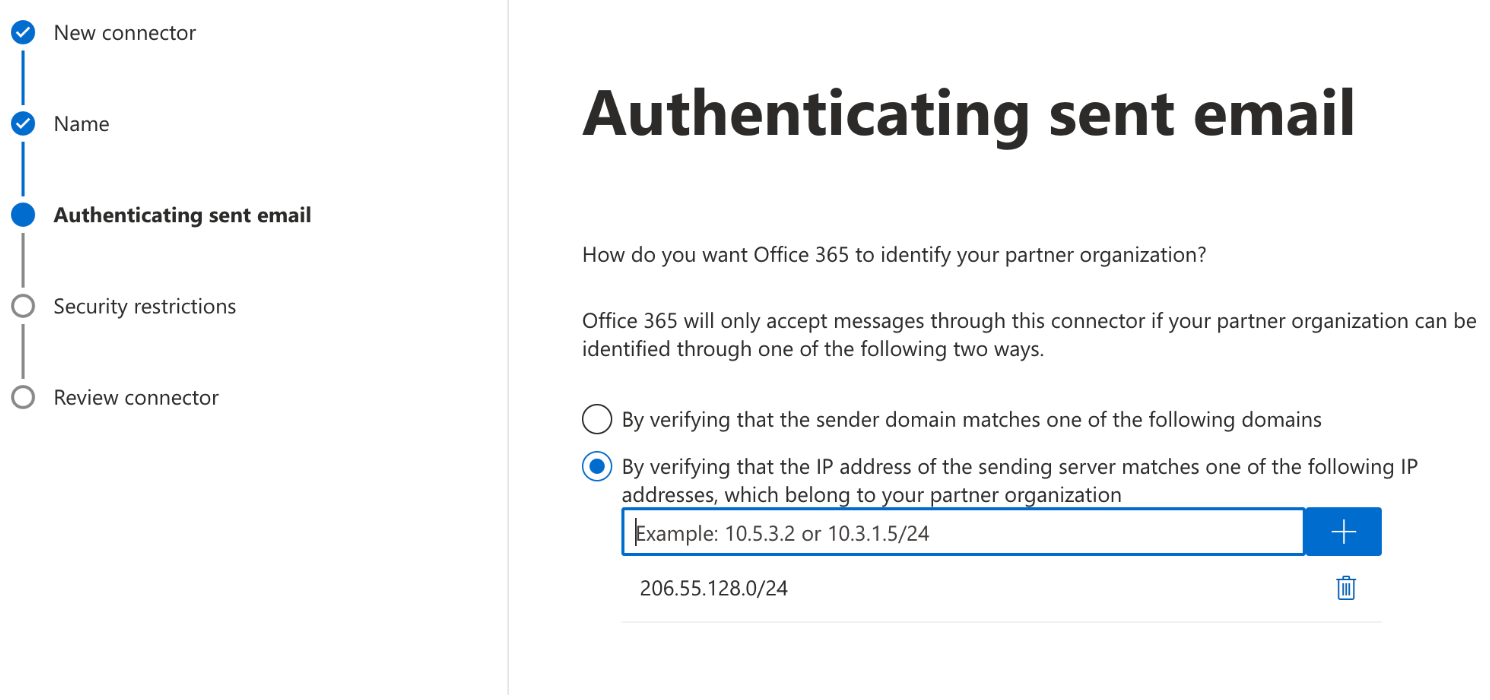

En Autenticar el correo electrónico enviado, seleccione Verificando que la dirección IP del servidor remitente coincide con una de las siguientes direcciones IP, que pertenecen a su organización asociada, y añada el punto final de entrada IPs específico de su región en la tabla de rangos de IP de retransmisión SMTP.

-

Seleccione Siguiente.

-

En Security restrictions, acepte el ajuste predeterminado Reject email messages if they aren’t sent over TLS y seleccione Next.

-

Revise la configuración y seleccione Create connector.

-

-

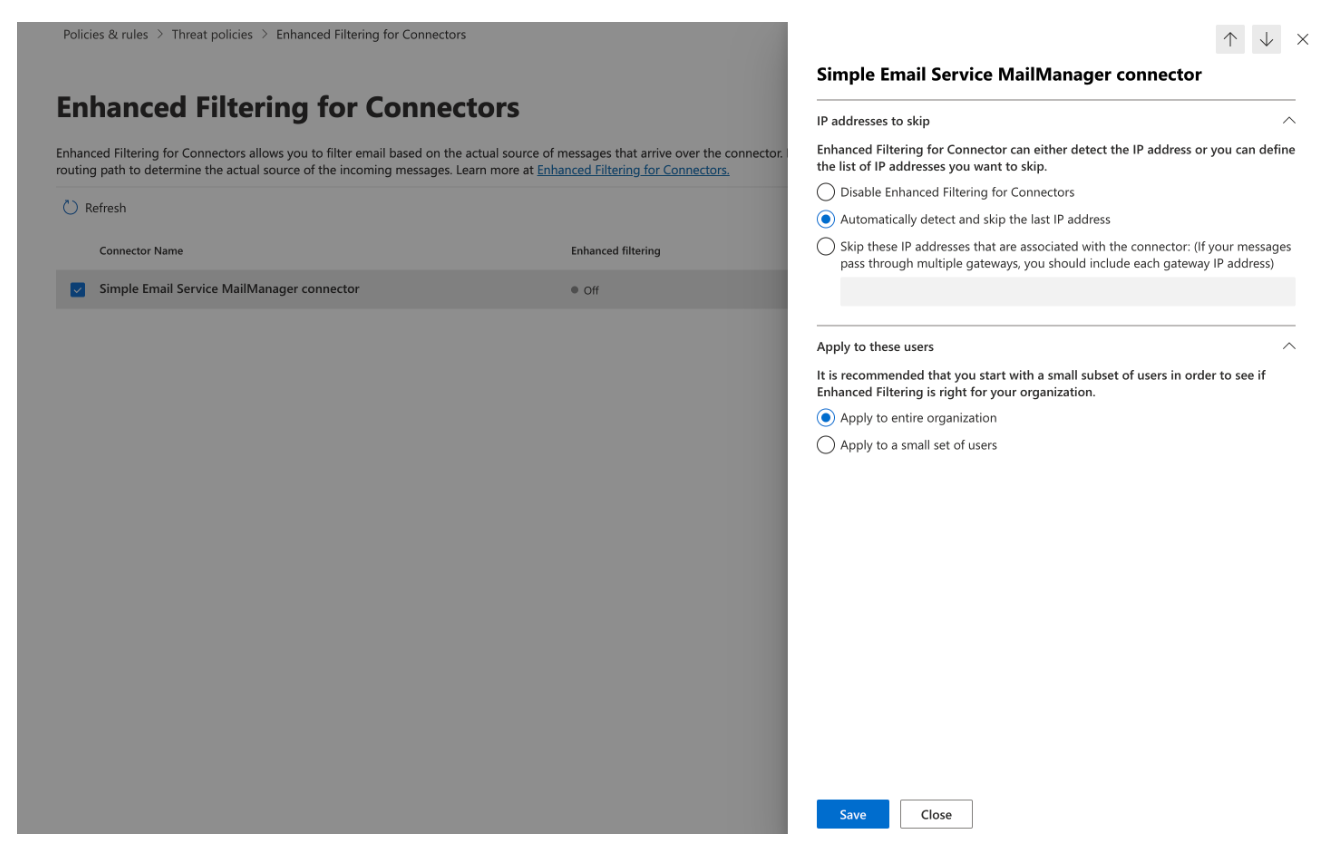

Activación del filtrado mejorado

Ahora que se ha configurado el conector de entrada, es preciso habilitar la configuración de filtrado mejorado del conector en el Centro de administración de Microsoft Security.

-

En el Centro de administración de Microsoft Security

, vaya a Email & collaboration > Policies & Rules > Threat Policies. -

Seleccione Enhanced filtering en Rules.

-

Seleccione el Simple Email Service Mail Manager connector creado previamente, a fin de editar sus parámetros de configuración.

-

Seleccione Automatically detect and skip the last IP address y también Apply to entire organization.

-

Seleccione Guardar.

-

-