Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Akses untuk IAM pengguna lain Akun AWS yang Anda miliki

Anda dapat memberikan izin kepada IAM pengguna untuk beralih ke peran dalam peran Anda Akun AWS atau ke peran yang ditentukan di peran lain Akun AWS yang Anda miliki.

catatan

Jika Anda ingin memberikan akses ke akun yang tidak Anda miliki atau kontrol, lihat Akses ke Akun AWS yang dimiliki oleh pihak ketiga nanti dalam topik ini.

Bayangkan Anda memiliki EC2 contoh Amazon yang penting bagi organisasi Anda. Alih-alih secara langsung memberikan izin kepada pengguna Anda untuk menghentikan instans, Anda dapat membuat peran atas hak istimewa tersebut. Kemudian, izinkan administrator untuk beralih ke peran saat mereka perlu menghentikan suatu instans. Melakukan hal ini akan menambah lapisan perlindungan berikut ke kejadian:

-

Anda harus secara tegas memberikan izin kepada pengguna Anda untuk mengambil peran tersebut.

-

Pengguna Anda harus secara aktif beralih ke peran menggunakan AWS Management Console atau mengambil peran menggunakan AWS CLI atau AWS API.

-

Anda dapat menambahkan perlindungan multi-faktor authentication (MFA) ke peran sehingga hanya pengguna yang masuk dengan MFA perangkat yang dapat mengambil peran tersebut. Untuk mempelajari cara mengonfigurasi peran sehingga pengguna yang mengambil peran harus terlebih dahulu diautentikasi menggunakan otentikasi multi-faktor (MFA), lihat. Akses API aman dengan MFA

Kami menyarankan menggunakan pendekatan ini untuk menegakkan prinsip hak istimewa paling rendah. Ini berarti membatasi penggunaan izin yang ditingkatkan hanya pada saat diperlukan untuk tugas tertentu. Dengan peran Anda dapat membantu mencegah perubahan yang tidak disengaja terhadap lingkungan yang sensitif, terutama jika Anda menggabungkannya dengan audit untuk membantu memastikan bahwa peran tersebut hanya digunakan saat diperlukan.

Saat Anda membuat peran untuk tujuan ini, Anda menetapkan akun berdasarkan ID yang penggunanya memerlukan akses dalam elemen Principal kebijakan kepercayaan peran. Kemudian, Anda dapat memberikan izin kepada pengguna tertentu dalam akun lain untuk beralih ke peran tersebut. Untuk mengetahui apakah prinsipal di akun di luar zona kepercayaan Anda (organisasi atau akun tepercaya) memiliki akses untuk mengambil peran Anda, lihat Apa itu IAM Access Analyzer? .

Pengguna dalam satu akun dapat beralih ke peran dalam akun yang sama atau berbeda. Saat menggunakan peran tersebut, pengguna hanya dapat melakukan tindakan dan mengakses sumber daya yang diizinkan dengan peran tersebut; izin pengguna yang asli ditangguhkan. Saat pengguna keluar dari peran, izin pengguna asli mereka dipulihkan.

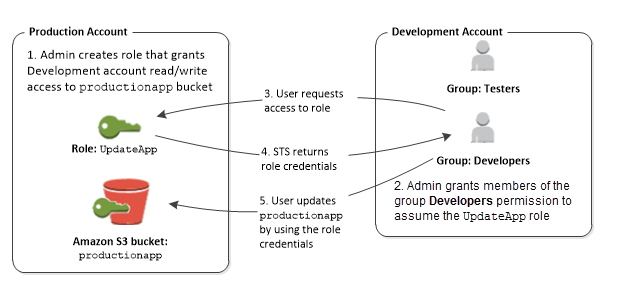

Contoh skenario menggunakan akun pengembangan dan produksi terpisah

Bayangkan bahwa organisasi Anda memiliki banyak Akun AWS untuk mengisolasi lingkungan pengembangan dari lingkungan produksi. Pengguna di akun pengembangan mungkin kadang kala perlu mengakses sumber daya di akun produksi. Misalnya, Anda mungkin memerlukan akses akun silang saat mempromosikan pembaruan dari lingkungan pengembangan ke lingkungan produksi. Meskipun Anda dapat membuat identitas terpisah (dan kata sandi) untuk pengguna yang bekerja di kedua akun, mengelola kredensial untuk beberapa akun membuat manajemen identitas menjadi sulit. Dalam gambar berikut, semua pengguna dikelola dalam akun pengembangan, tetapi beberapa pengembang memerlukan akses terbatas ke akun produksi. Akun pengembangan memiliki dua grup: Penguji dan Developer, lalu setiap grup memiliki kebijakannya sendiri.

-

Di akun produksi, administrator menggunakan IAM untuk membuat

UpdateAppperan di akun itu. Dalam peran tersebut, administrator mendefinisikan kebijakan kepercayaan yang menentukan akun pengembangan sebagaiPrincipal, yang berarti bahwa pengguna sah dari akun pengembangan dapat menggunakan peranUpdateApp. Administrator juga menetapkan kebijakan izin untuk peran yang menentukan izin baca dan tulis ke bucket Amazon S3 bernama.productionappKemudian, administrator membagikan informasi yang sesuai dengan siapa pun yang perlu menjalankan peran tersebut. Informasi tersebut adalah nomor akun dan nama peran (untuk pengguna AWS konsol) atau Nama Sumber Daya Amazon (ARN) (untuk AWS CLI atau AWS API akses). Peran ARN mungkin terlihat seperti

arn:aws:iam::123456789012:role/UpdateApp, di mana peran diberi namaUpdateAppdan peran dibuat di nomor akun 123456789012.catatan

Administrator dapat mengonfigurasi peran secara opsional sehingga pengguna yang mengambil peran harus terlebih dahulu diautentikasi menggunakan otentikasi multi-faktor (). MFA Untuk informasi selengkapnya, lihat Akses API aman dengan MFA.

-

Dalam akun pengembangan, administrator memberi anggota grup Pengembang izin untuk beralih ke peran. Ini dilakukan dengan memberikan izin kepada grup Pengembang untuk memanggil AWS Security Token Service (AWS STS)

AssumeRoleAPI untukUpdateAppperan tersebut. Setiap IAM pengguna yang termasuk dalam grup Pengembang di akun pengembangan sekarang dapat beralih keUpdateAppperan di akun produksi. Pengguna lain yang tidak berada dalam grup developer tidak memiliki izin untuk beralih ke peran tersebut sehingga tidak dapat mengakses bucket S3 dalam akun produksi. -

Pengguna meminta untuk beralih ke peran:

-

AWS konsol: Pengguna memilih nama akun di bilah navigasi dan memilih Beralih Peran. Pengguna menentukan ID akun (atau alias) dan nama peran. Atau, pengguna dapat mengklik tautan yang dikirim melalui email oleh administrator. Tautan tersebut membawa pengguna ke halaman Beralih Peran dengan detail yang sudah diisi.

-

AWS API/AWS CLI: Seorang pengguna dalam grup Pengembang dari akun pengembangan memanggil

AssumeRolefungsi untuk mendapatkan kredensi untuk peran tersebutUpdateApp. Pengguna menentukanUpdateAppperan ARN sebagai bagian dari panggilan. Jika pengguna dalam grup Penguji membuat permintaan yang sama, permintaan gagal karena Penguji tidak memiliki izinAssumeRoleuntuk memanggil peran tersebutUpdateApp. ARN

-

-

AWS STS mengembalikan kredensi sementara:

-

AWS console: AWS STS memverifikasi permintaan dengan kebijakan kepercayaan peran untuk memastikan bahwa permintaan tersebut berasal dari entitas tepercaya (yaitu: akun pengembangan). Setelah verifikasi, AWS STS mengembalikan kredensi keamanan sementara ke konsol. AWS

-

API/CLI: AWS STS memverifikasi permintaan terhadap kebijakan kepercayaan peran untuk memastikan bahwa permintaan tersebut berasal dari entitas tepercaya (yaitu: akun Pengembangan). Setelah verifikasi, AWS STS mengembalikan kredensi keamanan sementara ke aplikasi.

-

-

Kredensi sementara memungkinkan akses ke sumber daya: AWS

-

AWS konsol: AWS Konsol menggunakan kredensi sementara atas nama pengguna untuk semua tindakan konsol berikutnya, dalam hal ini, untuk membaca dan menulis ke bucket.

productionappKonsol tidak dapat mengakses sumber daya lain di akun produksi. Saat pengguna keluar dari peran, izin pengguna kembali ke izin awal yang ada sebelum beralih ke peran. -

API/CLI: Aplikasi ini menggunakan kredensi keamanan sementara untuk memperbarui bucket.

productionappDengan kredensial keamanan sementara, aplikasi hanya dapat membaca dari dan menulis ke bucketproductionappdan tidak dapat mengakses sumber daya lain dalam akun Produksi. Aplikasi tidak harus keluar dari peran, tetapi berhenti menggunakan kredenal sementara dan menggunakan kredensi asli dalam panggilan berikutnya. API

-

Sumber daya tambahan

Untuk informasi selengkapnya, lihat informasi berikut: