翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

ローカルデバッグコンソール

ローカルデバッグコンソールコンポーネント (aws.greengrass.LocalDebugConsole) には、 AWS IoT Greengrass コアデバイスとそのコンポーネントに関する情報を表示するローカルダッシュボードが用意されています。このダッシュボードを使用し、コアデバイスをデバッグしてローカルコンポーネントを管理できます。

このコンポーネントは、本番環境ではなく、開発環境でのみで使用することをお勧めします。このコンポーネントは、通常、本番環境では必要とされない情報や操作へのアクセスを提供します。このコンポーネントを必要なコアデバイスにのみデプロイして、最小特権の原則に従います。

バージョン

このコンポーネントには、次のバージョンがあります。

-

2.4.x

-

2.3.x

-

2.2.x

-

2.1.x

-

2.0.x

タイプ

このコンポーネントはプラグインコンポーネント (aws.greengrass.plugin) です。Greengrass nucleus は、nucleus と同じ Java バーチャルマシン (JVM) でこのコンポーネントを実行します。コアデバイスでこのコンポーネントのバージョンを変更するとき、nucleus が再起動します。

このコンポーネントは、Greengrass nucleus と同じログファイルを使用します。詳細については、「AWS IoT Greengrass ログのモニタリング」を参照してください。

詳細については、「コンポーネントタイプ」を参照してください。

オペレーティングシステム

このコンポーネントは、次のオペレーティングシステムを実行するコアデバイスにインストールできます。

要件

このコンポーネントには次の要件があります。

-

ユーザー名とパスワードを使用してダッシュボードにサインインします。debug であるユーザー名は、お客様に提供されます。 AWS IoT Greengrass CLI を使用して、コアデバイスのダッシュボードで認証する一時パスワードを作成する必要があります。ローカルデバッグコンソールを使用するには、 CLI AWS IoT Greengrass を使用できる必要があります。詳細については、「Greengrass CLI の要件」を参照してください。パスワードを生成してサインインする方法の詳細については、「ローカルデバッグコンソールコンポーネントの使用方法」を参照してください。

-

ローカルデバッグコンソールコンポーネントは、VPC で実行できるようにサポートされています。

依存関係

コンポーネントをデプロイすると、 は互換性のあるバージョンの依存関係 AWS IoT Greengrass もデプロイします。つまり、コンポーネントを正常にデプロイするには、コンポーネントとその依存関係のすべての要件を満たす必要があります。このセクションでは、このコンポーネントのリリースされたバージョンの依存関係と、各依存関係に対するコンポーネントのバージョンを定義するセマンティックバージョン制約をリスト表示しています。コンポーネントの各バージョンの依存関係は、AWS IoT Greengrass コンソールでも確認できます。コンポーネントの詳細ページで [Dependencies] (依存関係) リストを確認します。

- 2.4.6

-

次の表に、このコンポーネントのバージョン 2.4.6 の依存関係を示します。

- 2.4.5

-

次の表に、このコンポーネントのバージョン 2.4.5 の依存関係を示します。

- 2.4.4

-

次の表に、このコンポーネントのバージョン 2.4.4 の依存関係を示します。

- 2.4.3

-

次の表に、このコンポーネントのバージョン 2.4.3 の依存関係を示します。

- 2.4.1 – 2.4.2

-

次の表に、このコンポーネントのバージョン 2.4.1 から 2.4.2 までの依存関係を示します。

- 2.4.0

-

次の表に、このコンポーネントのバージョン 2.4.0 の依存関係を示します。

- 2.3.0 and 2.3.1

-

次の表に、このコンポーネントのバージョン 2.3.0 および 2.3.1 の依存関係を示します。

- 2.2.9

-

次の表に、このコンポーネントのバージョン 2.2.9 の依存関係を示します。

- 2.2.8

-

次の表に、このコンポーネントのバージョン 2.2.8 の依存関係を示します。

- 2.2.7

-

次の表に、このコンポーネントのバージョン 2.2.7 に関する依存関係を示します。

- 2.2.6

-

次の表に、このコンポーネントのバージョン 2.2.6 の依存関係を示します。

- 2.2.5

-

次の表に、このコンポーネントのバージョン 2.2.5 の依存関係を示します。

- 2.2.4

-

次の表に、このコンポーネントのバージョン 2.2.4 の依存関係を示します。

- 2.2.3

-

次の表に、このコンポーネントのバージョン 2.2.3 の依存関係を示します。

- 2.2.2

-

次の表に、このコンポーネントのバージョン 2.2.2 の依存関係を示します。

- 2.2.1

-

次の表に、このコンポーネントのバージョン 2.2.1 の依存関係を示します。

- 2.2.0

-

次の表に、このコンポーネントのバージョン 2.2.0 の依存関係を示します。

- 2.1.0

-

次の表に、このコンポーネントのバージョン 2.1.0 の依存関係を示します。

- 2.0.x

-

次の表に、このコンポーネントのバージョン 2.0.x の依存関係を示します。

コンポーネントの依存関係の詳細については、「コンポーネント recipe のリファレンス」を参照してください。

構成

このコンポーネントには、コンポーネントのデプロイ時にカスタマイズできる次の設定パラメータが用意されています。

- v2.1.x - v2.4.x

-

httpsEnabled-

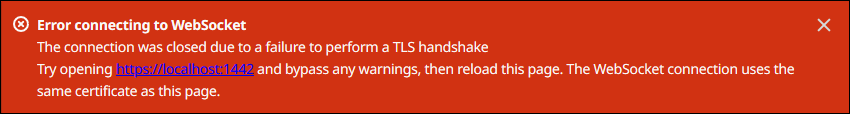

(オプション) ローカルデバッグコンソールに HTTPS 通信を有効にできます。HTTPS 通信を有効にした場合、ローカルデバッグコンソールは自己署名証明書を作成します。Web ブラウザは、自己署名証明書を使用する ウェブサイトのセキュリティ警告が表示するため、証明書を手動で認証する必要があります。次に、警告をバイパスできます。詳細については、「使用方法」を参照してください。

デフォルト: true

port-

(任意) ローカルデバッグコンソールを提供するポート。

デフォルト: 1441

websocketPort-

(オプション) ローカルデバッグコンソールに使用するウェブソケットポート。

デフォルト: 1442

bindHostname-

(オプション) ローカルデバッグコンソールに使用するホスト名。

Docker コンテナで AWS IoT Greengrass Core ソフトウェアを実行する場合は、このパラメータを に設定して0.0.0.0、Docker コンテナの外部でローカルデバッグコンソールを開くことができるようにします。

デフォルト: localhost

例例: 設定マージの更新

次の設定の例では、デフォルト以外のポートでローカルデバッグコンソールを開いて、HTTPS を無効にするように指定しています。

{

"httpsEnabled": false,

"port": "10441",

"websocketPort": "10442"

}

- v2.0.x

-

port-

(任意) ローカルデバッグコンソールを提供するポート。

デフォルト: 1441

websocketPort-

(オプション) ローカルデバッグコンソールに使用するウェブソケットポート。

デフォルト: 1442

bindHostname-

(オプション) ローカルデバッグコンソールに使用するホスト名。

Docker コンテナで AWS IoT Greengrass Core ソフトウェアを実行する場合は、このパラメータを に設定して0.0.0.0、Docker コンテナの外部でローカルデバッグコンソールを開くことができるようにします。

デフォルト: localhost

例例: 設定マージの更新

次の設定の例では、デフォルト以外のポートでローカルデバッグコンソールを開くように指定しています。

{

"port": "10441",

"websocketPort": "10442"

}

使用方法

ローカルデバッグコンソールを使用するには、Greengrass CLI からセッションを作成します。セッションを作成するとき、Greengrass CLI はローカルデバッグコンソールへのサインインに使用できるユーザー名と一時パスワードを提供します。

次の指示に従って、コアデバイスまたは開発コンピュータでローカルデバッグコンソールを開きます。

- v2.1.x - v2.4.x

-

バージョン 2.1.0 以降では、ローカルデバッグコンソールはデフォルトで HTTPS を使用します。HTTPS を有効にするとき、ローカルデバッグコンソールは自己署名証明書を作成して接続を保護します。この自己署名証明書のため、ローカルデバッグコンソールを開くと、ウェブブラウザにセキュリティ警告が表示されます。Greengrass CLI を使用してセッションを作成するとき、出力に証明書のフィンガープリントが含まれるため、証明書が正当であり、接続が安全であることを確認できます。

HTTPS を無効にできます。詳細については、「ローカルデバッグコンソールの設定」を参照してください。

ローカルデバッグコンソールを開くには

-

(オプション) 開発コンピュータでローカルデバッグコンソールを確認するには、コンソールのポートを SSH 経由で転送できます。ただし、最初にコアデバイスの SSH 設定ファイルに AllowTcpForwarding オプションを有効にする必要があります。デフォルトでは、このオプションは有効になっています。開発用コンピュータに次のコマンドを実行して、開発用コンピュータの localhost:1441 でダッシュボードを確認します。

ssh -L 1441:localhost:1441 -L 1442:localhost:1442 username@core-device-ip-address

-

セッションを作成してローカルデバッグコンソールを使用します。セッションを作成するとき、認証に使用するパスワードを生成します。このコンポーネントを使用して重要な情報を確認して、コアデバイスで操作を実行するため、ローカルデバッグコンソールはセキュリティを強化するためにパスワードが必要です。コンポーネント設定で HTTPS を有効にすると、ローカルデバッグ コンソールも接続を保護するための証明書を作成します。HTTPS はデフォルトで有効になっています。

AWS IoT Greengrass CLI を使用してセッションを作成します。このコマンドは、8 時間後に有効期限が切れるランダムな 43 文字のパスワードを生成します。/greengrass/v2C:\greengrass\v2 を AWS IoT Greengrass V2 ルートフォルダへのパスに置き換えます。

Linux or UnixWindows

- Linux or Unix

sudo /greengrass/v2

- Windows

C:\greengrass\v2\bin\greengrass-cli get-debug-password

ローカルデバッグコンソールが HTTPS を使用するように設定した場合、コマンド出力は次の例のようになります。ローカルデバッグコンソールを開くとき、証明書フィンガープリントを使用して接続が安全であることを確認します。

Username: debug

Password: bEDp3MOHdj8ou2w5de_sCBI2XAaguy3a8XxREXAMPLE

Password expires at: 2021-04-01T17:01:43.921999931-07:00

The local debug console is configured to use TLS security. The certificate is self-signed so you will need to bypass your web browser's security warnings to open the console.

Before you bypass the security warning, verify that the certificate fingerprint matches the following fingerprints.

SHA-256: 15 0B 2C E2 54 8B 22 DE 08 46 54 8A B1 2B 25 DE FB 02 7D 01 4E 4A 56 67 96 DA A6 CC B1 D2 C4 1B

SHA-1: BC 3E 16 04 D3 80 70 DA E0 47 25 F9 90 FA D6 02 80 3E B5 C1

デバッグビューコンポーネントは 8 時間続くセッションを作成します。その後、ローカルデバッグコンソールを再度再度するには、新しいパスワードを生成する必要があります。

-

ダッシュボードを開いてサインインします。Greengrass コアデバイスでダッシュボードを確認します。または、 SSH 経由でポートを転送する場合、開発コンピュータで確認します。次のいずれかを行います。

- v2.0.x

-

ローカルデバッグコンソールを開くには

-

(オプション) 開発コンピュータでローカルデバッグコンソールを確認するには、コンソールのポートを SSH 経由で転送できます。ただし、最初にコアデバイスの SSH 設定ファイルに AllowTcpForwarding オプションを有効にする必要があります。デフォルトでは、このオプションは有効になっています。開発用コンピュータに次のコマンドを実行して、開発用コンピュータの localhost:1441 でダッシュボードを確認します。

ssh -L 1441:localhost:1441 -L 1442:localhost:1442 username@core-device-ip-address

-

セッションを作成してローカルデバッグコンソールを使用します。セッションを作成するとき、認証に使用するパスワードを生成します。このコンポーネントを使用して重要な情報を確認して、コアデバイスで操作を実行するため、ローカルデバッグコンソールはセキュリティを強化するためにパスワードが必要です。

AWS IoT Greengrass CLI を使用してセッションを作成します。このコマンドは、8 時間後に有効期限が切れるランダムな 43 文字のパスワードを生成します。/greengrass/v2C:\greengrass\v2 を AWS IoT Greengrass V2 ルートフォルダへのパスに置き換えます。

Linux or UnixWindows

- Linux or Unix

sudo /greengrass/v2

- Windows

C:\greengrass\v2\bin\greengrass-cli get-debug-password

コマンド出力は、次の例のようになります。

Username: debug

Password: bEDp3MOHdj8ou2w5de_sCBI2XAaguy3a8XxREXAMPLE

Password will expire at: 2021-04-01T17:01:43.921999931-07:00

デバッグビューコンポーネントは 4 時間続くセッションを作成し、さらにローカルデバッグコンソールを再度確認するため、新しいパスワードを生成する必要があります。

-

コアデバイスで http://localhost:1441 を開きます。または、SSH 経由でポートを転送した場合、開発コンピュータで開きます。

-

get-debug-password コマンドが以前に出力したユーザー名とパスワードを使用して、ウェブサイトにサインインします。

ローカルデバッグコンソールが開きます。

ローカルログファイル

このコンポーネントは、Greengrass nucleus コンポーネントと同じログファイルを使用します。

- Linux

-

/greengrass/v2

- Windows

-

C:\greengrass\v2\logs\greengrass.log

変更ログ

次の表は、コンポーネントの各バージョンにおける変更を示します。

|

バージョン

|

変更

|

|

2.4.6

|

Greengrass nucleus バージョン 2.16.0 リリース用にバージョンが更新されました。

|

|

2.4.5

|

Greengrass nucleus バージョン 2.15.0 リリース用にバージョンが更新されました。 |

|

2.4.4

|

Greengrass nucleus バージョン 2.14.0 リリース用にバージョンが更新されました。 |

|

2.4.3

|

Greengrass nucleus バージョン 2.13.0 のリリース用にバージョンが更新されました。

|

|

2.4.2

|

|

|

2.4.1

|

Greengrass nucleus バージョン 2.12.0 のリリース用にバージョンが更新されました。 |

|

2.4.0

|

|

|

2.3.1

|

Greengrass nucleus バージョン 2.11.0 のリリース用にバージョンが更新されました。 |

|

2.3.0

|

Greengrass nucleus バージョン 2.10.0 のリリース用にバージョンが更新されました。 |

|

2.2.7

|

Greengrass nucleus バージョン 2.9.0 のリリース用にバージョンが更新されました。 |

|

2.2.6

|

Greengrass nucleus バージョン 2.8.0 のリリース用にバージョンが更新されました。 |

|

2.2.5

|

Greengrass nucleus バージョン 2.7.0 のリリース用にバージョンが更新されました。

|

|

2.2.4

|

Greengrass nucleus バージョン 2.6.0 のリリース用にバージョンが更新されました。

|

|

2.2.3

|

|

|

2.2.2

|

Greengrass nucleus バージョン 2.4.0 のリリース用にバージョンが更新されました。

|

|

2.2.1

|

Greengrass nucleus バージョン 2.3.0 のリリース用にバージョンが更新されました。

|

|

2.2.0

|

Greengrass nucleus バージョン 2.2.0 のリリース用にバージョンが更新されました。

|

|

2.1.0

|

|

|

2.0.3

|

当初のバージョン

|